Установка Службы сертификации Active Directory (AD CS) в Windows Server 2012 R2. Windows server 2018 r2 установка и настройка active directory

Установка и настройка роли Active Directory на Windows Server 2012 R2

Active Directory — это совместная реализация службы каталогов для операционных системы Windows. Основным преимуществом Active Directory является то, что позволяет IT-Специалистам использовать групповые политики (GPO) для обеспечения единой комплексной настройки всей рабочей среды, разворачивать ПО на множестве компьютеров через GPO или посредством устанавливать обновления операционной системы на всех рабочих станциях.

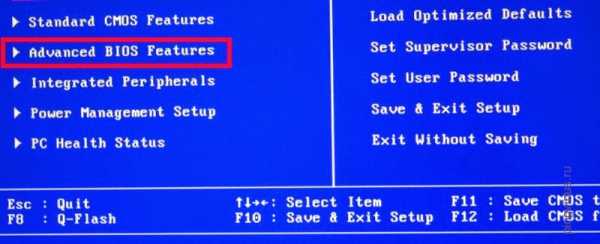

Поскольку в Server 2012 обновлён интерфейс диспетчера серверов и средств управления Active Directory, процесс установки окажется новым даже для тех, кто раньше уже устанавливал доменные службы Active Directory. Перед тем как начать установку доменных служб Active Directory, необходимо установить роль DNS-сервер, иначе вам будет предложено установить его после установки AD, а это может привести к некоторым ошибкам.

Для установки AD DS на локальном компьютере с установленным Server 2012 запустите диспетчер серверов и нажмите на кнопку 'Добавить роли и компоненты', которая находится на панели мониторинга.

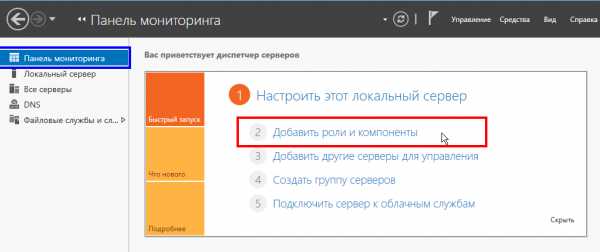

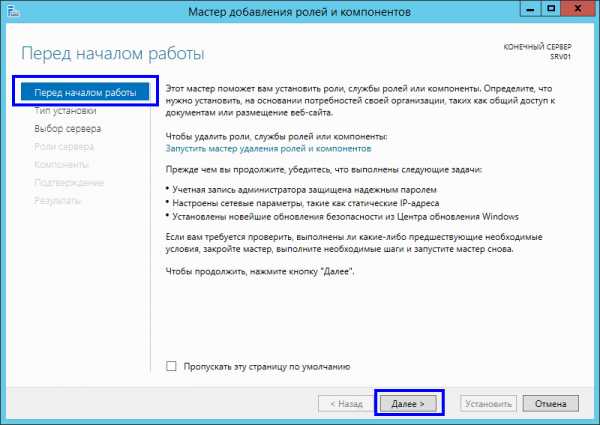

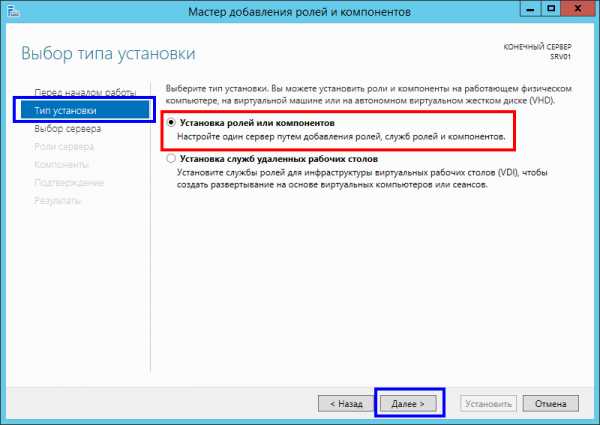

Выберите 'Установка ролей или компонентов' и нажмите 'Далее'. Затем выберите в списке серверов локальный (или тот, на котором вы хотите развернуть AD DS) в качестве целевого.

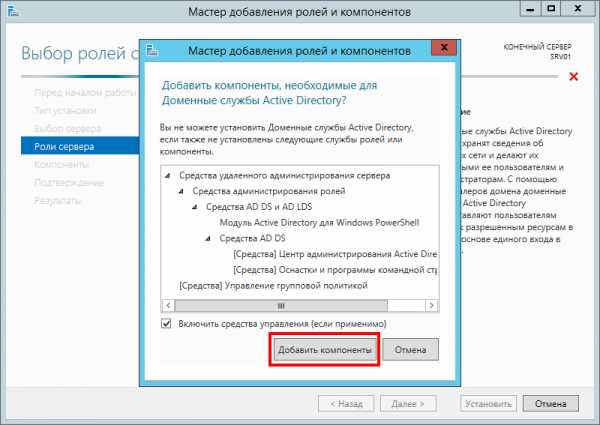

Выберите 'Доменные службы Active Directory'. Вместе с установкой AD DS нужно установить ещё некоторые компоненты. Вам будет предложен их список, можете установить и их. Для того чтобы это сделать, нажмите в появившемся окне со списком компонентов кнопку 'Добавить компоненты', после чего нажмите кнопку 'Далее'.

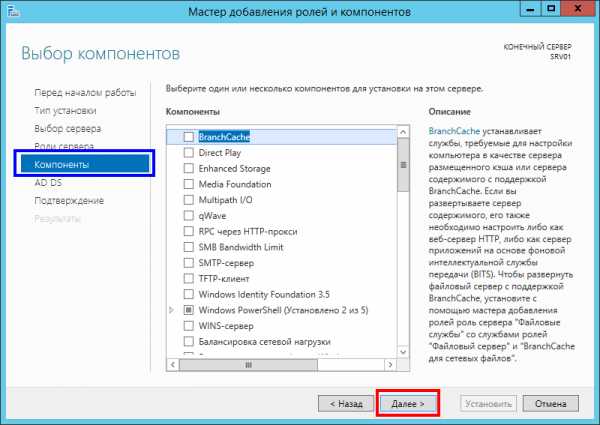

Теперь вы можете либо выбрать дополнительные компоненты для установки, либо просто еще раз нажать кнопку 'Далее', для того чтобы продолжить установку.

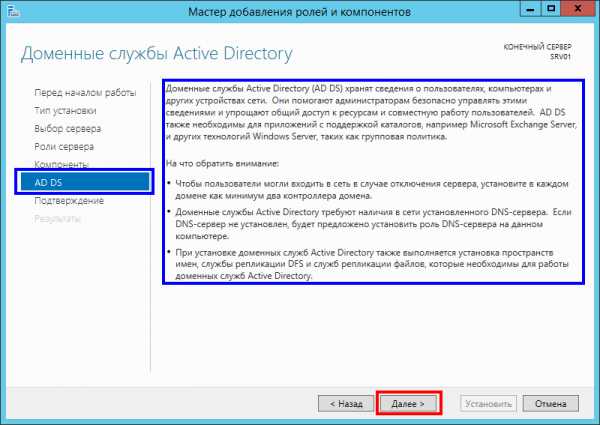

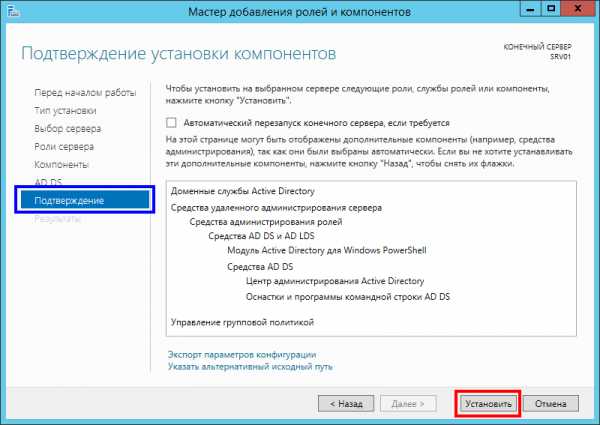

В этом окне мастер осведомляет обо всех выбранных действиях и просит подтвердить установку. Нажимаем 'Установить'.

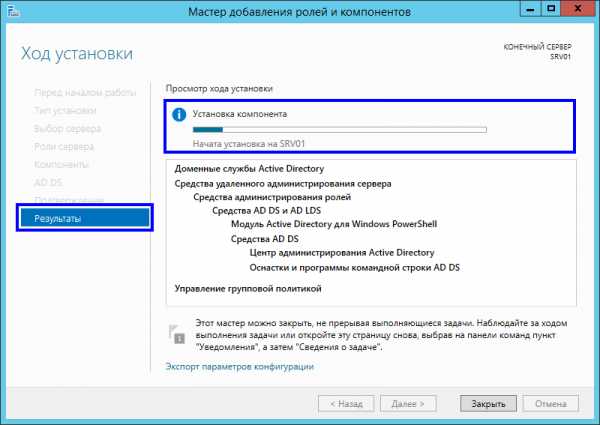

Начнётся процесс установки роли и всех выбранных компонентов.

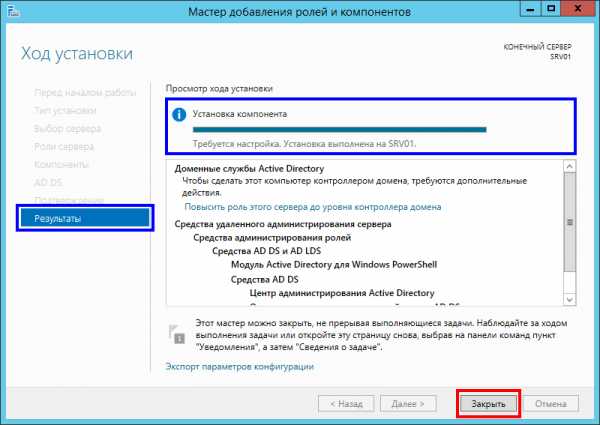

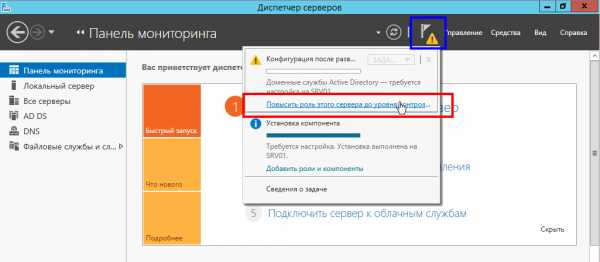

После успешной установки в уведомлении диспетчера серверов вам будет предложено Повысить роль этого сервера до уровня контроллера домена. Щёлкаем по ссылке 'Повысить роль этого сервера до уровня контроллера домена'.

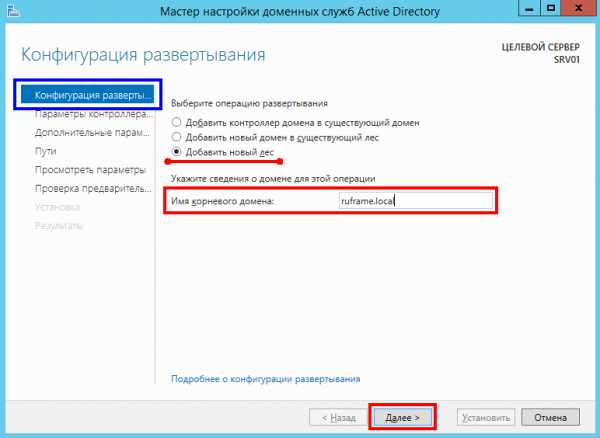

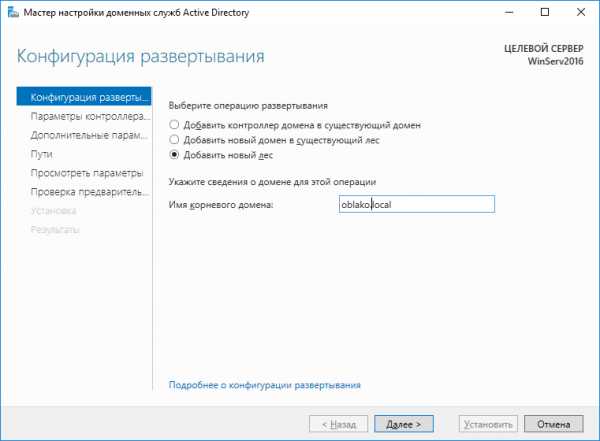

Центр администрирования Active Directory позволяет добавить контроллер домена в существующий домен, добавить новый домен в существующий лес или создать новый лес. Для того чтобы настроить совершенно новый домен с созданием нового леса, следует в начале настройки доменных служб Active Directory выбрать в качестве операции развёртывания 'Добавить новый лес'. Здесь вы должны указать корневое доменное имя в виде, например, <имя_домена>.local или <имя_домена>.net или любой домен верхнего уровня, назначенный вашей организации.

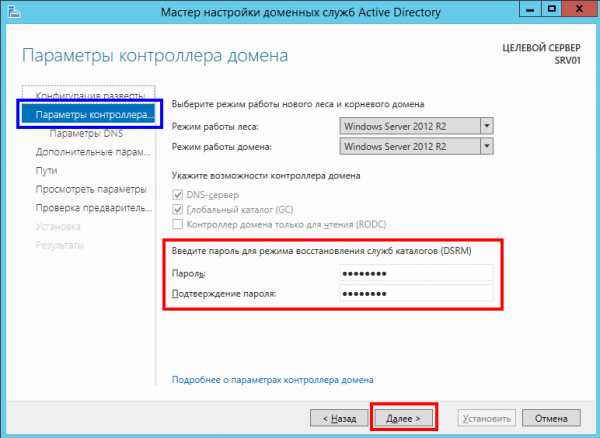

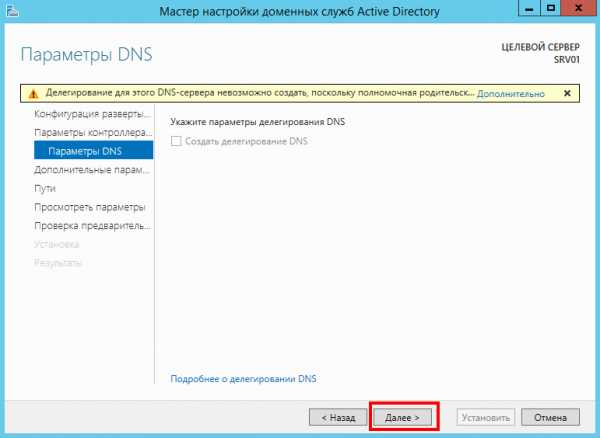

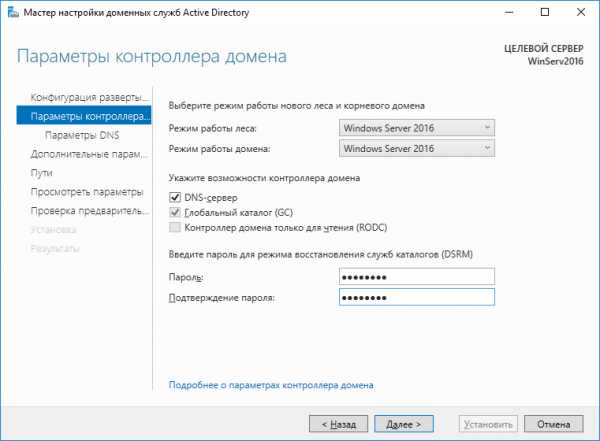

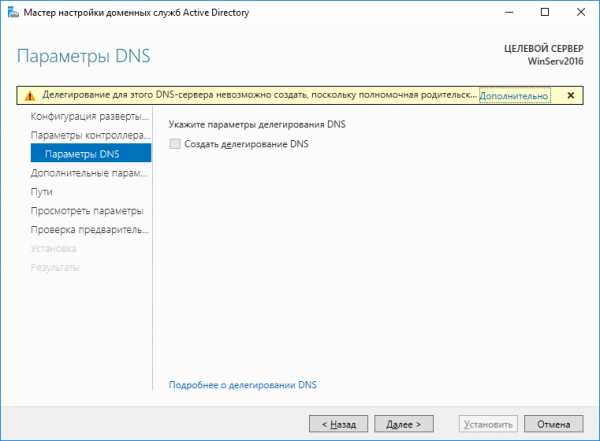

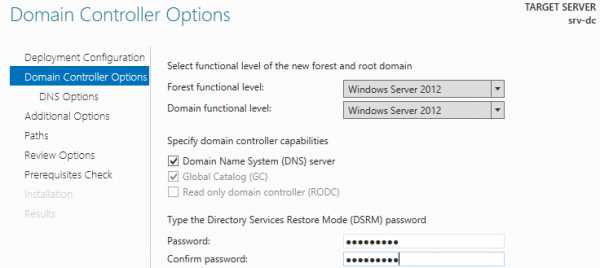

Далее, нужно указать режим работы леса и домена, а также нужно задать пароль для режима восстановления служб каталогов. Во вкладке 'Параметры DNS' указывать параметры делегирования DNS не нужно, т. к. создаём новую доменную службу и здесь делегировать нечего.

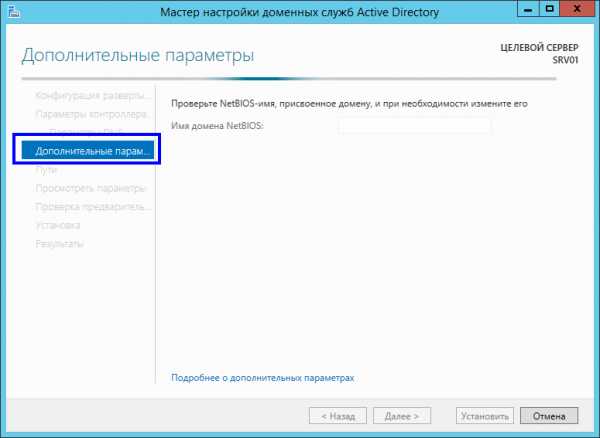

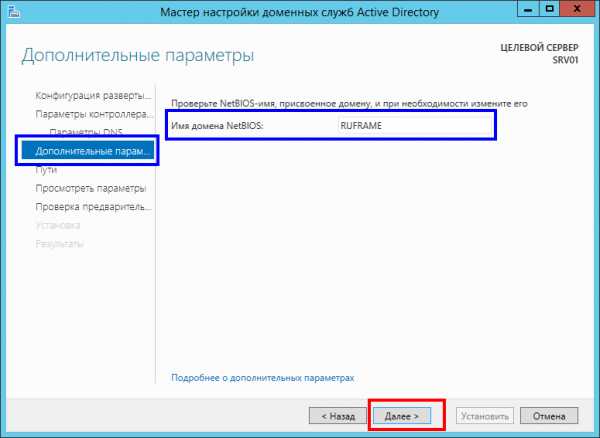

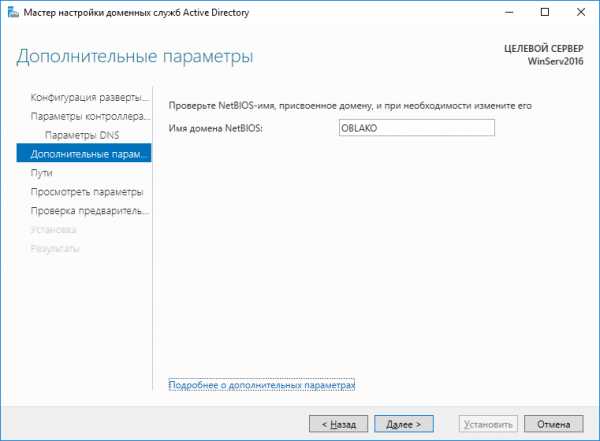

Далее, мастер определит 'имя домена NetBios', который был задан в предыдущем шаге.

Далее, мастер определит 'имя домена NetBios', который был задан в предыдущем шаге.

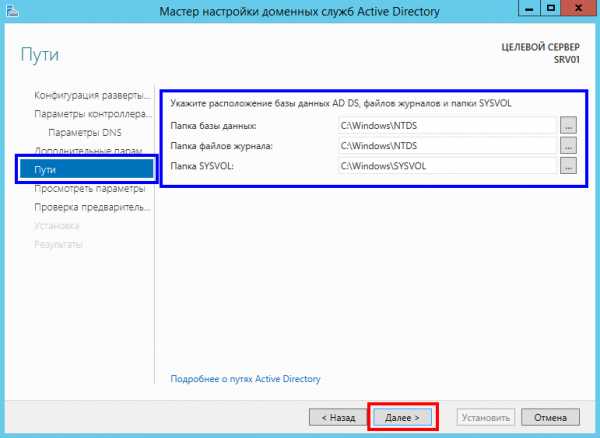

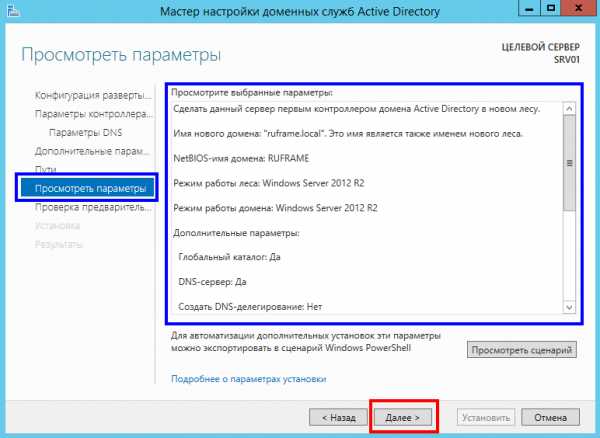

Далее, мастер предложит указать месторасположения базы данных, файлов и папок. Все пути можно оставить по умолчанию. Также мастер предложит предварительно ознакомиться со всеми заданными параметрами перед установкой.

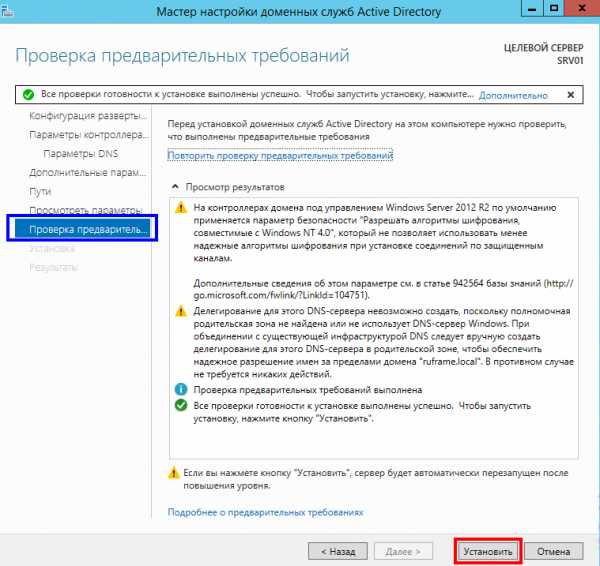

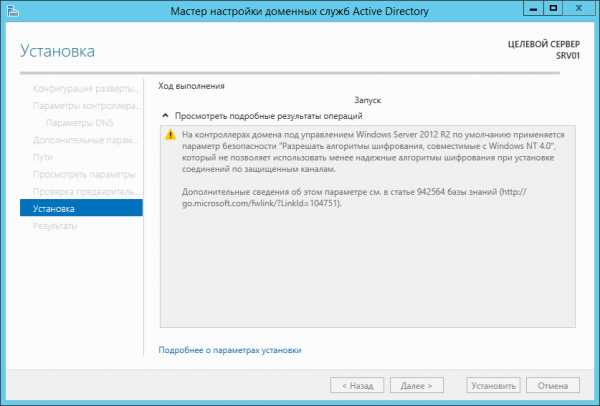

Перед началом установки будет автоматически выполнена проверка предварительных требований к системе, для того чтобы при установке AD не возникло проблем.

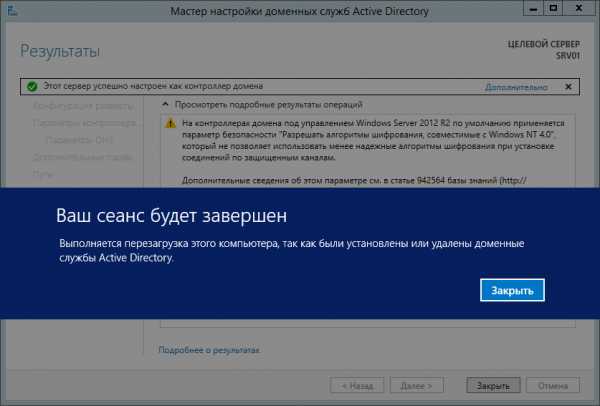

После успешной установки AD DS сервер будет автоматический перезагружен.

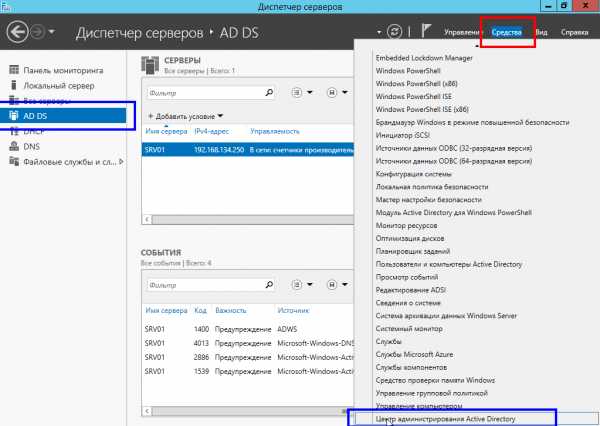

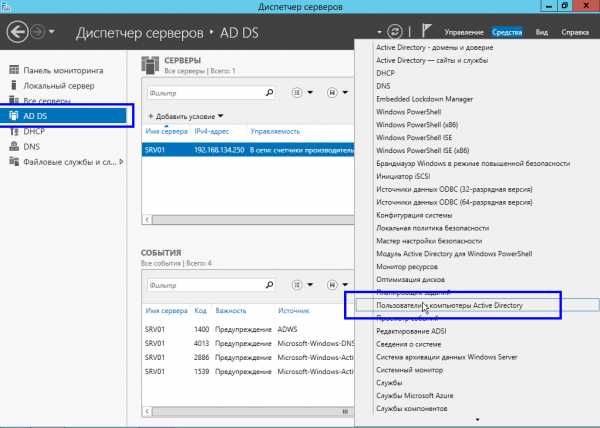

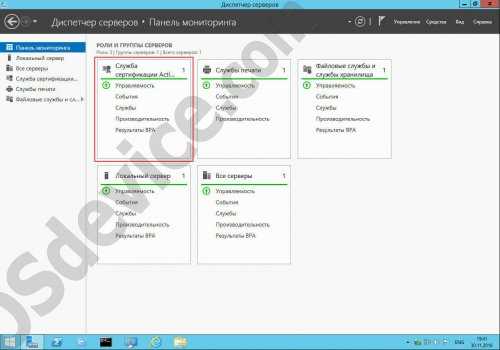

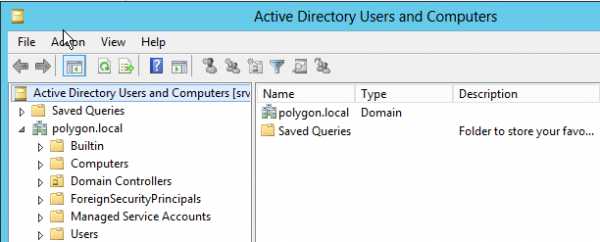

AD DS будет доступна на панели мониторинга в Диспетчере сервера. В Windows Server 2012 R2 был добавлен новый интерфейс - Центр администрирования Active Directory, заменяющий консоль Пользователи и компьютеры Active Directory, но при этом старый стандартный консоль можно найти во вкладке 'Средства'.

Это все основные необходимые этапы установки и настройки роли Active Directory.

ruframe.com

Инструкция по развертыванию Microsoft Active Directory на Windows Server 2016

Microsoft Active Directory пожалуй самая известная служба из состава Windows Server. Это реализация сервера каталогов от Microsoft. Она позволяет централизованно управлять различными ресурсами - пользователями, настройками рабочих станций, принтерами, общими папками и т.д.

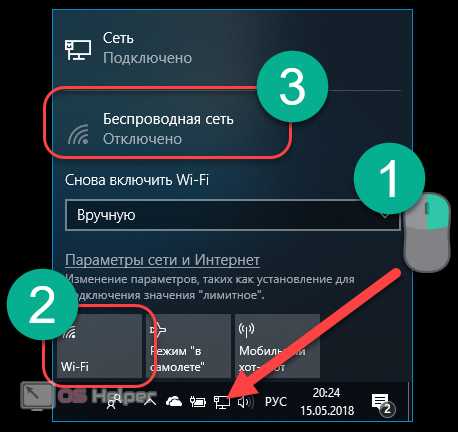

Так как AD в основном используется в сети, то для начала необходимо добавить сервер, на котором планируется развернуть AD в локальную сеть. Также желательно задать ему статический ip-адрес, так как это основной ресурс сети.

Это можно сделать согласно нашей инструкции.

После того, как предварительные настройки сделаны, необходимо установить службу “Доменные службы Active Directory”

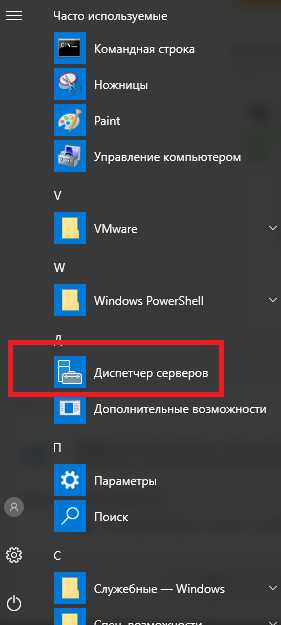

Для этого необходимо зайти в диспетчер серверов - обычно он открыт при старте то его всегда можно запустить из меню “Пуск”

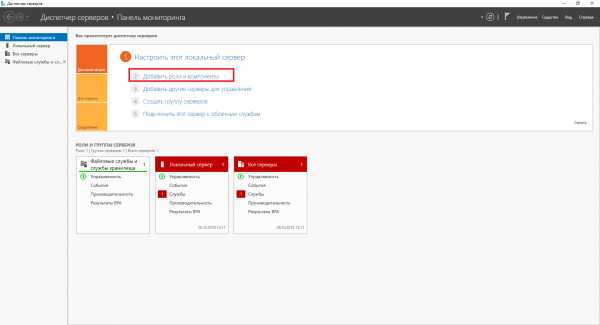

Далее запустить мастер установки ролей и компонентов нажав кнопку “добавить роли и компоненты”

Выйдет страница приветствия на которой можно просто нажать “вперед”, а также поставить галочку “Пропускать эту страницу по умолчанию”, если вы не хотите постоянно видеть эту страницу при запуске мастера установки ролей и компонентов.

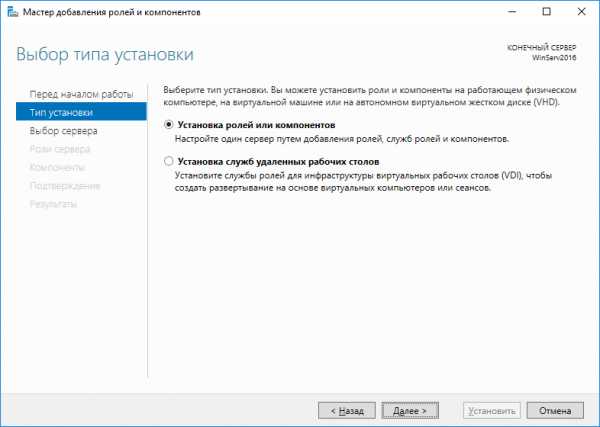

На следующем шаге ОС уточнит что именно Вы хотите сделать - просто добавить роли и компоненты или установить службы удаленного доступа. Выберем установку ролей и компонентов.

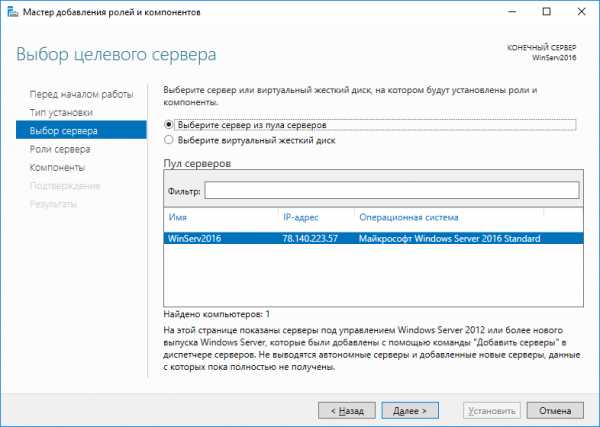

Далее спрашивается на какие сервера устанавливать роли и компоненты. У вас может быть несколько серверов и они могут быть объединены в пул для централизованного управления с одной консоли. Также роль может быть установлена на виртуальный жесткий диск. Выберем интересующий нас сервер и нажмем далее.

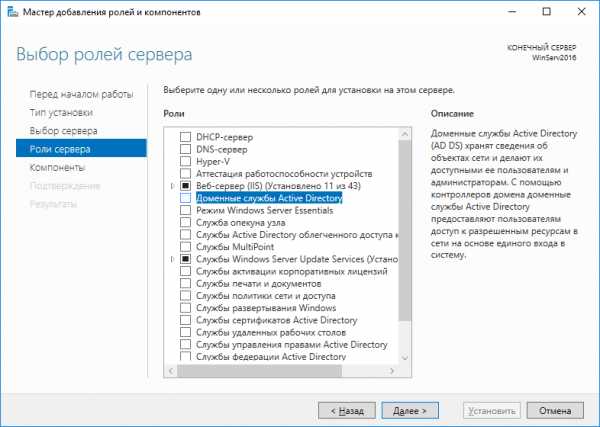

Из списка служб выбрать “Доменные службы Active Directory”

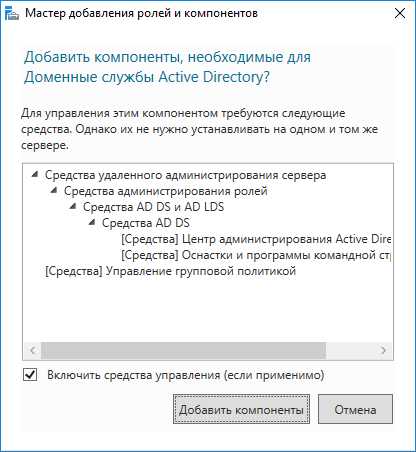

Система также попросит установить дополнительные компоненты. Согласимся, нажав кнопку “Добавить компоненты”.

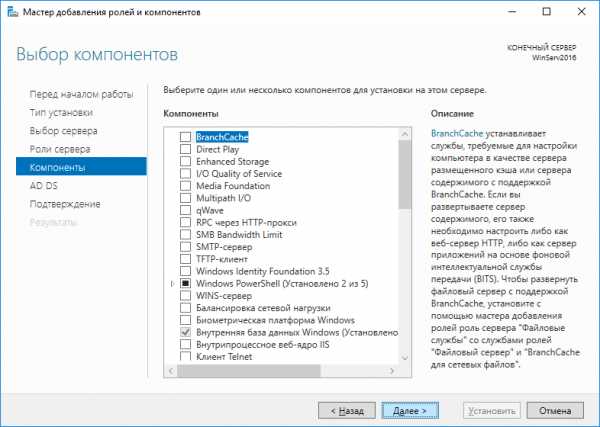

На следующем этапе можно добавить дополнительные компоненты - если ничего не хотим добавлять, этот шаг можно пропустить.

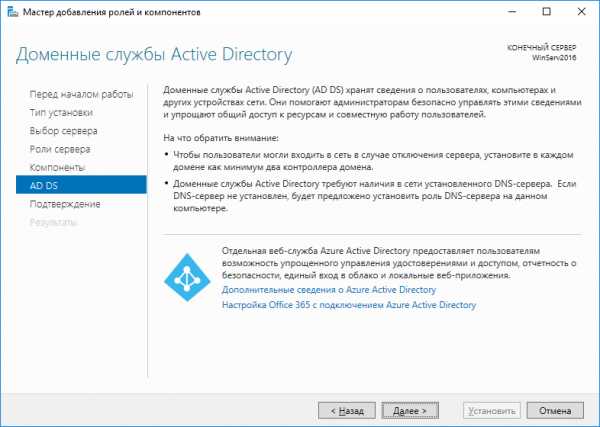

Далее нам покажется страница общей информации о том что такое AD.

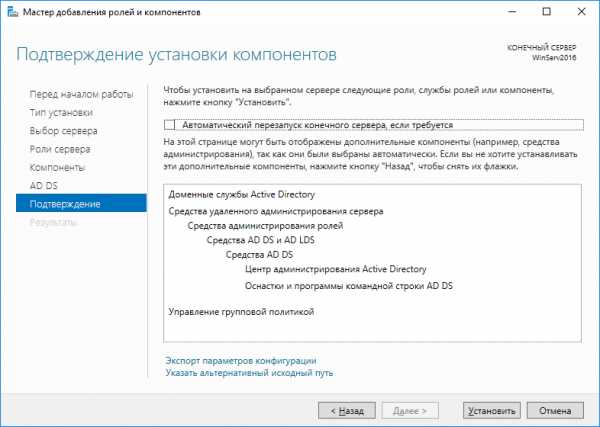

После нажатия кнопки “Далее” выведется последняя страница где можно включить автоматическую перезагрузку сервера после установки.

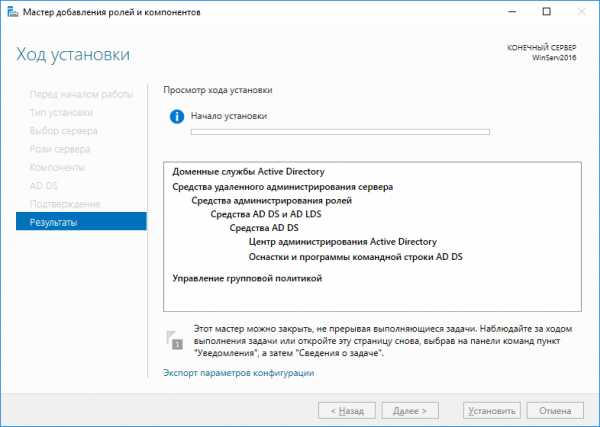

После нажатия кнопки “Установить” начнется установка доменных служб.

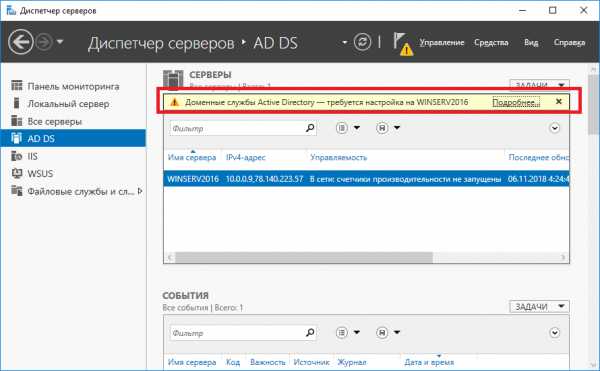

Как только она закончится, можно приступать к развертыванию AD. Для этого вернемся в диспетчер сервера и перейдем на вкладку AD DS (Active Directory Domain Service - Доменные Службы Active Directory). На ней нас сразу предупредят, что требуется настройка служб AD.

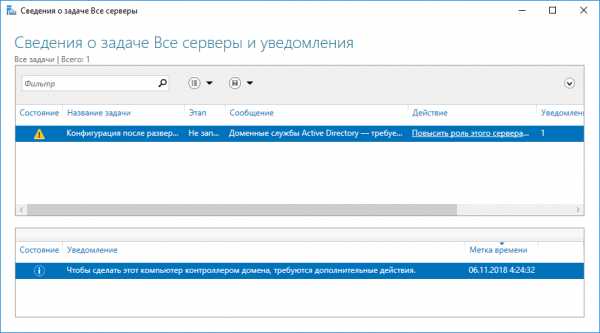

Нажмем на кнопку “Подробнее” на желтом фоне и выберем “Повысить роль этого сервера”.

Запустится мастер настройки AD. На первом шаге необходимо определить существует ли у нас инфраструктура AD или Мы будем создавать ее с нуля.

Доменом называется основная административная единица в сетевой инфраструктуре предприятия, в которую входят все сетевые объекты, такие как пользователи, компьютеры, принтеры, общие ресурсы и т.д.

Несколько доменов, связанных между собой, называется лесом. Свзяи между доменами называются отношениями доверия или иерархией.

Мы будем создавать новый лес, так как мы делаем новую инфраструктуру.

Также необходимо ввести имя домена. Не желательно задавать имя внешнего домена. Для внутренних доменов рекомендуется зона local.

Следующим шагом необходимо выбрать режим работы домена и леса. Чем выше уровень тем больше возможностей поддерживается, но и тем более новая клиентская ОС должна использоваться на компьютерах. Также рекомендуется указать что данный сервер будет являться сервером DNS. Обязательно введите пароль для службы восстановления AD. обратите внимание, что это не пароль администратора домена.

После нажатия “Далее” перейдем к настройке DNS. Этот шаг можно пропустить.

Проверим NetBIOS имя (используется для старых ОС). тоже можно пропустить, если у вас в сети не планируется ОС старше Windows 7.

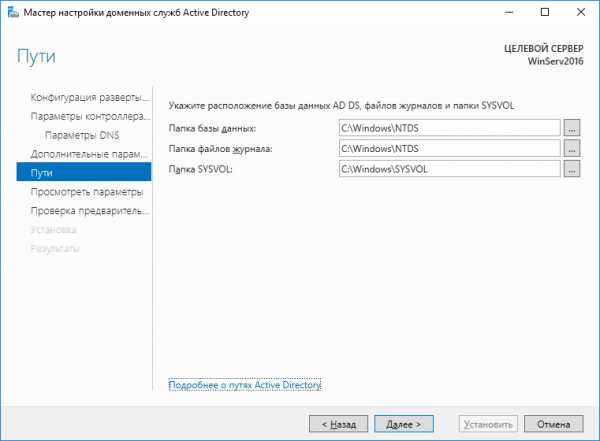

Указываем расположение системных папок AD. Если разделов и физических дисков несколько, то лучше вынести на другой жесткий диск для удобства резервного копирования. В остальных случаях оставим назначение по умолчанию.

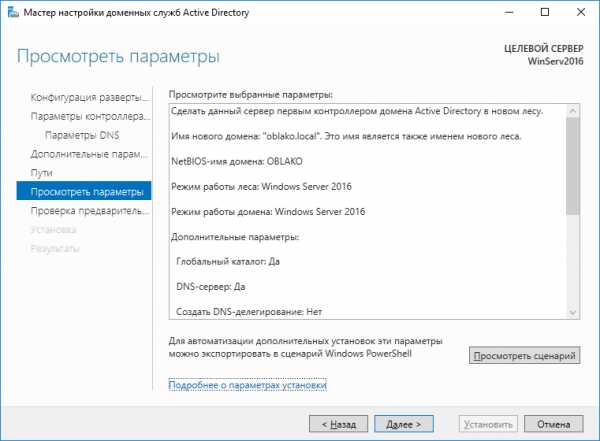

На странице итогов можно посмотреть выбранные нами параметры.

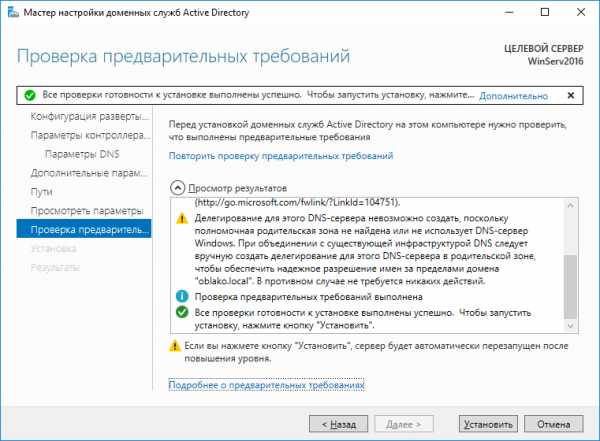

После нажатия “Далее” запуститься проверка соответствия настройкам. После проведения анализа она покажет ошибки, которые нужно исправить или предупреждения, которые в, большинстве случаев, можно игнорировать.

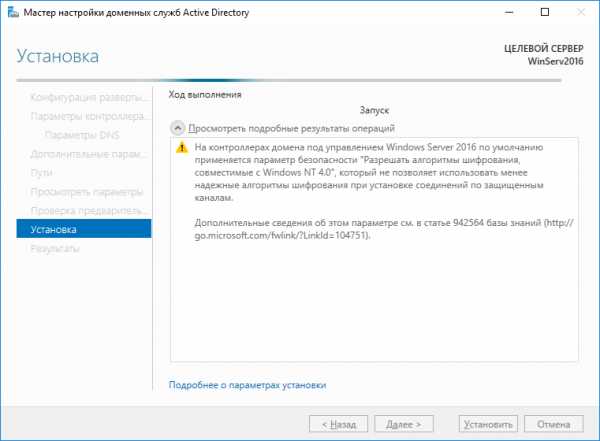

После нажатия кнопки “Установить” будут произведены действия по развертыванию AD и компьютер будет АВТОМАТИЧЕСКИ перезагружен.

На этом установка Active Directory завершена, можно добавлять компьютеры в домен и выполнять настройки.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

oblako.kz

Установка дополнительного контроллера домена на базе Windows 2012 R2 (сore)

Шаг 3: Установка второго контроллера домена. Настройка служб AD DS, DNS, DHCP.

Шаг 3: Установка второго контроллера домена. Настройка служб AD DS, DNS, DHCP.

В предыдущей заметке, мы развернули первый контроллер домена на предприятии а так же настроили службу DNS, DHCP. Второй и последующий контроллеры будут у нас без GUI в core-варианте.

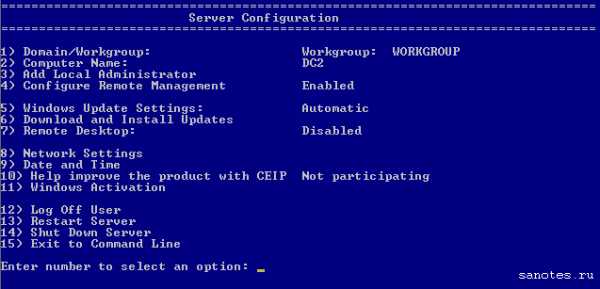

Предварительно настроим сервер при помощи sconfig, назначим имя: dc2, настроим сеть (8), установим последние обновления (6), включим удаленное управление (4).

В качестве DNS-сервера необходимо указать явно IP-адрес текущей машины, т.е. в данном случае: 192.168.0.4, т.е. аналогично первому контроллеру. Делается это для того что бы dns-сервер слушал трафик, только на одном, явно объявленном интерфейсе, а не на всех, т.к. например на реальном сервере может быть несколько интерфейсов. В качестве второго DNS-сервера указываем адрес первого контроллера. Соответственно на первом контроллере в качестве альтернативного dns, указываем адрес второго контроллера, т.е. 192.168.0.4. Т.е. должно получится как на картинке ниже:

Теперь добавим роль AD DS. Рассмотрим два варианта развертывания служб AD DS на сервере c Windows core.

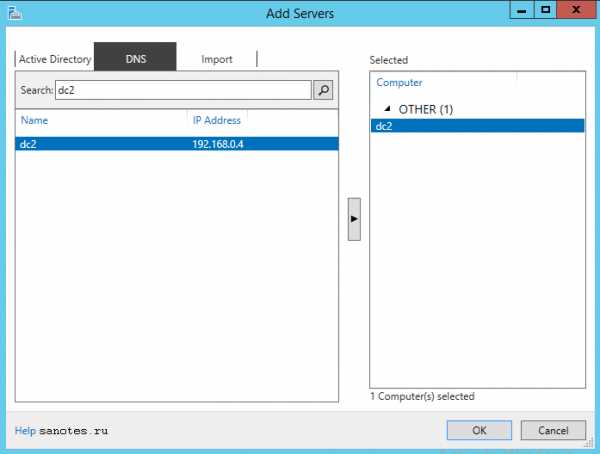

Первый вариант это добавить наш сервер в Server Manager первого сервера, и поднять роль при помощи графического интерфейса как мы делали это в самом начале. Для этого необходимо выполнить ряд условий:

1) На сервере с Windows Core активировать удаленное управление. Например при помощи 4-го пункта меню в sconfig (Configure Remote Management) или аналогично выполнив следующие команды в консоле:

и нажать yes. В powershell:

Configure-SMRemoting.exe -enable2) Разрешить ряд правил на файрволе для обнаружения сервера по dns:

Enable-NetFirewallRule -DisplayGroup “File and Printer Sharing”3) Добавить сервер в домен. Во время выполнения команды, потребуются ввести учетные данные доменного админа. Перезагрузить сервер.

Add-Computer -DomainName test.ru4) На управляющем сервере в Server Manager нажать Manage и выбрать Add Servers. В появившемся окне Add Servers перейти на вкладку DNS и найти там наш сервер. Нажать ОК.

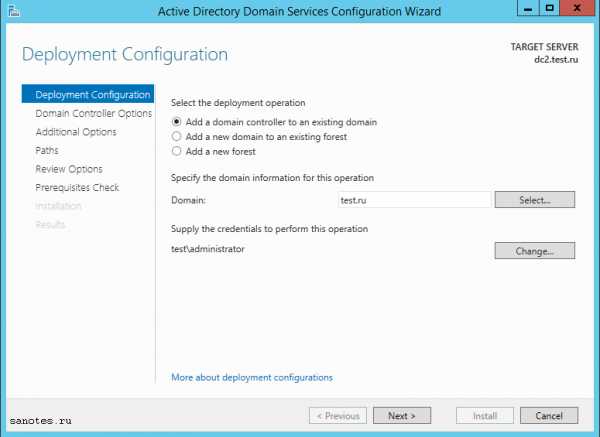

Если видим, что в поле Manageability запись изменилась на ‘Online — Performance counters not started’ то все в порядке и можно приступать к процессу развертывания служб AD DS при помощи мастера добавления ролей и компонентов.

Если видим, что в поле Manageability запись изменилась на ‘Online — Performance counters not started’ то все в порядке и можно приступать к процессу развертывания служб AD DS при помощи мастера добавления ролей и компонентов.

После чего можно будет стандартным образом отметь роли для установки и сконфигурировать роль AD DS. Необходимо только выбрать, что домен будет вторым в существующем домене (Add a domain controller to an existing domain). И затем нажимая кнопку далее дойти до завершающего этапа установки.

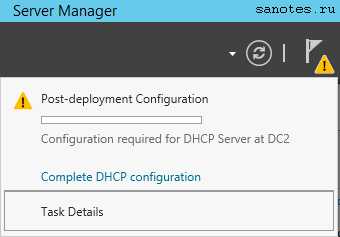

После перезагрузки, снова зайдем в диспетчер сервера, запустим пиктограмму треугольника с восклицательным знаком и завершим конфигурацию DHCP-сервера выбором Complete DHCP Configuration.

После перезагрузки, снова зайдем в диспетчер сервера, запустим пиктограмму треугольника с восклицательным знаком и завершим конфигурацию DHCP-сервера выбором Complete DHCP Configuration.

Второй способ развертывания служб AD на сервере с windows core, традиционно выполняется при помощи ‘dcpromo’, но на мой взгляд удобнее и быстрее для этих целей использовать команды powershell. К тому же с началом выхода 2012 сервера, инструмент ‘dcpromo’ считается устаревшим и не рекомендуемым к использованию. Например, в полном варианте 2012/2012R2 сервера ‘dcpromo’ уже не работает, предлагая воспользоваться диспетчером сервера, хотя в core-варианте возможность запуска до сих пор присутствует. Итак приступим к установке:

Сначала добавим роль служб и компонентов Active Directory, DNS и заодно DHCP:

Install-windowsfeature -name AD-Domain-Services,DNS,DHCP -IncludeManagementToolsлибо вариант команды с использованием xml-скрипта, который мы могли сохранить ранее на этапе добавления ролей и компонентов в графическом варианте:

Install-windowsfeature –ConfigurationFilePath С:\DeploymentConfigTemplate.xmlИмпорт модулей и команд AD выполним при помощи команды:

Import-Module ADDSDeploymentТеперь что бы повысить роль сервера до контроллера домена набираем:

Install-ADDSDomainController -DomainName "test.ru" -Credential (get-credential ITME\Administrator)где,

Install-ADDSDomainController — установить дополнительный контроллер домена,— DomainName «test.ru» — имя домена,— Credential (get-credential) — учетные данные для авторизации в домене, можно задать комбинацию домен\логин как в примере выше.

После, скрипт запросит пароль администратора домена, указанный в параметре Credential. Затем, необходимо будет указать пароль для режима восстановления (Directory Services Restore Mode — DSRM) — SafeModeAdministratorPassword, либо указать его как параметр выше в команде. Нажимаем Yes и дожидаемся окончания процесса установки, после чего сервер будет перезагружен. На выходе получим дополнительный (Replica) контроллер в домене test.ru.

Ту же самую операцию можно выполнить при помощи powershell скрипта, который можно подсмотреть на этапе установки Review Options мастера развертывания Active Directory Domain Services Configuration Wizard, если нажать кнопку Review Script.

Для установки второго контроллера домена в существующем домене содержимое скрипта будет следующим:

Import-Module ADDSDeployment Install-ADDSDomainController ` -NoGlobalCatalog:$false ` -CreateDnsDelegation:$false ` -Credential (Get-Credential) ` -CriticalReplicationOnly:$false ` -DatabasePath "C:\Windows\NTDS" ` -DomainName "test.ru" ` -InstallDns:$true ` -LogPath "C:\Windows\NTDS" ` -NoRebootOnCompletion:$false ` -ReplicationSourceDC "DC1.test.ru" ` -SiteName "Default-First-Site-Name" ` -SysvolPath "C:\Windows\SYSVOL" ` -Force:$trueТекстовый файл необходимо сохранить с расширением .ps1 и в консоли powershell выполнить:

Потребуется указать пароль администратора домена и пароль для режима восстановления каталогов (DSRM).

Подробнее о возможных параметрах командлета Install-ADDSDomainController читаем здесь.

Что бы перечислить все возможные командлеты по настройке ролей Active Directory набираем:

Get-command -module ADDSDeploymentВ результате отобразится следующий список:

Add-ADDSReadOnlyDomainControllerAccount — Создание учетной записи контроллера домена только для чтения.

Install-ADDSDomain — Установить первый контроллер домена в дочернем или дереве домена.

Install-ADDSDomainController — Установить дополнительный контроллер домена.

Install-ADDSForest — Установить первый контроллер в новом лесу.

Test-ADDSDomainControllerInstallation — Проверка предварительных требований для установки контроллера домена в Active Directory.

Test-ADDSDomainControllerUninstallation — Проверка удаления сервиса AD c сервера.

Test-ADDSDomainInstallation — Проверка предварительных требований для установки нового домена в Active Directory.

Test-ADDSForestInstallation — Проверка предварительных требований для установки нового леса Active Directory.

Test-ADDSReadOnlyDomainControllerAccountCreation — Проверка предварительных требований для добавления учетной записи контроллера домена только для чтения (RODC).

Uninstall-ADDSDomainController — Удаление контроллера домена с сервера.

После перезагрузки завершим конфигурацию DHCP-сервера при помощи команд:

Set-ItemProperty -Path HKLM:\SOFTWARE\Microsoft\ServerManager\Roles\12 -Name ConfigurationState -Value 2; Restart-Service DHCPServerШаг4: Установка второго контроллера домена. Настройка резервирования службы DHCP.

Поскольку в нашей сети уже есть один авторизованный DHCP-сервер с настроенной областью, то теперь необходимо решить как будет работать служба DHCP на дополнительном контроллере server core. Возможны два варианта:

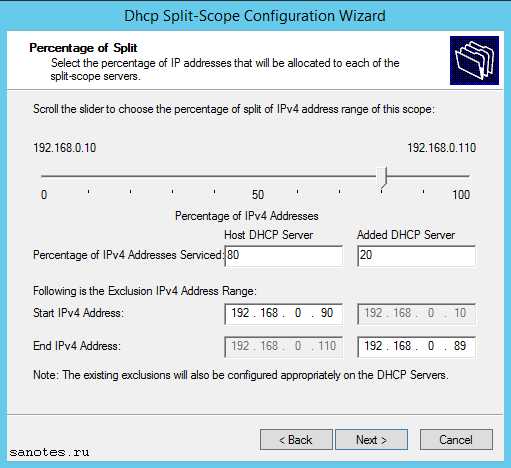

1) Использование распределенных областей (Split Scope) — Распределение адресного пространства между двумя серверами. Например одному серверу назначаются 70 или 80% адресов области, а оставшиеся 20 или 30% — дополнительному серверу. Если клиентам не удается получить IP-адрес от основного сервера, то они могут получить его у дополнительного сервера.

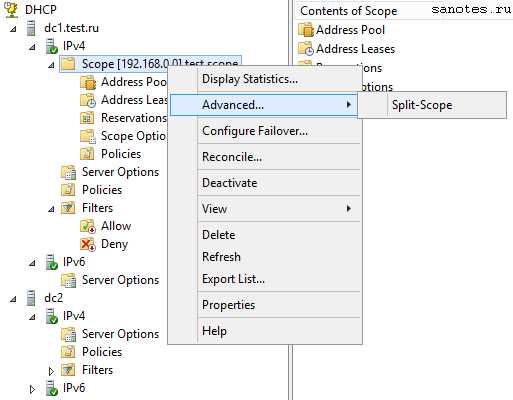

Для создания разделенной области, на основном сервере, открываем оснастку DHCP, щелкаем правой кнопкой по имени области и выбираем Advanced -> Split-Scope.

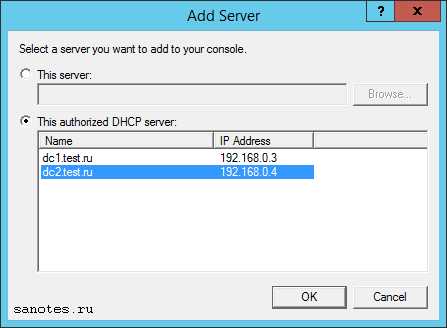

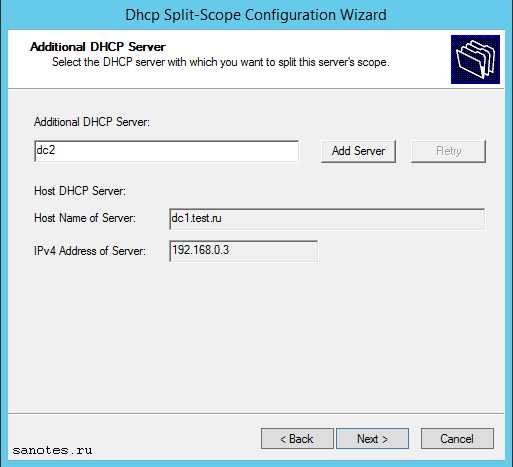

Нажимаем Далее, затем добавляем сервер нажатием Add Server и в поле This authorized DHCP server выбираем второй сервер.

Нажимаем Далее, затем добавляем сервер нажатием Add Server и в поле This authorized DHCP server выбираем второй сервер.

Жмем ОК и Далее.

Жмем ОК и Далее.

Затем двигая ползунок, отмечаем процентное соотношение распределения адресов в области. Жмем Далее.

Затем двигая ползунок, отмечаем процентное соотношение распределения адресов в области. Жмем Далее.

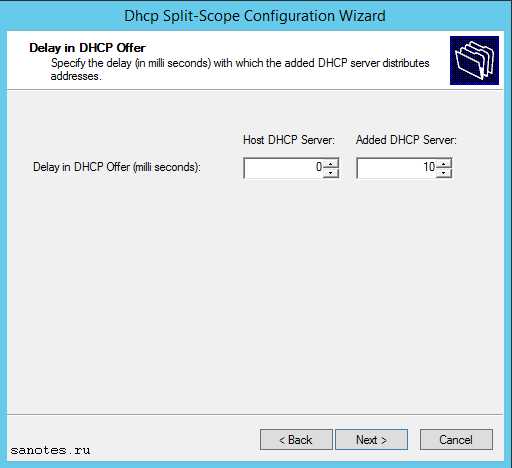

На следующем экране укажем задержку ответа серверов в мс. Укажем для второго сервера задержку в 10 мс, что позволит выдавать все адреса первым сервером, а второй только при отказе первого или заполнении его пула адресов.

На следующем экране укажем задержку ответа серверов в мс. Укажем для второго сервера задержку в 10 мс, что позволит выдавать все адреса первым сервером, а второй только при отказе первого или заполнении его пула адресов.

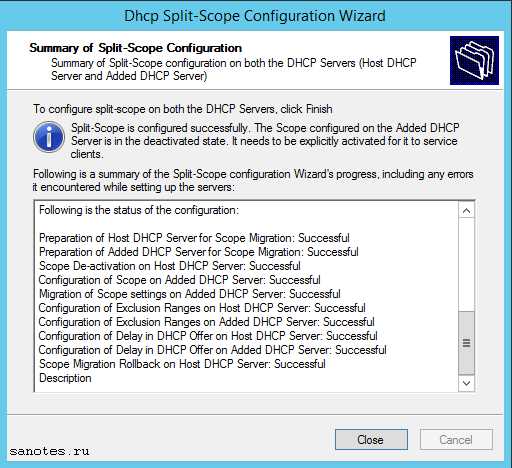

Жмем Next и наконец нажимаем Finish.

Жмем Next и наконец нажимаем Finish.

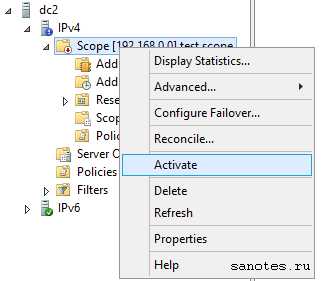

Затем нажимаем refresh на втором DHCP сервере, после чего увидим созданную область, где помимо основного диапазона с начальным и конечным адресом, будет диапазон адресов первого сервера исключенных для выдачи на втором сервере. Теперь, если видим что серверы обслуживают не пересекающиеся области, то можем активировать область на втором сервере.

Затем нажимаем refresh на втором DHCP сервере, после чего увидим созданную область, где помимо основного диапазона с начальным и конечным адресом, будет диапазон адресов первого сервера исключенных для выдачи на втором сервере. Теперь, если видим что серверы обслуживают не пересекающиеся области, то можем активировать область на втором сервере.

2) DHCP с отработкой на отказ (DHCP Failover). Новый механизм, появившийся в Windows Server 2012/R2. Второй DHCP сервер принимает нагрузку в случае отказа основного. Работает в двух режимах.

- С балансировкой нагрузки (Load Balance Active-Active). При использовании этого режима два сервера одновременно предоставляют IP-адреса и сетевые параметры клиентам подсети. Запросы клиентов распределяются между двумя серверами согласно процентному соотношению заданному в Load Balance Percentage (по умолчанию 50 на 50).

- Режим горячей замены (Hot Standby Active-Passive). В этом режиме, один сервер (активный), отвечает за предоставление IP-адресов и параметров конфигурации всем клиентам в области или подсети, а дополнительный сервер (пассивный) принимает эту ответственность на себя в случае, если основной сервер становится недоступным. Сервер является основным или дополнительным в контексте подсети.

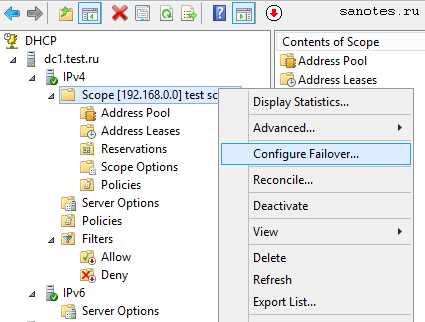

Для создания отношений отработки отказа между двумя DHCP-серверами, необходимо в оснастке DHCP щелкнуться правой кнопкой по имени области и выбрать Configure Failover.

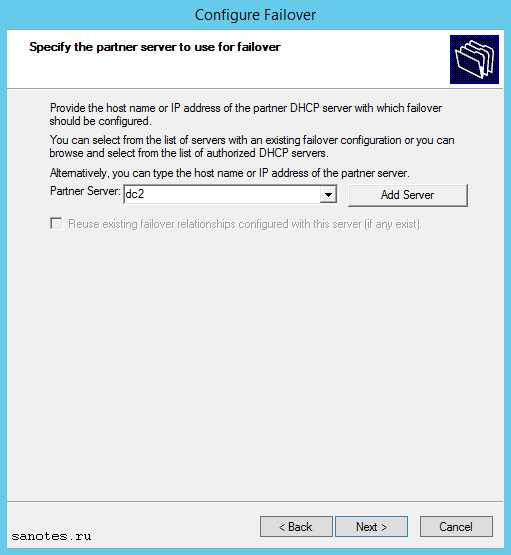

Затем нажимаем Next и следуем указаниям мастера. В поле Partner Server выберем второй сервер.

Затем нажимаем Next и следуем указаниям мастера. В поле Partner Server выберем второй сервер.

Галочка Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активна в том случае, если ранее мы уже создавали отношение отработки отказа, и мастер предложит воспользоваться существующей конфигурацией. Жмем Далее.

Галочка Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активна в том случае, если ранее мы уже создавали отношение отработки отказа, и мастер предложит воспользоваться существующей конфигурацией. Жмем Далее.

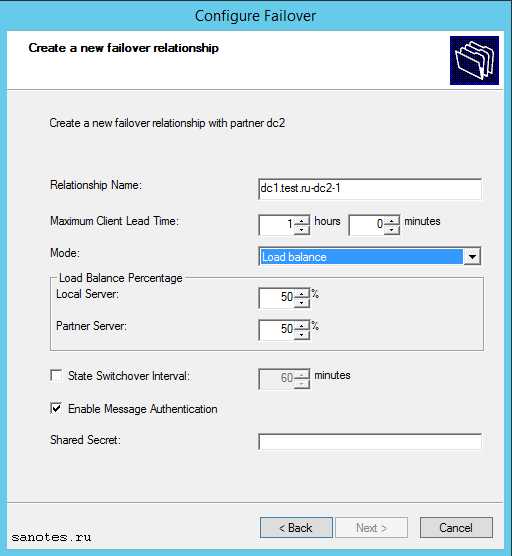

На следующем экране зададим параметры отношения отработки отказа:

Relationship Name — уникальное имя конфигурации отношения отказа;

Maximum Client Lead Time — Максимальное время упреждения клиента (MCLT) — дополнительное время аренды IP-адреса выдаваемого доступным сервером для клиентов, которые должны быть обслужены тем сервером, который в данный момент недоступен;/p>

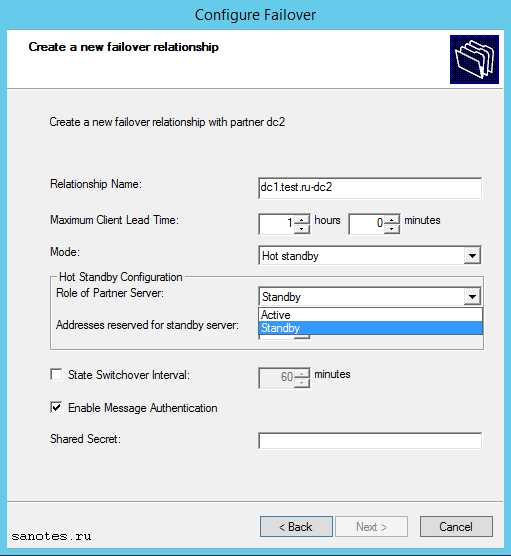

Mode — режим Load Balance (с балансировкой нагрузки) или Hot Standby (горячей замены).

В режиме Hot Standby (горячей замены) необходимо выбрать состояние работы сервера: Активный или Резервный и количество адресов в процентом отношении, которое резервируется для сервера горячей замены.

Load Balance Percentage — процентное отношение нагрузки между серверами участниками. По умолчанию 50 на 50.

Load Balance Percentage — процентное отношение нагрузки между серверами участниками. По умолчанию 50 на 50.

State Switchover Interval — интервал времени, по истечении которого сервер DHCP автоматически переводит участника отработки отказа к партнеру после потери связи.

Enable Message Authentication пароль Shared Secret, используемый для взаимной, безопасной аутентификации серверов.

Выбираем режим по умолчанию Load Balance. Зададим пароль Shared Secret, остальные параметры оставим по умолчанию. Жмем Далее. Завершим настройку нажатием Finish и Close.

На этом установку второго контроллера домена (replica) и сопутствующих служб в существующем домене ‘test.ru’ можно считать завершенной. В следующей заметке будем поднимать филиальный домен только для чтения (RODC).

sanotes.ru

Установка Службы сертификации Active Directory (AD CS) в Windows Server 2012 R2

Служба сертификации Active Directory (AD CS) является очень удобным и полезным инструментом в доменной сети. Данный компонент входит в состав Windows Server 2012 R2, позволяет бесплатно выдавать ssl-сертификаты внутри вашего домена и управлять ими. Такие сертификаты могут понадобиться при работе с почтовым сервером Microsoft Exchange, сеансами удаленных рабочих столов и т. д.Службу AD CS не рекомендуется устанавливать на контроллер домена. В данной статье в качестве примера будут использоваться 3 сервера под управлением операционной системы Windows Server 2012 R2: DC-01 (контроллер домена), FS-01 (сервер, на который будет установлена служба AD CS) и TS-00 (сервер, для которого мы будем получать ssl-сертификат).

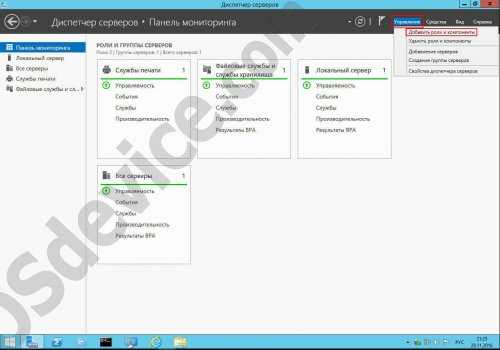

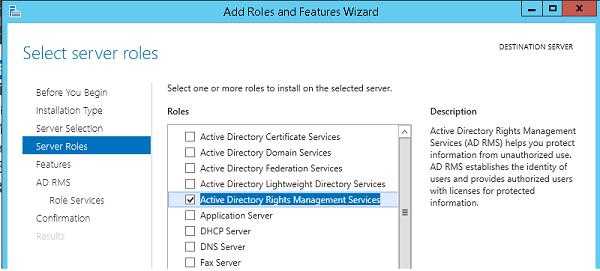

1. Заходим в Диспетчер серверов на сервере FS-01: Выбираем пункт «Управление» и далее «Добавить роли и компоненты».

Выбираем пункт «Управление» и далее «Добавить роли и компоненты».

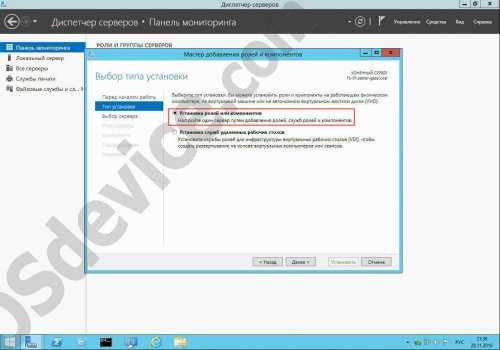

2. Откроется Мастер добавления ролей и компонентов. На вкладке «Тип установки» выбираем пункт «Установка ролей и компонентов»: Нажимаем «Далее».

Нажимаем «Далее».

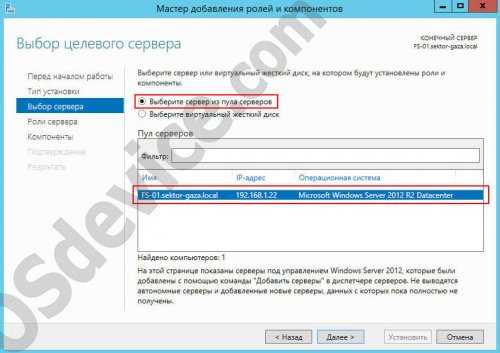

3. На вкладке «Выбор сервера» отмечаем пункт «Выберите сервер из пула серверов» и в области «Пул серверов» выбираем конечный сервер для установки Active Directory Certificate Services: В моем случае это локальный сервер FS-01 с ip-адресом 192.168.1.22. Нажимаем «Далее».

В моем случае это локальный сервер FS-01 с ip-адресом 192.168.1.22. Нажимаем «Далее».

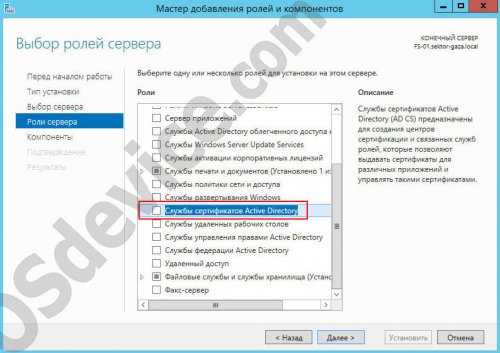

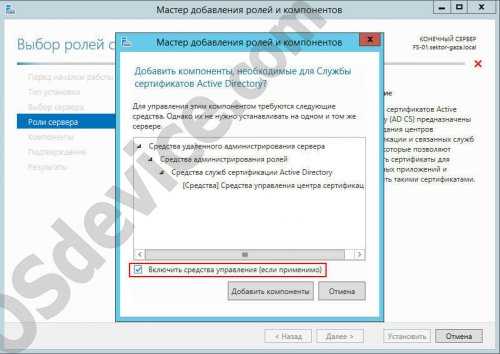

4. На вкладке «Роли сервера» выбираем роль «Службы сертификатов Active Directory»: В новом окне предстоит добавить компоненты, необходимые для Службы сертификатов Active Directory:

В новом окне предстоит добавить компоненты, необходимые для Службы сертификатов Active Directory: Ставим галочку напротив пункта «Включить средства управления (если применимо)» и нажимаем кнопку «Добавить компоненты». После этого вновь откроется Мастер добавления ролей и компонентов на вкладке «Роли сервера», где необходимо нажать кнопку «Далее».

Ставим галочку напротив пункта «Включить средства управления (если применимо)» и нажимаем кнопку «Добавить компоненты». После этого вновь откроется Мастер добавления ролей и компонентов на вкладке «Роли сервера», где необходимо нажать кнопку «Далее».

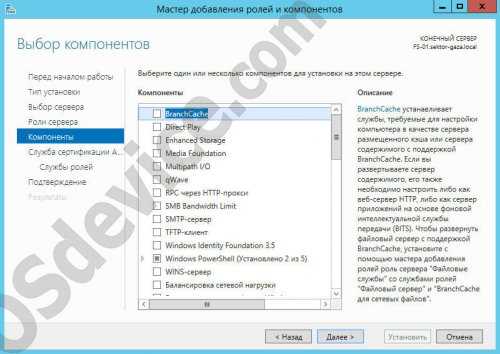

5. На вкладке «Компоненты» оставляем все настройки по умолчанию и нажимаем «Далее»:

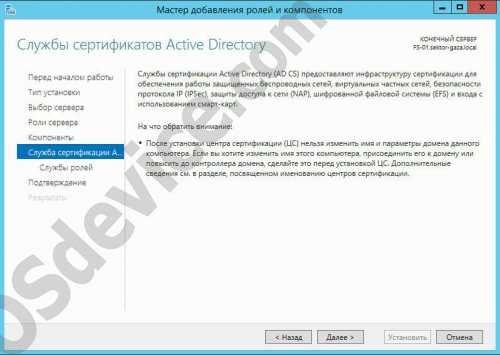

6. Информационная вкладка Службы сертификации Active Directory: На данной вкладке представлены краткие сведения о Службах сертификации Active Directory. В частности сообщается о том, что нельзя менять имя и параметры домена компьютера, на котором установлена AD CS. После прочтения информации нажимаем «Далее».

На данной вкладке представлены краткие сведения о Службах сертификации Active Directory. В частности сообщается о том, что нельзя менять имя и параметры домена компьютера, на котором установлена AD CS. После прочтения информации нажимаем «Далее».

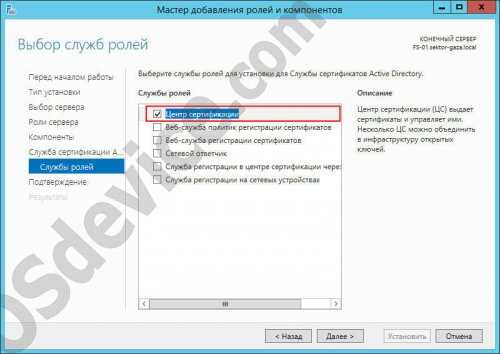

7. На вкладке «Службы ролей» выбираем службу «Центр сертификации»: Нажимаем «Далее».

Нажимаем «Далее».

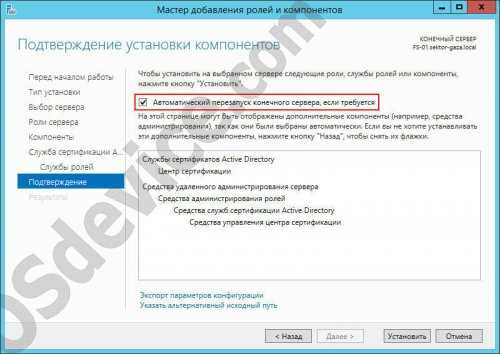

8. На вкладке «Подтверждение» можно ознакомиться со списком всех служб ролей и компонентов, которые будут установлены на данном сервере: Для изменения настроек воспользуйтесь кнопкой «Назад». Если все правильно, нажимаем кнопку «Установить». Перед установкой рекомендую активировать пункт «Автоматический перезапуск конечного сервера, если потребуется», чтобы при необходимости сервер смог автоматически перезагрузиться в процессе установки службы сертификации AD CS.

Для изменения настроек воспользуйтесь кнопкой «Назад». Если все правильно, нажимаем кнопку «Установить». Перед установкой рекомендую активировать пункт «Автоматический перезапуск конечного сервера, если потребуется», чтобы при необходимости сервер смог автоматически перезагрузиться в процессе установки службы сертификации AD CS.

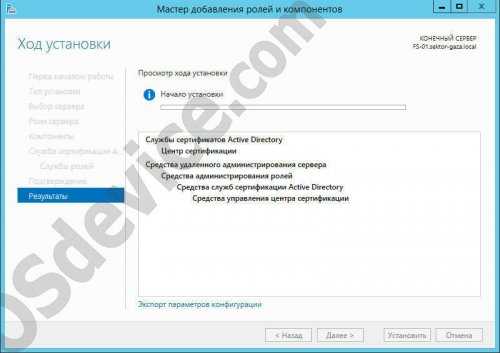

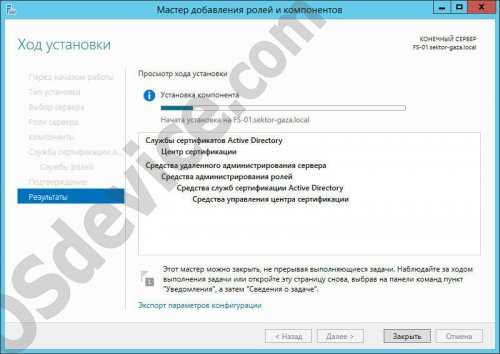

9. Начнется установка службы сертификации AD CS и других служб ролей и компонентов:

Дождитесь завершения установки. Данное окно можно закрыть.

Дождитесь завершения установки. Данное окно можно закрыть.

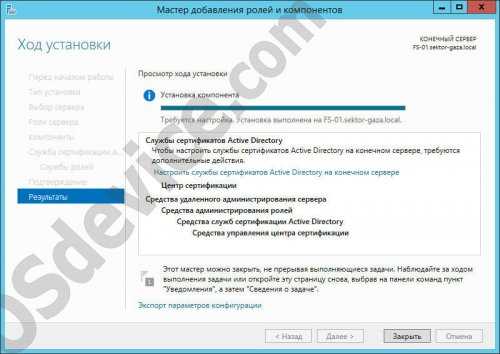

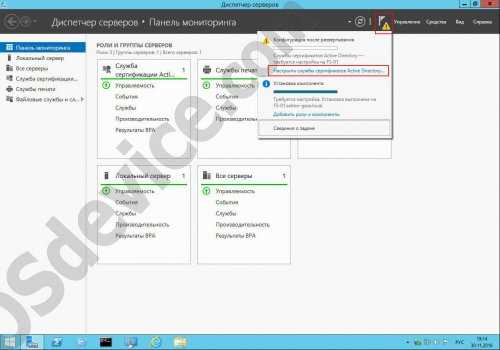

10. Когда установка AD CS завершится, перейдите в Диспетчер серверов, нажмите на «флажок» с восклицательным знаком в желтом треугольнике и выберите пункт «Настроить службы сертификатов Active Directory»:

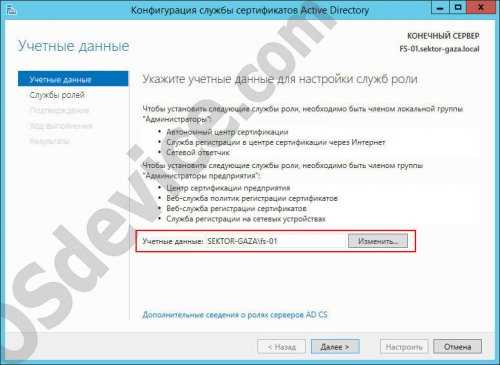

11. Откроется окно «Конфигурация службы сертификатов Active Directory». На вкладке «Учетные данные» укажите учетные данные пользователя для настройки служб роли: Обратите внимание, что для установки служб ролей «Автономный центр сертификации», «Служба регистрации в центре сертификации через Интернет» и «Сетевой ответчик» пользователь должен быть членом локальный группы «Администраторы». Для установки служб ролей «Центр сертификации предприятия», «Веб-служба политик регистрации сертификатов», «Веб-служба регистрации сертификатов» и «Служба регистрации на сетевых устройствах» пользователь должен быть членом доменной группы «Администраторы предприятия». Выберите пользователя при помощи кнопки «Изменить» и нажмите «Далее».

Обратите внимание, что для установки служб ролей «Автономный центр сертификации», «Служба регистрации в центре сертификации через Интернет» и «Сетевой ответчик» пользователь должен быть членом локальный группы «Администраторы». Для установки служб ролей «Центр сертификации предприятия», «Веб-служба политик регистрации сертификатов», «Веб-служба регистрации сертификатов» и «Служба регистрации на сетевых устройствах» пользователь должен быть членом доменной группы «Администраторы предприятия». Выберите пользователя при помощи кнопки «Изменить» и нажмите «Далее».

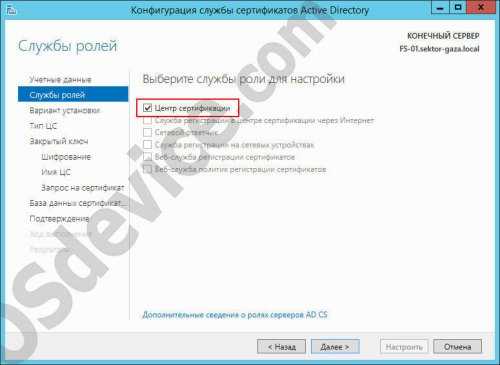

12. Выбор службы роли для настройки (Центр сертификации): На вкладке «Службы ролей» выбираем «Центр сертификации» и нажимаем «Далее». Обратите внимание, что необходимо сначала настроить службу роли «Центр сертификации», а затем другие службы, т. е. одновременный выбор нескольких служб на данной вкладке не поддерживается.

На вкладке «Службы ролей» выбираем «Центр сертификации» и нажимаем «Далее». Обратите внимание, что необходимо сначала настроить службу роли «Центр сертификации», а затем другие службы, т. е. одновременный выбор нескольких служб на данной вкладке не поддерживается.

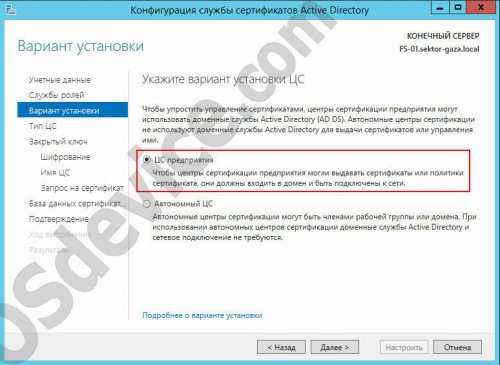

13. Вариант установки Центра сертификации: На вкладке «Вариант установки» выберите пункт «ЦС предприятия» и нажмите «Далее».

На вкладке «Вариант установки» выберите пункт «ЦС предприятия» и нажмите «Далее».

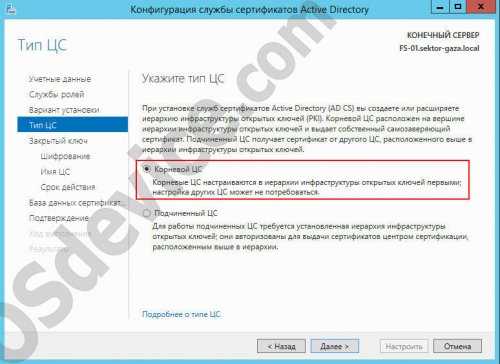

14. Тип Центра сертификации: На вкладке «Тип ЦС» выбираем пункт «Корневой ЦС» и нажимаем «Далее».

На вкладке «Тип ЦС» выбираем пункт «Корневой ЦС» и нажимаем «Далее».

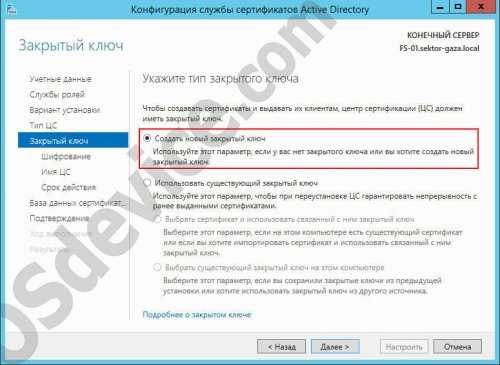

15. Тип закрытого ключа: На вкладке «Закрытый ключ» выбираем пункт «Создать новый закрытый ключ» и нажимаем «Далее».

На вкладке «Закрытый ключ» выбираем пункт «Создать новый закрытый ключ» и нажимаем «Далее».

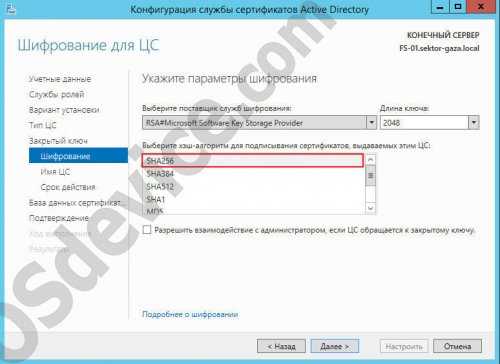

16. Параметры шифрования: На вкладке «Шифрование» предлагаю параметры «Поставщик служб шифрования» (RSA#Microsoft Software Key Storage Provider) и «Длина ключа» (2048) оставить по умолчанию, а значение «Хэш-алгоритма для подписывания сертификатов, выдаваемых этим ЦС» указать «SHA256». Нажимаем «Далее».

На вкладке «Шифрование» предлагаю параметры «Поставщик служб шифрования» (RSA#Microsoft Software Key Storage Provider) и «Длина ключа» (2048) оставить по умолчанию, а значение «Хэш-алгоритма для подписывания сертификатов, выдаваемых этим ЦС» указать «SHA256». Нажимаем «Далее».

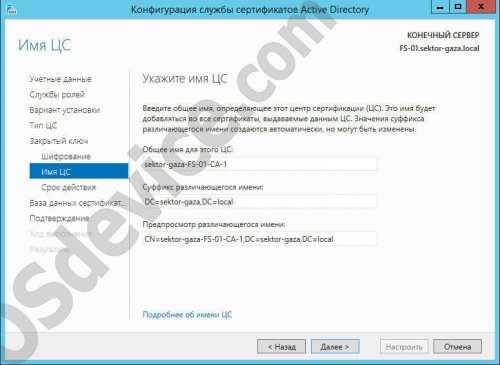

17. Имя Центра сертификации: На вкладке «Имя ЦС» можно указать общее имя для этого центра сертификации, суффикс различающегося имени и предпросмотр различающегося имени. В моем случае все значения остаются по умолчанию. Нажимаем «Далее».

На вкладке «Имя ЦС» можно указать общее имя для этого центра сертификации, суффикс различающегося имени и предпросмотр различающегося имени. В моем случае все значения остаются по умолчанию. Нажимаем «Далее».

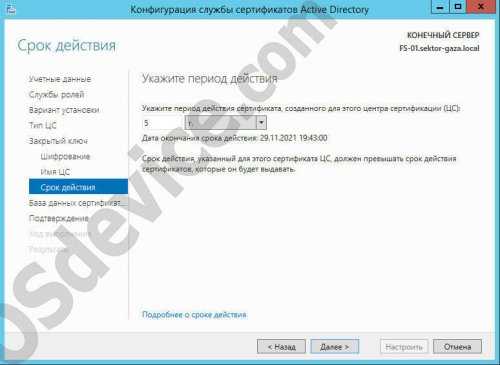

18. Срок действия сертификата: На вкладке «Срок действия» необходимо указать период действия сертификата для данного Центра сертификации. Обратите внимание, что срок действия сертификата для Центра сертификации должен превышать срок действия сертификатов, которые он будет выдавать. Нажимаем «Далее».

На вкладке «Срок действия» необходимо указать период действия сертификата для данного Центра сертификации. Обратите внимание, что срок действия сертификата для Центра сертификации должен превышать срок действия сертификатов, которые он будет выдавать. Нажимаем «Далее».

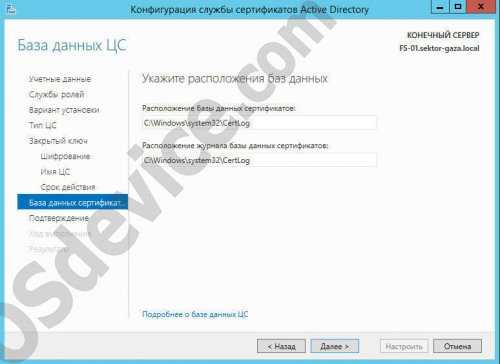

19. Расположение базы данных сертификатов: На вкладке «База данных сертификатов» укажите расположение базы данных сертификатов и журнала базы данных сертификатов. В моем случае значения остаются по умолчанию. Нажимаем «Далее».

На вкладке «База данных сертификатов» укажите расположение базы данных сертификатов и журнала базы данных сертификатов. В моем случае значения остаются по умолчанию. Нажимаем «Далее».

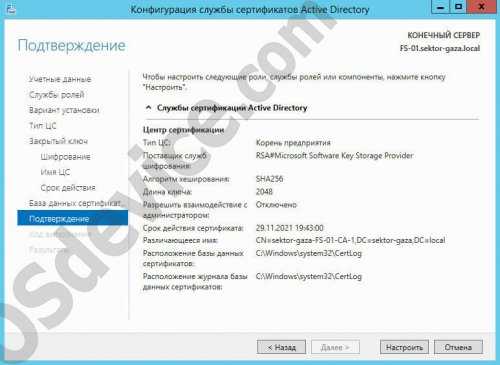

20 Подтверждение установки Центра сертификации: На данной вкладке можно ознакомиться со всеми выбранными настройками и при необходимости их изменить, воспользовавшись кнопкой «Назад». Если все правильно, нажимаем «Настроить».

На данной вкладке можно ознакомиться со всеми выбранными настройками и при необходимости их изменить, воспользовавшись кнопкой «Назад». Если все правильно, нажимаем «Настроить».

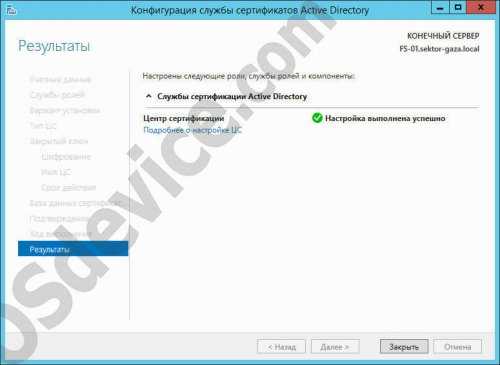

21. Настройка Центра сертификации выполнена успешно: Если процесс завершился без ошибок, нажимаем кнопку «Закрыть».

Если процесс завершился без ошибок, нажимаем кнопку «Закрыть».

22. Переходим в Диспетчер серверов: Установка Службы сертификации Active Directory (AD CS) выполнена успешно.

Установка Службы сертификации Active Directory (AD CS) выполнена успешно.

osdevice.com

Установка и настройка ADRMS на Windows Server 2012 R2

В этой статье мы покажем как развернуть и задействовать для защиты контента службу Active Directory Right Management Services (ADRMS) на базе Windows Server 2012 R2 в организация масштаба small и middle-size.

В первую очередь кратко напомним о том, что такое служба AD RMS и зачем она нужна. Служба Active Directory Right Management Services – одна из стандартных ролей Windows Server, позволяющая организовать защиту пользовательских данных от несанкционированного использования. Защита информации реализуется за счет шифрования и подписывания документов, причем владелец документа или файла может сам определить, каким пользователям можно открывать, редактировать, распечатывать, пересылать и выполнять другие операции с защищенной информацией. Нужно понимать, что защита документов с помощью ADRMS возможно только в приложениях, разработанных с учетом этой службы (AD RMS-enabled applications). Благодаря AD RMS можно обеспечить защиту конфиденциальных данных как внутри, так и за пределами корпоративной сети.

Несколько важных требования, которые нужно учесть при планировании и развертывании решения AD RMS:

- Желательно использовать выделенный сервер AD RMS. Не рекомендуется совмещать роль AD RMS с ролью контроллера домена, сервера Exchange, SharePoint Server или центра сертификации (CA)

- У пользователей AD должен быть заполнен атрибут email

- На компьютерах пользователей RMS сервер должен быть добавлен в зону доверенных сайтов IE (Trusted Sites). Проще всего это сделать с помощью групповой политики.

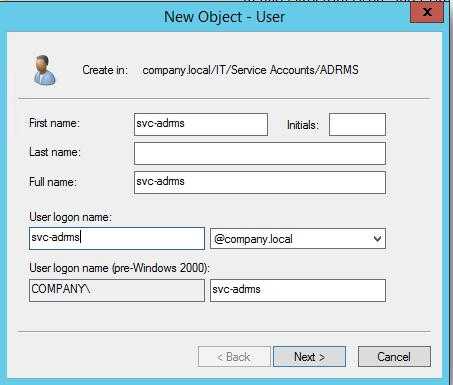

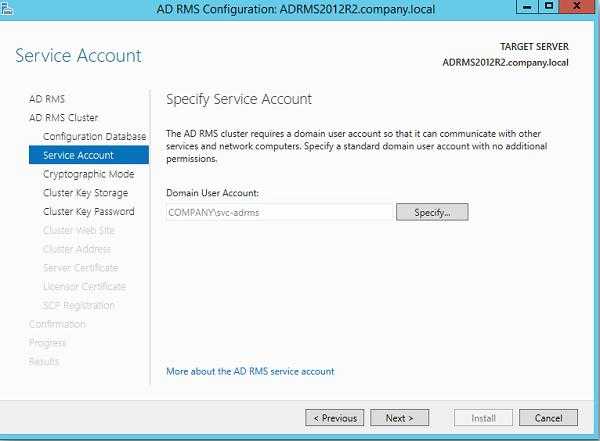

Прежде чем приступить непосредственно к развертыванию ADRMS, нужно выполнить ряд подготовительных шагов. В первую очередь необходимо создать в Active Directory отдельную сервисную запись для ADRMS с бессрочным паролем, например с именем svc-adrms (для службы ADRMS можно создать и особую управляемую учетную запись AD — типа gMSA).

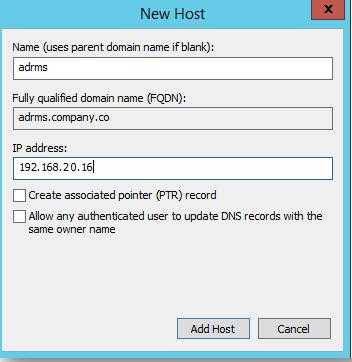

В DNS-зоне создадим отдельную ресурсную запись, указывающую на AD RMS сервер. Допустим его имя будет – adrms.

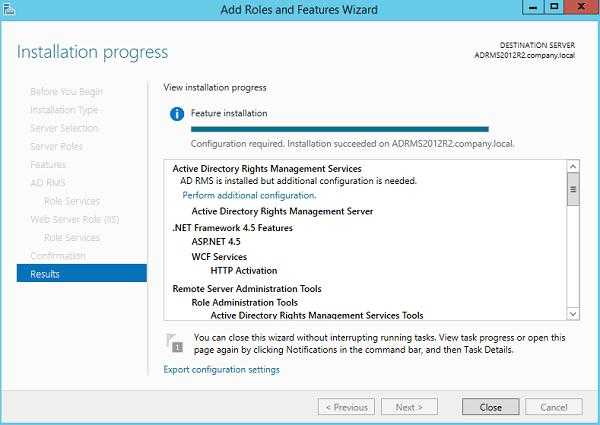

Приступим к установке роли ADRMS на сервере с Windows Server 2012 R2. Откройте консоль Serve Manager и установите роль Active Directory Rights Management Service (здесь все просто – просто соглашайтесь с настройками и зависимостями по-умолчанию).

После того, как установка роли ADRMS и сопутствующих ей ролей и функций закончится, чтобы перейти в режим настройки роли ADRMS, щелкните по ссылке Perform additional configuration.

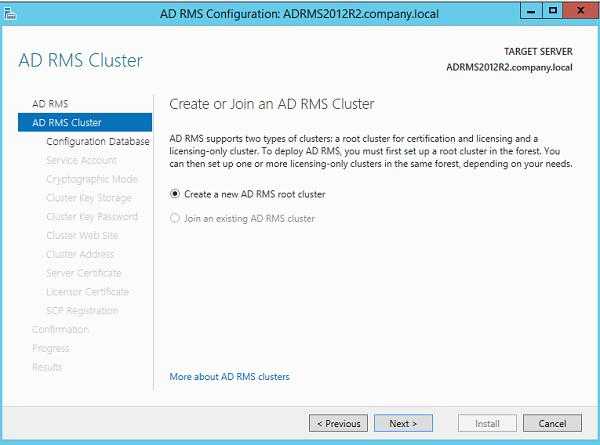

В мастере настройки выберем, что мы создаем новый корневой кластер AD RMS (Create a new AD RMS root cluster).

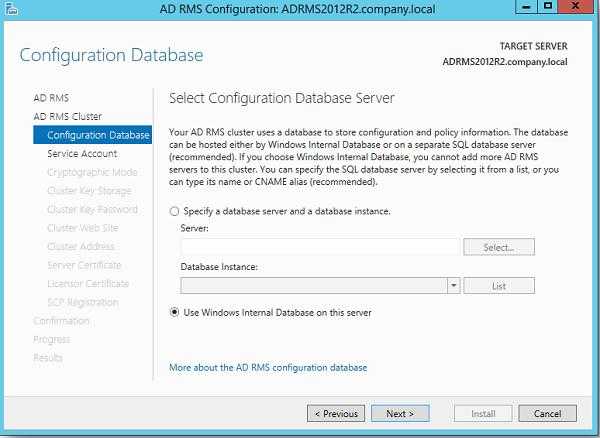

В качестве базы данных RMS будем использовать внутреннюю базу данных Windows (Use Windows Internal Database on this server).

Совет. Подробнее про WID. В продуктивной среде рекомендуется для размещения БД RMS рекомендуется использовать отдельный инстанс Microsoft SQL Server. Связано это с тем, что внутренняя база Windows не поддерживает удаленные подключения, а это означает, что такая архитектура AD RMS не будет масштабируемой.

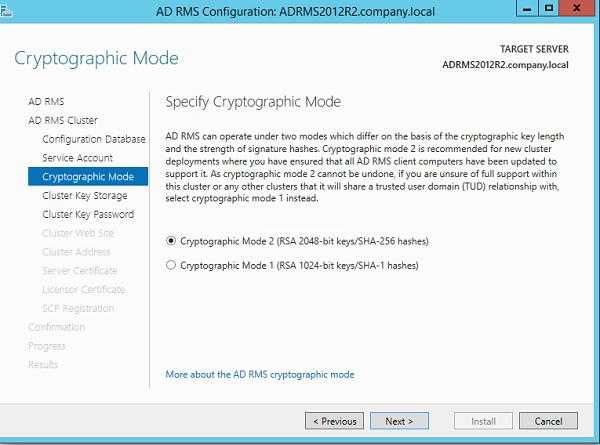

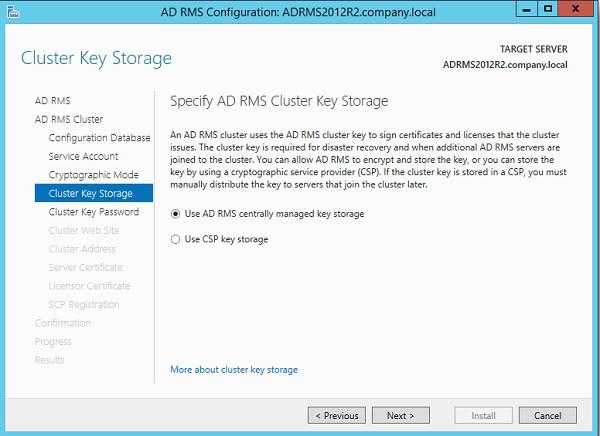

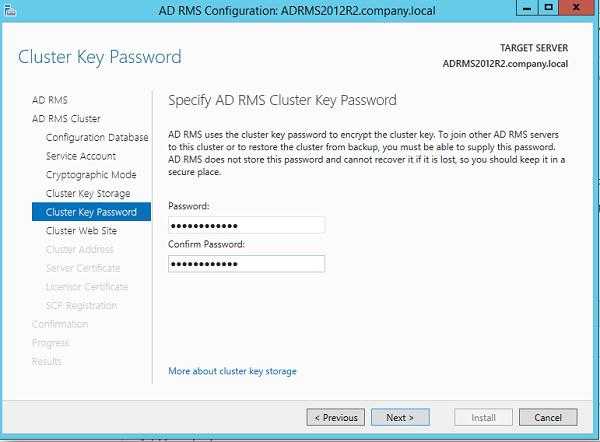

Затем укажем созданную ранее сервисную учетную запись (svc-adrms), используемый криптографический алгоритм, метод хранения ключа кластера RMS и его пароль.

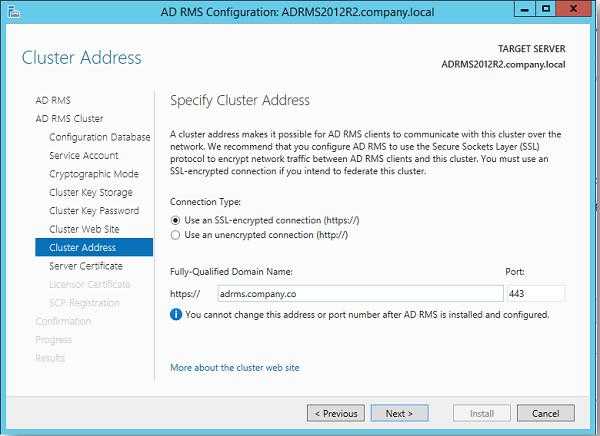

Осталось задать веб-адрес кластера AD RMS, к которому будут обращаться RMS-клиенты (рекомендуется использовать защищенное SSL соединение).

Не закрывайте мастер настройки AD RMS!

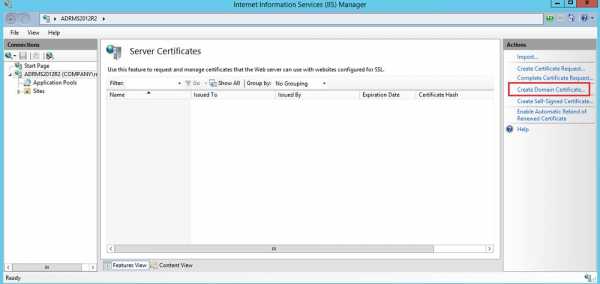

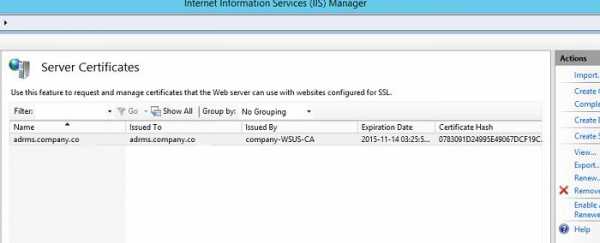

Следующий этап – установка SSL-сертификата на сайт IIS. Сертификат может быть самоподписаным (в дальнейшем его нужно будет добавить в доверенные на всех клиентах), или выданным корпоративным/внешним центром сертификации (CA). Сформируем сертификат с помощью уже имеющегося корпоративного CA. Для этого откройте консоль IIS Manager (inetmgr) и перейдите в раздел Server Certificates. В правом столбце щелкните по ссылке Create Domain Certificate (создать сертификат домена).

Сгенерируйте новый сертификат с помощью мастера и привяжите его к серверу IIS.

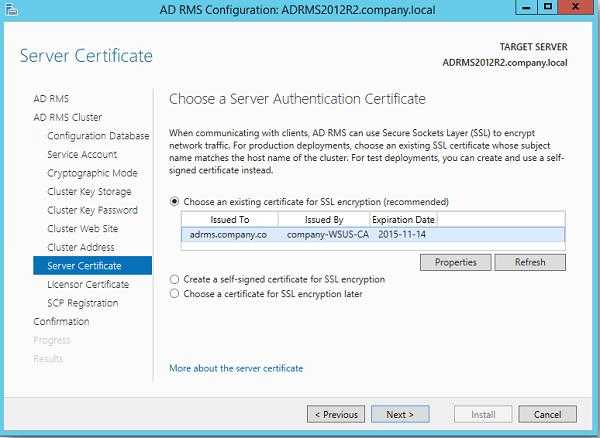

Вернитесь в окно настройки роли AD RMS и выберите сертификат, который планируется использовать для шифрования трафика AD RMS.

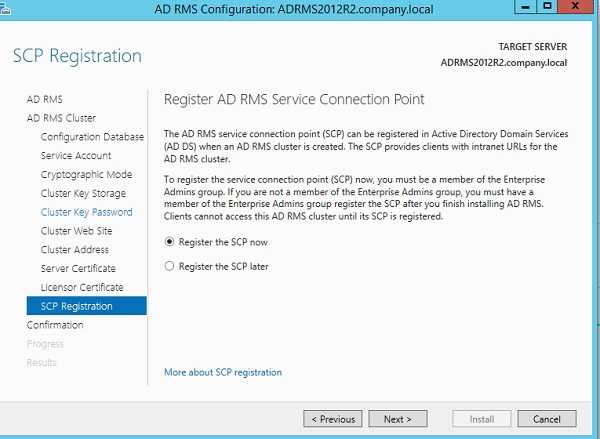

Отметьте, что точку SCP нужно зарегистрировать в AD немедленно (Register the SCP now).

Примечание. Для регистрации точки SCP в Active Directory нужно обладать правами Enterprise Admins.

Совет. Чтобы удостовериться, что точка обнаружения AD RMS — SCP (Service Connection Point) зарегистрировалась в Active Directory, нужно открыть консоль dssite.msc. Затем перейдти в раздел Services -> RightManagementServices, в правой панели открыть свойства SCP. Убедитесь что значение атрибута distinguishedName имеет такой вид: CN=SCP,CN=RightsManagementServices,CN=Services,CN=Configuration,DC=company,DC=co

На этом процесс установки роли AD RMS закончен. Завершите текущий сеанс (logoff), и перезалогиньтесь на сервер.

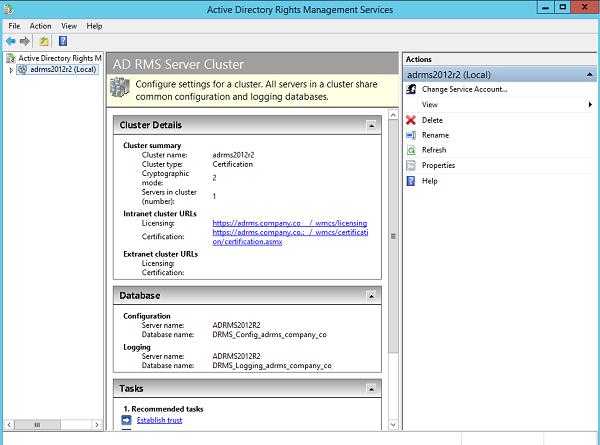

Запустите консоль ADRMS.

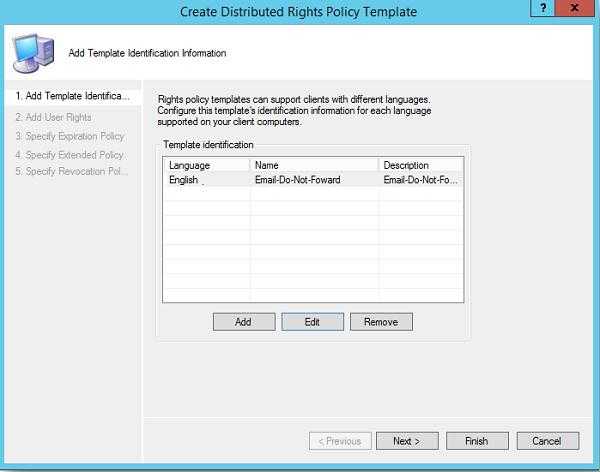

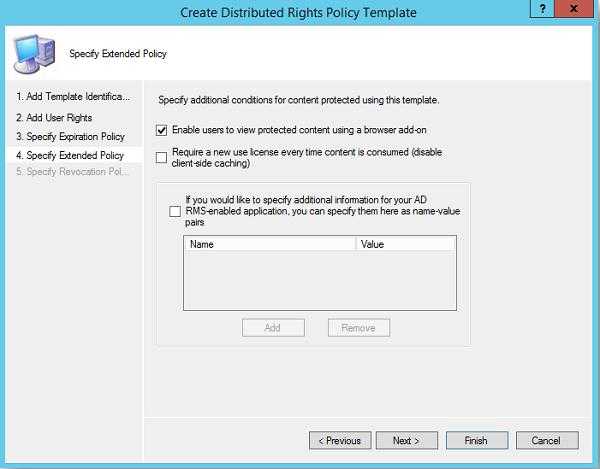

Для примера создадим новый шаблон политики RMS. Предположим мы хотим создать шаблон RMS, позволяющий владельцу документа разрешить всем просмотр защищенных этим шаблоном писем без прав редактирования/пересылки. Для этого перейдем в раздел Rights Policy Templates и щелкнем по кнопке Create Distributed Rights Policy Template.

Нажав кнопку Add, добавим языки, поддерживаемые этим шаблоном и имя политики для каждого из языков.

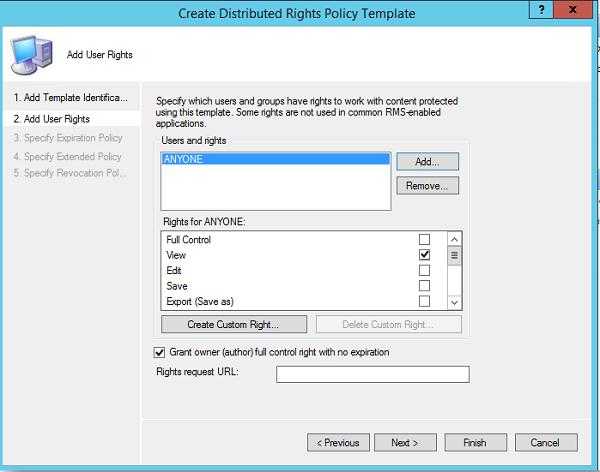

Далее укажем, что все (Anyone) могут просматривать (View) содержимое защищенного автором документа.

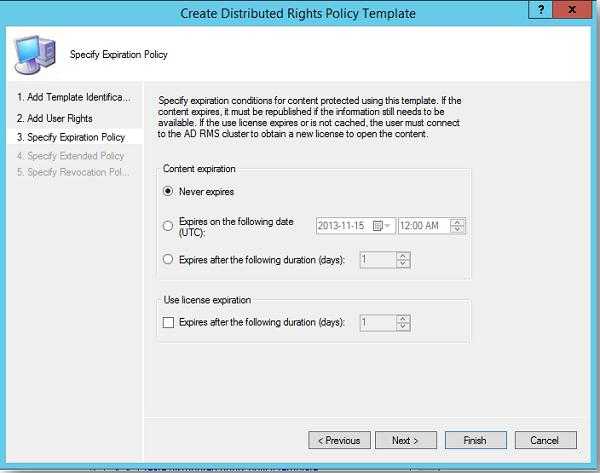

Далее укажем, что срок окончания действия политики защиты не ограничен (Never expires).

На следующем шаге укажем, что защищенное содержимое можно просматривать в браузере с помощью расширений IE (Enable users to view protected content using a browser add-on).

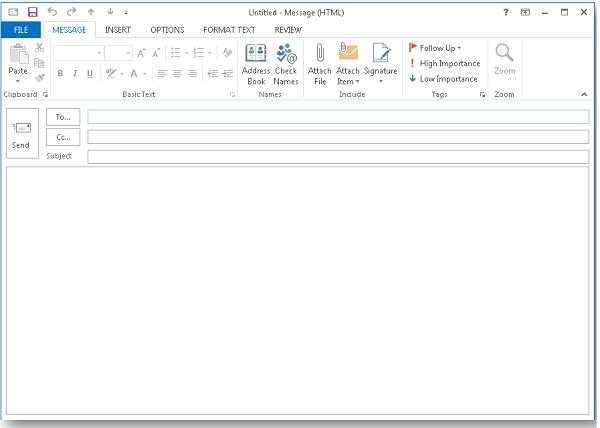

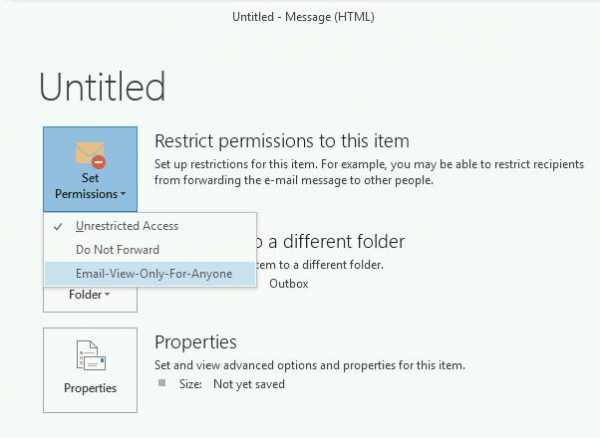

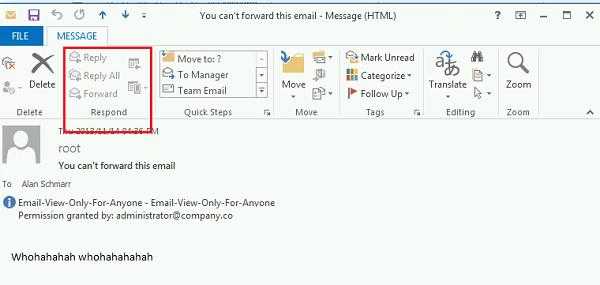

Протестируем созданный шаблон RMS в Outlook Web App, для чего создадим новое пустое письмо, в свойствах которого нужно щелкнуть по кнопке Set Permissions. В выпадающем меню выберите имя шаблона (Email-View-Onl-For-Anyone).

Примечание. Если список шаблонов RMS открывается с ошибкой, или созданные шаблоны отсутствуют, проверьте что адрес сайта AD RMS относится к зоне Local Intranet /Trusted zone , а текущий пользователь может авторизоваться на IIS сервера RMS.

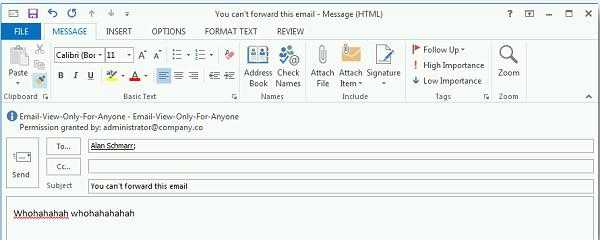

Отправим письмо, защищенное RMS, другому пользователю.

Теперь посмотрим как выглядит защищенное письмо в ящике получателя.

Как мы видим, кнопки Ответить и Переслать недоступны, а в информационной панели указан используемый шаблон защиты документа и его владелец.

Итак, в этой статье мы описали, как быстро развернуть и задействовать службу AD RMS в рамках небольшой организации. Отметим, что к планированию развертыванию RMS в компаниях среднего и крупного размера нужно подойти более тщательно, т.к. непродуманная структура этой системы может в будущем вызвать ряд неразрешимых проблем.

winitpro.ru

Установка и настройка DFS и репликации файлов в Windows Server 2012

Распределенная файловая система DFS ( Distributed File System) – это технология, обеспечивающая возможности упрощения доступа к общим файловым ресурсам и глобальной репликации данных. Благодаря DFS распределённые по различным серверам общие ресурсы (каталоги и файлы) можно объединить в единую логическую UNC структуру, которая для пользователя выглядит, как единый сетевой ресурс. Даже при изменении физического местоположения целевой папки, это не влияет на доступ пользователя к ней.

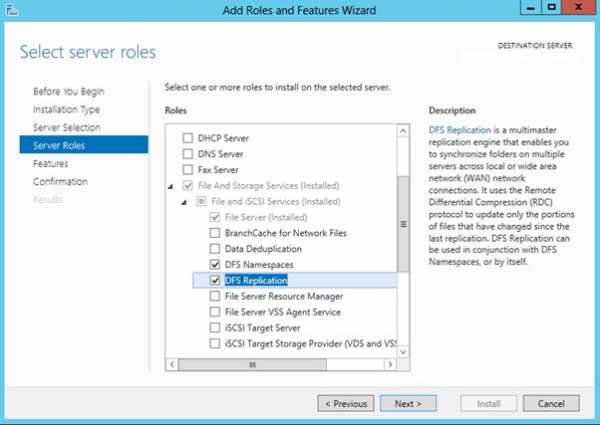

Реализация служб DFS в Windows Server 2012 отличается от предыдущих версиях Windows. В первую очередь отметим, что технологии DFS в Windows Server 2012 реализованы в виде двух отдельных, независимых друг от друга служб — DFS Namespaces и DFS Replication , включенных в роль файлового сервера (File and Storage Services).

- DFS Namespaces (DFSN или DFS-N) – пространство имен DFS. Позволяет объединять в единую логическую структуру общие папки, расположенные на различных серверах организации. Каждое пространство имен для пользователя выглядит как единая сетевая папка с подкаталогами. Реальная структура данного пространства имен DFS является скрытой от пользователя, и может включать в себя различные сетевые папки, расположенные на различных серверах и сайтах.

- DFS Replication (DFSR или DFS-R) — служба DFS репликации. Позволяет организовать эффективную службу репликации каталогов (в том числе включенных в пространство имен DFS) между различными серверами и сайтами AD. Данная служба для репликации использует специальный алгоритм удаленного разностного сжатия – RDC- remote differential compression. Благодаря RDC, которая отслеживает изменения в файлах, при репликации копируются не файлы целиком (как в случае с FRS репликацией), а только их блочные изменения.

Установка служб DFS в Windows Server 2012

Установить службы DFS можно с помощью консоли Server Manager или же при помощи Windows PowerShell.

Как мы уже говорили, службы DFS являются элементами роли Files and Storage Services:

Но проще и быстрее установить все DFS службы и консоль управления DFS с помощью PowerShell:

Install-WindowsFeature FS-DFS-Namespace, FS-DFS-Replication, RSAT-DFS-Mgmt-ConСовет. Естественно, службы и консоль управления DFS можно установить и по отдельности.

, где FS-DFS-Namespace – служба DFS Namespaces

FS-DFS-Replication – служба репликации DFS Replication

RSAT-DFS-Mgmt-Con– mmc консоль управления службами DFS — DFS Management Tools (также входит в состав Remote Server Administration Tools для Windows 8)

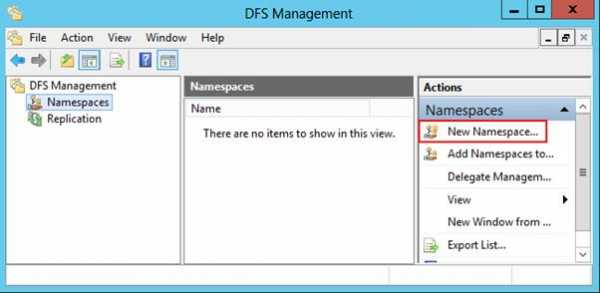

Настройка пространства имен DFS в Windows Server 2012

Перейдем к описанию процедуры настройки пространство имен DFS, для чего необходимо открыть панель управления DFS Management tool.

Создадим новое пространство имен (New Namespace).

Необходимо указать имя сервера, который будет содержать пространство имен (это может быть как контроллер домена, так и рядовой сервер).

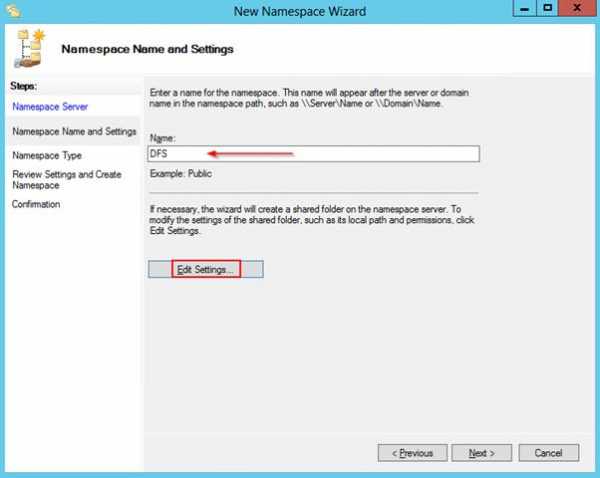

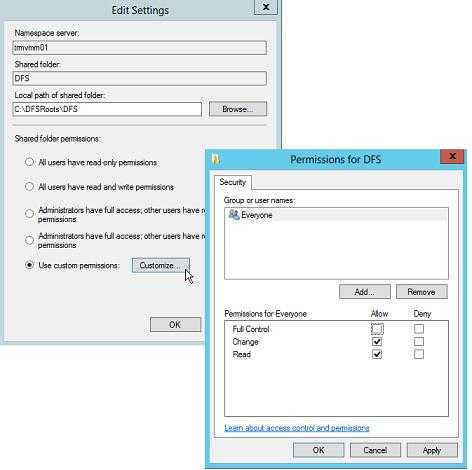

Затем следует указать имя создаваемого пространства имен DFS и перейти в расширенные настройки (Edit Settings).

Здесь следует указать имя пространства имен DFS и права доступа к данному каталогу. Обычно рекомендуется указать, что доступ к сетевой папке разрешен Всем (Everyone), в этом случае права доступа проверяются на уровне файловой системы NTFS.

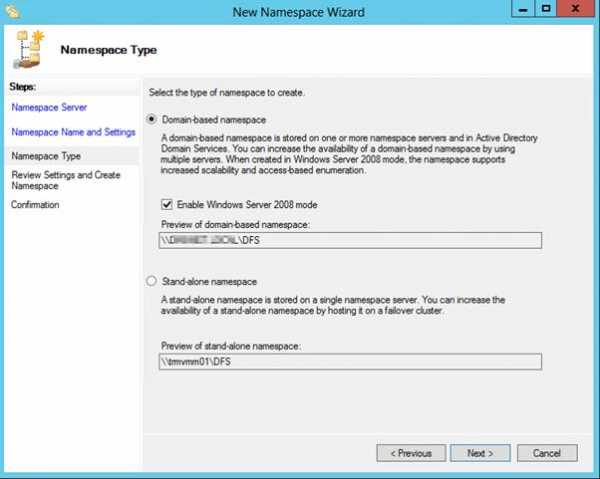

Далее мастер предложит указать тип создаваемого пространства имен. Это может быть Domain-based namespace (доменное пространство имен) или Stand-alone namespace (отдельное пространство имен). Domain-based namespace обладает ряд преимуществ, но для его работы нужен, собственно домен Active Directory и права администратора домена (либо наличие делегированных прав на создание доменных пространств имен DFS).

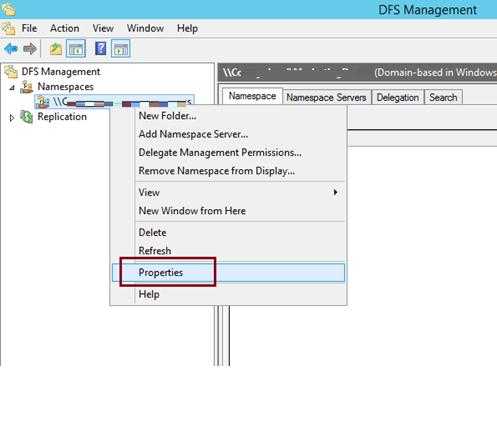

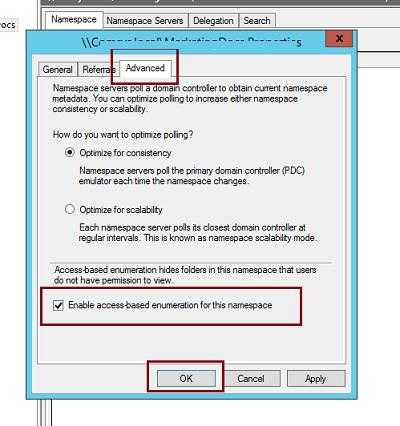

После окончания работы мастера в ветке Namespaces консоли управления DFS появится созданное нами новое пространство имен DFS. Чтобы пользователи при доступе к DFS каталогам видели только те каталоги, к которым у них имеется доступ, включим для данного пространства DFS Access-Based Enumeration (подробнее о данной технологии в статье Access-Based Enumeration в Windows). Для этого откройте окно свойств созданного пространства имен.

И на вкладке Advanced включите опцию Enable access-based enumeration for this namespace.

Чтобы посмотреть содержимое нового пространства DFS, просто наберите в окне проводника UNC путь: \\имя_домена_или_сервера\DFS

Добавление дополнительного DFS сервера

В доменное пространство имен DFS можно добавить дополнительный сервер (пункт меню Add Namespace Server), который его будет поддерживать. Делается это для увеличения доступности пространства имен DFS и позволяет разместить сервер пространства имен в том же сайте, в котором находится пользователи.

Примечание. Отдельно стоящие пространства имен DFS поддерживают только один сервер.

Добавление нового каталога в существующее пространство имен DFS

Теперь нужно добавить новый сетевой каталог в иерархию созданного нами пространства имен DFS. Нажмите кнопку Add Folder Target.

Укажите наименование каталога в DFS пространстве и его реальное местоположение на существующем файловом сервере (Folder targets).

Настройка DFS-репликации на Windows Server 2012

Технология репликации DFS-R предназначена для организации отказоустойчивости пространства имен DFS и балансировки нагрузки между серверами. DFS-R автоматически балансирует трафик между репликами в зависимости от их загрузки и в случае недоступности одного из серверов перенаправляет клиентов на другой сервер-реплику. Но прежде, чем говорить о DFS репликации и ее настройке в Windows Server 2012перечислим основные системные требования и ограничения:

- Служба DFS Replication должна быть установлена на всех серверах, которые планируется включить в группу репликации

- Все сервера в группе репликации должны находиться в одном лесу AD

- Уровень леса Active Directory должен быть как минимум Windows Server 2003 R2 (при установке первого домена контроллера на Windows Server 2012 схема обновляется автоматически).

- Функциональный уровень домена — как минимум Windows Server 2008

- Необходимо убедиться, что антивирусное обеспечение на файловых серверах совместимо с технологией репликации DFS

- Реплицируемые каталоги должны располагаться на томах с файловой системой NTFS (файловые системы ReFS и FAT не поддерживаются). Также не поддерживается репликация данных, хранящихся на on Cluster Shared Volumes

В консоли DFS Managment выберите нужный вам DFS Namespace и щелкните ПКМ по каталогу, для которого необходимо создать реплику и выберите пункт Add Folder Target.

И укажите полный (UNC) путь к сетевому каталогу другого сервера, в котором и будет храниться реплика.

На вопрос хотите ли вы создать группу репликации отвечаем Yes.

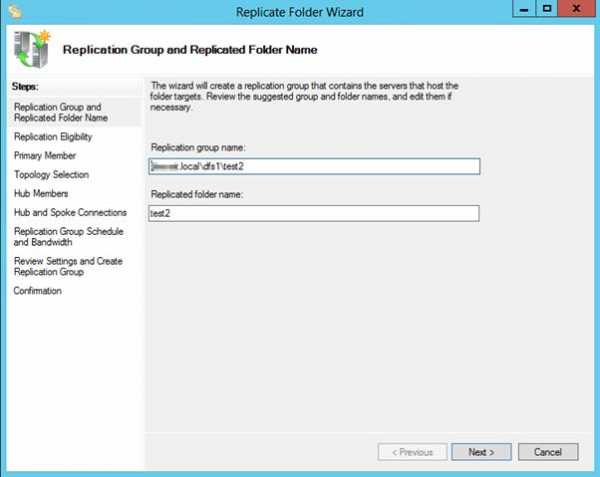

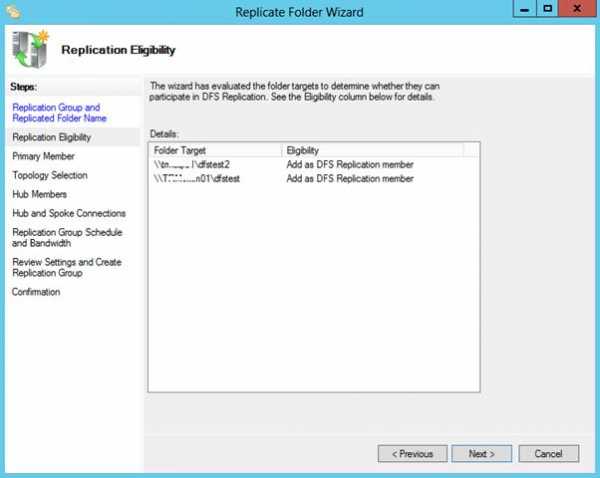

Запускается мастер настройки репликации. Проверяем имя группы репликации и каталог.

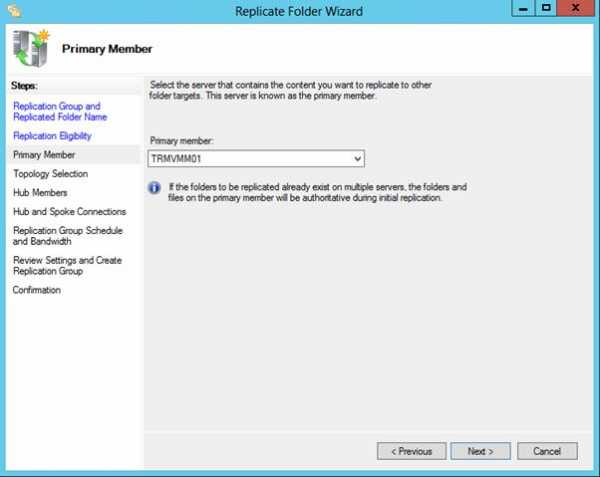

Указываем первичный (Primary) сервер. Именно этот сервер будет источником данных при инициальной (первичной) репликации.

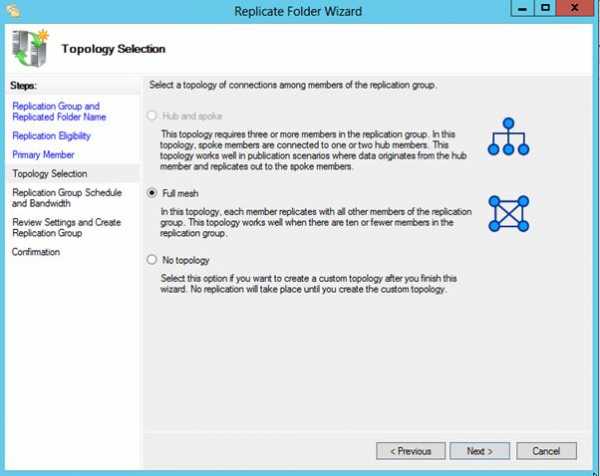

Затем выбираем тип топологии (соединения) между членами группы репликации. В нашем примере выбираем Full Mesh (все со всеми).

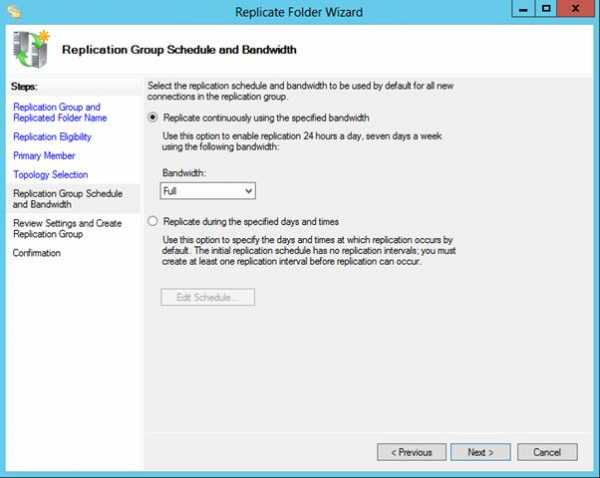

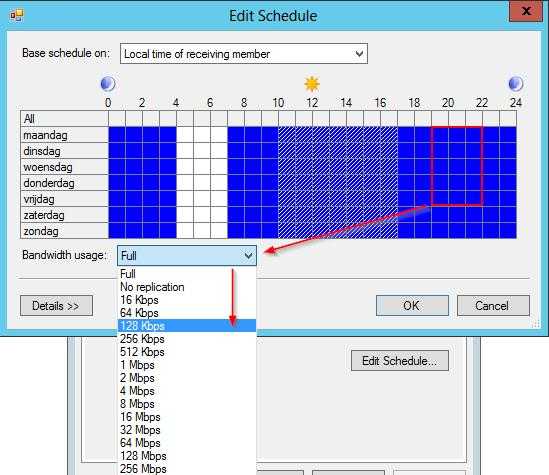

И, наконец, указываем расписание репликации и параметры bandwidth throttling – ограничение доступной для репликации полосы пропускания.

После окончания работы мастера, запуститься первоначальная синхронизация.

В случае необходимости, настройки расширенных параметры расписания репликации и максимальную полосу пропускания под данный трафик, можно задать в ветке Replication.

winitpro.ru

Как установить на Windows Server 2012 R2 службу каталога Active Directory

Данная заметка будет своего рода шпаргалкой по аналогии с тем что у меня опубликовано на блоге но применительно к домену на Server 2008 R2

Первое устанавливаю саму систему: Windows Server 2012 R2 English, подробно останавливаться на этом не буду, так как все предельно ясно. Однако напомню, следует на сайте майкрософта ознакомиться с минимально допустимыми требованиями к железу.

Я же в свою очередь разберу процесс данной заметки на примере Virtualbox

- CPU – 2

- RAM – 4

- HDD – 40

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью Administrator и вводим пароль который указывали при установке системы, в моем случаем аутентификационные данные следующие:

- Login: Administrator

- Password: 712mbddr@

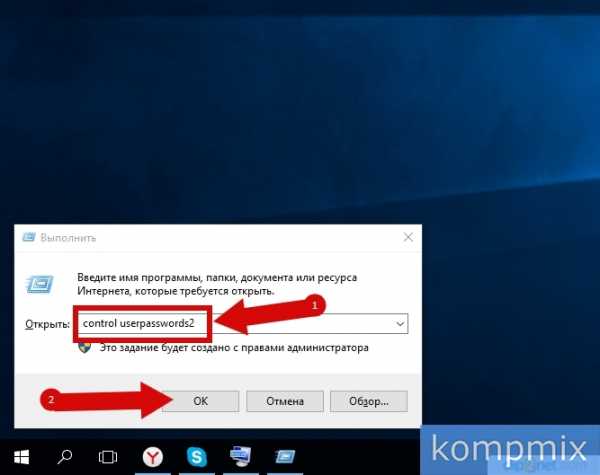

Далее открываем оснастку Control Panel, для этого нажимаем сочетание клавиш Win+X и в выпадающем списке выбираем оснастку Control Panel – Category – Small icons – далее выбираем раздел System.

Далее в окне System в разделе «Computer name, domain, and workgroup settings» нажимаем кнопку «Change settings».

В окне «System Properties» на вкладке «Computer Name» нажимаем кнопку «Change».

Далее указываем новое имя сервера в поле «Computer Name» и нажимаем кнопку «OK».

Здесь в данной заметке: Computer Name: srv-dc

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу. Нажимаем кнопку «Restart Now». Если же проигнорировали данное окно и случайно нажали Cancel, то чтобы перезагрузить сервер делаем так:

Win + C – в правом фрейме выбираем Settings – Power – Restart “Other(Unplanned)” и нажимаем кнопку Continue.

Далее прописываем статический IP—адрес в настройках сетевого подключения:

Нажимаем сочетание клавиш Win+X – Control Panel – Network and Sharing Center – Change adapter settings – выбираем сетевое соединение, вызываем его свойства (Properties) через правый клик — находим Internet Protocol Version 4 (TCP/IPv4) – Properties и указываем:

IP address: 10.9.9.1

Netmask: 255.255.255.0

Preferred DNS server: 127.0.0.1, т. к. на сервере будет присутствовать роль DNS Server, которая устанавливается вместе с ролью Active Directory Domain Services

Теперь можно приступить к установке роли Active Directory Domain Services.

– Server Manager – Add Roles and features – нажимаем кнопку Next – выбираем: Role-based or feature-based installation и нажимаем кнопку Next – далее выбираем сервер на который будет производиться установка роли: srv-dc 10.9.9.1 и нажимаем кнопку Next

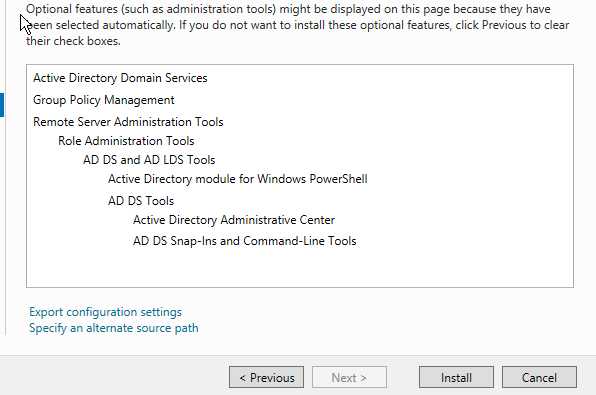

Далее выбираем роль которую хотим использовать на этом сервере: роль Active Directory Domain Services и для ее установки мастер предложит установить так называемые компоненты соглашаемся нажатием кнопки Add Features (галочка Include management tools (it applicable) должна быть установлена. Нажимаем кнопку «Next».

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем кнопку «Next». — Next

Далее «Мастер установки ролей» предлагает ознакомиться с дополнительной информацией касательно роли Active Directory Domain Services.

Нажимаем кнопку «Next».

Для того чтобы начать установку выбранной роли нажимаем кнопку «Install».

Начинается установка — ожидаем… через некоторое время роль будет установлена останется нажать только кнопку Close

Теперь повысим роль нашего сервера до уровня контроллера домена:

сочетание клавиш Win+X – Control Panel – Server Manager – в левой части выбираем AD DS – More

теперь нажимаем на кнопку Promote this server to a domain controller

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

В данном руководстве рассматривается добавление нового леса, поэтому в окне «Active Directory Domain Services Configuration Wizard» выбираем пункт «Add a new forest» и в поле «Root domain name» указываем желаемое имя для корневого домена. В рамках этой заметки это polygon.local

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль (712mbddr@) для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем кнопку «Next».

На данном этапе «Мастер настройки AD DS» предупредит, что делегирование для этого DNS-сервера создано не было.

Так как в данном примере один домен просто проигнорируйте данное сообщение, если же вы создаете дочерний домен, то на родительском домене необходимо создать делегирование DNS зоны.

Нажимаем кнопку «Next».

Далее можно изменить NetBIOS имя которое было присвоено вашему домену. Рекомендую оставить значение NetBIOS по умолчанию.

Нажимаем кнопку «Next».

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем кнопку «Next».

На следующем шаге отображается сводная информация по настройке сервера которую также можно сохранить в ps1 файле, данный файл есть скрипт PowerShell – т. е. Разворачивание домена можно автоматизировать.

Нажимаем кнопку «Next».

Далее «Мастер настройки AD DS» проверит все ли предварительные требования соблюдены и выведет отчет.

Сообщение «All prerequisite checks are passed successfully» означает, что все требования соблюдены.

Нажимаем кнопку «Install» и тем самым установщик начинает процесс повышения роли сервера до уровня контроллера домена. После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Далее я покажу, как производить управление пользователями, группами и другими объектами каталога Active Directory – это делается посредством оснастки Active Directory Administrative Center. Авторизуемся в системе под учетной записью polygon.local\Administrator

и через

сочетание клавиш Win+X – Control Panel – Server Manager – Administrative Tools – запускаем Active Directory Administrative Center либо легко вспоминаемую Active Directory Users and Computers

На этом Установка Active Directory Domain Services на Windows Server 2012 R2 завершена. На этом я пока пожалуй завершу свое пошаговое повествование, в последствии я на основе этой заметки буду строить дальнейшее повествование используемых у меня на рабочем месте сервисов и делиться результатами своих работ на своем блоге, до встречи, с уважением ekzorchik.

www.ekzorchik.ru