Установка контроллера домена Active Directory в Windows Server 2008 R2 для начинающих. Windows server 2018 active directory настройка

Active directory | Настройка серверов windows и linux

Добрый день! Уважаемые читатели и гости, одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз я вам показал, все методы ввода Windows 10 в домен, сегодня я хочу показать обратную задачу, и научу вас правильно выводить компьютеры из домена, будь то клиентские версии Windows 7, 8.1 или же серверные Windows Server. Расскажу для чего, это нужно уметь и почему нельзя просто забить на такие компьютеры. Уверен, что данная информация окажется для начинающих системных администраторов полезное, ее кстати любят спрашивать на собеседованиях. Ну приступаем.

Добрый день! Уважаемы подписчики и просто гости, одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами разобрали причины отказа доступа, которые не давали нам произвести смену пароля у пользователя. В сегодняшней заметке я бы хотел немного поговорить про аудит сброса пароля пользователя в Active Directory. Мы научимся определять по логам Windows, когда пользователь последний раз менял пароль или кто его принудительно поменял. Уверен, что данная информация вам окажется полезной при изучении событий безопасности.

Добрый день! Уважаемый читатель, IT блога Pyatilistnik.org. Лет 10 назад, слово облако, вызывало у людей исключительно одну ассоциацию, белого пушистого комочка на голубом небе. Прошло немного лет, и в нашу жизнь ворвались технологии виртуализации, а с ними и облачные сервисы, давшие еще одно представление об этом слове. Есть такая замечательная организация Microsoft, подсадившая большую часть мира на ее офисные продукты и Active Directory. Благодаря нынешним технологиям, компаниям уже не обязательно разворачивать у себя инфраструктуру, в виде AD, все теперь можно делать в облаках, в данном случае оно называется Azure. Я как-нибудь более подробно расскажу про него, но не сегодня. Сейчас я хочу описать ситуацию, когда у меня на портале Azure по управлению лицензиями Office 365, нет нужного мне пользователя, который почему-то вообще числится, что он удален. Мы разберемся с процессом синхронизации локальной базы данных Active Directory с AD Azure и поправим получение офисных лицензий для сотрудника.

Добрый день! Уважаемые читатели и гости, крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами рассматривали границы применения групп Active Directory, и надеюсь вы разобрались, где и какие следует использовать. Сегодня я хочу рассмотреть, очень частую и жизненную ситуацию, которая есть в любой доменной среде, а именно блокировка учетной записи Windows в Active Directory. Данную проблему вы легко встретите на предприятиях, где есть свои политики PSO и политики смены паролей. Так, что давайте прокачаем свои знания и научимся разбираться в данной ситуации.

Добрый день! Уважаемые читатели и гости, крупнейшего IT блога Pyatilistnik.org. В моей компании очень часто происходит перенос учетных записей пользователей из одного домена Active Directory в другой. В прошлый раз я вам показал, как решается ошибка миграции 0x8007208c, сегодня покажу еще очень занимательную, с которой вы можете столкнуться. Звучит она вот таким образом "Failed to move source object. hr=0x80070005 Access is denied " и не дает перенести пользователя в другой домен. Ниже я покажу, ее быстрое решение.

Добрый день! Уважаемые читатели и гости, крупнейшего IT блога Pyatilistnik.org. В моей компании очень часто происходит перенос учетных записей пользователей из одного домена Active Directory в другой. В прошлый раз я вам показал, как решается ошибка миграции 0x8007208c, сегодня покажу еще очень занимательную, с которой вы можете столкнуться. Звучит она вот таким образом "Failed to move source object. hr=0x80070005 Access is denied " и не дает перенести пользователя в другой домен. Ниже я покажу, ее быстрое решение.

Добрый день! Уважаемые читатели и гости, крупного IT блога Pyatilistnik.org. Продолжаем с вами постигать все тонкости активного каталога, после того как мы рассмотрели основные вводные понятия Active Directory, нам следует более подробно ознакомиться с его основными контейнерами и организационными единицами. В сегодняшней заметке, мы рассмотрим назначение такого контейнера ForeignSecurityPrincipals, научимся его правильно очищать от лишнего мусора, который может накапливаться со временем.

Добрый день! Уважаемые читатели и гости, крупного IT блога pyatilistnik.org. В большинстве организаций России, рабочее окружение реализовано с помощью функционала активного каталога Active Directory, и это понятно, он прост и удобен. Его структура и иерархия может быть весьма интересной и представлять несколько доменов или деревьев в рамках одного леса. Когда в лесу несколько организаций и пользователи могут переводиться из одной в другую, может возникать ситуация, при которой их учетные записи нужно мигрировать в другой домен. В некоторых случаях при миграции пользовательской учетной записи средствами ADMT, между доменами у вас может появляться ошибка миграции 0x8007208c, ее мы и рассмотрим, точнее ее причины и метод ее устранения.

Добрый день! Уважаемые читатели и гости, крупного IT блога pyatilistnik.org. В большинстве организаций России, рабочее окружение реализовано с помощью функционала активного каталога Active Directory, и это понятно, он прост и удобен. Его структура и иерархия может быть весьма интересной и представлять несколько доменов или деревьев в рамках одного леса. Когда в лесу несколько организаций и пользователи могут переводиться из одной в другую, может возникать ситуация, при которой их учетные записи нужно мигрировать в другой домен. В некоторых случаях при миграции пользовательской учетной записи средствами ADMT, между доменами у вас может появляться ошибка миграции 0x8007208c, ее мы и рассмотрим, точнее ее причины и метод ее устранения.

Добрый день! Уважаемые подписчики и гости, компьютерного блога №1 pyatilistnik.org. Давно я что-то не рассказывал вам ничего, о SSL сертификатах, сегодня я это исправлю. Не для кого не секрет, что сертификаты безопасности, не только применяют для защиты сайта и реализации https подключений, но и для идентификации службы или учетной записи, например, при аутентификации на VPN сервере (Cisco Any Connect). Такие сертификаты устанавливаются на локальных компьютерах в домене, и пользователь о них может даже и не знать, а вот люди, кто использует свои домашние компьютеры, для подключения в корпоративную сеть, должны их иметь в своем локальном хранилище и поставить вручную. И чтобы это сделать, человек должен иметь выгруженный архив сертификатов в формате pfx, для этой установки. Сегодня я вам покажу, как выгрузить сертификат пользователя из центра сертификации, чтобы системный администратор мог его передать человеку, для дальнейшей настройки.

pyatilistnik.org

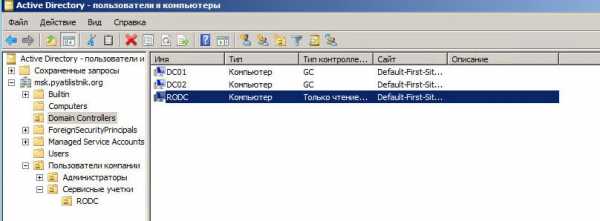

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2

Всем привет, в предыдущей статье я рассказывал, Как установить контроллер домена для чтения RODC Active Directory в Windows Server 2008 R2 и для чего его используют. Теперь давайте посмотрим его настройки и поймем как его эксплуатировать. Уверен, что прочитав данную статью, вы для себя почерпнете уйму полезной информации, которую вы сможете легко применить у себя в инфраструктуре, для ее модернизации и улучшения безопасности.

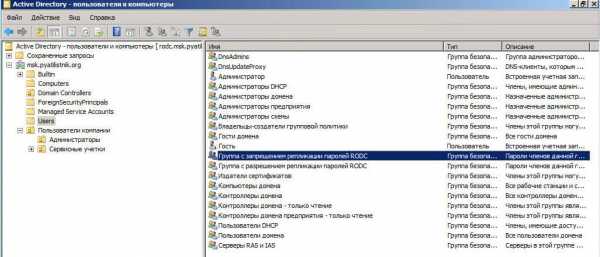

Открываем Active Directory Пользователи и компьютеры. Видим, наш список контроллеров и в их числе RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-21

RODC обеспечивает нормальную входящую репликацию Active Directory и изменений распределенной файловой системы DFS с HUB сайта. RODC будет получать все данные Active Directory кроме незащищенной информации; по умолчанию, такие учетные данные как Domain Admins, Enterprise Admins и Schema Admins исключены из процесса репликации в RODC.

Если приложению требуется доступ для записи в Active Directory, RODC отправляет ответ по протоколу LDAP, который автоматически перенаправляет приложение на контроллер домена с доступом записи, расположенный на головном HUB сайте. При необходимости RODC также способен запускать роль глобального каталога (Global Catalog Role) для более быстрой регистрации.

Это большое преимущество для офисов филиалов компании, поскольку если кто-либо получит физический доступ к серверу, или даже украдет его, он сможет взломать персональные пароли учетных записей в Active Directory, но не сможет получить доступ к незащищенным данным, поскольку они находятся не на RODC.

Это также означает, что эти незащищенные учетные записи администраторов не смогут зарегистрироваться в RODC, если отсутствует WAN соединение с головным HUB сайтом.

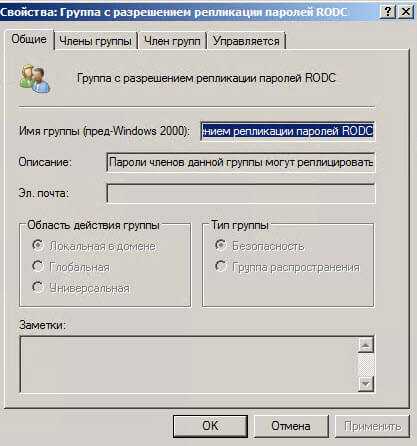

Перейдем в контейнер Users и видим, что есть две группы, первая Группа с запрещение репликации паролей RODC и вторая Группа с разрешением репликации паролей RODC.

Как видно из названия каждая несет в себе функции заданные в названии, одна разрешает кэшировать всех кто в нее входит, вторая наоборот запрещает.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-01

Посмотрим свойства группы с запрещение репликации паролей RODC, и видим список людей и групп на вкладке Члены группы, кто по умолчанию не должен реплицироваться на контроллер для чтения.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-02

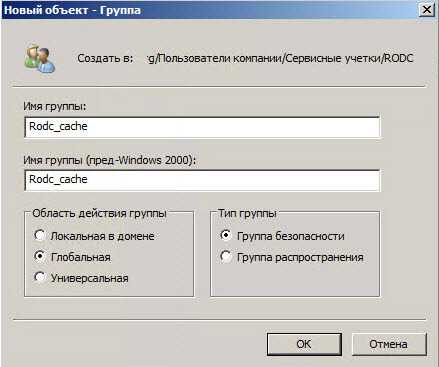

Вообще хорошим тоном в плане безопасности лучше создавать отдельные группы для каждого филиала, члены которых могут реплицироваться на RODC. Создадим для примера rodc_cache.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-03

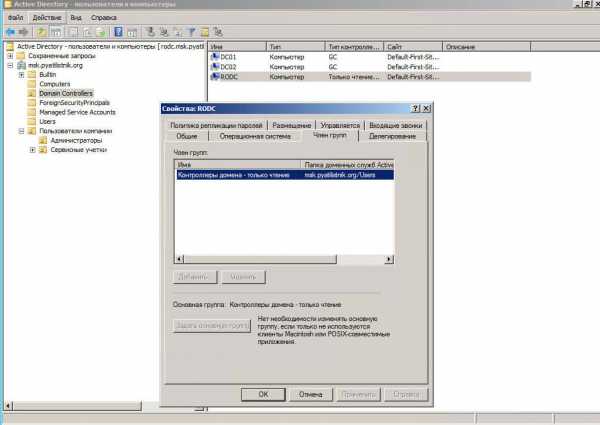

Теперь давайте более подробно посмотрим свойства RODC. Переходим в свойства учетной записи компьютера RODC, перейдите на вкладку Член групп. Видим, что он входит в группу Контроллеры домена - для чтения.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-06

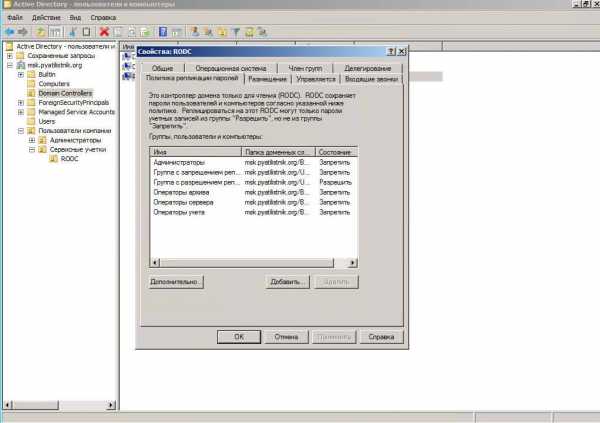

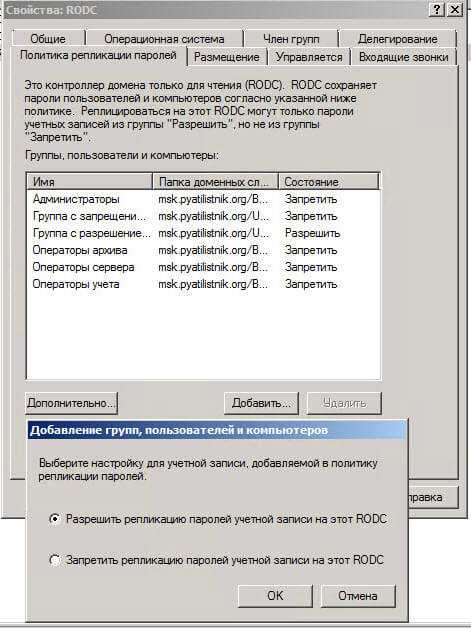

Переходим на вкладку Политика репликации паролей, видим группы которым запрещено или разрешено кэширование на rodc.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-07

Нажимаем Добавить и занесем в этот список нашу созданную группу rodc_cache.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-21

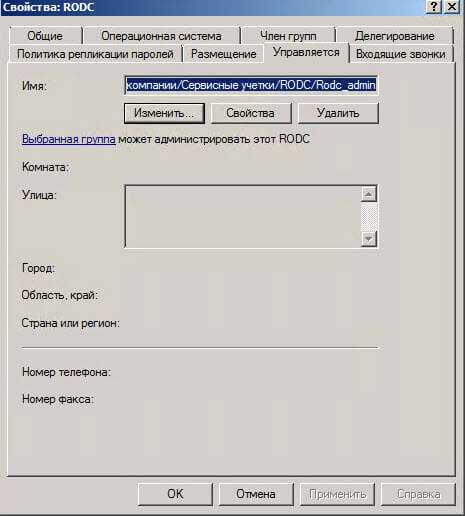

Еще интерес представляет вкладка Управляется, видим как раз нашу группу которую мы указывали при установке, при желании можно сменить.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-08

Переходим на вкладку Политика репликации паролей и нажимаем кнопку Дополнительно

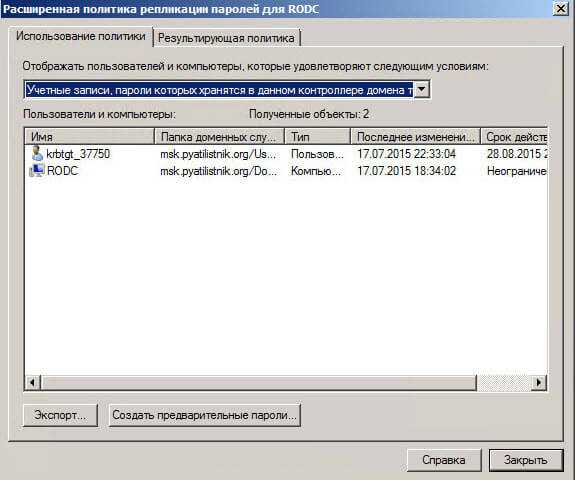

По умолчанию RODC не хранит каких-либо пользовательских или компьютерных мандатов за исключением учетной записи самого RODC и специальной учетной записи 'krbtgt', которая есть на всех RODC.

Однако RODC можно настроить на кэширование паролей, это делается с помощью политики репликации паролей (Password Replication Policy). Политика репликации паролей определяет, разрешено ли копирование с контроллера с доступом записи на RODC для мандатов данного пользователя или компьютера. Если определенному пользователю разрешен доступ, его мандаты кэшируются на RODC при входе.

Когда учетная запись успешно аутентифицирована вопреки RODC, он пытается связаться с контроллером домена, имеющим доступ записи, на HUB сайте. Если пароль не кэширован, RODC направит запрос аутентификации на контроллер с доступом записи. Контроллер, получивший запрос, распознает, что запрос направлен с RODC и сверяется с политикой репликации паролей.

Преимущество кэширования мандатов заключается в том, что оно помогает защитить пароли в офисах филиалов и сводит к минимуму незащищенность мандатов в случае, если RODC подвергнут риску. При использовании кэширования мандатов в случае кражи RODC, пароли учетных записей и компьютеров можно восстановить, в зависимости от того, какому RODC они принадлежат.

Кэширование мандатов можно оставить отключенным, это снизит возможный риск, но с другой стороны это увеличит объем WAN трафика, поскольку все запросы аутентификации будут направляться на контроллер с доступом записи на головном HUB сайте.

Видим, учетные данные которые хранятся на данном контроллере.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-09

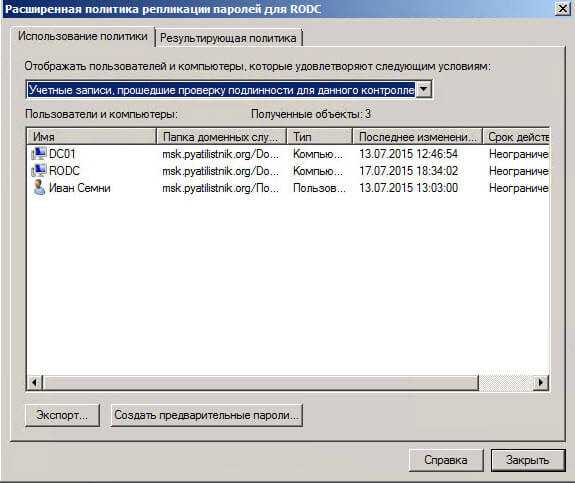

Так же можно отобразить кто прошел проверку подлинности на данном DC. Видим, что я логинился.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-10

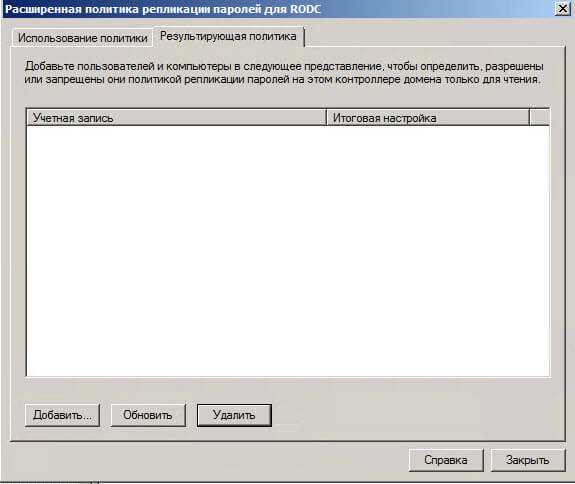

Переходим на вкладку Результирующая политика, она может показать какое состояние кэширования у выбранной учетной записи. Жмем Добавить.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-11

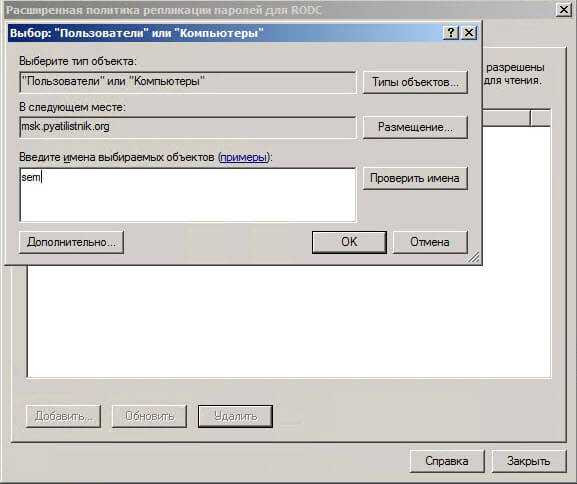

Выбираем учетку.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-12

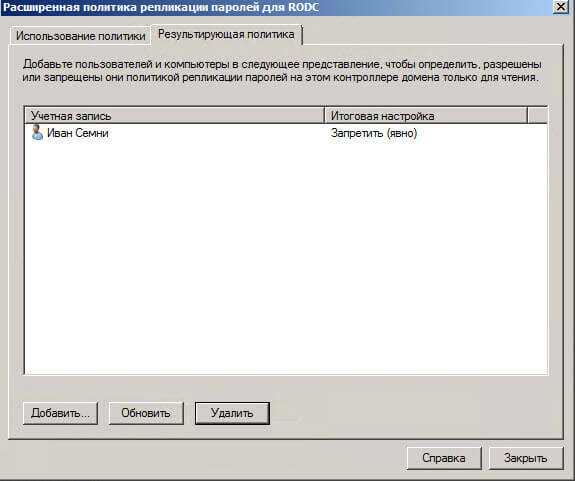

Видим, что моей учетной записи запрещено кэширование на данном DC.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-13

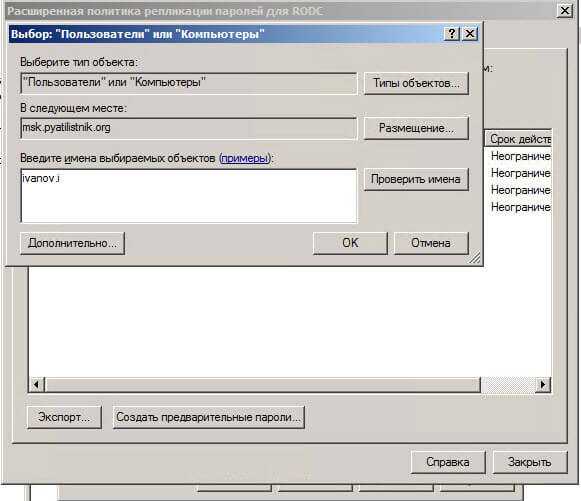

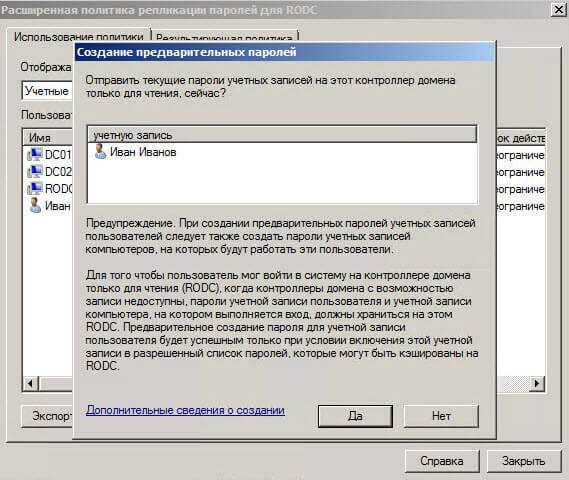

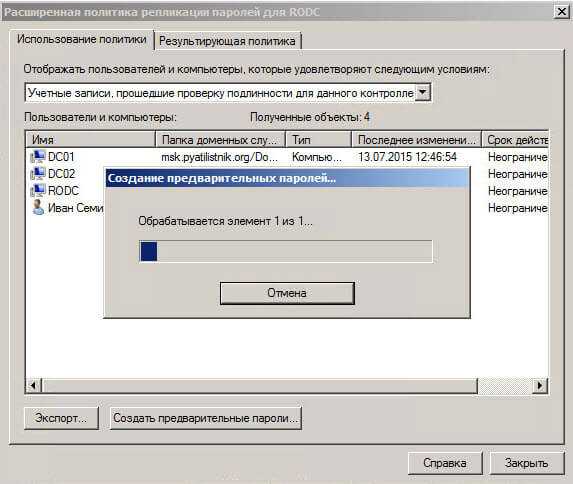

Еще есть функция предварительные пароли. Смысл ее заключается в том чтобы заранее сохранить пароль учетной записи которая будет проходить авторизацию через rodc, и не будет запроса на пишущий контроллер.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-14

Добавим пользователя ivanov.i

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-15

Вас спросят отправить на текущий контроллер, жмем да

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-16

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-17

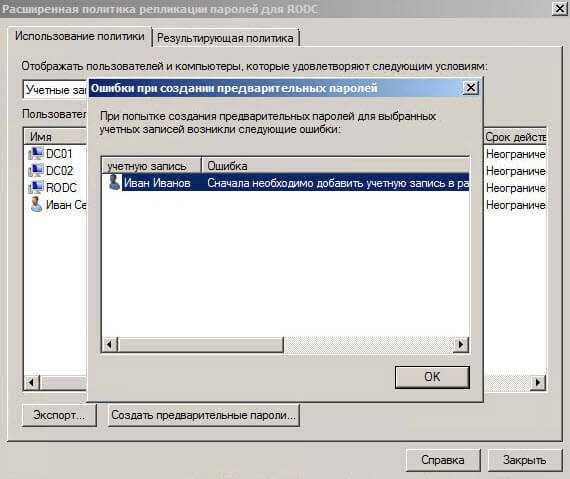

Если вылезет предупреждение Сначала необходимо добавить учетную запись в группу с разрешением кэширования и проверить не входит ли она в запрещающую, так как явный запрет сильнее разрешения.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-18

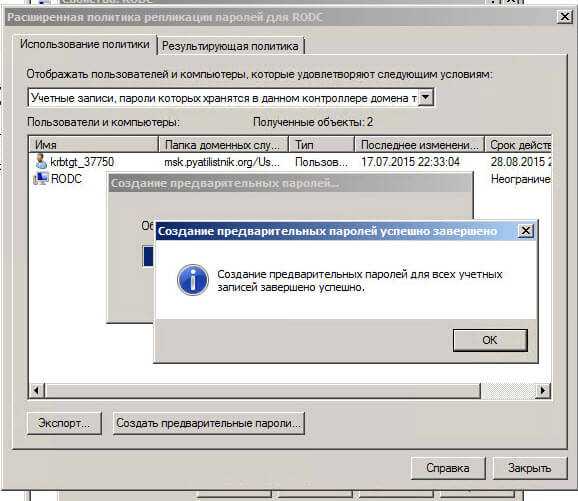

Видим, что все успешно передано

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-19

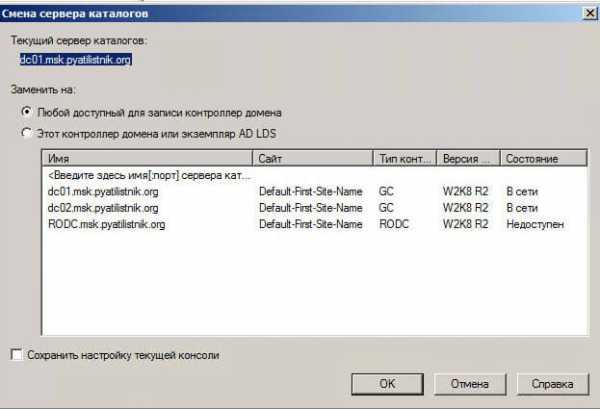

Давайте теперь попробуем подключиться через ADUC к нашему контроллеру для чтения. Правым кликом по текущему домену и выбираем сменить контроллер.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-22

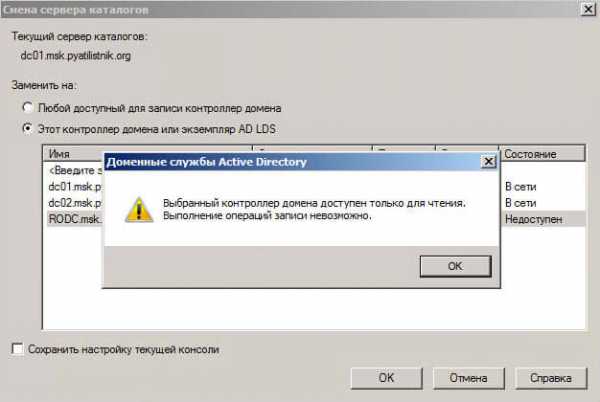

Вы увидите предупреждение Выбранный контроллер домена доступен только для чтени. Выполнение операций записи невозможно.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-23

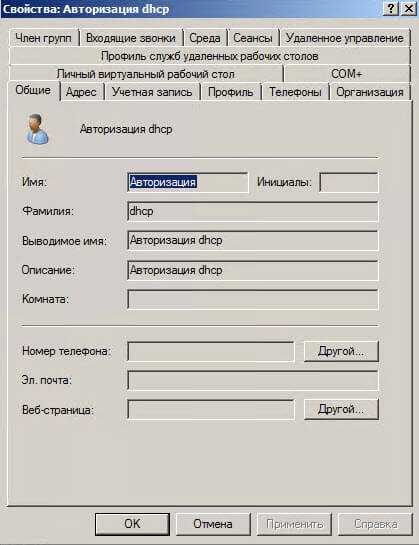

Попробуйте теперь открыть свойства любой учетной записи, как можете заметить все неактивно для редактирования.

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-24

У групп тоже самое

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-25

В дополнение к RODC, можно также устанавливать службу DNS. DNS сервер, запущенный на RODC не поддерживает динамических обновлений. Однако клиенты могут использовать DNS сервер для запроса разрешения имени.

Поскольку служба DNS доступна только для чтения (Read-Only), клиенты не смогут обновлять в ней записи. Однако если клиент хочет обновить свои записи DNS, RODC отправит запрос на сервер DNS с доступом записи. Обновленная запись затем будет скопирована с сервера DNS с доступом записи на DNS сервер на RODC. Это специальная репликация одного объекта (DNS запись), позволяющая обновлять серверы RODC DNS. Клиенты офисов филиалов получают более быстрые разрешения имен благодаря этой репликации.

Службы Restartable Active Directory Domain Services. В Windows Server 2008 службы Active Directory Domain Services теперь можно останавливать и перезапускать. Это означает, что вы можете остановить AD DS, чтобы выполнить определенные задания и обслуживание, что в предыдущих версиях Windows Server требовало перезагрузки в режиме Directory Services Restore Mode (DSRM). Это отличная характеристика для прописывания сценариев и автоматизации этих заданий.

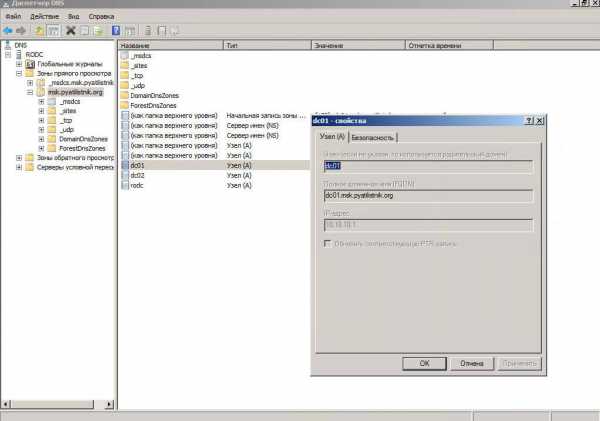

Заходим в DNS и видим, что отредактировать записи невозможно

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-26

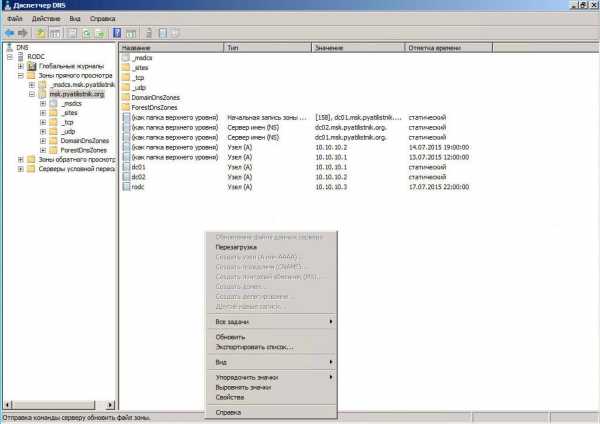

И создать тоже ничего нельзя

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-27

В оснастке Active Directory тоже по действиям все пусто

Настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2-28

Немного о безопасности RODC.

Есть несколько категорий угроз, с которыми приходится считаться при развертывании систем филиалов. Первая ситуация — контроллер домена украден. Кто-то просто унес контроллер или его диск. Кроме того что локальные службы не могут работать, существует вероятность того, что злодей в конце концов получит доступ ко всем именам и паролям пользователей в домене, сможет повысить уровень собственных привилегий и воспользоваться ресурсами компании или вызвать отказ в обслуживании. В целях борьбы с такого типа угрозами в RODC по умолчанию хэшированные пароли не хранятся в дереве DIT. Когда пользователсь в первый раз проходит проверку подлинности на данном контроллере RODC, контроллер передает запрос полному контроллеру домена (FDC). FDC обрабатывает запорс и, если все проходит удачно, контроллер RODC отправляет запрос репликации для получения хэшированного пароля.

Если контроллер RODC взломан, он теоретически может запросить хэшированный пароль к учетной записи, дающей доступ к конфиденциальной информации. Чтобы предотвратить такую ситуацию, администратор может настроить политику репликации паролей для каждого контроллера RODC. Политика репликации представляет собой два атрибута объекта-компьютера контроллера RODC. Атрибут msDS-RevealOnDemandGroup содержит различающиеся имена групп, пользователей, компьютеров, пароли к учетным записям которых можно хэшировать на контроллере RODC (обычно это пользователи и компьютеры, входящие в тот же сайт, что и сам контроллер RODC). Атрибут msDS-NeverRevealGroup содержит различающиеся имена групп, пользователей, компьютеров, пароли которых хэшировать на контроллере RODC нельзя (например, пароль администратора ни в коем случае не следует хэшировать на контроллере RODC). Когда RODC запрашивает хэшированный пароль к той или иной учетной записи, FDC оценивает запрос согласно политике репликации паролей и определяет, можно создать реплику пароля на RODC или нельзя. В случае кражи контроллера домена это позволяет снизить уязвимость тех паролей, которые были хэшированы на RODC в момент его отключения от сети, и устранить риск взлома важных паролей.

Объект-компьютер контроллера RODC имеет еще два атрибута, позволяющие определить, какие именно пароли нужно хэшировать. Атрибут msDS-AuthenticatedAtDC содержит список учетных записей, прошедших проверку подлинности на контроллере RODC, а атрибут msDS-RevealedList — список учетных записией, пароли которых в данный момент хранятся на контроллере RODC.

Хэшированные пароли пользователей и компьютеров — не единственный секрет контроллера домена. Учетная запись KrbTGT содержит ключи Центра распространения ключей Kerberos — службы, работающей на каждом контроллере домена. Обычно все службы KDC в домене используют одну и ту же учетную запись KrbTGT, поэтому есть опасность, что злоумышленник сможет извлечь ключи из украденного контроллера и взломать оставшуюся часть домена. Контроллеры RODC используют собственные учетные записи KrbTGT и собственные ключи, поэтому такая возможность отпадает.Кроме всего прочего, приложения нередко хранят пароли и другую секретную информацию в DIT. Если злоумышленник украдет контроллер домена, он может воспользоваться сохраненными паролями и получить доступ к приложениям. Чтобы снизить риск такого развития событий, службы доменов в Windows Server 2008 позволяют администраторам определить набор атрибутов контроллеров доменов только для чтения (RO-FAS). Атрибуты, входящие в набор RO-FAS, не реплицируются на контроллеры RODC, и поэтому не могут быть обнаружены на украденном контроллере домена. Атрибуты RO-FAS назначаются путем настройки 9 бита (0×0200) в атрибуте searchFlags, в соответствующем объекте attributeSchema.

Еще одна категория опасностей, с которыми сталкиваются контроллеры доменов в филиалах, выглядит следующим образом: администратор локального сервера несанкционированно расширяет собственные права, пользуясь привилегиями контроллера домена, и получает доступ к дополнительным ресурсам домена или пытается провести атаку типа «отказ в обслуживании». Опять же, если локальный администратор физически имеет доступ к контроллеру, вы вряд ли сможете ему помешать, однако вы можете не позволить ему взломать остальные контроллеры домена.

На полном контроллере домена контроллеры RODC не указываются как доверенные. С точки зрения доверительных отношений, контроллер FDC относится к контроллерам RODC так же, как к прочим серверам, входящим в домен. Контроллеры RODC не входят ни в группу «Контроллеры домена предприятия», ни в группу «Контроллеры домена». При помощи учетной записи RODC вообще мало что можно обновить в каталогах, поэтому даже если злоумышленник взломает учетную запись RODC, он практически никаких полезных для себя привилегий не получит.

Контроллеры RODC даже не включаются в обычную топологию репликации DS. Поскольку RODC внешне ничем не отличается от остальных серверов домена, средство проверки согласованности знаний (или KCC — этот процесс имеется на каждом контроллере домена, отвечающем за расчет топологии репликации DS) не создает для контроллеров RODC объектов соединений. Ни полный контроллер домена, ни контроллер RODC не станет проводить репликацию на основе контроллера домента тольео для чтения. С другой стороны, контроллер RODC создает объект соединения, представляющий собой соглашение о входящей репликации с полного контроллера домена, но этот объект хранится только в реплике самого контроллера RODC — на другие контролеры домена он не копируется. С точки зрения репликакции, контроллер RODC сродни ловушкам для тараканов: всех впускать, никого не выпускать.

Очистка кэшированных паролей

Механизм очистки кэшированных паролей данного пользователя на RODC отсутствует. Если требуется очистить пароль, хранящийся в RODC, администратор должен сбросить его на узловом сайте. В этом случае кэшированный в подразделении пароль станет недействительным для доступа к ресурсам узлового сайта или других подразделений. В случае нарушения защиты RODC переустановите пароли, которые кэшированы на данный момент, а затем перестройте RODC.

Вот так вот просто производится настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2.

Материал сайта pyatilistnik.org

pyatilistnik.org

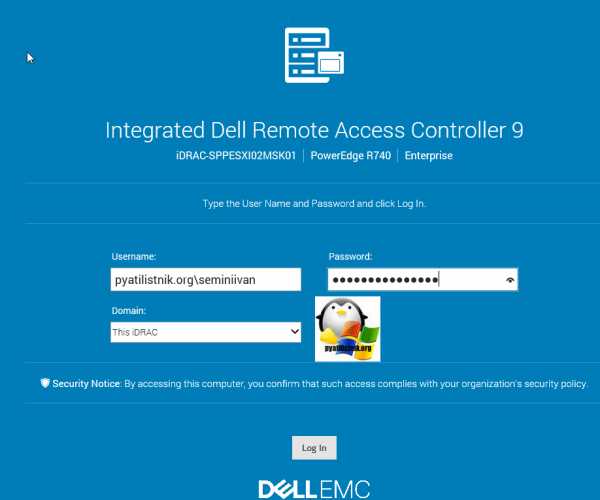

Настройка доступа к iDRAC через Active Directory

Добрый день! Уважаемые читатели и гости компьютерного блога №1 в Pyatilistnik.org. Продолжаю описывать функционал серверов R740. Думаю никто не будет спорить, что если у вас доменная структура в организации, то все всегда нужно стараться сводить к ней. В идеале, все сервисы и точки доступа, должны у вас осуществляться, через контроллеры домена, посредством членства в определенной группе, так проще управлять этим процессом и безопаснее. В сегодняшней статье я расскажу, как настроить авторизацию на IDRAC 9 через Active Directory.

Описание инфраструктуры и плюсы AD авторизации

И так у меня есть сервера Dell PowerEdge R740, на которых была произведена настройка IDRAC 9. По умолчанию, там настроена авторизация, через локальную базу данных. Необходимо создать отдельные группы в Active Directory, для делегирования им определенных прав на доступ к порту управления.

Из положительных моментов, могу отметить:

- Тонкое разграничение прав на доступ

- Уменьшение времени по назначению прав, достаточно добавить в нужную группу

- Более безопасно, так как улучшается аудит доступа к порту управления IDRAC

Активация авторизации пользователей на IDRAC, через Active Directory

Первым делом вам необходимо создать группы в AD, можно для этого воспользоваться ADUC или Центром администрирования AD:

- iDRACAdministrators - эта группа будет иметь максимальные административные привилегии

- iDRACOperators - продвинутые пользователи (операторы), с меньшим функционалом, чем у администраторов

- iDRACGuests - пользователи с правом чтения, например, для тех людей, кто мониторит или делает инвентаризацию, и им нужен будет доступ к FRU номерам или железу.

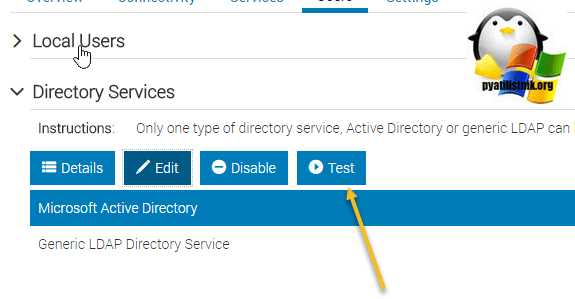

И так приступаем к настройке авторизации, через базу Active Directory. Заходим на ваш IDRAC и переходим в меню "IDRAC Settings - Users"

Находим пункт "Directory Services", открыв его в нем будет два пункта:

* Microsoft Active Directory* Generic LDAP Directory Services

Выбираем "Microsoft Active Directory" и активируем его, через кнопку "Enable". Далее после активации авторизации с помощью Active Directory, нажмите кнопку "Edit", для указания настроек доступа к базе AD и делегирование прав для групп безопасности.

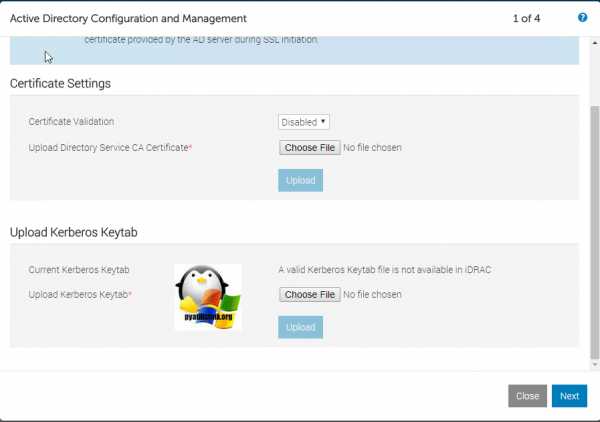

В итоге у вас откроется мастер настройки "Active Directory Configuration and Management". Первое, что нужно сделать это определиться, будите ли вы использовать сертификат или нет, с ним конечно более безопасно, но это не обязательно. В моем примере я не буду использовать сертификат, и оставлю пункт "Certificate Validation" в статусе "Disable"

Если будите делать доступ, через SSL сертификат, то нужно выгрузить открытый ключ вашего центра сертификации, который выдал сертификат, для контроллеров домена

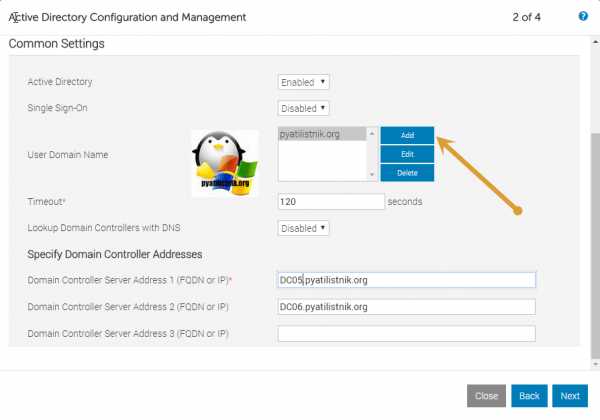

Далее для подключения вашего IDRAC к БД AD, нужно заполнить пункт "User Domain Name", через кнопку "Добавить (Add)", пропишите ваш DNS суффикс, в моем случае pyatilistnik.org. Далее заполните поля "Domain COntrollers Server Address", впишите, как минимум два контроллера домена, на которых есть глобальный каталог. Все остальное, можно оставить по умолчанию.

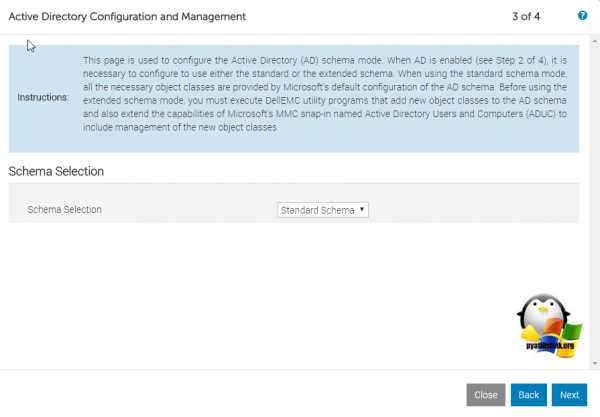

На следующем этапе мастера настройки "Active Directory Configuration and Management", вам необходимо выбрать стандартную схему подключения "Standard Schema"

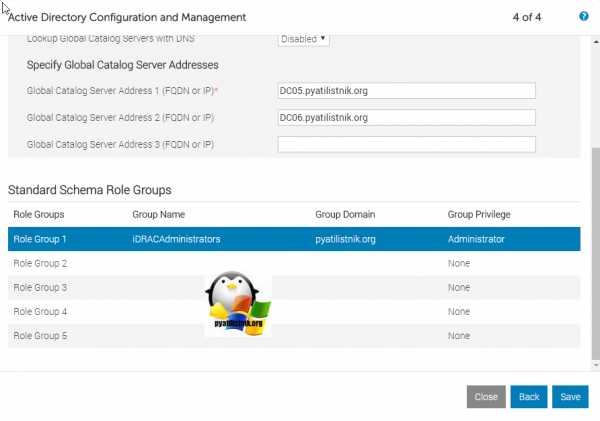

В последнем окне по настройке авторизации IDRAC 9, через Active Directory, вам нужно задать имена ваших контроллеров домена, тут уже нужны будут именно сервера глобального каталога (Global Catalog). Чуть ниже будут поля с номерами групп, например, Role Group 1, щелкните по ней дважды.

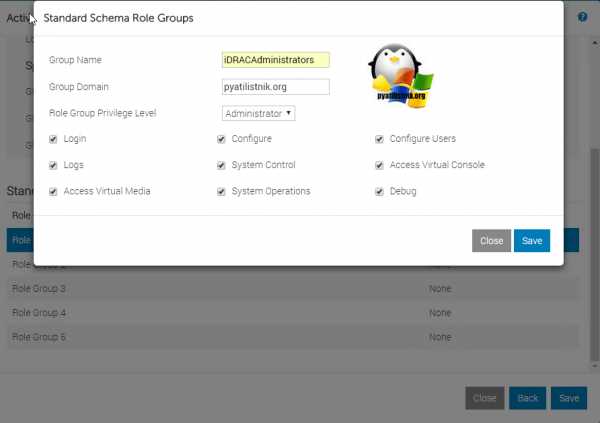

У вас откроется дополнительное окно, в котором вы сможете указать созданные ранее группы и назначить им права, напоминаю группы:

- iDRACAdministrators

- iDRACOperators

- iDRACGuests

В поле имя группы "Group Name" введите административную группу iDRACAdministrators, в пункте роль для группы "Role Group Privilege Level" задайте административный доступ, в итоге поставятся все галки. Аналогичным образом, задайте остальные роли, для чтения и мониторинга.

В итоге у меня получилась, вот такая картина. Нажимаем кнопку "Save" и сохраняем настройки.

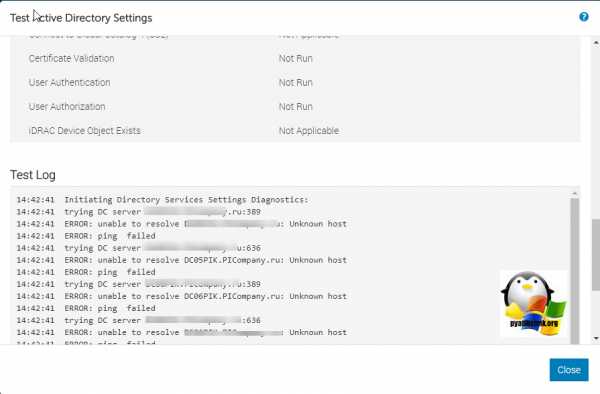

Произведем тест подключения к Active Directory, для этого нажмите кнопку "Test"

Если во время тестирования вы получаете ошибку:

Тут вся проблема, что ваш сервер не может разрешить имена контроллеров домена.

Проверьте настройки в "Current IPv4 Setting", чтобы у вас были прописаны DNS адреса.

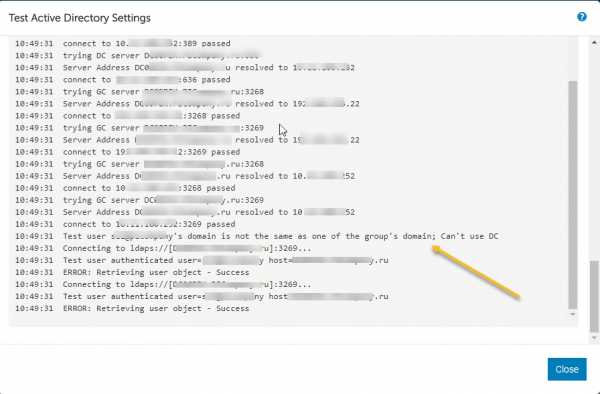

Если у вас будет ошибка:

domain is not the same as one of the grou's domain; Can't use DC

Тут вся проблема в том, что вы в момент теста указали учетную запись без полного домена, должно быть pyatilistnik.org\ваш логин.

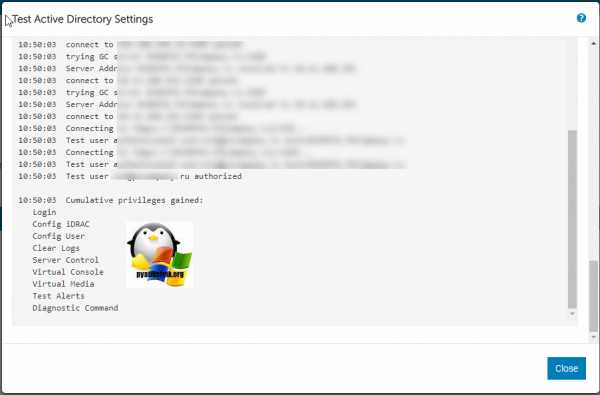

Как только вы введете все правильно, то у вас будет показано, какие права вам предоставлены, к каким компонентам IDRAC.

Все доступ, через Active Directory предоставлен до вашего порта управления iDRAC, пробуем авторизовываться. Как видите компания Dell все сделала удобно, чтобы настроить авторизацию с внешними базами. Думаю, многие системные администраторы, у кого есть в парке сервера данного вендора, это оценят.

pyatilistnik.org

Как подключить windows server 2008 r2 к active directory — Финансовая жизнь

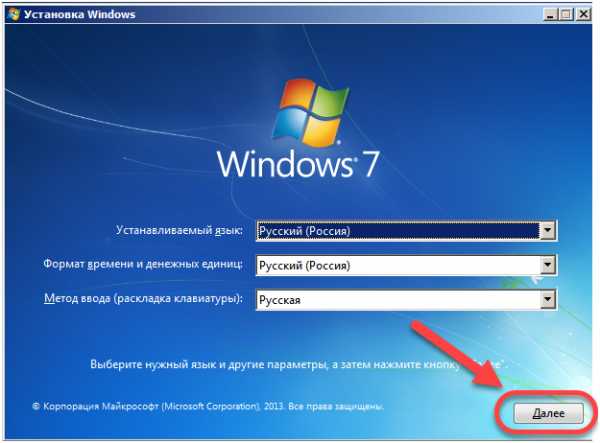

Сейчас мы подключим Windows Server 2008 R2 к домену под управлением Active Directory (о том как создать контроллер домена в локальной сети см. статью: Поднимаем контроллер домена Active Directory на Windows Server 2008 R2 ). Итак, в случае если у Вас наметился очередной сервер в сети, к примеру шлюз либо терминал-сервер, что обязан трудиться под управлением контроллера домена, эта статья вероятно вам понадобится.

В случае если сервер лишь установлен (в случае если еще не установлен см. статью: Установка Windows Server 2008 R2 64-bit ), то для начала нам необходимо на новом сервере поменять случайно с генерированное имя компьютера.

“Панель управления” – “Совокупность” – “Дополнительные параметры совокупности” – вкладка “Имя компьютера” – кнопка “Поменять”

Зададим приличное наименование серверу, наименование рабочей группы\домена пока не трогаем

Жмем “ОК”, перезагружаемся. Следующим действием требуется настроить сеть и указать корректный DNS. “Панель управления” – “Центр управления общим доступом и сетями” – “Изменение параметров адаптера” – “Свойства” сетевого подключения – “Протокол интернета версии TCP/IPv4 “, задаем корректный статический IP-адрес и маску подсети. В строке “Предпочитаемый DNS” вписываем адрес отечественного котроллера домена,

конечно возможно на

время ввода компьютера в контроллер домена вписать шлюз, все равно какой, даже в том случае, если у Вас его еще нет

в противном случае “Центр управления общим доступом и сетями” не выяснит сеть как рабочее либо домашнее размещение сервера в сети. Жмем “ОК”, по окончании чего нам должно выскочить окно с возможностью выбора размещения, где мы и выбираем опции “Сеть предприятия” либо “Домашняя сеть”

Выбираем пункт: “Сеть предприятия”

Закрываем свойства сетевого подключения, и переходим на уже привычный нам параметр “Имя компьютера” (“Панель управления” — “Совокупность” — “Дополнительные параметры совокупности” — вкладка “Имя компьютера” — кнопка “Поменять”), тут меняем параметр группы “есть членом”, ставим опцию “домена”, и вписываем наименование домена (вероятно Вы уже просматривали статью: Поднимаем контроллер домена Active Directory на Windows Server 2008 R2 и не забывайте что я назвал домен “solar.system”)

По окончании того как Вы ввели наименование домена, сервер обязан попросить Вас ввести логин и пароль администратора домена, владеющего правами на управление “Active Directory”

В конечном счете должно выскочить сообщение “Вам очень рады в домен “solar.system”

Перезагружаем сервер, и входим под именем администратора домена.

Источник: blog.pskovsoft.com

Настройка домена Active Directory на Windows Server 2008 R2

Интересные записи

Похожие статьи, которые вам, наверника будут интересны:

kbrbank.ru

Установка контроллера домена Active Directory в Windows Server 2008 R2 для начинающих

Я всех приветствую и предлагаю вашему вниманию эту статью. Надеюсь, что она будет полезна начинающим системным администраторам Windows. Мы познакомимся с основами Active Directory и поднимем контроллер домена.

Преимущества использования домена в локальных сетях довольно очевидны: это и централизованная система авторизации пользователей, и удобный мощный аппарат для администрирования (управление учетными записями пользователей, разграничение прав и т. д) и ряд других полезных возможностей. Кроме того, домен логически объединяет все ресурсы сети и обеспечивает доступ авторизованным пользователям к ним. И это может быть масштабировано от небольшой локальной сети на полтора десятка машин и до весьма внушительной и протяженной территориально.

Установка DNS-сервера

И так, нам потребуется установить и настроить DNS-сервер и контроллер домена. Замечу, что настройка DNS и его корректная работа в сети жизненно необходимы для успешного функционирования домена. Мы установим обе роли на один сервер, хотя это и не является обязательным. Подробно настройку DNS мы рассматривать здесь не станем и остановимся лишь на основных моментах. В нашей сети используется DHCP, но для сервера DNS нужно назначить статический адрес вручную.После этого перейдем к назначению роли:

После установки воспользуемся диспетчером DNS для настройки. Мы создадим зоны прямого и обратного просмотра. Первая служит для преобразования DNS-имен в IP-адрес, а вторая — наоборот.

Поскольку это первый и единственный DNS-сервер у нас в сети, мы создадим основную зону.

Далее нам нужно указать имя зоны. Я использовал testnet.local, хотя сейчас рекомендуется не использовать несуществующих доменных имен первого уровня даже для приватных сетей. Но в нашем примере это несущественно.

Далее указываем имя файла, в котором будут храниться все DNS-записи и переходим к следующему пункту:

Нам нужно разрешить динамические обновления для успешной работы домена. Нажав далее и прочитав сообщение об успешном завершении мы продолжим настройку. Впишем полное доменное имя для нашего сервера и почтовый адрес для связи с ответственным лицом (обратите внимание на важность наличия точки в конце – корня. Также вместо значка @ используется точка.)

Поскольку у нас единственный сервер имен, отключим передачу зон из соображений безопасности.

И пропишем наш сервер:

Всё. Настройка зоны прямого просмотра завершена.

Теперь создадим зону обратного просмотра, хотя это делать и не обязательно. Действия аналогичные:

Укажем идентификатор сети:

Обратите внимание на имя зоны: октеты нашей сети записаны справа налево. Так и должно быть. Создаем новый файл, разрешаем динамические обновления и жмем «Готово». Дальнейшая донастройка полностью идентична манипуляциям, проделанным для зоны прямого просмотра. Запись типа A в основной зоне для нашего сервера есть, так что воспользуемся этим для создания PTR-записи автоматически здесь:

Настройка нашего DNS-сервера завершена.

Установка контроллера домена

Теперь установим роль контроллера домена Active Directory. Для этого нужно выполнить команду dcpromo.Последует запуск мастера:

Появляется несколько предупреждений и возможность выбора включить наш контроллер домена в уже существующий домен, добавить новый домен в существующий лес или же создать новый домен в новом лесу. Нас интересует последний вариант и его мы и выберем. После некоторых проверок нам будет предложено NetBIOS-имя домена, которое мы вполне можем оставить.

Далее перед нами выбор режима работы леса. Как и многие другие тонкости, я опускаю пояснения и предлагаю интересующимся ознакомиться с документацией. Для нас будет достаточно выбрать Windows Server 2008 R2 (разумеется, если нет планов на использование в качестве контроллеров домена в нашем лесу предыдущих версий операционных систем Microsoft) и двинуться далее.

У нас уже есть настроенный сервер DNS и мы создадим делегирование, указав логин и пароль администраторской учетной записи.

На следующем шаге мы укажем расположение каталогов, в которых будут хранится БД, файлы журнала и папка SYSVOL. Далее указываем пароль для восстановления и мы почти у цели.

Если все впорядке, то далее последует автоматический процесс создания и произойдет перезагрузка. Готово! Теперь можно добавлять пользователей, устанавливать для них ограничения, устанавливать ПО… но эта тема уже других статей.

habr.com

Подготовка и развертывание служб федерации Active Directory (AD FS) для Windows Server 2016 (Windows Hello для бизнеса)

- 08/19/2018

- Время чтения: 18 мин

-

Соавторы

В этой статье

Область применения

- Windows10, версия 1703 или более поздней версии

- Локальное развертывание

- Доверие на основе ключей

Windows Hello для бизнеса работает только с ролью службы федерации Active Directory (AD FS), входящей в состав Windows Server 2016, и требует дополнительного обновления сервера. Локальным доверие что развертывание использует роли служб федерации Active Directory для регистрации ключей и устройств.

В следующем руководстве описано развертывание нового экземпляра служб федерации Active Directory (AD FS) 2016 с помощью базы данных информации Windows в качестве базы данных конфигурации, что идеально подходит для сред, в которых используется не более чем 30 серверов федерации и не более 100 отношений доверия с проверяющей стороной.

Если среда превышает указанные значения по одному из таких факторов или вам необходимо предоставить разрешение артефактов SAML, обнаружение воспроизведения токенов или ей нужны службы федерации Active Directory (AD FS) для работы в роли федеративного поставщика, развертыванию необходимо использовать SQL для базы данных конфигурации. Сведения о развертывании служб федерации Active Directory (AD FS) с помощью SQL в качестве базы данных конфигурации см. контрольном списке Развертывание фермы серверов федерации.

Если в среде есть существующий экземпляр служб федерации Active Directory (AD FS), необходимо обновить все узлы в ферме до Windows Server 2016 вместе с обновлением Windows Server 2016. Если в среде используется внутренняя база данных Windows (WID) в качестве базы данных конфигурации, ознакомьтесь с информацией об обновлении вашей среды в документе Обновление до AD FS в Windows Server 2016 с помощью базы данных WID. Если в среде используется внутренняя SQL в качестве базы данных конфигурации, ознакомьтесь с информацией об обновлении вашей среды в документе Обновление до AD FS в Windows Server 2016 с SQL Server.

Обязательно примените обновления Windows Server 2016 на всех узлах фермы после успешного завершения обновления.

Новая ферма служб федерации Active Directory (AD FS) должна иметь не менее двух серверов федерации для правильной балансировки нагрузки, что может быть выполнено с помощью внешних сетевых периферийных устройств или с помощью роли "Балансировка сетевой нагрузки", входящей в Windows Server.

Подготовьте развертывание служб федерации Active Directory (AD FS), установив и обновив два сервера Windows Server 2016. Перед продолжением убедитесь, что перечисленные ниже обновления применены к каждому серверу.

Обновление Windows Server 2016

Выполните вход на сервер федерации с помощью учетной записи, эквивалентной локальному администратору.

- Убедитесь, что Windows Server 2016 обновлен, запустив Центр обновления Windows из Параметров. Продолжайте этот процесс, пока не перестанут требоваться обновления. Если вы не используете Центр обновления Windows для обновления, прочитайте страницу журнала Центра обновления Windows Server 2016, чтобы убедиться, что у вас установлены последние обновления.

- Последние обновления сервера для сервера федерации включают KB4088889 (14393.2155).

Важно!

Вышеописанные обновления обязательны для полностью локального развертывания Windows Hello для бизнеса и гибридных развертываний доверия сертификата для компьютеров, присоединенных к домену.

Регистрация сертификата проверки подлинности сервера TLS

Локальным развертываниям Windows Hello для бизнеса с доверием на основе ключей требуется сервер федерации для регистрации устройств и ключей. Как правило, служба федерации — это пограничная роль. Тем не менее службы федерации и экземпляр, используемый для локального развертывания Windows Hello для бизнеса, не требуют подключения к Интернету.

Роли AD FS необходим сертификат проверки подлинности сервера для служб федерации, однако можно использовать сертификат, выпущенный центром сертификации предприятия (внутренний). Сертификат проверки подлинности сервера должен иметь в сертификате следующие имена, если вы запрашиваете отдельный сертификат для каждого узла в ферме федерации:

- Имя субъекта: внутреннее FQDN сервера федерации (имя компьютера, на котором работает AD FS)

- Альтернативное имя субъекта: имя службы федерации, например fs.corp.contoso.com (или соответствующая запись с подстановочными знаками, например *. corp.contoso.com)

Имя службы федерации настраивается при определении роли AD FS. Вы можете выбрать любое имя, но это имя должно отличаться от имени сервера или узла. Например, можно назвать сервер узла adfs, а службу федерации fs. Полное доменное имя узла — adfs.corp.contoso.com, а fs.corp.contoso.com — полное доменное имя службы федерации.

Вы можете, тем не менее, выдавать один сертификат для всех узлов в ферме. Если вы выбрали этот параметр, не указывайте имя субъекта, и включите все имена в альтернативное имя субъекта при создании запроса на сертификат. Все имена должно содержать полное доменное имя каждого узла в ферме и имя службы федерации.

При создании сертификата с подстановочными знаками рекомендуется пометить закрытый ключ как экспортируемый, чтобы тот же сертификат мог быть развернут для каждого сервера федерации и веб-приложения прокси в ферме AD FS. Обратите внимание, что сертификат должен быть доверенным (цепочка к доверенному корневому ЦС). После успешного запроса и регистрации сертификата проверки подлинности сервера на одном узле можно экспортировать сертификат и закрытый ключ в PFX-файл с помощью консоли диспетчера сертификатов. Затем можно импортировать сертификат на остальные узлы на ферме AD FS.

Обязательно зарегистрируйте или импортируйте сертификат в хранилище сертификатов компьютера на сервере AD FS. Кроме того, все узлы в ферме обязательно должны иметь действующий сертификат проверки подлинности сервера TLS.

Регистрация внутреннего сертификата проверки подлинности сервера

Войдите на сервер федерации с помощью эквивалентные учетные данные администратора домена.

- Запустите Диспетчер сертификатов локального компьютера (certlm.msc).

- Разверните узел Личные в области навигации.

- Щелкните правой кнопкой мыши Личные. Выберите Все задачи, а затем Запросить новый сертификат.

- На странице Перед началом работы нажмите кнопку Далее.

- На странице Выбор политики регистрации сертификатов нажмите кнопку Далее.

- На странице Запрос сертификатов установите флажок Внутренний веб-сервер.

- Щелкните ссылку Требуется больше данных для подачи заявки на этот сертификат. Щелкните здесь для настройки параметров

- В разделе Имя субъекта выберите Общее имя из списка Тип. Введите полное доменное имя компьютера, на котором размещается роль служб федерации Active Directory (AD FS), а затем нажмите кнопку Добавить. В разделе Альтернативное имя выберите DNS из списка Тип. Введите полное доменное имя, которое будет использоваться для вашей службы федерации (fs.corp.contoso.com). Имя, которое используется здесь, ДОЛЖНО соответствовать имени, которое используется при настройке роли сервера служб федерации Active Directory (AD FS). Щелкните Добавить. По завершении нажмите кнопку ОК.

- Нажмите кнопку Регистрация.

Сертификат проверки подлинности сервера должен находиться в личном хранилище сертификатов на компьютере.

Развертывание роли службы федерации Active Directory (AD FS)

Роль службы федерации Active Directory (AD FS) предоставляет следующие службы для поддержки локальных развертываний Windows Hello для бизнеса.

- Регистрация устройств

- Регистрация ключей

Важно!

Завершите всю настройку AD FS на первом сервере в ферме, прежде чем добавлять второй сервер на ферму AD FS. После завершения второй сервер получает конфигурацию через общую базу данных конфигураций при добавлении фермы AD FS.

Для Windows Hello для бизнеса необходима правильная регистрация устройств. Для локальных развертываний Windows Server 2016 с доверием на основе ключей AD FS обрабатывает регистрацию устройств и ключей.

Выполните вход на сервер федерации с помощью учетной записи, эквивалентной администратору предприятия.

- Запустите Диспетчер серверов. В области навигации щелкните Локальный сервер.

- Щелкните Управление, а затем нажмите кнопку Добавить роли и компоненты.

- На странице Перед работой нажмите кнопку Далее.

- На странице Выбор типа установки выберите параметр Установка ролей или компонентов и нажмите кнопку Далее.

- На странице Выбор целевого сервера выберите Выберите сервер из пула серверов. Выберите сервер федерации из списка Пул серверов. Нажмите кнопку Далее.

- На странице Выбор ролей сервера выберите Службы федерации Active Directory (AD FS). Нажмите кнопку Далее.

- Нажмите кнопку Далее на странице Выбор компонентов.

- На странице Служба федерации Active Directory (AD FS) нажмите кнопку Далее.

- Нажмите кнопку Установить, чтобы начать установку роли.

Проверка

Перед продолжением развертывания проверьте результаты развертывания, просмотрев следующие элементы:

- Убедитесь, что ферма AD FS использует правильную конфигурацию базу данных.

- Убедитесь, что ферма AD FS имеет достаточное число узлов и нагрузка на нее будет правильно сбалансирована для ожидаемой нагрузки.

- Убедитесь, что на все серверы AD FS в ферме установлены последние обновления.

- Убедитесь, что все серверы AD FS имеют действительный сертификат проверки подлинности

- Субъект сертификата — это общее имя (полное доменное имя) узла или подстановочное имя.

- Альтернативное имя сертификата содержит подстановочное имя или полное доменное имя службы федераций

Необходимое условие для учетной записи службы регистрации устройств

Учетная запись службы, используемая для сервера регистрации устройств, зависит от контроллеров домена в среде.

Примечание

Выполните процедуры, описанные ниже, на контроллерах домена, развернутых в вашей среде. Если контроллер домена не указан ниже, это означает, что он не поддерживается для Windows Hello для бизнеса.

Контроллеры домена Windows Server2012 или позднее

Контроллеры домена Windows Server 2012 или позднее поддерживают групповые управляемые учетные записи служб — предпочтительный способ развертывания служебных учетных записей для служб, которые их поддерживают. Групповые управляемые учетные записи служб, или GMSA, дают преимущества в безопасности по сравнению с обычными учетными записями пользователей, так как Windows обрабатывает управление паролями. Это означает, что пароль длинный, сложный и периодически меняется. Лучшая особенность GMSA — все происходит автоматически. AD FS поддерживает GMSA и должна быть настроена с их использованием для дополнительной, углубленной защиты.

GSMA использует службу распространения ключей (Майкрософт), расположенную на контроллере домена Windows Server 2012 или более поздней версии. Windows использует службу распространения ключей (Майкрософт) для защиты секретов, хранимых и используемых GSMA. Перед созданием GSMA необходимо сначала создать корневой ключ для службы. Это можно пропустить, если в среде уже используется GSMA.

Создание корневого ключа служб распространения ключей (KDS)

Выполните вход на контроллер домена с помощью учетной записи, эквивалентной администратору предприятия.

- Запустите консоль Windows PowerShell с повышенными правами.

- Тип Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)

Контроллеры домена Windows Server 2008 или 2008 R2

Контроллеры домена Windows Server 2008 и 2008 R2 не размещают службу распространения ключей (Майкрософт) и не поддерживают групповые управляемые учетные записи служб. Таким образом, необходимо создать обычную учетную запись пользователя в качестве учетной записи службы, где вы несете ответственность за регулярное изменение пароля.

Создание учетной записи службы AD FS

Войдите в контроллер домена или на рабочую станцию управления, используя учетные данные, эквивалентные администратору домена.

- Откройте Пользователи и компьютеры Active Directory.

- Щелкните правой кнопкой мыши контейнер Пользователи и нажмите Далее. Выберите Пользователь.

- В окне Новый объект — пользователь введите adfssvc в текстовое поле Полное имя. В поле Имя входа пользователя введите adfssvc Нажмите кнопку Далее.

- Введите и подтвердите пароль для пользователя adfssvc. Снимите флажок Требовать смены пароля при следующем входе в систему .

- Нажмите кнопку Далее, а затем — кнопку Готово.

Настройка роли службы федерации Active Directory (AD FS)

Важно!

Выполните процедуры, описанные ниже, на контроллерах домена, развернутых в вашей среде. Если контроллер домена не указан ниже, это означает, что он не поддерживается для Windows Hello для бизнеса.

Контроллеры домена Windows Server 2016, 2012 R2 или позднее

Используйте следующие процедуры для настройки AD FS, если в вашей среде используются контроллеры домена Windows Server2012 или позднее. Если вы не используете контроллеры домена Windows Server2012 или позднее, выполните процедуры, описанные в разделе Настройка роли службы федерации Active Directory (AD FS) (контроллеры домена Windows Server 2008 или 2008 R2).

Выполните вход на сервер федерации с помощью учетной записи, эквивалентной администратору домена. В этих процедурах предполагается, что вы настраиваете первый сервер федерации в ферме серверов федерации.

- Запустите диспетчер сервера.

Щелкните флаг уведомления в верхнем правом углу. Щелкните Настроить службу федерации на этом сервере.

На странице Приветствие щелкните Создать первый сервер федерации на ферме серверов федерации и нажмите кнопку Далее.

- На странице Подключитесь к доменным службам Active Directory нажмите кнопку Далее.

- На странице Настройка свойств службы выберите недавно зарегистрированный или импортированный сертификат из списка SSL-сертификат. Сертификат, скорее всего, имеет имя службы федерации, такое как fs.corp.contoso.com или fs.contoso.com.

- Выберите имя службы федерации из списка Имя службы федерации.

- Введите отображаемое имя службы федераций в текстовом поле. Это имя, которое отображается пользователям при их входе в систему. Нажмите кнопку Далее.

- На странице Укажите учетную запись службы выберите пункт Создать групповую управляемую учетную запись службы. В поле Имя учетной записи введите adfssvc.

- На странице Укажите базу данных конфигурации выберите Создать на этом сервере базу данных на основе внутренней базы данных Windows и нажмите кнопку Далее.

- На странице Проверить параметры нажмите кнопку Далее.

- На странице Предварительные проверки щелкните Настройка.

- По завершении процесса нажмите кнопку Завершить.

Контроллеры домена Windows Server 2008 или 2008 R2

Используйте следующие процедуры для настройки AD FS, если в вашей среде используются контроллеры домена Windows Server2008 или 2008 R2. Если вы не используете контроллеры домена Windows Server2008 или 2008 R2, выполните процедуры, описанные в разделе Настройка роли службы федерации Active Directory (AD FS) (контроллеры домена Windows Server 2012 или позднее).

Выполните вход на сервер федерации с помощью учетной записи, эквивалентной администратору домена. В этих инструкциях предполагается, что вы настраиваете первый сервер федерации в ферме серверов федерации.

- Запустите диспетчер сервера.

Щелкните флаг уведомления в верхнем правом углу. Щелкните Настроить службу федерации на этом сервере.

На странице Приветствие щелкните Создать первый сервер федерации на ферме серверов федерации и нажмите кнопку Далее.

- На странице Подключитесь к доменным службам Active Directory нажмите кнопку Далее.

- На странице Настройка свойств службы выберите недавно зарегистрированный или импортированный сертификат из списка SSL-сертификат. Сертификат, скорее всего, имеет имя службы федерации, такое как fs.corp.mstepdemo.net или fs.mstepdemo.net.

- Выберите имя службы федерации из списка Имя службы федерации.

- Введите отображаемое имя службы федераций в текстовом поле. Это имя, которое отображается пользователям при их входе в систему. Нажмите кнопку Далее.

- На странице Укажите учетную запись службы выберите пункт Использовать существующую учетную запись пользователя домена или групповую учетную запись управляемой службы и щелкните Выбрать.

- В диалоговом окне Выбор пользователей или учетных записей служб введите имя ранее созданной учетной записи службы AD FS (пример: adfssvc) и нажмите кнопку ОК. Введите пароль для учетной записи службы AD FS и нажмите кнопку Далее.

- На странице Укажите базу данных конфигурации выберите Создать на этом сервере базу данных на основе внутренней базы данных Windows и нажмите кнопку Далее.

- На странице Проверить параметры нажмите кнопку Далее.

- На странице Предварительные проверки щелкните Настройка.

- По завершении процесса нажмите кнопку Завершить.

- Не перезапускайте сервер AD FS. Это делается позже.

Добавьте учетную запись службы AD FS в группу KeyAdmins

Глобальная группа KeyAdmins предоставляет службе AD FS разрешения, необходимые для выполнения регистрации ключей.

Войдите в контроллер домена или на рабочую станцию управления, используя учетные данные, эквивалентные администратору домена.

- Откройте Пользователи и компьютеры Active Directory.

- Нажмите контейнер Пользователи в области навигации.

- Щелкните правой кнопкой мыши элемент KeyAdmins в области сведений и выберите пункт Свойства.

- Откройте вкладку Участники, а затем нажмите Добавить...

- В текстовое поле Введите имена выбираемых объектов введите adfssvc. Нажмите кнопку OK.

- Нажмите кнопку OK, чтобы вернуться в окно Пользователи и компьютеры Active Directory.

- Нажмите кнопку OK, чтобы вернуться в окно Пользователи и компьютеры Active Directory.

- Перейдите на сервер, на котором размещена роль AD FS, и перезапустите его.

Настройка службы регистрации устройств

Выполните вход на сервер федерации с помощью учетной записи, эквивалентной администратору предприятия. В этих инструкциях предполагается, что вы настраиваете первый сервер федерации в ферме серверов федерации.

- Откройте консоль Управление AD FS.

- В области навигации разверните Служба. Щелкните Регистрация устройств.

- В области сведений щелкните Настройка регистрации устройств.

- В диалоговом окне Настройка регистрации устройств нажмите кнопку ОК.

Проверка

Перед продолжением развертывания проверьте результаты развертывания, просмотрев следующие элементы:

- Убедитесь, что вы выполнили правильные процедуры на основании контроллеров домена, используемых в вашем развертывании.

- Windows Server2016R2 или Windows Server 2012 R2

- Windows Server 2008 или Windows Server 2008 R2

- Убедитесь, что у вас есть правильная учетная запись службы, основанная на вашей версии контроллера домена.

- Убедитесь, что правильно установлена роль AD FS на вашем Windows Server 2016 на основании правильного размера федерации, количества проверяющих сторон и требований базы данных.

- Убедитесь, что вы использовали сертификат с правильными именами как сертификат проверки подлинности сервера

- Запишите дату окончания срока действия сертификата и настройте напоминание об обновлении по крайней мере за шесть недель до истечения срока его действия, включающее следующее:

- серийный номер сертификата;

- отпечаток сертификата;

- общее имя сертификата;

- альтернативное имя субъекта сертификата;

- имя физического хост-сервера;

- дата выпуска;

- дата окончания срока действия;

- поставщик выпустившего ЦС (если это сторонний сертификат).

- Запишите дату окончания срока действия сертификата и настройте напоминание об обновлении по крайней мере за шесть недель до истечения срока его действия, включающее следующее:

- Убедитесь, что вы добавили учетную запись службы AD FS в группу KeyAdmins.

- Убедитесь, что вы включили службу регистрации устройств.

Дополнительные серверы федерации

Организациям следует развернуть более одного сервера федерации в их ферме федерации для обеспечения высокого уровня доступности. Следует иметь как минимум две службы федерации в ферме AD FS, однако у большинства организаций, скорее всего, будет больше. Это во основном зависит от числа устройств и пользователей, использующих службы, предоставляемые фермой AD FS.

Сертификат проверки подлинности сервера

Каждый сервер, добавляемый в ферму AD FS, должен иметь соответствующий сертификат проверки подлинности сервера. Требования к сертификату проверки подлинности сервера см. в разделе Регистрация сертификата проверки подлинности сервера TLS этого документа. Как уже упоминалось, серверы AD FS, которые используются исключительно для локальных развертываний Windows Hello для бизнеса, могут использовать корпоративные сертификаты проверки подлинности сервера, а не сертификаты проверки подлинности сервера, выданные открытыми центрами сертификации.

Установка дополнительных серверов

Добавление серверов федерации к существующей ферме AD FS начинается с установки всех обновлений на сервер, включая обновление Windows Server 2016, которое необходимо для поддержки развертываний Windows Hello для бизнеса (https://aka.ms/whfbadfs1703). Затем установите роль службы федерации Active Directory (AD FS) на дополнительные серверы и настройте сервер в качестве дополнительного сервера в существующей ферме.

Балансировка нагрузки на серверы федерации AD FS

Во многих средах балансировка нагрузки выполняется с помощью аппаратных средств. Среды без возможности аппаратной балансировки нагрузки могут использовать включенный в Windows Server компонент балансировки нагрузки сети, чтобы балансировать нагрузку на серверы AD FS в ферме федерации. Установите компонент балансировки нагрузки сети Windows на все узлы, участвующих в ферме AD FS, нагрузка на которую должна быть сбалансирована.

Установка компонента балансировки сетевой нагрузки на серверы AD FS

Выполните вход на сервер федерации с помощью учетной записи, эквивалентной администратору предприятия.

- Запустите Диспетчер серверов. В области навигации щелкните Локальный сервер.

- Щелкните Управление, а затем нажмите кнопку Добавить роли и компоненты.

- На странице Перед работой нажмите кнопку Далее.

- На странице Выбор типа установки выберите параметр Установка ролей или компонентов и нажмите кнопку Далее.

- На странице Выбор целевого сервера выберите Выберите сервер из пула серверов. Выберите сервер федерации из списка Пул серверов. Нажмите кнопку Далее.

- На странице Выбор ролей сервера нажмите кнопку Далее.

- На странице Выбор компонентов выберите Балансировка сетевой нагрузки.

- Чтобы начать установку компонента, нажмите кнопку Установить.

Настройка балансировки сетевой нагрузки для AD FS

Прежде чем можно будет сбалансировать нагрузку на все узлы в ферме AD FS, необходимо создать новый кластер балансировки нагрузки. После создания кластера можно добавить новые узлы в кластер.

Выполните вход на узел фермы федерации с помощью учетной записи, эквивалентной администратору.

- Откройте Диспетчер балансировки сетевой нагрузки из раздела Администрирование.

- Щелкните правой кнопкой мыши Кластеры балансировки сетевой нагрузки и затем Создать кластер.

- Для подключения к узлу, который будет входить в новый кластер, в текстовом поле Узел введите имя узла и нажмите кнопку Подключиться.

- Выберите интерфейс, который нужно использовать с кластером, и нажмите кнопку Далее. (Интерфейс размещает виртуальный IP-адрес и принимает клиентский трафик для балансировки нагрузки.)

- В разделе Параметры узла выберите значение в поле Приоритет (уникальный идентификатор узла). Этот параметр задает уникальный идентификатор для каждого узла. Узел с наименьшим числовым значением приоритета среди текущих членов кластера обрабатывает весь сетевой трафик кластера, не учитываемый правилом для порта. Нажмите кнопку Далее.

- В поле IP-адреса кластера нажмите кнопку Добавить и введите IP-адрес кластера, который будет совместно использоваться всеми узлами в кластере. Балансировка сетевой нагрузки добавляет этот IP-адрес в стек TCP/IP на выбранном интерфейсе всех узлов, которые выбираются в качестве части кластера. Нажмите кнопку Далее.

- В разделе Параметры кластера выберите значения в IP-адрес и маска подсети (для адресов IPv6 значение маски подсети не требуется). Введите полное имя в Интернете, которое пользователи будут использовать для доступа к этому кластеру балансировки сетевой нагрузки.

- В разделе Режим работы кластера щелкните Одноадресная рассылка, чтобы указать, что для операций кластера должен использоваться MAC-адрес для одноадресной рассылки. В режиме одноадресной рассылки MAC-адрес кластера назначается сетевому адаптеру компьютера, а встроенный MAC-адрес сетевого адаптера не используется. Рекомендуется принять параметры одноадресной рассылки по умолчанию. Нажмите кнопку Далее.

- В разделе "Правила для портов" нажмите кнопку "Изменить", чтобы изменить правила порта по умолчанию и использовать порт 443.

Дополнительные серверы AD FS

- Чтобы добавить дополнительные узлы в кластер, щелкните правой кнопкой мыши новый кластер и нажмите кнопку Добавить узел к кластеру.

- Настройте параметры узла (включая приоритет узла, выделенные IP-адреса и оценку нагрузки) для дополнительных узлов, выполнив те же инструкции, которые вы использовали для настройки начального узла. Так как вы добавляете узлы в уже настроенный кластер, все параметры всего кластера остаются неизменными.

Конфигурация DNS для регистрации устройств

Войдите на контроллер домена или на административную рабочую станцию эквивалентные учетные данные администратора домена. Вам потребуется имя службы федерации для выполнения этой задачи. Имя службы федерации можно просмотреть, щелкнув Изменить свойства службы федерации в области Действие консоли управления AD FS или с помощью команды (Get-AdfsProperties).Hostname. (PowerShell) на сервере AD FS.

- Откройте консоль Управление DNS.

- В области навигации разверните узел с именем контроллера домена и Зоны прямого просмотра.

- В области навигации выберите узел, имя которого соответствует внутреннему имени вашего домена Active Directory.

- В области навигации щелкните правой кнопкой мыши узел с именем домена и выберите Создать узел (A или AAAA).

- В текстовом поле Имя введите имя службы федерации. В поле IP-адрес укажите IP-адрес сервера федерации. Нажмите кнопку Добавить узел.

- Выйдите из консоли "Управление DNS".

Настройка зоны интрасети для включения службы федерации

Подготовка Windows Hello предоставляет веб-страницы из службы федерации. Настройка зоны интрасети для включения службы федерации позволяет пользователю проходить проверку подлинности в службе федерации, используя встроенную проверку подлинности. Без этой настройки подключение к службе федерации во время подготовки Windows Hello предлагает пользователю пройти проверку подлинности.

Создание политики группы зоны интрасети

Войдите на контроллер домена или на административную рабочую станцию, используя учетные данные, эквивалентные администратору домена.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- В поле для имени введите Параметры зоны интрасети и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Параметры зоны интрасети и выберите Изменить.

- В области навигации в узле Конфигурация компьютера разверните Политики.

- Разверните Административные шаблоны > Компоненты Windows > Internet Explorer > Панель управления и выберите Страница безопасности.

- В области содержимого дважды щелкните Список назначений зоны для веб-сайтов. Щелкните Включить.

- Щелкните Показать. В столбец Имя значения введите URL-адрес службы федерации, начиная с https. В столбец Значение введите номер 1. Нажмите кнопку ОК и закройте редактор управления групповыми политиками.

Развертывание объекта политики группы зоны интрасети

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики...

- В диалоговом окне Выбор объекта групповой политики выберите Параметры зоны интрасети или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Проверка

Перед продолжением развертывания проверьте результаты развертывания, просмотрев следующие элементы:

- Убедитесь, что все серверы AD FS имеют действительный сертификат проверки подлинности

- Субъект сертификата — это общее имя (полное доменное имя) узла или подстановочное имя.

- Альтернативное имя сертификата содержит подстановочное имя или полное доменное имя службы федераций

- Убедитесь, что ферма AD FS имеет достаточное число узлов и нагрузка на нее будет правильно сбалансирована для ожидаемой нагрузки.

- Убедитесь, что на все серверы AD FS в ферме установлены последние обновления.

- Убедитесь, что перезапустили службу AD FS.

- Убедитесь, что вы создали запись A DNS для службы федерации и используемый IP-адрес — это IP-адрес балансировки нагрузки.

- Убедитесь, вы создали и развернули параметры зоны интрасети, чтобы предотвратить двойную проверку подлинности на сервере федерации.

Руководство по локальному развертыванию Windows Hello для бизнеса с доверием на основе сертификатов

- Проверка предварительных условий Active Directory

- Проверка и настройка инфраструктуры открытых ключей

- Подготовка и развертывание служб федерации Active Directory (AD FS) для Windows Server 2016 (вы здесь)

- Проверка и развертывание служб многофакторной идентификации (MFA)

- Настройка параметров политик Windows Hello для бизнеса

docs.microsoft.com

Настройка временных полномочий в Active Directory — Заметки о Windows

Зачастую права доступа в Active Directory требуется предоставить временно, на определенный срок. Для того, чтобы избежать необходимости контролировать срок действия выданных полномочий, их можно создавать изначально временными. Для создания временных полномочий в AD есть специальные механизмы, о которых и пойдет речь в статье.

Начнем с динамических объектов.

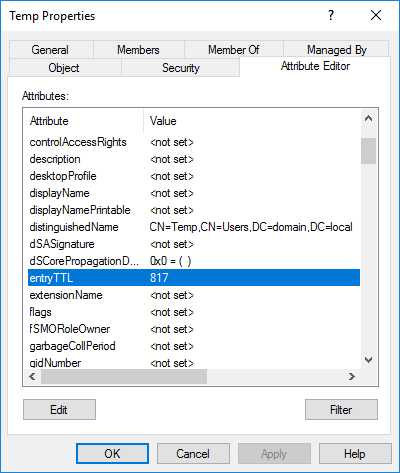

Динамические объекты

Начиная с Windows Server 2003 службы Active Directory поддерживают создание динамических записей. Динамическая запись представляет из себя объект, одним из свойств которого является время жизни (time-to-live, TTL). Срок жизни объекта устанавливается при его создании и затем автоматически уменьшается, а по истечении срока объект автоматически удаляется.

Это свойство динамических объектов можно использовать для назначения временных полномочий. Например, можно создать группу безопасности с определенным TTL и выдать ей требуемые права, а затем добавить в группу пользователей. Как только TTL подойдет к концу — группа исчезнет, а пользователи автоматически потеряют выданные полномочия.

Создать такую ″временную″ группу можно исключительно из командной строки, так как графические оснастки типа ADUC, ADSIEdit или LDP не умеют работать с динамическими объектами. Проще всего воспользоваться утилитой командной строки ldifde. Для этого сначала создаем текстовый файл с расширением ldf и добавляем в него следующие строки:

dn: cn=Temp, cn=Users, dc=domain, dc=localchangeType: addobjectClass: groupobjectClass: dynamicObjectentryTTL: 900SAMAccountName: Temp

Затем открываем консоль cmd и выполняем команду:

ldifde -i -f C:\temp\dynamic.ldf

В результате в контейнере Users создастся группа Temp с временем жизни 15 минут (900 сек). Время жизни группы хранится в атрибуте entryTTL и при необходимости его можно изменить, например увеличить или уменьшить. По истечении заданного времени группа просто исчезнет.

При желании можно создать динамический объект и с помощью PowerShell. Стандартные командлеты AD не умеют работать с динамическими объектами, поэтому придется использовать ADSI. Процедура создания группы с помощью PowerShell будет выглядеть примерно так:

$OU = [adsi]″LDAP://cn=users,DC=domain,DC=local″$Group = $OU.Create(″group″,″cn=Temp″)$Group.PutEx(2,″objectClass″,@(″dynamicObject″,″group″))$Group.Put(″entryTTL″,″900″)$Group.SetInfo()

Примечание. У атрибута entryTTL имеются два значения по умолчанию. Первое значение равно 86400 секунд (1 день). Атрибут entryTTL принимает это значение в том случае, если объект был создан без явного указания времени жизни. Второе значение равно 900 секунд (15 минут). Это минимальное значение, которое может принимать entryTTL. Если указать время жизни меньше, то объект создастся без ошибок, но entryTTL будет равен 900.

Более подробную информацию о динамических объектах можно найти на MSDN, а мы переходим к следующему пункту.

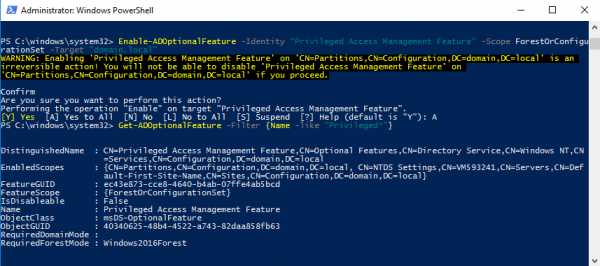

Временное членство в группах

Временное членство в группах (Temporary Group Membership) — это новая фича, появившаяся в Windows Server 2016 и являющаяся частью функционала по управлению привилегированным доступом (Privileged Access Management, PAM). По умолчанию PAM не активен и первое, что требуется сделать — это включить его. Сделать это можно с помощью PowerShell командлета Enable-ADOptionalFeature, например:

Enable-ADOptionalFeature -Identity ″Privileged Access Management Feature″ -Scope ForestOrConfigurationSet -Target ″domain.local″

Обратите внимание, что активация PAM является необратимой, отключить его невозможно. Проверить результат можно командой:

Get-ADOptionalFeature -Filter {Name -like ″Privileged*″}

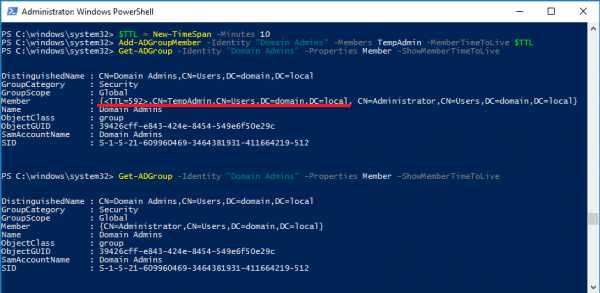

После включения PAM у командлета Add-ADGroupMember появляется параметр MemberTimeToLive, с помощью которого можно задавать время членства в группе. Для примера добавим пользователя TempAdmin в группу Domain Admins на 10 минут:

$TTL = New-TimeSpan -Minutes 10 Add-ADGroupMember -Identity ″Domain Admins″ -Members TempAdmin -MemberTimeToLive $TTL

Затем проверим состав группы командой:

Get-ADGroup -Identity ″Domain Admins″ -Properties Member -ShowMemberTimeToLive

Как видите, TempAdmin входит в группу Domain Admins, а его TTL составляет 600 секунд. По истечении этого времени проверим группу еще раз и убедимся в том, что он удален из группы.

Примечание. При окончании TTL заканчивается и срок действия билета Kerberos пользователя, поскольку для пользователей с временным членством в группах AD выдается билет со сроком жизни, равным меньшему из оставшихся значений TTL.

В заключение скажу, что, на мой взгляд, функционал временного членства в группах более удобен в использовании, чем динамические объекты. Однако для его работы необходим контроллер домена Windows Server 2016, а также требуется уровень леса не ниже Server 2016, тогда как поддержка динамических объектов появилась еще в Windows Server 2003. В любом случае оба способа успешно решают проблему предоставления временного доступа, а какой из них использовать — решайте сами.

windowsnotes.ru