Я - за павсимесную и всиоблемущюю паддершку Аброзования! Windows dns сервер

Установка DNS-сервера в Windows Server

Давайте сегодня поговорим о том, как можно установить DNS-сервер в Windows Server.

Вы можете настроить систему Windows Server 2008 как DNS-сервер одного из четырех типов:

• Основной сервер, интегрированный в Active Directory (Active Directory-integrated primary server) Сервер DNS, полностью интегрированный в Active Directory. Все данные DNS хранятся непосредственно в Active Directory.

• Основной сервер (primary server) Основной DNS-сервер домена, частично интегрированный в Active Directory. На таком сервере основная копия записей DNS и файлы конфигурации домена – текстовые файлы с расширением .dns.

• Дополнительный сервер (secondary server) Резервный сервер DNS. Хранит копию DNS-записей, полученную с основного сервера и передачи зон для обновлений. Дополнительный сервер при запуске получает всю информацию DNS с основного сервера, Эта информация хранится до обновления или до истечения срока действия.

• Сервер пересылки (forwarding-only server) Сервер, кеширующий информацию DNS после просмотров и всегда передающий запросы на другие серверы. Сервер пересылки хранит информацию DNS до обновления, до истечения срока действия или до перезапуска сервера. В отличие от дополнительных серверов сервер пересылки не запрашивает полную копию файлов БД зоны. Это означает, что при запуске сервера пересылки его БД пуста. Перед настройкой DNS-сервера требуется установить службу DNS-сервер (DNS Server).

Понравилась статья? Поделиться с друзьями:

logi.cc

Как установить DNS сервер на Windows XP?

Всем привет Поговорим о DNS, а вернее о том, как его установить в Windows XP. Но для чего нужен этот DNS? Значит DNS, это такой сервер, который сообщает вашему компьютеру, какой сайт под каким IP работает. Вы может быть просто не знаете, но то, как мы видим имя сайта, то это сделано исключительно для нашего удобства. А на самом деле каждый сайт, это набор цифр и точек, ну то есть адрес сервера на котором он расположен.

И вот чтобы компьютер быстро смог понять под каким IP-адресом сидит сайт, то для этого и нужен сервер DNS, который эти данные и сообщает. Именно поэтому бывает так, что если DNS-сервер у вас медленный, то и интернет будет у вас тормозить! В обычном интернете, ну то есть в том, который дает вам ваш провайдер, то там DNS-сервера идут от провайдера и они автоматом прописываются в ваших настройках.

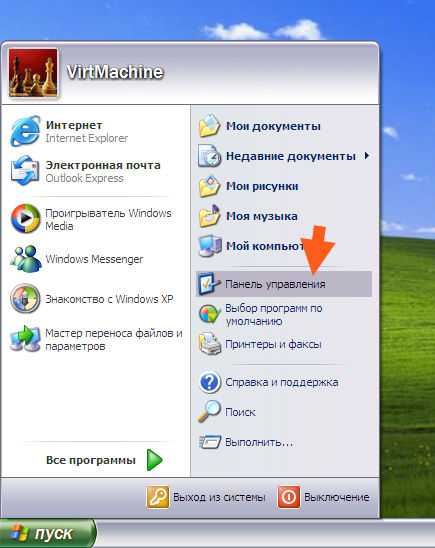

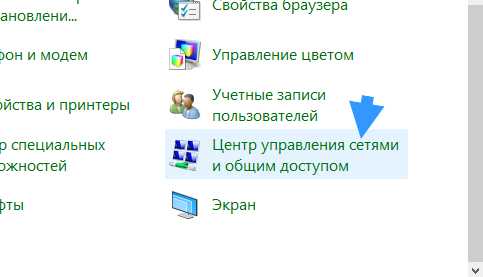

Я лично рекомендую поставить DNS от Google, ибо они стабильные и работающие. В принципе мне сложно представить, чтобы они не работали. Я покажу как установить DNS на Windows XP, тут нет ничего сложного. Значит смотрите, нажимаете Пуск и выбираете там пункт Панель управления:

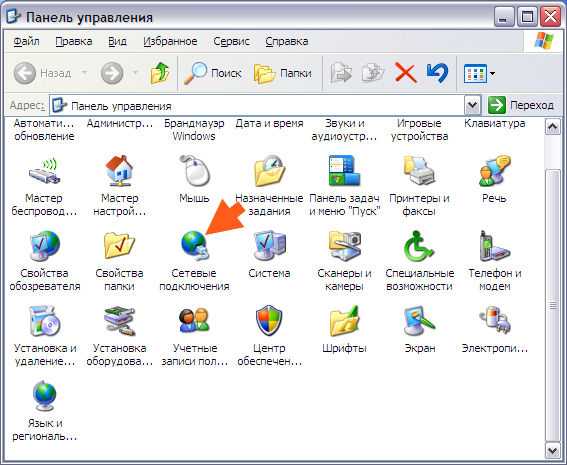

Теперь вам нужно найти значок Сетевые подключения:

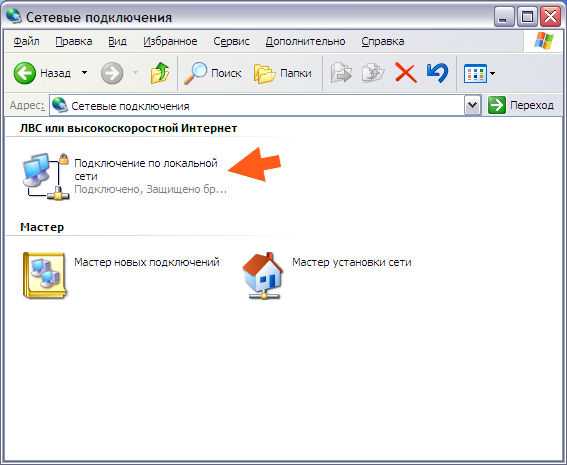

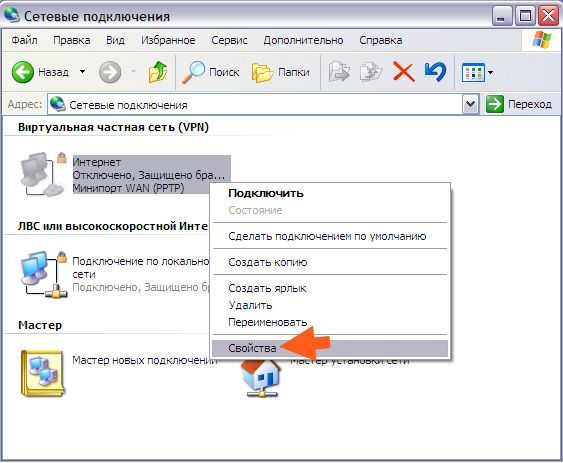

В папке Сетевые подключения у вас будет подключение к интернету. Но это может быть как отдельное подключение к интернету, так и просто сетевая карта (адаптер). В общем если у вас есть подключение в виде названия вашего провайдера, ну или просто написано Интернет, или Мобильный интернет, ну короче какое-то название, которое точно говорит о том что это именно интернет, то нажимаете по нему правой кнопкой и выбираете Свойства. В случае если у вас просто одно подключение и больше ничего нет, тогда нажимаете по нему правой кнопкой и выбираете Свойства. Вообще под подключением я имею ввиду вот это:

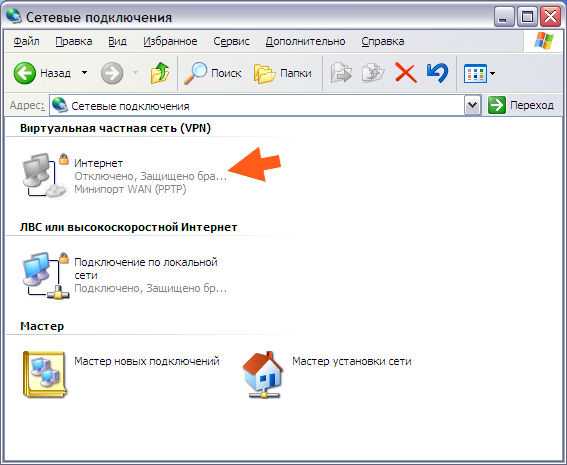

Вот то что на картинке выше, это просто подключение по локальной сети, оно одно, и поэтому DNS-сервер нужно задавать именно в нем! Вот пример отдельного подключение к интернету (вы в нем например еще можете вводить логин и пароль):

Главное в этом всем деле, это правильно выбрать интернетовское подключение так бы сказать! В общем я надеюсь, что у вас получится правильно выбрать такое подключение. Но в любом случае я покажу как задать DNS как для интернетовского подключения, так и просто для сетевой карты. Начнем с первого, нажимаем правой кнопкой и выбираем Свойства:

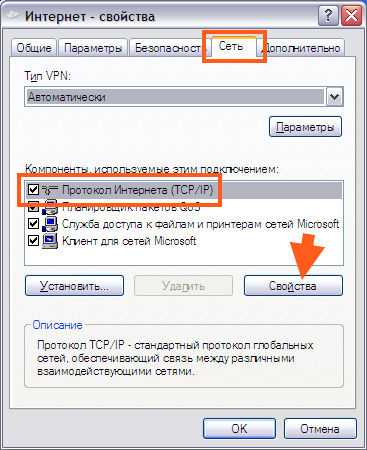

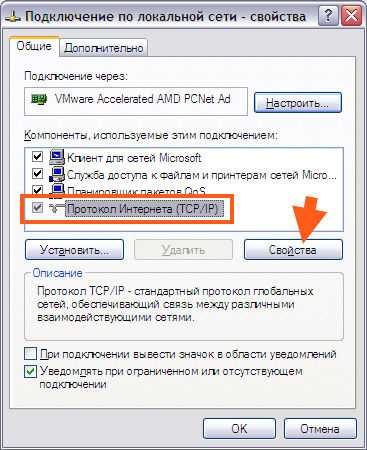

Теперь идем на вкладку Сеть (вам может и не нужно будет идти на эту вкладку) и там выбираем Протокол Интернета (TCP/IP) и нажимаем кнопку Свойства:

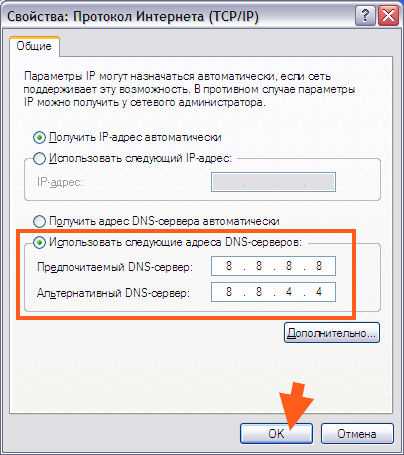

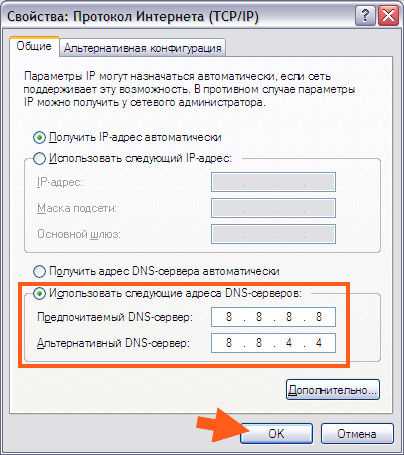

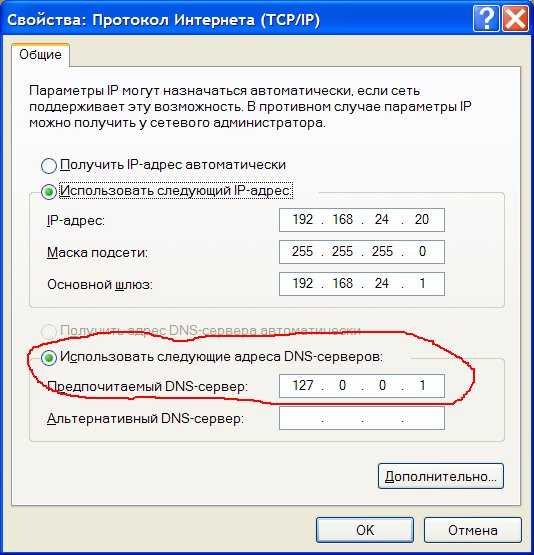

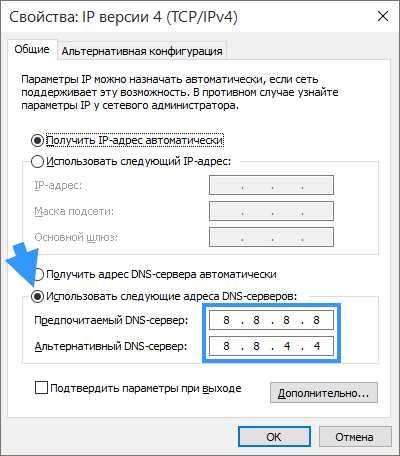

Теперь вам нужно выбрать Использовать следующие адреса DNS-серверов и указать сами сервера:

Потом нажимаем ОК и потом в предыдущем окне тоже жмем ОК. Все, теперь у вас стоят DNS-сервера от Google!

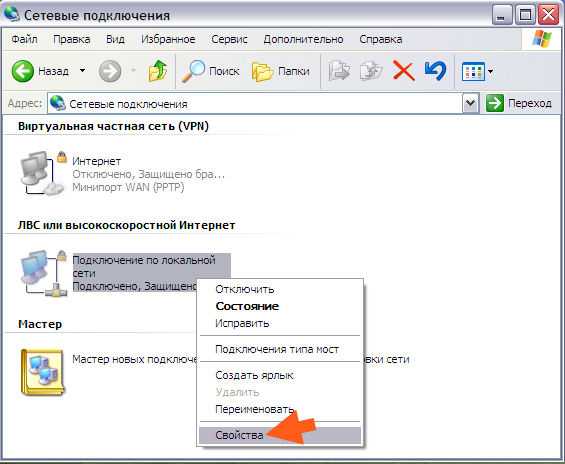

Теперь давайте рассмотрим как задать DNS просто сетевой карте, то есть без какого либо интернетовского подключения. Также нажимаем правой кнопкой и выбираем Свойства:

Здесь также выбираем Протокол Интернета (TCP/IP) и нажимаем кнопку Свойства:

Ну и теперь тут таким же образом вы прописываете DNS-сервера:

Потом нажимаете ОК в этом окне и в предыдущем.

Вот и все, теперь у вас стоят DNS от Google и думаю что с этой инструкцией у вас точно не будет сложностей

Теперь немного о самих DNS серверах, как вы уже поняли, я прописывал гугловские сервера. Напишу я их и тут, на тот случай, если нужно будет вам их скопировать:

8.8.8.88.8.4.4

Но есть и другие сервера, вот например от OpenDNS:

208.67.222.222 (resolver1.opendns.com)208.67.220.220 (resolver2.opendns.com)

И есть DNS даже от Яндекса, которые разделяются по зонам. Вот базовые DNS-сервера:

77.88.8.877.88.8.1

Вот безопасные (без вирусов и мошеннических сайтов):

77.88.8.8877.88.8.2

А вот семейные (без сайтов для взрослых):

77.88.8.777.88.8.3

Так что можете выбрать тот, который больше удобен

Ну вот ребята на этом и все, надеюсь что все вам тут было понятно. Удачи вам и хорошего настроения

На главную! DNS Windows XP 17.09.2016virtmachine.ru

Новые возможности DNS-сервера в Windows Server

- 10.04.2018

- Время чтения: 15 мин

В этой статье

Область применения: Windows Server (канал точками годовой), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом разделе описываются функции сервера доменных имен (DNS), добавленные или измененные в Windows Server 2016.This topic describes the Domain Name System (DNS) server functionality that is new or changed in Windows Server 2016.

В Windows Server 2016 DNS-сервер обеспечивает расширенную поддержку в следующих областях.In Windows Server 2016, DNS Server offers enhanced support in the following areas.

| Политики DNSDNS Policies | Новые функцииNew | Можно настроить политики DNS, чтобы указать, как DNS-сервер отвечает на запросы DNS.You can configure DNS policies to specify how a DNS server responds to DNS queries. Ответов DNS может быть основан на IP-адрес клиента (местоположение), времени суток и несколько других параметров.DNS responses can be based on client IP address (location), time of the day, and several other parameters. Политики DNS включить DNS, учитывающих местоположение, трафика управления, балансировки нагрузки, разделенная система DNS и других сценариев.DNS policies enable location-aware DNS, traffic management, load balancing, split-brain DNS, and other scenarios. |

| Скорость отклика, ограничивая (RRL)Response Rate Limiting (RRL) | Новые функцииNew | Вы можете включить ограничения скорости ответа на DNS-серверы.You can enable response rate limiting on your DNS servers. Таким образом, можно избежать возможность вредоносных систем с помощью DNS-серверы для инициирования атаки отказа в обслуживании на DNS-клиента.By doing this, you avoid the possibility of malicious systems using your DNS servers to initiate a denial of service attack on a DNS client. |

| Проверка подлинности на основе DNS именованных объектов (DANE)DNS-based Authentication of Named Entities (DANE) | Новые функцииNew | Записывает TLSA (проверка подлинности безопасности уровня транспорта) можно использовать для предоставления информации DNS-клиенты, которые состояния какие ЦС, они должны ожидать сертификат для имени домена.You can use TLSA (Transport Layer Security Authentication) records to provide information to DNS clients that state what CA they should expect a certificate from for your domain name. Это предотвращает атаки в середине где кто-то повреждены кэш DNS для указания собственные веб-сайта и предоставить сертификат, который они выпущены с другой ЦС.This prevents man-in-the-middle attacks where someone might corrupt the DNS cache to point to their own website, and provide a certificate they issued from a different CA. |

| Поддержка Неизвестный записиUnknown record support | Новые функцииNew | Вы можете добавить записи, которые явно не поддерживаются сервером DNS-сервера Windows, с помощью функции неизвестной записи.You can add records which are not explicitly supported by the Windows DNS server using the unknown record functionality. |

| IPv6 корневых ссылокIPv6 root hints | Новые функцииNew | Можно использовать собственный протокол IPV6, поддерживать корневые ссылки, чтобы выполнять разрешение имен Интернета с помощью корневых серверов IPV6.You can use the native IPV6 root hints support to perform internet name resolution using the IPV6 root servers. |

| Поддержка Windows PowerShellWindows PowerShell Support | УлучшенаImproved | Новые командлеты Windows PowerShell доступны для DNS-сервера.New Windows PowerShell cmdlets are available for DNS Server. |

Политики DNSDNS Policies

Политики DNS можно использовать для управления трафиком на основе географического расположения, интеллектуальных ответов DNS на основе времени дня, для управления один DNS-сервер настроен для развертывания вычислительных мощностей split\ применение фильтров на запросы DNS и многое другое.You can use DNS Policy for Geo-Location based traffic management, intelligent DNS responses based on the time of day, to manage a single DNS server configured for split-brain deployment, applying filters on DNS queries, and more. Следующие элементы содержат более подробные сведения об этих возможностях.The following items provide more detail about these capabilities.

Балансировки нагрузки приложений.Application Load Balancing. При развертывании нескольких экземпляров одного приложения в разных местах можно использовать политики DNS для балансировки нагрузки трафика между экземплярами другого приложения, динамическое распределение нагрузки трафика для приложения.When you have deployed multiple instances of an application at different locations, you can use DNS policy to balance the traffic load between the different application instances, dynamically allocating the traffic load for the application.

Расположение Geo\ на основе трафика управления.Geo-Location Based Traffic Management. Чтобы разрешить основного и дополнительного DNS-серверов, отвечать на запросы DNS-клиента на основе географического расположения для клиента и ресурсов, к которой клиент пытается подключиться, предоставление ближайший ресурс IP-адрес клиента, можно использовать политики DNS.You can use DNS Policy to allow primary and secondary DNS servers to respond to DNS client queries based on the geographical location of both the client and the resource to which the client is attempting to connect, providing the client with the IP address of the closest resource.

Разделите систему DNS.Split Brain DNS. С помощью DNS вычислительных мощностей split\ DNS-записи разбиты на разных областей зоны на том же сервере DNS, и DNS-клиенты получают ответ, в зависимости от того, являются ли клиенты внутренних или внешних клиентов.With split-brain DNS, DNS records are split into different Zone Scopes on the same DNS server, and DNS clients receive a response based on whether the clients are internal or external clients. На автономных серверах DNS можно настроить вычислительных мощностей split\ DNS для зон, интегрированных в Active Directory или для зон.You can configure split-brain DNS for Active Directory integrated zones or for zones on standalone DNS servers.

Фильтрация.Filtering. Можно настроить политики DNS для создания фильтрах запросов, которые основываются на критериях, предоставленных вами.You can configure DNS policy to create query filters that are based on criteria that you supply. Фильтры запроса в политике DNS позволяют настроить DNS-сервер для ответа особым образом на основе запроса DNS и DNS-клиента, который отправляет запросы DNS.Query filters in DNS policy allow you to configure the DNS server to respond in a custom manner based on the DNS query and DNS client that sends the DNS query.

Расследований.Forensics. Можно использовать политики DNS для перенаправления вредоносных DNS-клиентов на несуществующие отличных IP-адрес вместо направив их компьютера, к которому они пытаются получить доступ.You can use DNS policy to redirect malicious DNS clients to a non-existent IP address instead of directing them to the computer they are trying to reach.

Время дня, на основе перенаправления.Time of day based redirection. Можно использовать политику DNS для распределения трафика приложения по географически различных экземпляров приложения с помощью политики DNS, которые основаны на время дня.You can use DNS policy to distribute application traffic across different geographically distributed instances of an application by using DNS policies that are based on the time of day.

Можно также использовать политики DNS для интегрированных с Active Directory DNS зоны.You can also use DNS policies for Active Directory integrated DNS zones.

Дополнительные сведения см. в разделе руководство по сценарию политики DNS.For more information, see the DNS Policy Scenario Guide.

Ограничение скорости ответаResponse Rate Limiting

Можно настроить параметры RRL, определяющие, как реагировать на запросы к DNS-клиента, когда сервер получает несколько запросов, предназначенные для того же клиента.You can configure RRL settings to control how to respond to requests to a DNS client when your server receives several requests targeting the same client. Таким образом, можно запретить пользователю отправки атаки отказа в обслуживании (Dos), с использованием DNS-серверов.By doing this, you can prevent someone from sending a Denial of Service (Dos) attack using your DNS servers. Например роботе net разрешено отправлять запросы на DNS-сервер, используя IP-адрес третий компьютер в качестве запрашивающей стороны.For instance, a bot net can send requests to your DNS server using the IP address of a third computer as the requestor. Без RRL DNS-серверы могут отвечать на все запросы, переполнение третий компьютер.Without RRL, your DNS servers might respond to all the requests, flooding the third computer. При использовании RRL, можно настроить следующие параметры:When you use RRL, you can configure the following settings:

Откликов в секунду.Responses per second. Это максимальное число попыток один ответ будет выдано клиента в пределах одной секунды.This is the maximum number of times the same response will be given to a client within one second.

Ошибок в секунду.Errors per second. Это максимальное число попыток ответ на ошибку будет отправки того же клиента в пределах одной секунды.This is the maximum number of times an error response will be sent to the same client within one second.

Окно.Window. Это время в секундах, для которых ответы на клиенте будет приостановлено, если выполняются слишком много запросов.This is the number of seconds for which responses to a client will be suspended if too many requests are made.

Скорость утечки.Leak rate. Это, как часто DNS-сервер будет отвечать на запрос во время приостановки ответы.This is how frequently the DNS server will respond to a query during the time responses are suspended. Например если сервер приостанавливает ответы клиента на 10 секунд, а скорость утечки — 5, сервера по-прежнему будет отвечать на один запрос каждые 5 запросов, отправляемых.For instance, if the server suspends responses to a client for 10 seconds, and the leak rate is 5, the server will still respond to one query for every 5 queries sent. Это позволяет клиентам, зарегистрированным для получения ответов даже в том случае, если DNS-сервер — применение скорость ответа, ограничивая их подсети или полное доменное имя.This allows the legitimate clients to get responses even when the DNS server is applying response rate limiting on their subnet or FQDN.

Скорость TC.TC rate. Это позволяет сообщить клиенту попробуйте подключить при использовании протокола TCP, когда приостанавливаются ответа для клиента.This is used to tell the client to try connecting with TCP when responses to the client are suspended. Так если показатели TC 3, и сервер приостанавливает ответы на заданном клиенте, сервер будет выдавать запрос подключения TCP для каждые 3 запросов, полученных.For instance, if the TC rate is 3, and the server suspends responses to a given client, the server will issue a request for TCP connection for every 3 queries received. Убедитесь, что значение TC скорость меньше скорости утечка, чтобы предоставить возможность подключения через TCP перед утечка ответы клиента.Make sure the value for TC rate is lower than the leak rate, to give the client the option to connect via TCP before leaking responses.

Максимальное количество ответов.Maximum responses. Это максимальное число ответы, сервер будет выдавать клиенту во время приостановки ответы.This is the maximum number of responses the server will issue to a client while responses are suspended.

Белый список доменов.White list domains. Это список доменов, которые должны быть исключены из RRL параметры.This is a list of domains to be excluded from RRL settings.

Белый список подсетей.White list subnets. Это список подсетей должны быть исключены из RRL параметры.This is a list of subnets to be excluded from RRL settings.

Белый список интерфейсов сервера.White list server interfaces. Это список интерфейсов сервера DNS должны быть исключены из RRL параметры.This is a list of DNS server interfaces to be excluded from RRL settings.

Поддержка DANEDANE support

Можно использовать поддержку DANE \ (RFC 6394 и 6698), чтобы указать для клиентов DNS размещенного ЦС, они должны ожидать сертификаты, должен быть выдан на имена доменов в DNS-сервера.You can use DANE support (RFC 6394 and 6698) to specify to your DNS clients what CA they should expect certificates to be issued from for domains names hosted in your DNS server. Это предотвращает формы в середине атаки, когда кто-то может привести к повреждению кэш DNS и указывать собственные IP-адрес DNS-имя.This prevents a form of man-in-the-middle attack where someone is able to corrupt a DNS cache and point a DNS name to their own IP address.

Например представьте узла безопасный веб-сайт, который использует протокол SSL в www.contoso.com с помощью сертификата из известного центра с именем CA1.For instance, imagine you host a secure website that uses SSL at www.contoso.com by using a certificate from a well-known authority named CA1. Кто-то по-прежнему смогут получить сертификат для www.contoso.com из разных, не так известной, сертификат центра с именем CA2.Someone might still be able to get a certificate for www.contoso.com from a different, not-so-well-known, certificate authority named CA2. Затем сущности, размещения фальшивых www.contoso.com веб-сайта может быть повреждения кэш DNS для клиента или сервера для точки www.contoto.com их фальшивых сайту.Then, the entity hosting the fake www.contoso.com website might be able to corrupt the DNS cache of a client or server to point www.contoto.com to their fake site. Пользователю предлагается сертификат из CA2 и может просто подтвердить его и подключитесь к фальшивых сайта.The end user will be presented a certificate from CA2, and may simply acknowledge it and connect to the fake site. DANE клиент будет сделать запрос на DNS-сервер для домена contoso.com, запрашивает запись TLSA и узнайте, что сертификат к www.contoso.com, проблемы по CA1.With DANE, the client would make a request to the DNS server for contoso.com asking for the TLSA record and learn that the certificate for www.contoso.com was issues by CA1. Если предъявляется сертификат от другого ЦС, подключение будет прервано.If presented with a certificate from another CA, the connection is aborted.

Поддержка Неизвестный записиUnknown record support

«Запись Неизвестный» является записи Ресурса, формат которых RDATA известен на DNS-сервер.An "Unknown Record" is an RR whose RDATA format is not known to the DNS server. Вновь добавлена поддержка типы неизвестной записи (RFC 3597) означает, что вы можете добавить неподдерживаемые типы записей в зонах Windows DNS server в двоичном формате на лету.The newly added support for unknown record (RFC 3597) types means that you can add the unsupported record types into the Windows DNS server zones in the binary on-wire format. Windows кэширования Сопоставитель уже есть возможность обработки типов записей неизвестно.The windows caching resolver already has the ability to process unknown record types. DNS-сервер Windows будет выполнять запись определенных обработку для неизвестных записей, но будет отправить его обратно в ответы поступление запросы для него.Windows DNS server will not do any record specific processing for the unknown records, but will send it back in responses if queries are received for it.

IPv6 корневых ссылокIPv6 root hints

Корневые ссылки IPV6 как публикует IANA, были добавлены на DNS-сервер windows.The IPV6 root hints, as published by IANA, have been added to the windows DNS server. Запросы имен Интернета теперь можно использовать IPv6 корневых серверов для выполнения разрешения имен.The internet name queries can now use IPv6 root servers for performing name resolutions.

Поддержка Windows PowerShellWindows PowerShell support

В Windows Server 2016 представлены следующие новые командлеты Windows PowerShell и параметры.The following new Windows PowerShell cmdlets and parameters are introduced in Windows Server 2016.

Добавить DnsServerRecursionScope.Add-DnsServerRecursionScope. Этот командлет создает новую область рекурсию на DNS-сервер.This cmdlet creates a new recursion scope on the DNS server. Области рекурсии используются с помощью политик DNS-сервера можно указать список серверов пересылки для использования в запрос DNS.Recursion scopes are used by DNS policies to specify a list of forwarders to be used in a DNS query.

Remove-DnsServerRecursionScope.Remove-DnsServerRecursionScope. Этот командлет удаляет существующий области рекурсию.This cmdlet removes existing recursion scopes.

SET-DnsServerRecursionScope.Set-DnsServerRecursionScope. Этот командлет изменяет параметры существующей области рекурсию.This cmdlet changes the settings of an existing recursion scope.

Get-DnsServerRecursionScope.Get-DnsServerRecursionScope. Этот командлет возвращает сведения об областях существующих рекурсию.This cmdlet retrieves information about existing recursion scopes.

Добавить DnsServerClientSubnet.Add-DnsServerClientSubnet. Этот командлет создает подсеть клиента DNS.This cmdlet creates a new DNS client subnet. Подсети используются DNS политиками, чтобы определить, где находится DNS-клиента.Subnets are used by DNS policies to identify where a DNS client is located.

Remove-DnsServerClientSubnet.Remove-DnsServerClientSubnet. Этот командлет удаляет существующий подсети клиента DNS.This cmdlet removes existing DNS client subnets.

SET-DnsServerClientSubnet.Set-DnsServerClientSubnet. Этот командлет изменяет параметры существующей подсети клиента DNS.This cmdlet changes the settings of an existing DNS client subnet.

Get-DnsServerClientSubnet.Get-DnsServerClientSubnet. Этот командлет извлекает сведения о существующих подсети клиента DNS.This cmdlet retrieves information about existing DNS client subnets.

Добавить DnsServerQueryResolutionPolicy.Add-DnsServerQueryResolutionPolicy. Этот командлет создает новую политику разрешения запросов DNS.This cmdlet creates a new DNS query resolution policy. Политики разрешения запросов DNS используются для указания как это сделать, или если запрос ответа, на основе различных критериев.DNS query resolution policies are used to specify how, or if, a query is responded to, based on different criteria.

Remove-DnsServerQueryResolutionPolicy.Remove-DnsServerQueryResolutionPolicy. Этот командлет удаляет существующих политик DNS.This cmdlet removes existing DNS policies.

SET-DnsServerQueryResolutionPolicy.Set-DnsServerQueryResolutionPolicy. Этот командлет изменяет параметры существующей политики DNS.This cmdlet changes the settings of an existing DNS policy.

Get-DnsServerQueryResolutionPolicy.Get-DnsServerQueryResolutionPolicy. Этот командлет возвращает информацию об имеющихся политик DNS.This cmdlet retrieves information about existing DNS policies.

Enable-DnsServerPolicy.Enable-DnsServerPolicy. Этот командлет позволяет существующих политик DNS.This cmdlet enables existing DNS policies.

Отключение DnsServerPolicy.Disable-DnsServerPolicy. Этот командлет отключает существующих политик DNS.This cmdlet disables existing DNS policies.

Добавить DnsServerZoneTransferPolicy.Add-DnsServerZoneTransferPolicy. Этот командлет создает новый передачи политика зоны DNS-серверов.This cmdlet creates a new DNS server zone transfer policy. Политики передачи зоны DNS укажите, следует ли запретить или игнорировать передачу зоны на основе различных критериев.DNS zone transfer policies specify whether to deny or ignore a zone transfer based on different criteria.

Remove-DnsServerZoneTransferPolicy.Remove-DnsServerZoneTransferPolicy. Этот командлет удаляет существующие политики передачи зоны DNS сервера.This cmdlet removes existing DNS server zone transfer policies.

SET-DnsServerZoneTransferPolicy.Set-DnsServerZoneTransferPolicy. Этот командлет изменяет параметры существующей политики передачи зоны DNS сервера.This cmdlet changes settings of an existing DNS server zone transfer policy.

Get-DnsServerResponseRateLimiting.Get-DnsServerResponseRateLimiting. Этот командлет извлекает параметры RRL.This cmdlet retrieves RRL settings.

SET-DnsServerResponseRateLimiting.Set-DnsServerResponseRateLimiting. Этот командлет изменяет RRL settigns.This cmdlet changes RRL settigns.

Добавить DnsServerResponseRateLimitingExceptionlist.Add-DnsServerResponseRateLimitingExceptionlist. Этот командлет создает список исключений RRL на DNS-сервер.This cmdlet creates an RRL exception list on the DNS server.

Get-DnsServerResponseRateLimitingExceptionlist.Get-DnsServerResponseRateLimitingExceptionlist. Этот командлет извлекает списки excception RRL.This cmdlet retrieves RRL excception lists.

Remove-DnsServerResponseRateLimitingExceptionlist.Remove-DnsServerResponseRateLimitingExceptionlist. Этот командлет удаляет существующий RRL список исключений.This cmdlet removes an existing RRL exception list.

SET-DnsServerResponseRateLimitingExceptionlist.Set-DnsServerResponseRateLimitingExceptionlist. Этот командлет изменяет RRL списки исключений.This cmdlet changes RRL exception lists.

Добавить DnsServerResourceRecord.Add-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестных запись типа.This cmdlet was updated to support unknown record type.

Get-DnsServerResourceRecord.Get-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестных запись типа.This cmdlet was updated to support unknown record type.

Remove-DnsServerResourceRecord.Remove-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестных запись типа.This cmdlet was updated to support unknown record type.

SET-DnsServerResourceRecord.Set-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестных запись типаThis cmdlet was updated to support unknown record type

Дополнительные сведения см. в следующих разделах команды Windows Server 2016 Windows PowerShell.For more information, see the following Windows Server 2016 Windows PowerShell command reference topics.

См. также:See also

docs.microsoft.com

Установка DNS - Windows сервер - Каталог статей

Перед установкой DNS сервера сетевой администратор должен сперва тщательно проанализировать свою сеть и находящиеся в ней ресурсы. При этом он должен хорошо подумать и определить как будет применяется DNS и какие цели будут достигнуты в процессе ее развертывания.Вот некоторые вопросы которые стоят перед системным администратором до установки службы DNS:

Выбор имени домена и предварительная регистрация имени домена которым предприятие будет использовать в интернете.

- Определение местонахождения DNS серверов (в локальной сети или в интернете).

- Будет ли DNS сервер интегрирован с Active Directory или нет (для нас это важный аспект так как мы изучаем сейчас DNS в контексте Active Directory).

- Разработать требование к выбору доменных имен для хостов.

После получения ответов на эти вопросы можно приступить к установки DNS сервера.

Установка DNS

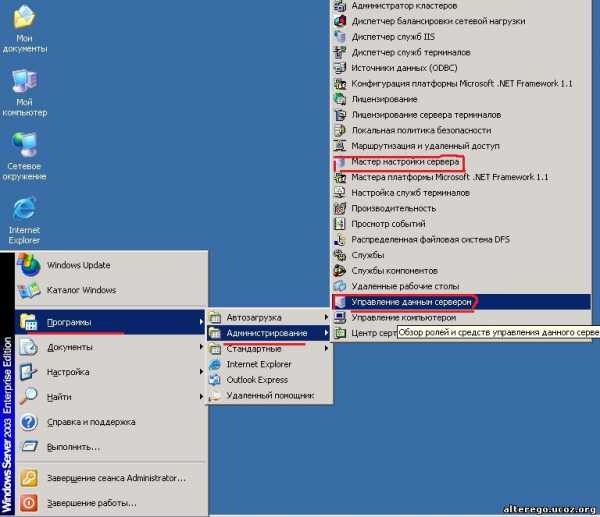

В принципе, установки DNS сервера в Windows 2003 сервер можно начать различными методами. Смотрите рисунок 1. Мы можем после того как установили Windows 2003 на какой либо комп, начать установку DNS через "Мастера настройки сервера" или "Управление данным сервером", которые находятся в "Программы" - "Администрирование" - и тут выбираем что нам нужно (смотри рисунок 1).

Рисунок 1.

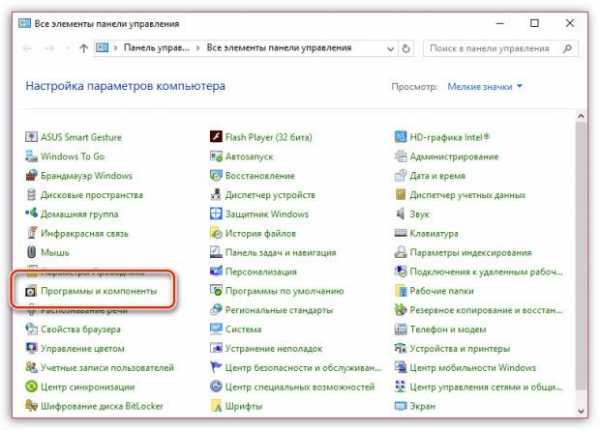

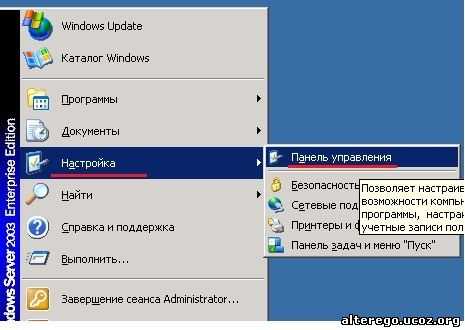

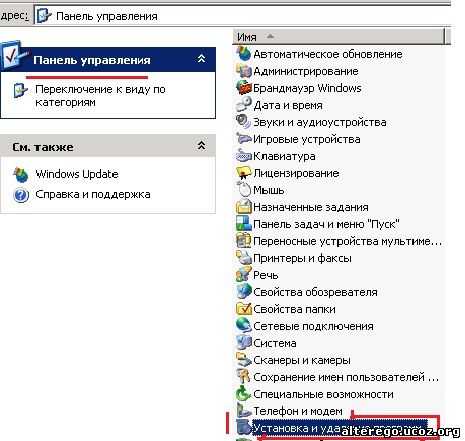

Но так же можем начать с того что просто установим системные файлы DNS а саму настройку сервера произведем после установки системных файлов DNS. Для такой установки DNS заходим в "Настройка" - "Панель управления". Смотрите рисунок 2.

Рисунок 2.

Откроется окно в "панели управления" смотрите рисунок 3.

Рисунок 3.

Здесь выбираем "Установка и удаление программ". Простите, рисунок чуть кривой из-за ветмарка, но думаю что нам надо на нем видно.

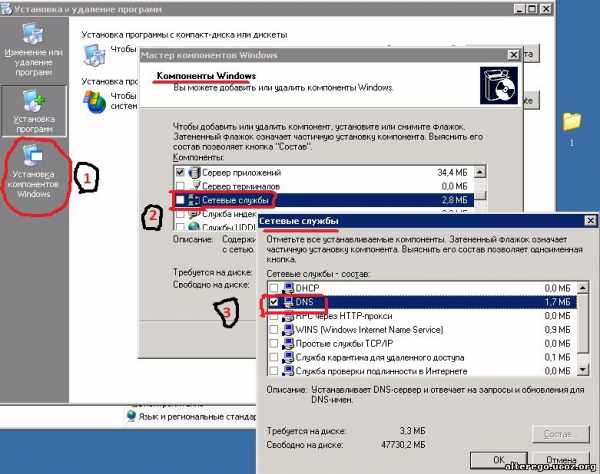

Далее... после открытия окна "Установка и удаление программ" откроется окно показная на рисунке 4.

Рисунок 4.

В окне "Установка и удаление программ" мы выбираем пункт "Установка компонентов Windows". На рисунке 4 отмечена красным и стоит цифра 1.

Далее... после выбора этого пункта откроется окно "Компоненты Windows". На рисунке 4 отмечена красным и стоит цифра 2. Здесь в этом окне выбираем пункт "Сетевые службы". Не ставьте сразу флажок, если вам не нужны все компоненты данного пункта, так как тогда произойдет выбор всех служб в данном пункте, поэтому просто его откройте.

Далее.... откроется окно "Сетевые службы", на рисунке 4 отмечена цифрой 3. В этом окне мы выбираем пункт DNS.

После выбора пункта DNS окно что обозначена на рисунке 4 цифрой 3 закроется и мы снова окажемся в окне с номером 2. Далее мы нажимаем "Далее" (вот такой каламбур).

Начнется установка службы DNS. В процессе установки система потребует установочный диск так что имейте его под рукой. После тупо смотрим и ждем пока система скопирует необходимые файлы на наш жесткий диск и в завершении мастера установки компонентов Windows нажимаем кнопку "Готово".

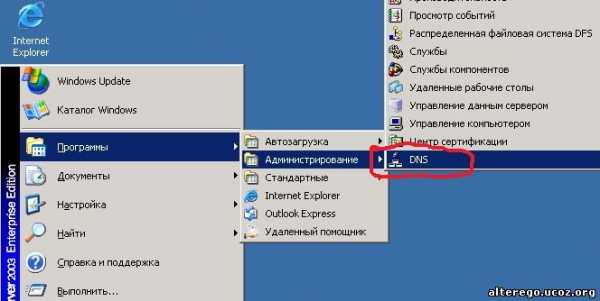

После всех этих манипуляции мы при заходе в "Программы" - "Администрирование", обнаружим новый пункт смотрите рисунок 5 с названием DNS.

Рисунок 5.

Я называю его словом "пункт" хотя правильнее сформулировать предыдущее предложение надо так - в меню "Администрирование" добавилось новая оснастка под названием DNS. Думаю что вы знаете что такое оснастка, так как останавливается здесь на объяснение что такое оснастка вообще мы как бы уходим в сторону. Но если вы хотите освежить свои знания по оснасткам, то пишите на сайте на форуме или в комментариях, и я отдельно расскажу об остнастках.

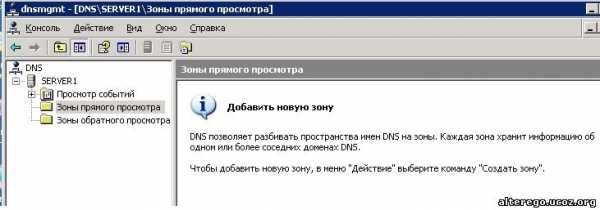

А теперь внимание! При данном способе установки, мастер установки установил только системные файлы и больше ничегошинки...Если мы откроем новую оснастку которая появилась в меню "Администрирование" то у нас будет такая картина маслом, смотрите рисунок 6.

Рисунок 6.

Как ведите на рисунке 6 у нас зоны пустые. Нет там никаких зон.

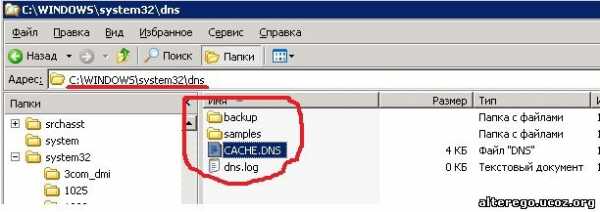

Если копнем глубже и посмотрим в %SystemRoot% \system32\dns то увидим что в данной папки появились файлы и папки которые показаны на рисунке 7.

Рисунок 7.

Если откроем в текстовом редакторе файл CACHE.DNS - это кэш файл DNS, то увидим такую картину, смотрите ниже.

cache.dns - КЭШ-ФАЙЛ DNS

Начальные данные для корневых серверов домена.

;

; ВАМ НЕБОХОДИМО ИЗМЕНИТЬ:

; -> Ничего, если вы подключены к Интернету. Изменяйте этот файл

; только при выпуске обновленного списка корневых серверов.

; ИЛИ

; -> Если вы не подключены к Интернету, удалите эти записи и замените

; записями NS и A для DNS-сервера, управляющего корневым доменом

; для вашего сайта.

;

; Учтите, что если вы являетесь корневым сервером домена, то для вашей

; частной интрасети никакой кэш не требуется, и вы можете изменить

; ваш загрузочный файл BOOT так, чтобы удалить этот файл.

;

;

; Этот файл содержит информацию о корневых серверах имен, необходимых

; для инициализации кэша серверов доменных имен в Интернете

; (см. ссылку на этот файл в файле настройки "cache . <file>"

; серверов привязки доменных имен BIND).

;

; Этот файл был предоставлен службами регистрации InterNIC

; на анонимном FTP как

; файл /domain/named.root

; на сервере FTP.RS.INTERNIC.NET

; -ИЛИ- через Gopher RS.INTERNIC.NET

; в меню InterNIC Registration Services (NSI)

; подменю InterNIC Registration Archives

; файл named.root

;

; последнее обновление: 22 августа 1997 г.

; соответствующая версия корневой зоны: 1997082200

;

;

; ранее - NS.INTERNIC.NET

;

. 3600000 IN NS A.ROOT-SERVERS.NET.

A.ROOT-SERVERS.NET. 3600000 A 198.41.0.4

;

; ранее - NS1.ISI.EDU

;

. 3600000 NS B.ROOT-SERVERS.NET.

B.ROOT-SERVERS.NET. 3600000 A 128.9.0.107

;

; ранее - C.PSI.NET

;

. 3600000 NS C.ROOT-SERVERS.NET.

C.ROOT-SERVERS.NET. 3600000 A 192.33.4.12

;

; ранее - TERP.UMD.EDU

;

. 3600000 NS D.ROOT-SERVERS.NET.

D.ROOT-SERVERS.NET. 3600000 A 128.8.10.90

;

; ранее - NS.NASA.GOV

;

. 3600000 NS E.ROOT-SERVERS.NET.

E.ROOT-SERVERS.NET. 3600000 A 192.203.230.10

;

; ранее - NS.ISC.ORG

...

Здесь я удалил часть файла

...

.

; 3600000 NS F.ROOT-SERVERS.NET.

F.ROOT-SERVERS.NET. 3600000 A 192.5.5.241

;

; ранее - NS.NIC.DDN.MIL

;

. 3600000 NS G.ROOT-SERVERS.NET.

G.ROOT-SERVERS.NET. 3600000 A 192.112.36.4

;

; ранее - AOS.ARL.ARMY.MIL

;

. 3600000 NS H.ROOT-SERVERS.NET.

H.ROOT-SERVERS.NET. 3600000 A 128.63.2.53

;

; ранее - NIC.NORDU.NET

;

. 3600000 NS I.ROOT-SERVERS.NET.

I.ROOT-SERVERS.NET. 3600000 A 192.36.148.17

;

; временно размещен на NSI (InterNIC)

;

. 3600000 NS J.ROOT-SERVERS.NET.

J.ROOT-SERVERS.NET. 3600000 A 198.41.0.10

;

; размещен на LINX, управляется RIPE NCC

;

. 3600000 NS K.ROOT-SERVERS.NET.

K.ROOT-SERVERS.NET. 3600000 A 193.0.14.129

;

; временно размещен на ISI (IANA)

;

. 3600000 NS L.ROOT-SERVERS.NET.

L.ROOT-SERVERS.NET. 3600000 A 198.32.64.12

;

; размещен в Японии, управляется WIDE

;

. 3600000 NS M.ROOT-SERVERS.NET.

M.ROOT-SERVERS.NET. 3600000 A 202.12.27.33

; конец файла

Как видите содержимое данного файла это список корневых серверов.

Так вот.... устанавливая DNS сетевой администратор должен решить как будет управятся DNS сервер и его файлы базы данных DNS. Конечно, изменение в файлах базы данных DNS можно изменять и вносить "ручками" при помощью любого текстового редактора, но....этот метод не рекомендуется. Правильное решение это - администрировать сервер DNS и его файлы зон средствами остнастки DNS.

То есть отсюда вывод - при такой установки чтобы служба DNS начала выполнять свои функции ее необходимо настроить под наши требования, так как мы в данном случае установили только программное обеспечение DNS сервера.

Настройка DNS сервера.

После того как мы установили программное обеспечение DNS сервера нам нужно настроить сервер так как он при такой установки пуст. По сути, начальные настройки сводятся к созданию необходимых нам зон, которые будут хранить файлы с ресурсными записями зоны или зон если мы планируем создать больше зон.

Если мы, как сетевые администраторы при планировании развертки DNS сервера, решили что DNS сервер будет на базе Windows Server 2003 и установка DNS сервера произойдет одновременно с установкой первого контроллера домена в нашей сети, то лучше всего все действия по конфигурированию необходимой нам зоны DNS возложить на "Мастер установки Active Directory (Active Directory Installation Wizard). Но сетевой админ может и самостоятельно создать зону.

Давайте для примера при такой установки сервера которая описана выше сконфигурируем зону DNS.

Конфигурирование зоны DNS администратором

Для этого заходим в "Программы" - "Администрирование" и здесь открываем остнастку DNS (смотрите рисунок 6).

Примечание: Обязательно не забудьте всем сетевым картам прописать "ручками" IP - адреса для настройки DNS сервера.

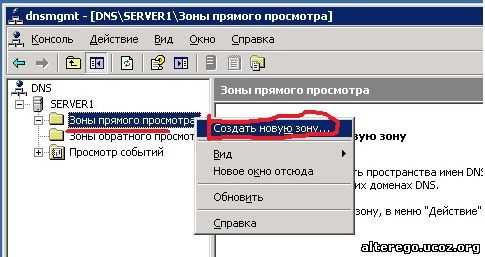

Далее в нашей пустой оснастке DNS (там нет зон см. рисунок 6) становимся на название сервера иди на "Зоны прямого просмотра" и правой кнопкой мыши открываем контекстное окно, смотрите рисунок 8. (У нас комп. с установленной Windows Server 2003 носит название SERVER1.)

Рисунок 8.

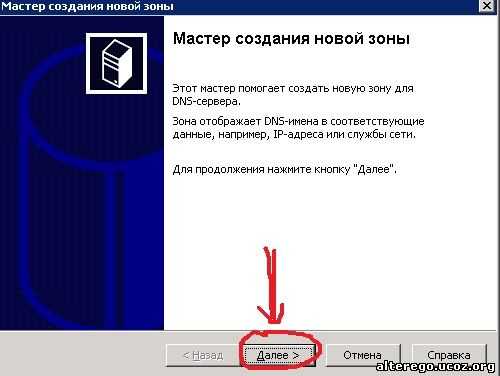

Далее ....нажимаем на "Создать новую зону" и у нас появляется окно с "Мастером создания новой зоны", смотрите рисунок 9.

Рисунок 9.

Нажимаем далее.

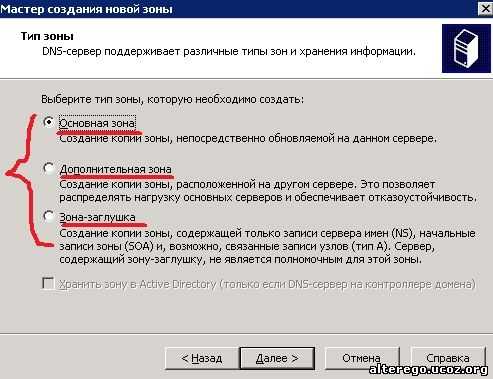

Далее открывается окно с выбором типов зон. Смотрите рисунок 10. О зонах мы уже говорили в предыдущих темах поэтому я здесь не буду не них останавливается, так как считаю что Вы по умолчанию все уже знаете о типах зон. )Те кто хотят освежить знания про зоны смотрите здесь.)

Рисунок 10.

Так как у нас допустим в нашей сети до данного момента не было ни одного DNS сервера то естественно мы выбираем из предложного - "Основная зона".

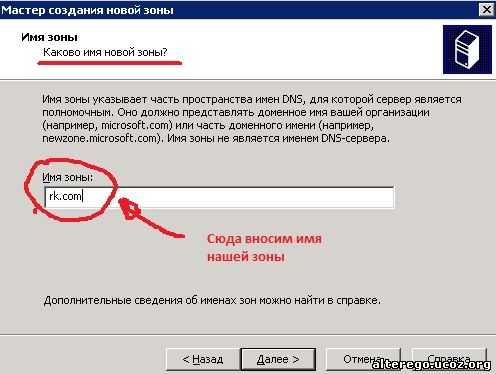

Далее..... открывается окно мастера показанная на рисунке 11.

Рисунок 11.

Имя нашей зоны и домена называется RK.COM. Почему RK.COM?....ну.... от известной фирмы "Рога и копыта".О фирме и домене можете прочитать здесь. В данном окне мастера мы вносим название нашей зоны и нажимаем - Далее.Открывается окно показанная на рисунке 12.

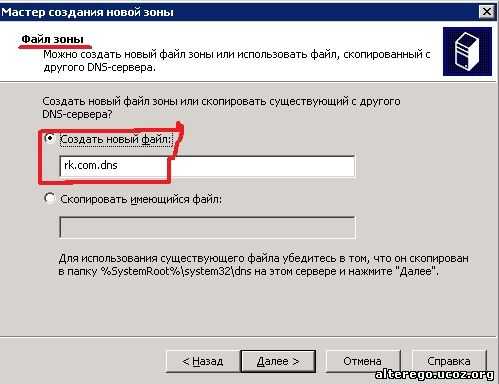

Рисунок 12.

Как видим на рисунке "Мастер создания новой зоны" создает файл <Название зоны> <точка> <dns>, который как мы уже знаем будет хранится в директории %SystemRoot% \system32\dns, и мы это проверим после установки.

Но еще в данном окне если мы уже имеем допустим такой файл зоны который мы хотим использовать, то мы его копируем в папку %SystemRoot% \system32\dns, (если даже название файла зоны другое, то мы "ручками меняем название что бы она соответствовало названию нашей зоны) и указываем мастеру установки на данный файл. Но в нашем случае мы выбираем пункт "Создать новый файл" и нажимаем - далее.

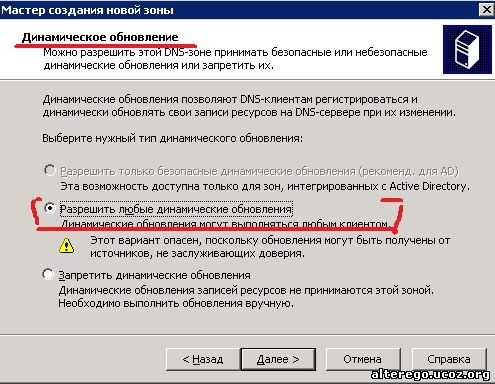

Открывается окно мастера показанная на рисунке 13.

Рисунок 13.

Вот уж воистину невезучая цифра 13. Я вспомнил что мы о динамических обновлении файлов зоны DNS кажется не говорили поэтому остановлюсь здесь подробнее на этом механизме.

Динамическая обновление файла зоны DNS.

При стандартном механизме сопровождение зоны DNS предполагается что администратор в ручную, т.е "ручками" будет обновлять ресурсные записи. Что это значит на простом языке. А то что любое изменение "доменного имени" хоста или IP адрес хоста из нашей сети админ должен "ручками" вносить и исправлять в файле зоны. При данном механизме получается что мы в нашей сети не можем использовать службу DHCP которая динамически выделяет адреса в нашей сети. О службе DHCP я здесь не буду говорить подробно, но если кто не знаком с этой службой, то пока запомните что данная служба если установлена на сервере то она сама выделяет хостам нашей сети IP адреса, и сетевому админу нечего беспокоится об прописания (ну и слово я замутил) ручками IP - адресов каждому устройству в его сети. Он возлагает эти обязанности на DHCP службу. Удобная штука.

Так вот....механизм динамической регистрации доменных имен предполагает тесное взаимодействие и интеграцию служб DNS и DHCP. Но и сам сервер DNS при выборе опции в настройках зоны которая показана на рисунке 13 может вносить в зону записи типа A и PTR. Говоря простым языком - при выборе в настройках - "Разрешить любые динамические изменения" (см. рис 13), клиенты DNS сами прописывают себя в фале зоны.

Тут еще хочется остановится на таких моментах, а именно что динамическое обновление на так безопасно, но мы здесь не будем обсуждать безопасность данного метода настройки зоны, так как он очень удобен. И еще надо сказать что клиенты старых операционных систем таких как Windows 9x/NT/ME не способны динамически прописаться в файле зоны DNS и это надо учитывать, если у нас в сети есть такие старые клиенты.

Еще надо сказать что механизм динамической регистрации не только регистрирует доменные имена, но так же освобождает их путем их удаления из файла зоны. Если работа системы была завершена некорректно по той или иной причине, к примеру зависла, то такие ресурсные записи могут остается в файле зоны. Подобные записи называются - фантомами. Наличие таких фантомов в файле зоны не желательно, так как клиенты получают неактуальную информацию. Поэтому DNS сервер имеит механизм очистки (scavenging) от таких устаревших фантомных записей. Здесь еще можно поговорить но думаю что для понятия что такое динамическое обновление файла зоны DNS достаточно.

Вернемся к нашей настройки зоны и продолжим ее. Смотрим рисунок 13 и как мы видим я там в настройках разрешил динамическое обновление. Еще на рисунке есть неактивный пункт который активизируется если мы используем DNS сервер интегрировано с Active Directory, эту установку мы рассмотрим позже.

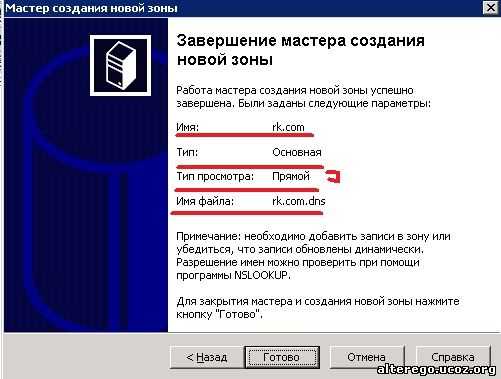

Жмем далее.... И вот мы добрались до финала смотрите рисунок 14.

Рисунок 14.

На рисунке мы видим общую информацию о нашей зоны. То есть здесь указано имя зоны, ее тип, тип просмотра, и имя файла DNS который создан в папке %SystemRoot% \system32\dns.

Нажимаем Готово!!!!!

Теперь откроем оснастку DNS и мы увидим такую картин смотрите рисунок 15.

Рисунок 15.

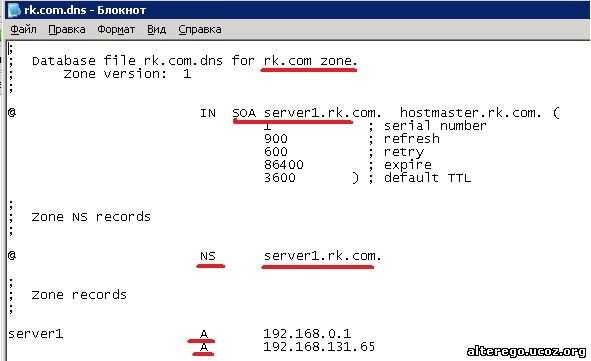

Как видим зона прямого просмотра создалась и в ней пока 4 записи. Одна запись SOA - начальная запись зоны, Одна запись NS - указывает на сервер имен и две записи типа A - записи хостов. Почему две? Просто на сервере были две сетевые карты с указанными IP - адресами и мастер учел их.

Еще смотрим в папке %SystemRoot% \system32\dns. Смотрите рисунок 16.

Рисунок 16.

Мы видим что у нас создался файл зоны с соответствующем названием. Если откроем этот файл то он содержит следующую информацию, смотрите рисунок 17.

Рисунок 17.

Как видим из рисунка 17 файл зоны содержит одинаковую информацию что у нас есть в остнастке DNS показанную на рисунке 15, что есть - хорошо.

Как видим при такой установки файл зоны хранится в текстовом файле. При таком хранение и использование сервера DNS используется не весь потенциал данного сервиса DNS. Это значит что часть функциональных возможностей службы DNS в Windows Server 2003 теряется. Хотя в контексте Active Directory нам это мало должно волновать, остановимся еще тут немножко, и посмотрим что мы можем здесь настроить.

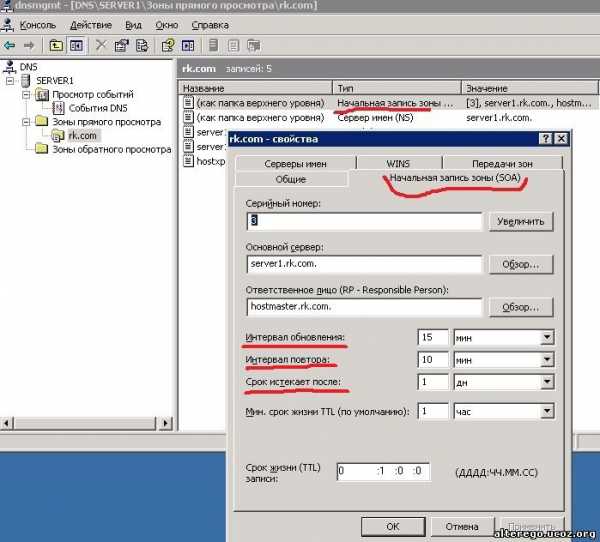

Настройка SOA записи делается как обычно и мы это обсуждали в прошлых темах. Смотрите рисунок 18.

Рисунок 18.

О данных настройках мы уже говорили в предыдущих темах.

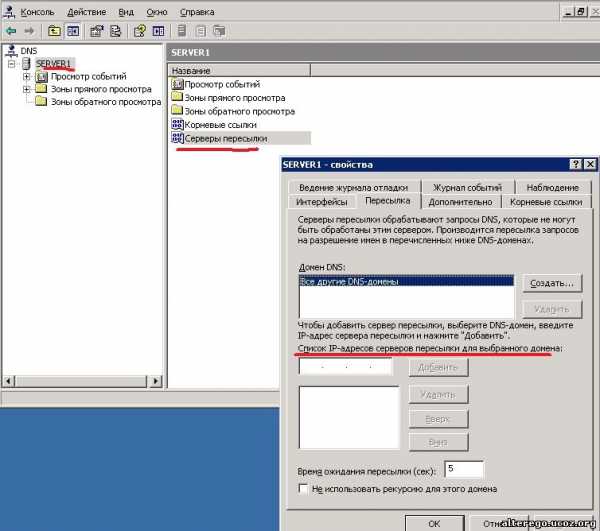

так же можно здесь настроить пересылку. Это делается так как показано на рисунке 19.

Рисунок 19.

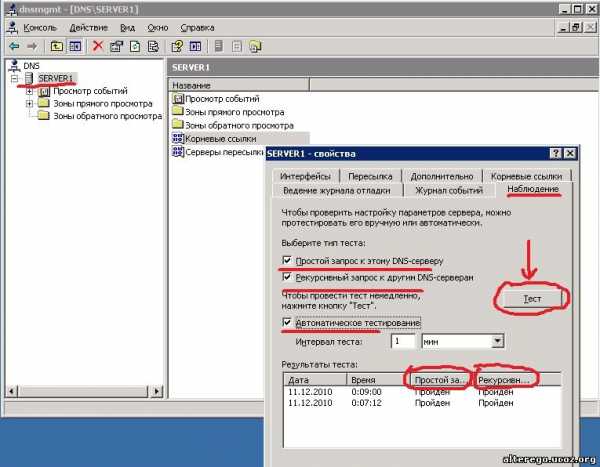

Так же мы можем протестировать работу нашего DNS сервера на вкладке "Наблюдение" по типам запросам DNS. Кто забыл что это такое посмотрите здесь. Это показано на рисунке 20.

Рисунок 20.

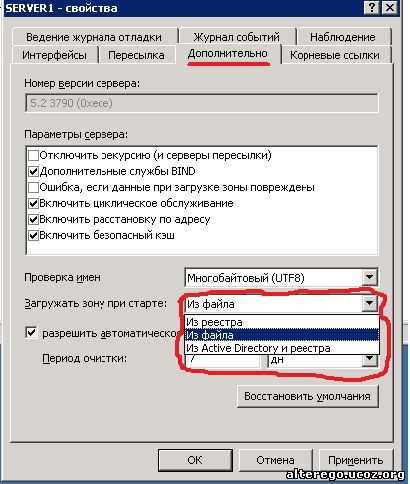

Так же мы можем задать способ загрузки файла зоны DNS при старте как показано на рисунке 21 и посмотреть номер версии сервера, а так же при необходимости работы с другим сервером DNS на базе BIND, то включить дополнительные службы для поддержки различных сервисов. Здесь же мы можем задать настройки по удалению записей фантомов или старых записей и указать период очистки. Что это значит? А то что если данные записи не обновлялись за указанный период, то они удаляются.

Рисунок 21

Как ведите из рисунка 21 таких способов загрузки файла зоны существует три а именно - из реестра, из файла и из Active Directory. Эти методы загрузки зависит от того как мы установили DNS сервер.

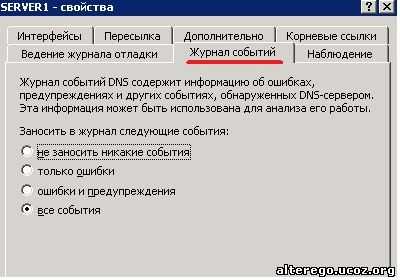

Так же можно настроить "Журнал событий" по которому мы сможем определить что болит у нашего DNS сервера и способы настройки данного журнала видны на рисунке 22.

Рисунок 22.

Думаю что пора заканчивать с описанием настройки зоны таким способом. Я хотел лишь слегка пройтись по данным настройкам зоны, и сделать весь упор на итрегрированной зоны DNS с Active Directory, но как ведите понесло.....Но к остальным способам установки и настройки DNS в контексте с Active Directory мы рассмотрим отдельно в следующей теме, и если что здесь было пропущено в следующей теме думаю возместить.

Так же хотелось показать как правильно настроить DNS сервер для маленькой сети с каким нибудь файерволом, но это только в случае если хватят ресурсов что бы промоделировать данную ситуацию.

alterego.ucoz.org

DNS сервер на Windows XP

Раздел: Windows, Интернет, СоветыНаписано: 3.04.2009 Автор: Antonio Просмотров темы: 137 327 раз

Хочу рассказать, как легко и просто можно установить у себя на компьютере кеширующий ДНС сервер, даже если у вас операционная система Windows XP Home.

Итак, я думаю вы знаете что такое DNS и зачем она вообще нужна. Поэтому перейдем сразу к делу.

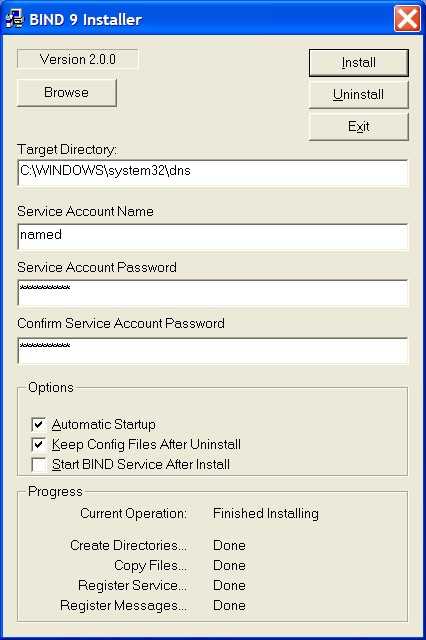

1. Скачиваем самый свежий пакет BIND с сайта ссылка2. Устанавливаем пакет. Все просто пару кликов мышью, задаем пароль для пользователя от имени которого будет выполняться DNS сервер (для безопасности).Пакет при установке создает в системе пользователя с именем named (по-умолчанию) и заданным паролем.

3. Путь по-умолчанию для установки сервера c:\Windows\System32\dns .., идем туда и проверяем права на запись в каталог (я для временных файлов сделал каталог var) var.

4. Конфига в комплекте не было и чтобы не выдумывать, я взял за основу конфиг из FreeBSD 7.1 и как раз оттуда файлы named.root и прочие, которые необходимы для работы.

5. Архив с моим работающим сервером ссылка

6. Листинг файла named.conf

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 | options { directory "C:\WINDOWS\system32\dns\etc"; pid-file "C:\WINDOWS\system32\dns\var\named.pid"; dump-file "C:\WINDOWS\system32\dns\var\named_dump.db"; statistics-file "C:\WINDOWS\system32\dns\var\named.stats"; allow-query { 127.0.0.1; }; allow-recursion { 127.0.0.1; }; listen-on { 127.0.0.1; }; disable-empty-zone "255.255.255.255.IN-ADDR.ARPA"; disable-empty-zone "0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.IP6.ARPA"; disable-empty-zone "1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.IP6.ARPA"; // forward only; forwarders { 62.149.2.52; 4.2.2.2; }; }; zone "." { type hint; file "named.root"; }; // RFC 1912 zone "localhost" { type master; file "master/localhost-forward.db"; }; zone "127.in-addr.arpa" { type master; file "master/localhost-reverse.db"; }; zone "255.in-addr.arpa" { type master; file "master/empty.db"; }; // RFC 1912-style zone for IPv6 localhost address zone "0.ip6.arpa" { type master; file "master/localhost-reverse.db"; }; // "This" Network (RFCs 1912 and 3330) zone "0.in-addr.arpa" { type master; file "master/empty.db"; }; // Private Use Networks (RFC 1918) zone "10.in-addr.arpa" { type master; file "master/empty.db"; }; zone "16.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "17.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "18.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "19.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "20.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "21.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "22.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "23.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "24.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "25.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "26.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "27.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "28.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "29.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "30.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "31.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "168.192.in-addr.arpa" { type master; file "master/empty.db"; }; // Link-local/APIPA (RFCs 3330 and 3927) zone "254.169.in-addr.arpa" { type master; file "master/empty.db"; }; // TEST-NET for Documentation (RFC 3330) zone "2.0.192.in-addr.arpa" { type master; file "master/empty.db"; }; // Router Benchmark Testing (RFC 3330) zone "18.198.in-addr.arpa" { type master; file "master/empty.db"; }; zone "19.198.in-addr.arpa" { type master; file "master/empty.db"; }; // IANA Reserved - Old Class E Space zone "240.in-addr.arpa" { type master; file "master/empty.db"; }; zone "241.in-addr.arpa" { type master; file "master/empty.db"; }; zone "242.in-addr.arpa" { type master; file "master/empty.db"; }; zone "243.in-addr.arpa" { type master; file "master/empty.db"; }; zone "244.in-addr.arpa" { type master; file "master/empty.db"; }; zone "245.in-addr.arpa" { type master; file "master/empty.db"; }; zone "246.in-addr.arpa" { type master; file "master/empty.db"; }; zone "247.in-addr.arpa" { type master; file "master/empty.db"; }; zone "248.in-addr.arpa" { type master; file "master/empty.db"; }; zone "249.in-addr.arpa" { type master; file "master/empty.db"; }; zone "250.in-addr.arpa" { type master; file "master/empty.db"; }; zone "251.in-addr.arpa" { type master; file "master/empty.db"; }; zone "252.in-addr.arpa" { type master; file "master/empty.db"; }; zone "253.in-addr.arpa" { type master; file "master/empty.db"; }; zone "254.in-addr.arpa" { type master; file "master/empty.db"; }; // IPv6 Unassigned Addresses (RFC 4291) zone "1.ip6.arpa" { type master; file "master/empty.db"; }; zone "3.ip6.arpa" { type master; file "master/empty.db"; }; zone "4.ip6.arpa" { type master; file "master/empty.db"; }; zone "5.ip6.arpa" { type master; file "master/empty.db"; }; zone "6.ip6.arpa" { type master; file "master/empty.db"; }; zone "7.ip6.arpa" { type master; file "master/empty.db"; }; zone "8.ip6.arpa" { type master; file "master/empty.db"; }; zone "9.ip6.arpa" { type master; file "master/empty.db"; }; zone "a.ip6.arpa" { type master; file "master/empty.db"; }; zone "b.ip6.arpa" { type master; file "master/empty.db"; }; zone "c.ip6.arpa" { type master; file "master/empty.db"; }; zone "d.ip6.arpa" { type master; file "master/empty.db"; }; zone "e.ip6.arpa" { type master; file "master/empty.db"; }; zone "0.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "1.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "2.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "3.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "4.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "5.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "6.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "7.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "8.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "9.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "a.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "b.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "0.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "1.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "2.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "3.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "4.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "5.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "6.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "7.e.f.ip6.arpa" { type master; file "master/empty.db"; }; // IPv6 ULA (RFC 4193) zone "c.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "d.f.ip6.arpa" { type master; file "master/empty.db"; }; // IPv6 Link Local (RFC 4291) zone "8.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "9.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "a.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "b.e.f.ip6.arpa" { type master; file "master/empty.db"; }; // IPv6 Deprecated Site-Local Addresses (RFC 3879) zone "c.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "d.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "e.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "f.e.f.ip6.arpa" { type master; file "master/empty.db"; }; // IP6.INT is Deprecated (RFC 4159) zone "ip6.int" { type master; file "master/empty.db"; }; // если нужно создать звою зону раскомментируйте последние 4 строки //zone "mydomain.com" { // type master; // file "master/mydomain.com.db"; //}; |

options { directory "C:\WINDOWS\system32\dns\etc"; pid-file "C:\WINDOWS\system32\dns\var\named.pid"; dump-file "C:\WINDOWS\system32\dns\var\named_dump.db"; statistics-file "C:\WINDOWS\system32\dns\var\named.stats"; allow-query { 127.0.0.1; }; allow-recursion { 127.0.0.1; }; listen-on { 127.0.0.1; }; disable-empty-zone "255.255.255.255.IN-ADDR.ARPA"; disable-empty-zone "0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.IP6.ARPA"; disable-empty-zone "1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.IP6.ARPA"; // forward only; forwarders { 62.149.2.52; 4.2.2.2; }; }; zone "." { type hint; file "named.root"; }; // RFC 1912 zone "localhost" { type master; file "master/localhost-forward.db"; }; zone "127.in-addr.arpa" { type master; file "master/localhost-reverse.db"; }; zone "255.in-addr.arpa" { type master; file "master/empty.db"; }; // RFC 1912-style zone for IPv6 localhost address zone "0.ip6.arpa" { type master; file "master/localhost-reverse.db"; }; // "This" Network (RFCs 1912 and 3330) zone "0.in-addr.arpa" { type master; file "master/empty.db"; }; // Private Use Networks (RFC 1918) zone "10.in-addr.arpa" { type master; file "master/empty.db"; }; zone "16.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "17.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "18.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "19.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "20.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "21.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "22.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "23.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "24.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "25.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "26.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "27.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "28.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "29.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "30.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "31.172.in-addr.arpa" { type master; file "master/empty.db"; }; zone "168.192.in-addr.arpa" { type master; file "master/empty.db"; }; // Link-local/APIPA (RFCs 3330 and 3927) zone "254.169.in-addr.arpa" { type master; file "master/empty.db"; }; // TEST-NET for Documentation (RFC 3330) zone "2.0.192.in-addr.arpa" { type master; file "master/empty.db"; }; // Router Benchmark Testing (RFC 3330) zone "18.198.in-addr.arpa" { type master; file "master/empty.db"; }; zone "19.198.in-addr.arpa" { type master; file "master/empty.db"; }; // IANA Reserved - Old Class E Space zone "240.in-addr.arpa" { type master; file "master/empty.db"; }; zone "241.in-addr.arpa" { type master; file "master/empty.db"; }; zone "242.in-addr.arpa" { type master; file "master/empty.db"; }; zone "243.in-addr.arpa" { type master; file "master/empty.db"; }; zone "244.in-addr.arpa" { type master; file "master/empty.db"; }; zone "245.in-addr.arpa" { type master; file "master/empty.db"; }; zone "246.in-addr.arpa" { type master; file "master/empty.db"; }; zone "247.in-addr.arpa" { type master; file "master/empty.db"; }; zone "248.in-addr.arpa" { type master; file "master/empty.db"; }; zone "249.in-addr.arpa" { type master; file "master/empty.db"; }; zone "250.in-addr.arpa" { type master; file "master/empty.db"; }; zone "251.in-addr.arpa" { type master; file "master/empty.db"; }; zone "252.in-addr.arpa" { type master; file "master/empty.db"; }; zone "253.in-addr.arpa" { type master; file "master/empty.db"; }; zone "254.in-addr.arpa" { type master; file "master/empty.db"; }; // IPv6 Unassigned Addresses (RFC 4291) zone "1.ip6.arpa" { type master; file "master/empty.db"; }; zone "3.ip6.arpa" { type master; file "master/empty.db"; }; zone "4.ip6.arpa" { type master; file "master/empty.db"; }; zone "5.ip6.arpa" { type master; file "master/empty.db"; }; zone "6.ip6.arpa" { type master; file "master/empty.db"; }; zone "7.ip6.arpa" { type master; file "master/empty.db"; }; zone "8.ip6.arpa" { type master; file "master/empty.db"; }; zone "9.ip6.arpa" { type master; file "master/empty.db"; }; zone "a.ip6.arpa" { type master; file "master/empty.db"; }; zone "b.ip6.arpa" { type master; file "master/empty.db"; }; zone "c.ip6.arpa" { type master; file "master/empty.db"; }; zone "d.ip6.arpa" { type master; file "master/empty.db"; }; zone "e.ip6.arpa" { type master; file "master/empty.db"; }; zone "0.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "1.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "2.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "3.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "4.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "5.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "6.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "7.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "8.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "9.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "a.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "b.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "0.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "1.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "2.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "3.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "4.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "5.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "6.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "7.e.f.ip6.arpa" { type master; file "master/empty.db"; }; // IPv6 ULA (RFC 4193) zone "c.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "d.f.ip6.arpa" { type master; file "master/empty.db"; }; // IPv6 Link Local (RFC 4291) zone "8.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "9.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "a.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "b.e.f.ip6.arpa" { type master; file "master/empty.db"; }; // IPv6 Deprecated Site-Local Addresses (RFC 3879) zone "c.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "d.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "e.e.f.ip6.arpa" { type master; file "master/empty.db"; }; zone "f.e.f.ip6.arpa" { type master; file "master/empty.db"; }; // IP6.INT is Deprecated (RFC 4159) zone "ip6.int" { type master; file "master/empty.db"; }; // если нужно создать звою зону раскомментируйте последние 4 строки //zone "mydomain.com" { // type master; // file "master/mydomain.com.db"; //};

в качестве ближайших ДНС вы можете задать, ДНС-серверы своего провайдера, и плюс можно оставить мои.

7. После всех настроек. Устанавливаем наш локальный DNS сервер в качестве основного (в настройках сетевого подключения указываем в качестве ДНС — 127.0.0.1), если хотите, то конечно можете еще дописать вторичные, но как бы зачем?

8. После всех этих шаманских действий, лучше перезагрузиться.

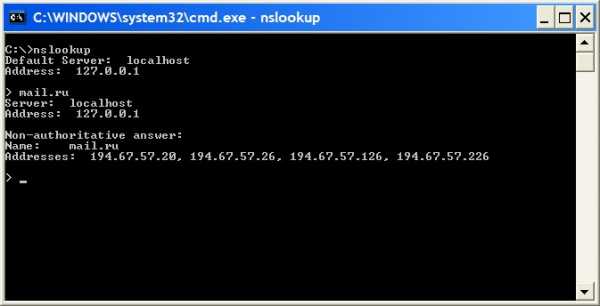

9. Проверяем как работает DNS сервер.

10. Первый запрос может быть выполнен с задержкой, а последующие (к тому же домену) уже будут отрабатываться мгновенно.

11. В конфиге я привел закомментированные записи для поддержки своей зоны. И в папке master пример файла зоны. Зону проверял, отрабатывается.

P.S. статья долго лежала в черновиках, решил все-таки ее дописать, может быть иногда довольно сжато, но я думаю, все равно пригодиться

Поделиться с друзьями:nemcd.com

Как установить DNS-сервер в Windows 10?

Всем привет Что такое ДНС-сервер? Это такой сервер, который знает, какому сайту какой цифровой адрес принадлежит. В данном случае цифровой адрес является IP-адресом сервера, где расположен сайт. Но я думаю что легче запомнить имя сайта, чем набор цифр через букву, то есть IP

Вот для этого и была придумана служба DNS, если я не ошибаюсь, то у каждого провайдера есть свой ДНС-сервер и он не всегда работает так, как хотелось бы. Тут как повезет, вот у меня до недавнего времени не было проблем с этим. Но вот поменял провайдера и стал замечать, что иногда бывает сайты одни загружаются, другие нет. При этом все как-то странно работало. Ну я попробовал поменять DNS, поставил от Гугла и проблемы исчезли.

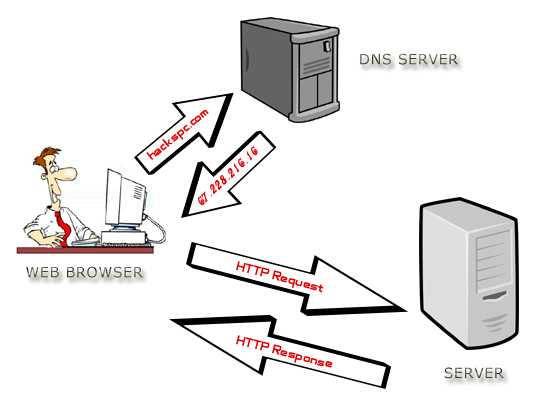

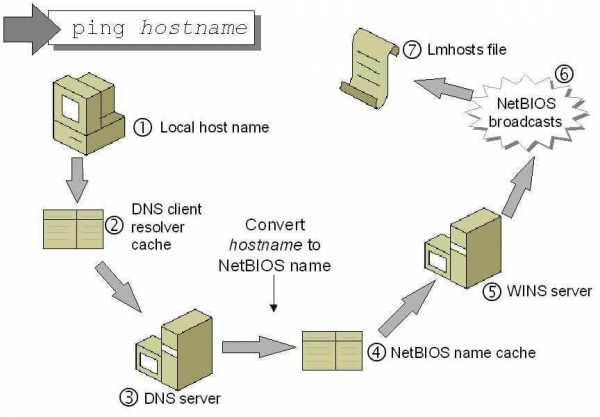

Вот картинка, чтобы примерно понимать как работает ДНС-сервер:

Вы тоже можете поменять DNS-сервер в Windows 10, тут нет ничего сложного. Я советую пользоваться ДНС-серверами от Гугла, они такие:

8.8.8.88.8.4.4

Но есть и альтернативные, которые предлагает компания OpenDNS:

208.67.222.222208.67.220.220

Ну, разумеется что все это бесплатно и провайдеру все равно меняете ли вы DNS или нет. Но если хотите — поменяйте, хуже не будет, а вот исключить проблемы с ДНС таким образом вы можете.

Самое главное, это понять какое подключение у вас интернетовское. То есть ДНС нужно прописать именно в том подключении, откуда идет интернет так бы сказать. Просто в сетевой карте этого делать не нужно.

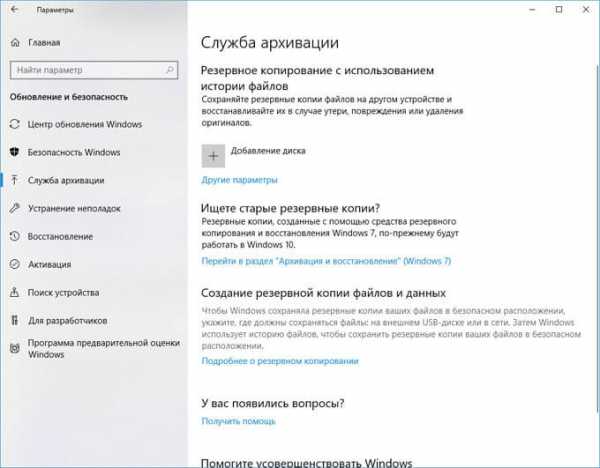

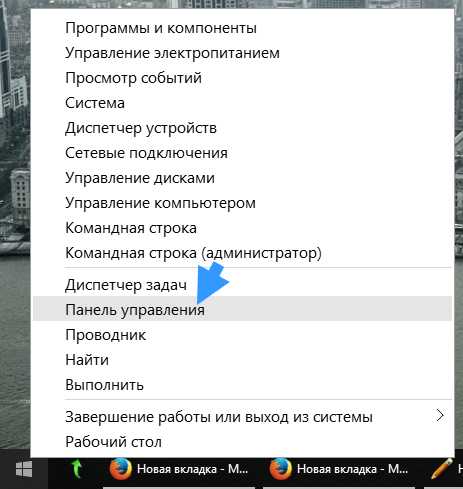

Нажмите правой кнопкой по Пуск, там выберите Панель управления:

Теперь найдите вот такой значок:

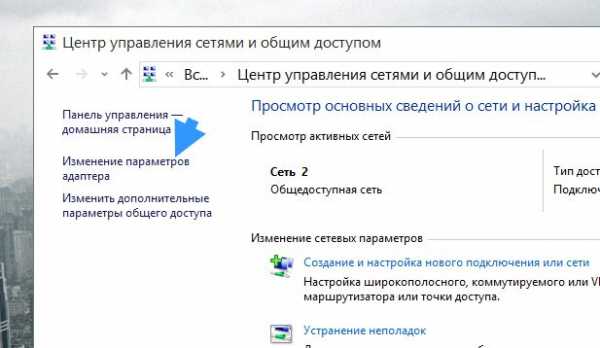

Потом нажмите на изменение параметров адаптера:

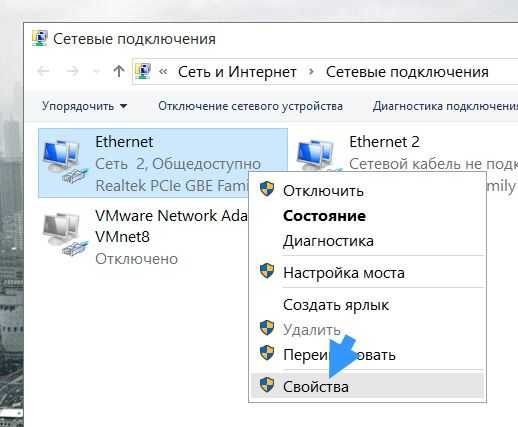

И вот теперь вы попали в папку, где у вас есть как локальная сеть так и подключение к интернету. У вас скорее всего будет подключение к интернету, я не буду описывать какие-то технические моменты, я скажу так, что оно может называться как просто VPN, или Internet, или VPN и название вашего провайдера, ну что-то такое. Или может у вас модемное подключение, где нужно вводить логин и пароль. Если есть — то вам нужно зайти именно в свойства этого подключения. Не переживайте, если вы не там укажите DNS-сервер, то вы также просто сможете все вернуть обратно.

Так получилось, что у меня подключение к интернету идет через локальную сеть. Поэтому мне нужно изменить ДНС сервер той сетевой карты, где интернет.

Нажимаем правой кнопкой по подключению и выбираем свойства:

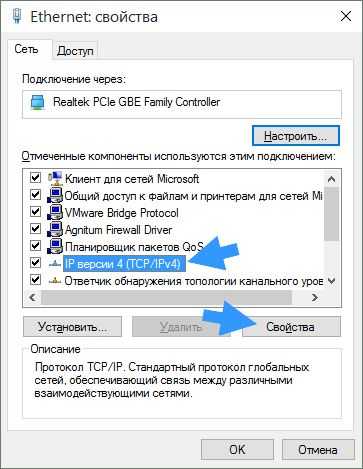

Потом выбираем IP версии 4 и нажимаем кнопку Свойства:

В окошке внизу будет настройка ДНС-серверов, вам нужно просто указать эти адреса, вот у меня они уже указаны от Гугла:

Указать нужно именно так как на картинке, вместо Гугла вы конечно можете использовать и OpenDNS.

Ну вот, как видите — нет ничего сложно в установке стороннего ДНС-сервера в Windows 10.

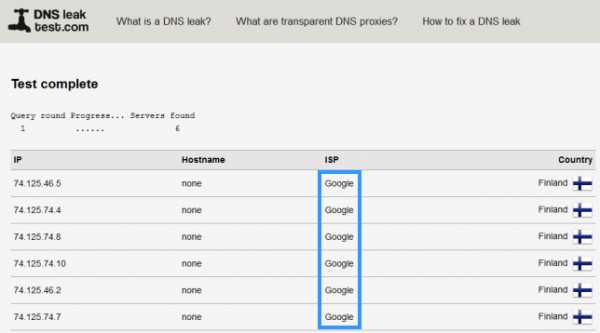

Проверить какой у вас ДНС можно на сайте dnsleaktest.com, там нужно выбрать Standart test и вы увидите имя ДНС-сервера. Так как я использую Гугл, то у меня вот такой результат:

Надеюсь и у вас проблем не будет, удачи

На главную! 23.05.2016virtmachine.ru

Что такое DNS | Настройка серверов windows и linux

DNS (англ. Domain Name System — система доменных имён) — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста(компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене (SRV-запись).

Распределённая база данных DNS поддерживается с помощью иерархии DNS-серверов, взаимодействующих по определённому протоколу.

Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения — другой организации или человеку), что позволяет возложить ответственность за актуальность информации на серверы различных организаций (людей), отвечающих только за «свою» часть доменного имени.

Начиная с 2010 года, в систему DNS внедряются средства проверки целостности передаваемых данных, называемые DNS Security Extensions (DNSSEC). Передаваемые данные не шифруются, но их достоверность проверяется криптографическими способами. Внедряемый стандарт DANE обеспечивает передачу средствами DNS достоверной криптографической информации (сертификатов), используемых для установления безопасных и защищённых соединений транспортного и прикладного уровней.

Ключевые характеристики DNS

DNS обладает следующими характеристиками:

- Распределённость администрирования. Ответственность за разные части иерархической структуры несут разные люди или организации.

- Распределённость хранения информации. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности, и (возможно) адреса корневых DNS-серверов.

- Кеширование информации. Узел может хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть.

- Иерархическая структура, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать (передавать) их другим узлам.

- Резервирование. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов.

DNS важна для работы Интернета, так как для соединения с узлом необходима информация о его IP-адресе, а для людей проще запоминать буквенные (обычно осмысленные) адреса, чем последовательность цифр IP-адреса. В некоторых случаях это позволяет использовать виртуальные серверы, например, HTTP-серверы, различая их по имени запроса. Первоначально преобразование между доменными и IP-адресами производилось с использованием специального текстового файла hosts, который составлялся централизованно и автоматически рассылался на каждую из машин в своей локальной сети. С ростом Сети возникла необходимость в эффективном, автоматизированном механизме, которым и стала DNS.

DNS была разработана Полом Мокапетрисом в 1983 году; оригинальное описание механизмов работы содержится в RFC 882 и RFC 883. В 1987 публикация RFC 1034 и RFC 1035 изменила спецификацию DNS и отменила RFC 882, RFC 883 и RFC 973 как устаревшие.

Дополнительные возможности

- поддержка динамических обновлений

- защита данных (DNSSEC) и транзакций (TSIG)

- поддержка различных типов информации

Терминология и принципы работы

Ключевыми понятиями DNS являются:

- Доме́н (англ. domain — область) — узел в дереве имён, вместе со всеми подчинёнными ему узлами (если таковые имеются), то есть именованнаяветвь или поддерево в дереве имен. Структура доменного имени отражает порядок следования узлов в иерархии; доменное имя читается слева направо от младших доменов к доменам высшего уровня (в порядке повышения значимости): вначале корневой домен (не имеющий идентификатора), ниже идут домены первого уровня (доменные зоны), затем — домены второго уровня, третьего и т. д. (например, для адреса ru.wikipedia.org. домен первого уровня — org, второго wikipedia, третьего ru). На практике точку перед корневым доменом часто опускают ("ru.wikipedia.org" вместо"ru.wikipedia.org."), но она бывает важна в случаях разделения между относительными доменами и FQDN (англ. Fully Qualifed Domain Name, полностью определённое имя домена).

- Поддомен (англ. subdomain) — подчинённый домен (например, wikipedia.org — поддомен домена org, а ru.wikipedia.org — доменаwikipedia.org). Теоретически такое деление может достигать глубины 127 уровней, а каждая метка может содержать до 63 символов, пока общая длина вместе с точками не достигнет 254 символов. Но на практике регистраторы доменных имён используют более строгие ограничения. Например, если у вас есть домен вида mydomain.ru, вы можете создать для него различные поддомены вида mysite1.mydomain.ru, mysite2.mydomain.ru и т. д.

- Ресурсная запись — единица хранения и передачи информации в DNS. Каждая ресурсная запись имеет имя (то есть привязана к определенному Доменному имени, узлу в дереве имен), тип и поле данных, формат и содержание которого зависит от типа.

- Зона — часть дерева доменных имен (включая ресурсные записи), размещаемая как единое целое на некотором сервере доменных имен (DNS-сервере, см. ниже), а чаще — одновременно на нескольких серверах (см. ниже). Целью выделения части дерева в отдельную зону является передача ответственности (см. ниже) за соответствующий домен другому лицу или организации. Это называется делегированием (см. ниже). Как связная часть дерева, зона внутри тоже представляет собой дерево. Если рассматривать пространство имен DNS как структуру из зон, а не отдельных узлов/имен, тоже получается дерево; оправданно говорить о родительских и дочерних зонах, о старших и подчиненных. На практике, большинство зон 0-го и 1-го уровня ('.', ru, com, …) состоят из единственного узла, которому непосредственно подчиняются дочерние зоны. В больших корпоративных доменах (2-го и более уровней) иногда встречается образование дополнительных подчиненных уровней без выделения их в дочерние зоны.

- Делегирование — операция передачи ответственности за часть дерева доменных имен другому лицу или организации. За счет делегирования в DNS обеспечивается распределенность администрирования и хранения. Технически делегирование выражается в выделении этой части дерева в отдельную зону, и размещении этой зоны на DNS-сервере (см. ниже), управляемом этим лицом или организацией. При этом в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNS-серверах дочерней зоны.

- DNS-сервер — специализированное ПО для обслуживания DNS, а также компьютер, на котором это ПО выполняется. DNS-сервер может быть ответственным за некоторые зоны и/или может перенаправлять запросы вышестоящим серверам.

- DNS-клиент — специализированная библиотека (или программа) для работы с DNS. В ряде случаев DNS-сервер выступает в роли DNS-клиента.

- Авторитетность (англ. authoritative) — признак размещения зоны на DNS-сервере. Ответы DNS-сервера могут быть двух типов: авторитетные (когда сервер заявляет, что сам отвечает за зону) и неавторитетные (англ. Non-authoritative), когда сервер обрабатывает запрос, и возвращает ответ других серверов. В некоторых случаях вместо передачи запроса дальше DNS-сервер может вернуть уже известное ему (по запросам ранее) значение (режим кеширования).

- DNS-запрос (англ. DNS query) — запрос от клиента (или сервера) серверу. Запрос может быть рекурсивным или нерекурсивным (см. Рекурсия).

- Root-Hint — Well-known сервера отвечающие за корневой домен «.» (точка)

Система DNS содержит иерархию DNS-серверов, соответствующую иерархии зон. Каждая зона поддерживается как минимум одним авторитетным сервером DNS (от англ. authoritative — авторитетный), на котором расположена информация о домене.

Имя и IP-адрес не тождественны — один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов(это называется виртуальный хостинг). Обратное тоже справедливо — одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки.

Для повышения устойчивости системы используется множество серверов, содержащих идентичную информацию, а в протоколе есть средства, позволяющие поддерживать синхронность информации, расположенной на разных серверах. Существует 13 корневых серверов, их адреса практически не изменяются.[1]

Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы. Традиционно запросы и ответы отправляются в виде одной UDPдатаграммы. TCP используется когда размер данных ответа превышает 512 байт и для AXFR-запросов.

Рекурсия

Термином Рекурсия в DNS обозначают алгоритм поведения DNS-сервера, при котором сервер выполняет от имени клиента полный поиск нужной информации во всей системе DNS, при необходимости обращаясь к другим DNS-серверам.

DNS-запрос может быть рекурсивным — требующим полного поиска, — и нерекурсивным (или итеративным) — не требующим полного поиска.

Аналогично, DNS-сервер может быть рекурсивным (умеющим выполнять полный поиск) и нерекурсивным (не умеющим выполнять полный поиск). Некоторые программы DNS-серверов, например, BIND, можно сконфигурировать так, чтобы запросы одних клиентов выполнялись рекурсивно, а запросы других — нерекурсивно.

При ответе на нерекурсивный запрос, а также при неумении или запрете выполнять рекурсивные запросы, DNS-сервер либо возвращает данные о зоне, за которую он ответствен, либо возвращает ошибку. Настройки нерекурсивного сервера, когда при ответе выдаются адреса серверов, которые обладают большим объёмом информации о запрошенной зоне, чем отвечающий сервер (чаще всего — адреса корневых серверов), являются некорректными и такой сервер может быть использован для организации DoS-атак.

В случае рекурсивного запроса DNS-сервер опрашивает серверы (в порядке убывания уровня зон в имени), пока не найдёт ответ или не обнаружит, что домен не существует. (На практике поиск начинается с наиболее близких к искомому DNS-серверов, если информация о них есть в кэше и не устарела, сервер может не запрашивать другие DNS-серверы.)

Рассмотрим на примере работу всей системы.

Предположим, мы набрали в браузере адрес ru.wikipedia.org. Браузер спрашивает у сервера DNS: «какой IP-адрес у ru.wikipedia.org»? Однако, сервер DNS может ничего не знать не только о запрошенном имени, но даже обо всём домене wikipedia.org. В этом случае сервер обращается к корневому серверу — например, 198.41.0.4. Этот сервер сообщает — «У меня нет информации о данном адресе, но я знаю, что 204.74.112.1 является ответственным за зону org.» Тогда сервер DNS направляет свой запрос к 204.74.112.1, но тот отвечает «У меня нет информации о данном сервере, но я знаю, что 207.142.131.234 является ответственным за зону wikipedia.org.» Наконец, тот же запрос отправляется к третьему DNS-серверу и получает ответ — IP-адрес, который и передаётся клиенту — браузеру.

В данном случае при разрешении имени, то есть в процессе поиска IP по имени:

- браузер отправил известному ему DNS-серверу рекурсивный запрос — в ответ на такой тип запроса сервер обязан вернуть «готовый результат», то есть IP-адрес, либо пустой ответ и код ошибки NXDOMAIN;

- DNS-сервер, получивший запрос от браузера, последовательно отправлял нерекурсивные запросы, на которые получал от других DNS-серверов ответы, пока не получил ответ от сервера, ответственного за запрошенную зону;

- остальные упоминавшиеся DNS-серверы обрабатывали запросы нерекурсивно (и, скорее всего, не стали бы обрабатывать запросы рекурсивно, даже если бы такое требование стояло в запросе).

Иногда допускается, чтобы запрошенный сервер передавал рекурсивный запрос «вышестоящему» DNS-серверу и дожидался готового ответа.

При рекурсивной обработке запросов все ответы проходят через DNS-сервер, и он получает возможность кэшировать их. Повторный запрос на те же имена обычно не идет дальше кэша сервера, обращения к другим серверам не происходит вообще. Допустимое время хранения ответов в кэше приходит вместе с ответами (поле TTL ресурсной записи).

Рекурсивные запросы требуют больше ресурсов от сервера (и создают больше трафика), так что обычно принимаются от «известных» владельцу сервера узлов (например, провайдер предоставляет возможность делать рекурсивные запросы только своим клиентам, в корпоративной сети рекурсивные запросы принимаются только из локального сегмента). Нерекурсивные запросы обычно принимаются ото всех узлов сети (и содержательный ответ даётся только на запросы о зоне, которая размещена на узле, на DNS-запрос о других зонах обычно возвращаются адреса других серверов).

Обратный DNS-запрос

Основная статья: Обратный запрос DNS

DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс. Для этого используются уже имеющиеся средства DNS. Дело в том, что с записью DNS могут быть сопоставлены различные данные, в том числе и какое-либо символьное имя. Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя. Обратный порядок записи частей IP-адреса объясняется тем, что в IP-адресах старшие биты расположены в начале, а в символьных DNS-именах старшие (находящиеся ближе к корню) части расположены в конце.

Записи DNS

Основная статья: Ресурсные записи DNS

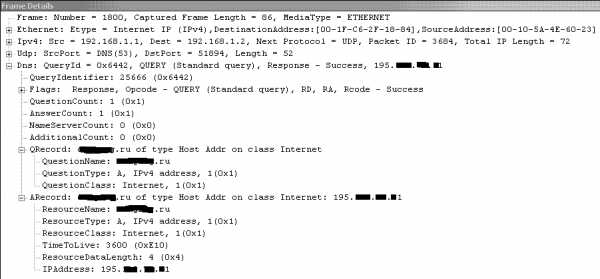

Записи DNS, или Ресурсные записи (англ. Resource Records, RR) — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей:

- имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись,

- TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше не ответственного DNS-сервера,

- тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи,

- класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети[2],

- длина поля данных (RDLEN),

- поле данных (RDATA), формат и содержание которого зависит от типа записи.

Наиболее важные типы DNS-записей: