Виды локальных сетей (стр. 4 из 6). Разновидности локальных сетей

Виды локальных сетей - часть 4

Оптоволоконный кабель состоит из одного или нескольких волокон, заключенных в оболочки, и бывает двух типов: одномодовый и многомодовый. Их различие в том, как свет распространяется в волокне – в одномодовом кабеле все лучи (посланные в один момент времени) проходят одинаковое расстояние и достигают приемника одновременно, а в многомодовом сигнал может «размазаться». Зато они намного дешевле одномодовых.

Плюсы оптоволоконного кабеля относительно медного – это нечувствительность первого к электромагнитным помехам, большая скорость передачи данных за счет гораздо большей полосы пропускания (оптические частоты гораздо выше, чем частоты электромагнитных волн в проводнике) и сложность в перехвате информации. Проще перехватить электромагнитное излучение, чем оптическое, хотя и оптика не является панацеей. Но с другой стороны, по этой же причине можно легко соединять и монтировать медные провода (если длины кабелей не близки к критическим), а для монтажа оптоволоконного кабеля необходимо специальное оборудование, так как необходимо точное совмещение осей светопроводящего материала – волокон и коннекторов.

Наиболее популярные схемы беспроводных сетей:

Wi-Fi (англ. Wireless Fidelity – «беспроводная точность») – стандарт на оборудование Wireless LAN. Установка Wireless LAN рекомендовалась там, где развёртывание кабельной системы было невозможно или экономически нецелесообразно. В нынешнее время во многих организациях используется Wi-Fi, так как при определённых условиях скорость работы сети уже превышает 100 Мбит/сек. Пользователи могут перемещаться между точками доступа по территории покрытия сети Wi-Fi. Мобильные устройства (КПК, смартфоны, PSP и ноутбуки), оснащённые клиентскими Wi-Fi приёмо-передающими устройствами, могут подключаться к локальной сети и получать доступ в Интернет через точки доступа.

WiMAX (англ. Worldwide Interoperability for Microwave Access) – телекоммуникационная технология, разработанная с целью предоставления универсальной беспроводной связи на больших расстояниях для широкого спектра устройств (от рабочих станций и портативных компьютеров до мобильных телефонов). Основана на стандарте IEEE 802.16, который также называют Wireless MAN.

WiMAX подходит для решения следующих задач:

– Соединения точек доступа Wi-Fi друг с другом и другими сегментами Интернета.

– Обеспечения беспроводного широкополосного доступа как альтернативы выделенным линиям и DSL.

– Предоставления высокоскоростных сервисов передачи данных и телекоммуникационных услуг.

mirznanii.com

Виды локальных сетей - часть 3

FDDI

FDDI (Fiber Distributed Data Interface) – спецификация для сетевой архитектуры высокоскоростной передачи данных по оптоволоконным линиям.

• Скорость передачи – 100 Мбит/с.

• Топология – кольцо или гибридная (на основе звездообразных топологий).

• Метод доступа, как и у Token Ring (см. далее) – маркерный с возможностью циркулирования множества пакетов в кольце.

• Максимальное количество станций – 1000, максимальное расстояние – 45 км.

Высокая надежность, пропускная способность и допустимые расстояния, с одной стороны, и высокая стоимость оборудования, с другой, ограничивают область применения FDDI соединением фрагментов локальных сетей, построенных по более дешевым технологиям.

Технология, основанная на принципах FDDI, но с применением в качестве среды передачи медной витой пары, называется CDDI. Хотя стоимость построения сети CDDI ниже, чем FDDI, теряется очень существенное преимущество – большие допустимые расстояния.

Token Ring

Token Ring (маркерное кольцо) – архитектура сетей с кольцевой логической топологией и методом доступа с передачей маркера.

В 1970 году эта технология была разработана компанией IBM, а после стала основой стандарта IEEE 802.5. Когда используется этот стандарт, данные (логически) всегда передаются последовательно от станции к станции по кольцу, хотя физическая реализация этого стандарта не «кольцо», а «звезда».

При использовании Token Ring в сети постоянно циркулирует пакет (по кольцу), называемый маркером. При приеме пакета станция может удерживать его в течение некоторого времени или передать далее.

В центре «звезды» находится MAU – хаб с портами подключения каждого узла. Для подключения используются специальные разъемы, чтобы обеспечить замкнутость кольца Token Ring даже при отключении узла от сети.

• Среда передачи – экранированная или неэкранированная витая пара.

• Стандартная скорость передачи – 4 Мбит/с, хотя существуют реализации 16 Мбит/с.

Существует несколько вариантов разводки сетей на основе Token Ring. Облегченный вариант обеспечивает подключение до 96 станций к 12 хабам с максимальным удалением от хаба – 45 м. Стационарная разводка обеспечивает подключение до 260 станций и 33 хабов с максимальным расстоянием между устройствами до 100 м, но при использовании оптоволоконных кабелей расстояние увеличивается до 1 км.

Основное преимущество Token Ring – заведомо ограниченное время обслуживания узла (в отличие от Ethernet), обусловленное детерминированным методом доступа и возможностью управления приоритетом.

ATM

ATM (Asynchronous Transfer Mode) – технология, обеспечивающая передачу цифровых, голосовых и мультимедийных данных по одним и тем же линиям. Изначальная скорость передачи была 155 Мбит/с, потом 662 Мбит/с и до 2,488 Гбит/с. ATM используется как в локальных, так и в глобальных сетях.

В отличие от традиционных технологий, применяемых в локальных сетях, АТМ – технология с установлением соединения. То есть, перед сеансом передачи устанавливается виртуальный канал «отправитель–получатель», который не может использоваться другими станциями. В традиционных же технологиях соединение не устанавливается, а в среду передачи помещаются пакеты с указанным адресом. Несколько виртуальных каналов АТМ могут одновременно сосуществовать в одном физическом канале.

ATM имеет следующие особенности:

• Обеспечение параллельной передачи.

• Работа всегда на определенной скорости (фиксируется пропускная способность виртуального канала).

• Использование пакетов фиксированной длины (53 байта).

• Маршрутизация и коррекция ошибок на аппаратном уровне.

• Одновременная передача данных, видео и голоса с гарантированно заданным качеством.

В качестве недостатка можно указать очень высокую стоимость оборудования.

UltraNet

UltraNet была специально создана и используется при работе с суперкомпьютерами.

Технология представляет собой аппаратно-программный комплекс, способный обеспечить скорость обмена информацией между устройствами, подключенными к нему, до 1 Гбит/с и использует топологию «звезда» с концентратором в центральной точке сети.

UltraNet отличается достаточно сложной физической реализацией и высокой стоимостью оборудования. Элементами сети UltraNet являются сетевые процессоры и канальные адаптеры. Также в состав сети могут входить мосты и роутеры для соединения ее с сетями, построенными по другим технологиям (Ethernet, Token Ring).

В качестве среды передачи могут использоваться коаксиальный кабель и оптоволокно. Хосты, подключаемые к UltraNet, могут находиться друг от друга на расстоянии до 30 км. Возможны также соединения и на большие расстояния путем подключения через высокоскоростные каналы WAN.

Сетевые протоколыСетевой протокол – набор правил, позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть устройствами.Протокол TCP/IP – это два протокола нижнего уровня, являющиеся основой связи в сети Интернет. Протокол TCP (Transmission Control Protocol) разбивает передаваемую информацию на порции и нумерует все порции. С помощью протокола IP (Internet Protocol) все части передаются получателю. Далее с помощью протокола TCP проверяется, все ли части получены. При получении всех порций TCP располагает их в нужном порядке и собирает в единое целое.Наиболее известные протоколы, используемые в сети Интернет:HTTP (Hyper Text Transfer Protocol) – это протокол передачи гипертекста. Протокол HTTP используется при пересылке Web-страниц с одного компьютера на другой.FTP (File Transfer Protocol) – это протокол передачи файлов со специального файлового сервера на компьютер пользователя. FTP дает возможность абоненту обмениваться двоичными и текстовыми файлами с любым компьютером сети. Установив связь с удаленным компьютером, пользователь может скопировать файл с удаленного компьютера на свой или скопировать файл со своего компьютера на удаленный.POP (Post Office Protocol) – это стандартный протокол почтового соединения. Серверы POP обрабатывают входящую почту, а протокол POP предназначен для обработки запросов на получение почты от клиентских почтовых программ.SMTP (Simple Mail Transfer Protocol) – протокол, который задает набор правил для передачи почты. Сервер SMTP возвращает либо подтверждение о приеме, либо сообщение об ошибке, либо запрашивает дополнительную информацию.TELNET – это протокол удаленного доступа. TELNET дает возможность абоненту работать на любой ЭВМ сети Интернет, как на своей собственной, то есть запускать программы, менять режим работы и т.д. На практике возможности лимитируются тем уровнем доступа, который задан администратором удаленной машины.DTN – протокол дальней космической связи, предназначенный для обеспечения сверхдальней космической связи. 1.5 Устройства для создания локальных сетей Так уж получилось, что сетевое оборудование всегда держалось особняком. Другие комплектующие (из числа тех, что не входят в обязательный набор системного блока) можно покупать по отдельности, без каких-то можно легко обойтись. Но с сетевыми устройствами – картина совершенно иная, необходимо приобретать все в совокупности.Сетевая плата.Сетевая плата, также известная как сетевая карта, сетевой адаптер NIC (англ. network interface controller) – периферийное устройство, позволяющее компьютеру взаимодействовать с другими устройствами сети.По конструктивной реализации сетевые платы делятся на:– внутренние – отдельные платы, вставляющиеся в PCI, ISA или PCI-E слот;– внешние, подключающиеся через USB или PCMCIA интерфейс, преимущественно использовавшиеся в ноутбуках;– встроенные в материнскую плату.На 10-мегабитных сетевых платах для подключения к локальной сети используются 3 типа разъёмов:– 8P8C для витой пары;– BNC-коннектор для тонкого коаксиального кабеля;– 15-контактный разъём трансивера для толстого коаксиального кабеля.Эти разъёмы могут присутствовать в разных комбинациях, иногда даже все три сразу, но в любой данный момент работает только один из них.На 100-мегабитных платах устанавливают только разъём для витой пары. Рядом с разъёмом для витой пары устанавливают один или несколько информационных светодиодов, сообщающих о наличии подключения и передаче информации.Кабель.Очевидно, чтобы соединять различные устройства в проводной сети, необходимы кабели. Естественно, не каждый кабель можно использовать для соединения сетевых устройств. Поэтому во всех сетевых стандартах определены необходимые условия и характеристики используемого кабеля, такие как полоса пропускания, волновое сопротивление (импеданс), удельное затухание сигнала, помехозащищенность и другие. Существуют два принципиально разных вида сетевых кабелей: медные и оптоволоконные. Кабели на основе медных проводов, в свою очередь, делятся на коаксиальные и некоаксиальные. Обычно используемая витая пара (RG-45) формально не относится к коаксиальным проводам, но многие характеристики присущие коаксиальным проводам, применимы и к ней.

Коаксиальный кабель представляет собой центральный проводник, окруженный слоем диэлектрика (изолятора) и экраном из металлической оплетки, выполняющим также роль второго контакта в кабеле. Для повышения помехоустойчивости иногда поверх металлической оплетки помещают тонкий слой алюминиевой фольги. В лучших коаксиальных кабелях используют для изготовления серебро и даже золото. В локальных сетях применяются кабели с сопротивлением 50 Ом (RG-11, RG-58) и 93 Ом (RG-62). Главный недостаток коаксиальных кабелей – их пропускная способность, которая не превышает 10 Мбит/с, что в современных сетях считается недостаточным.

Витая пара представляет собой несколько (обычно 8) пар скрученных проводников. Скручивание применяется для уменьшения помех как самой пары, так и внешних, влияющих на нее. У скрученной определенным образом пары появляется такая характеристика, как волновое сопротивление. Витая пара бывает нескольких типов: неэкранированная витая пара – UTP (Unscreened Twisted Pair), фольгированная – FTP (foiled), фольгированная экранированная – FBTP (foiled braided) и защищенная – STP (shielded). Защищенная пара отличается от остальных наличием индивидуального экрана для каждой пары. Витые пары делятся на категории по частотным свойствам. В зависимости от того, где прокладывается провод и каково его дальнейшее использование, следует выбирать одножильную или многожильную витую пару. Одножильная пара дешевле, но она наиболее хрупкая.

mirznanii.com

Виды локальных сетей - часть 2

Передача информации в кольце всегда производится только в одном направлении. Каждый из компьютеров передает информацию только одному компьютеру, следующему в цепочке за ним, а получает информацию только от предыдущего.

Сетевая топология кольцо

Чистая кольцевая топология используется редко. Вместо этого кольцевая топология играет транспортную роль в схеме метода доступа. Кольцо описывает логический маршрут, а пакет передается от одной станции к другой, совершая в итоге полный круг. В сетях Token Ring кабельная ветвь из центрального концентратора называется MAU (Multiple Access Unit). MAU имеет внутреннее кольцо, соединяющее все подключенные к нему станции, и используется как альтернативный путь, когда оборван или отсоединен кабель одной рабочей станции. Когда кабель рабочей станции подсоединен к MAU, он просто образует расширение кольца: сигналы поступают к рабочей станции, а затем возвращаются обратно во внутреннее кольцо

При построении компьютерной сети нужно учитывать проблему их адресации. К адресу узла сети и схеме его назначения можно предъявить несколько требований.

· Адрес должен уникально идентифицировать компьютер в сети любого масштаба.

· Схема назначения адресов должна сводить к минимуму ручной труд администратора и вероятность дублирования адресов.

· Адрес должен иметь иерархическую структуру, удобную для построения больших сетей. Эту проблему хорошо иллюстрируют международные почтовые адреса, которые позволяют почтовой службе, организующей доставку писем между странами, пользоваться только названием страны адресата и не учитывать название его города, а тем более улицы. В больших сетях, состоящих из многих тысяч узлов, отсутствие иерархии адреса может привести к большим издержкам – конечным узлам и коммуникационному оборудованию придется оперировать с таблицами адресов, состоящими из тысяч записей.

· Адрес должен быть удобен для пользователей сети, а это значит, что он должен иметь символьное представление например, Server3 или www.cisco.com.

· Адрес должен иметь по возможности компактное представление, чтобы не перегружать память коммуникационной аппаратуры – сетевых адаптеров, маршрутизаторов и т.п.

Нетрудно заметить, что эти требования противоречивы – например, адрес, имеющий иерархическую структуру, скорее всего будет менее компактным, чем неиерархический (такой адрес часто называют «плоским», то есть не имеющим структуры). Символьный же адрес скорее всего потребует больше памяти, чем адрес-число.

Так как все перечисленные требования трудно совместить в рамках какой-либо одной схемы адресации, то на практике обычно используется сразу несколько схем, так что компьютер одновременно имеет несколько адресов-имен. Каждый адрес используется в той ситуации, когда соответствующий вид адресации наиболее удобен. А чтобы не возникало путаницы и компьютер всегда однозначно определялся своим адресом, используются специальные вспомогательные протоколы, которые по адресу одного типа могут определить адреса других типов.

Наибольшее распространение получили три схемы адресации узлов.

· Аппаратные (hardware ) адреса. Эти адреса предназначены для сети небольшого или среднего размера, поэтому они не имеют иерархической структуры. Типичным представителем адреса такого типа является адрес сетевого адаптера локальной сети. Такой адрес обычно используется только аппаратурой, поэтому его стараются сделать по возможности компактным и записывают в виде двоичного или шестнадцатеричного значения, например 0081005е24а8. При задании аппаратных адресов обычно не требуется выполнение ручной работы, так как они либо встраиваются в аппаратуру компанией-изготовителем, либо генерируются автоматически при каждом новом запуске оборудования, причем уникальность адреса в пределах сети обеспечивает оборудование. Помимо отсутствия иерархии, использование аппаратных адресов связано еще с одним недостатком – при замене аппаратуры, например, сетевого адаптера, изменяется и адрес компьютера. Более того, при установке нескольких сетевых адаптеров у компьютера появляется несколько адресов, что не очень удобно для пользователей сети.

· Символьные адреса или имена . Эти адреса предназначены для запоминания людьми и поэтому обычно несут смысловую нагрузку. Символьные адреса легко использовать как в небольших, так и крупных сетях. Для работы в больших сетях символьное имя может иметь сложную иерархическую структуру, например ftp-arch2.ucl.ac.uk. Этот адрес говорит о том, что данный компьютер поддерживает ftp-архив в сети одного из колледжей Лондонского университета (University College London – ucl) и эта сеть относится к академической ветви (ас) Internet Великобритании (United Kingdom – uk). При работе в пределах сети Лондонского университета такое длинное символьное имя явно избыточно и вместо него удобно пользоваться кратким символьным именем, на роль которого хорошо подходит самая младшая составляющего полного имени, то есть имя ftp-arch2.

· Числовые составные адреса . Символьные имена удобны для людей, но из-за переменного формата и потенциально большой длины их передача по сети не очень экономична. Поэтому во многих случаях для работы в больших сетях в качестве адресов узлов используют числовые составные адреса фиксированного и компактного форматов. Типичным представителями адресов этого типа являются IP- и IPX-адреса. В них поддерживается двухуровневая иерархия, адрес делится на старшую часть – номер сети и младшую – номер узла. Такое деление позволяет передавать сообщения между сетями только на основании номера сети, а номер узла используется только после доставки сообщения в нужную сеть; точно так же, как название улицы используется почтальоном только после того, как письмо доставлено в нужный город. В последнее время, чтобы сделать маршрутизацию в крупных сетях более эффективной, предлагаются более сложные варианты числовой адресации, в соответствии с которыми адрес имеет три и более составляющих. Такой подход, в частности, реализован в новой версии протокола IPv6, предназначенного для работы в сети Internet.

В современных сетях для адресации узлов применяются, как правило, одновременно все три приведенные выше схемы. Пользователи адресуют компьютеры символьными именами, которые автоматически заменяются в сообщениях, передаваемых по сети, на числовые номера. С помощью этих числовых номеров сообщения передаются из одной сети в другую, а после доставки сообщения в сеть назначения вместо числового номера используется аппаратный адрес компьютера. Сегодня такая схема характерна даже для небольших автономных сетей, где, казалось бы, она явно избыточна – это делается для того, чтобы при включении этой сети в большую сеть не нужно было менять состав операционной системы.

Проблема установления соответствия между адресами различных типов, которой занимается служба разрешения имен , может решаться как полностью централизованными, так и распределенными средствами. В случае централизованного подхода в сети выделяется один компьютер (сервер имен), в котором хранится таблица соответствия друг другу имен различных типов, например символьных имен и числовых номеров. Все остальные компьютеры обращаются к серверу имен, чтобы по символьному имени найти числовой номер компьютера, с которым необходимо обменяться данными.

При другом, распределенном подходе, каждый компьютер сам решает задачу установления соответствия между именами. Например, если пользователь указал для узла назначения числовой номер, то перед началом передачи данных компьютер-отправитель посылает всем компьютерам сети сообщение (такое сообщение называется широковещательным) с просьбой опознать это числовое имя. Все компьютеры, получив это сообщение, сравнивают заданный номер со своим собственным. Тот компьютер, у которого обнаружилось совпадение, посылает ответ, содержащий его аппаратный адрес, после чего становится возможным отправка сообщений по локальной сети.

Распределенный подход хорош тем, что не предполагает выделения специального компьютера, который к тому же часто требует ручного задания таблицы соответствия имен. Недостатком распределенного подхода является необходимость широковещательных сообщений – такие сообщения перегружают сеть, так как они требуют обязательной обработки всеми узлами, а не только узлом назначения. Поэтому распределенный подход используется только в небольших локальных сетях. В крупных сетях распространение широковещательных сообщений по всем ее сегментам становится практически нереальным, поэтому для них характерен централизованный подход. Наиболее известной службой централизованного разрешения имен является служба Domain Name System (DNS) сети Internet.

1.4 Технологии, применяемые для построения локальных сетей

Существует большое количество технологий: Ethernet, FDDI, Token Ring, ATM, UltraNet и другие. Мы начнем рассмотрение с самой широко распространенной технологии:

Ethernet.

Эта технология была разработана в 1973 году исследовательским центром в Пало-Альто. Ethernet представляет архитектуру сетей с разделяемой средой и широковещательной передачей, т.е. сетевой пакет посылается сразу на все узлы сегмента сети. Поэтому для приема адаптер должен принимать все сигналы, а уже потом отбрасывать ненужные, если они предназначались не ему. Перед началом передачи данных адаптер прослушивает сеть. Если в данный момент сеть кем-то используется, то адаптер задерживает передачу и продолжает прослушивание. В Ethernet может произойти ситуация, когда два сетевых адаптера, обнаружив «тишину» в сети, начинают одновременно передавать данные. В этом случае происходит сбой, и адаптеры начинают передачу заново через небольшой случайный промежуток времени.

На сегодняшний день Ethernet обеспечивает три скорости передачи данных – 10 Мбит/c, 100 Мбит/с (Fast Ethernet) и 1000 Мбит/с (Gigabit Ethernet). Существует еще 1Base5 Ethernet (1 Мбит/с), но он практически не применяется.

mirznanii.com

Виды локальных вычислительных сетей.

Локальной вычислительной сетью (ЛВС)называют сеть, элементами которой являются вычислительные машины (в том числе мини- и микрокомпьютеры), терминалы, связная аппаратура — располагаются на сравнительно небольшом удалении друг от друга (до 10 км).

Локальная сеть обычно предназначается для сбора, передачи, рассредоточенной и распределенной обработки информации в пределах одной лаборатории, отдела, офиса или фирмы, часто специализируется на выполнении определенных функций в соответствии с профилем деятельности фирмы и отдельных ее подразделений. Во многих случаях ЛВС, обслуживающая свою локальную информационную систему, связана с другими вычислительными сетями, внутренними или внешними, вплоть до региональных или глобальных сетей.

Основное назначение любой вычислительной сети – предоставление информационных и вычислительных ресурсов подключенным к ней пользователям.

Связь ЛВС с сетью Интернет может выполняться через хост-компьютер, в качестве которого может использоваться web-сервер или сервер-шлюз (часто именуемый прокси-сервером) – рабочая станция, имеющая специализированное программное обеспечение для непосредственной работы в Интернете.

Локальная сеть может объединять до нескольких сотен компьютеров, стационарно соединенных кабелями. Соединение компьютеров кабелями организуется различным способом, образуя различную топологию сети (звездную, шинную, кольцевую и т. д.). Кабели подсоединяются к ПК через специальное устройство, называемое сетевой картой, или сетевым адаптером. Это устройство вставляется в слот расширения на материнской плате компьютера. Имеются материнские платы со встроенным сетевым адаптером. Сетевые адаптеры (АrсNet, Ethernet, TokenRing) различаются производительностью (скоростью передачи данных) и соответственно стоимостью, например, для сети с числом ПК до 50 обычно применяются недорогие адаптеры класса Ethernet.

Для построения сети используются и другие сетевые устройства (хабы, концентраторы, повторители и др.) различной сложности и стоимости. Применяемые технические средства и топология сети в совокупности определяют надежность функционирования и скорость передачи информации в такой сети: от 100 Мбит/с до 1 Гбит/с.

По количеству подключенных к сети компьютеров сети можно разделить на малые, объединяющие до 10–15 машин, средние –до 50 машин ибольшие –свыше 50 машин.

По территориальной расположенности ЛВС делятся на компактно размещенные (все компьютеры расположены в одном помещении) ираспределенные (компьютеры сети размещены в разных помещениях).

По топологии ЛВС делятся на шинные, кольцевые, радиальные, полносвязные, иерархические и смешанные.

По типам используемых компьютеров среди них можно выделить однородные и неоднородные. В однородных ЛВС используются одинаковые типы компьютеров, имеющие одинаковые операционные системы и однотипный состав абонентских средств. В однородных сетях значительно проще выполнять многие распределенные информационные процедуры (в качестве классического примера можно назвать организацию и использование распределенных баз данных).

По организации управления ЛВС делятся на:

· ЛВС с централизованным управлением;

· ЛВС с децентрализованным управлением.

На этих классах ЛВС остановимся немного подробнее.

В ЛВС наиболее важными (видимыми) для пользователя являются два структурно-функциональных звена: рабочие станции и серверы. Не все ЛВС имеют в своем составе выделенные серверы, в некоторых случаях функции сервера оказываются как бы распределенными между рабочими станциями сети. С этой точки зрения и можно говорить о двух типах ЛВС в зависимости от присутствия централизованного управления.

Существуют два принципиально разных способа соподчинения компьютеров в локальной сети и соответственно технологии работы в ней:

• одноранговая сеть(рис. 11.1) – это сеть равноправных компьютеров –рабочих станций, каждый из которых имеет уникальное имя – имя компьютера и пароль для входа в компьютер в момент загрузки операционной системы. Имя и пароль входа назначаются владельцем ПК средствами ОС и BIOS. В такой сети могут быть организованы «подсети» – так называемые группы, каждая из которых имеет имя, например «Бухгалтерия».

Рис. 11.1. Схема соподчинения ПК в одноранговой сети.

Принадлежность рабочей станции к какой-либо группе может быть задана или изменена пользователем. Равноправность ПК означает, что владельцу каждого компьютера в сети предоставлена программная возможность самому преобразовывать свой локальный ресурс (диски, папки, принтер) в разделяемый, предоставив доступ к нему другим пользователям группы, а также устанавливать права и пароль доступа к ресурсу. Он же отвечает за сохранность или работоспособность этого ресурса. Программные средства позволяют владельцу ПК отменить доступ к ресурсу, т. е. вернуть ему статус локального.

Доступ к «чужим ресурсам» в такой сети организован на уровне ресурсов. Это означает, что доступ к сетевым ресурсам рабочей станции получает любой компьютер, входящий в ту же группу, что и «владелец ресурса». Доступ к сетевым ресурсам компьютеров другой группы невозможен. Понятие пользователь в такой сети отсутствует, а точнее совпадает с понятием компьютер группы. Водноранговой сети каждая рабочая станция может одновременно как предоставлять свои ресурсы другим компьютерам группы (быть сервером), так и использовать ресурсы других ПК (быть клиентом). Сети этого вида часто организуются в небольших офисах для объединения в сеть небольшого числа компьютеров (10–15 ПК). Создание и эксплуатация такой сети не требуют высокого профессионализма и наличия специального лица – системного администратора, ответственного за функционирование сети;

• иерархические сети(рис. 11.2) – это сети, в которых имеется мощный компьютер – выделенный сервер, ресурсы которого предоставляются другим соединенным с ним компьютерам – рабочим станциям. Ресурсы рабочих станций серверу, как правило, недоступны. Иерархические сети организуются при большом количестве рабочих станций. В сравнении с одноранговыми сетями они обеспечивают более высокое быстродействие и надежность работы сети, повышают конфиденциальность и надежность хранения информации и др.

Рис. 11.2. Иерархическая сеть

Однако создание иерархической сети требует высокого профессионализма, а работу всей сети организует системный администратор. В отличие от одноранговой сети предоставление ресурсов сервера в иерархической сети производится на уровне пользователей. Это означает, что для полноценной работы в сети каждый пользователь должен быть персонально зарегистрирован администратором сети, после чего ему назначаются уникальное в сети имя и пароль, под которыми он «будет известен серверу». При регистрации пользователю на сервере выделяются также определенные ресурсы и права доступа к ним. В дальнейшем при подключении к серверу пользователь указывает в специальном диалоговом окне это имя и пароль, и только после этого пользователю открывается доступ к назначенным ему сетевым ресурсам.

Наряду с классическими сетями указанных выше двух видов возможна организация сетей и более сложных видов:

• сочетание одноранговой и иерархической сети, в которой рабочие станции могут быть как подключены к выделенному серверу по принципу иерархической сети, так и объединены между собой в одноранговую сеть;

• иерархическая сеть с несколькими выделенными серверами;

• иерархическая сеть, в которой есть несколько уровней иерархии серверов, при этом серверы нижнего уровня подключаются к серверам более высокого уровня.

Принципы работы в таких сетях близки к тем, что используются в простейших одноранговых и иерархических сетях.

Рекомендуемые страницы:

lektsia.com

Виды локальных сетей - страница 2

1.2 Топология компьютерных сетей

Под топологией (компоновкой, конфигурацией, структурой) компьютерной сети обычно понимается физическое расположение компьютеров сети друг относительно друга и способ соединения их линиями связи. Важно отметить, что понятие топологии относится, прежде всего, к локальным сетям, в которых структуру связей можно легко проследить. В глобальных сетях структура связей обычно скрыта от пользователей и не слишком важна, так как каждый сеанс связи может производиться по собственному пути.

Топология определяет требования к оборудованию, тип используемого кабеля, допустимые и наиболее удобные методы управления обменом, надежность работы, возможности расширения сети. Существует три базовые топологии сети:

Шина (bus) – все компьютеры параллельно подключаются к одной линии связи. Информация от каждого компьютера одновременно передается всем остальным компьютерам (Рисунок 1).

Рисунок 1. Сетевая топология шинаПримерами использования топологии общая шина является сеть 10Base-5 (соединение ПК толстым коаксиальным кабелем) и 10Base-2 (соединение ПК тонким коаксиальным кабелем

Звезда (star) – бывает двух основных видов:

1) Активная звезда – к одному центральному компьютеру присоединяются остальные периферийные компьютеры, причем каждый из них использует отдельную линию связи. Информация от периферийного компьютера передается только центральному компьютеру, от центрального – одному или нескольким периферийным.

Пассивная звезда.

В настоящее время она распространена гораздо более широко, чем активная звезда. Достаточно сказать, что она используется в наиболее популярной сегодня сети Ethernet (о которой будет сказано далее). В центре сети с данной топологией помещается не компьютер, а специальное устройство – коммутатор или, как его еще называют, свитч (switch), который восстанавливает приходящие сигналы и пересылает их непосредственно получателю.

Пассивная звезда

Примером звездообразной топологии является топология Ethernet с кабелем типа Витая пара 10BASE-T, центром Звезды обычно является Hub.

Звездообразная топология обеспечивает защиту от разрыва кабеля. Если кабель рабочей станции будет поврежден, это не приведет к выходу из строя всего сегмента сети. Она позволяет также легко диагностировать проблемы подключения, так как каждая рабочая станция имеет свой собственный кабельный сегмент, подключенный к концентратору. Для диагностики достаточно найти разрыв кабеля, который ведет к неработающей станции. Остальная часть сети продолжает нормально работать.

Однако звездообразная топология имеет и недостатки. Во-первых, она требует много кабеля. Во-вторых, концентраторы довольно дороги. В-третьих, кабельные концентраторы при большом количестве кабеля трудно обслуживать. Однако в большинстве случаев в такой топологии используется недорогой кабель типа витая пара. В некоторых случаях можно даже использовать существующие телефонные кабели. Кроме того, для диагностики и тестирования выгодно собирать все кабельные концы в одном месте. По сравнению с концентраторами ArcNet концентраторы Ethernet и MAU Token Ring достаточно дороги. Новые подобные концентраторы включают в себя средства тестирования и диагностики, что делает их еще более дорогими.

Кольцо (ring) – компьютеры последовательно объединены в кольцо.

Передача информации в кольце всегда производится только в одном направлении. Каждый из компьютеров передает информацию только одному компьютеру, следующему в цепочке за ним, а получает информацию только от предыдущего.

Сетевая топология кольцоЧистая кольцевая топология используется редко. Вместо этого кольцевая топология играет транспортную роль в схеме метода доступа. Кольцо описывает логический маршрут, а пакет передается от одной станции к другой, совершая в итоге полный круг. В сетях Token Ring кабельная ветвь из центрального концентратора называется MAU (Multiple Access Unit). MAU имеет внутреннее кольцо, соединяющее все подключенные к нему станции, и используется как альтернативный путь, когда оборван или отсоединен кабель одной рабочей станции. Когда кабель рабочей станции подсоединен к MAU, он просто образует расширение кольца: сигналы поступают к рабочей станции, а затем возвращаются обратно во внутреннее кольцо

1.3 Адресация компьютеров

При построении компьютерной сети нужно учитывать проблему их адресации. К адресу узла сети и схеме его назначения можно предъявить несколько требований.

· Адрес должен уникально идентифицировать компьютер в сети любого масштаба.

· Схема назначения адресов должна сводить к минимуму ручной труд администратора и вероятность дублирования адресов.

· Адрес должен иметь иерархическую структуру, удобную для построения больших сетей. Эту проблему хорошо иллюстрируют международные почтовые адреса, которые позволяют почтовой службе, организующей доставку писем между странами, пользоваться только названием страны адресата и не учитывать название его города, а тем более улицы. В больших сетях, состоящих из многих тысяч узлов, отсутствие иерархии адреса может привести к большим издержкам – конечным узлам и коммуникационному оборудованию придется оперировать с таблицами адресов, состоящими из тысяч записей.

· Адрес должен быть удобен для пользователей сети, а это значит, что он должен иметь символьное представление например, Server3 или www.cisco.com.

· Адрес должен иметь по возможности компактное представление, чтобы не перегружать память коммуникационной аппаратуры – сетевых адаптеров, маршрутизаторов и т.п.

Нетрудно заметить, что эти требования противоречивы – например, адрес, имеющий иерархическую структуру, скорее всего будет менее компактным, чем неиерархический (такой адрес часто называют «плоским», то есть не имеющим структуры). Символьный же адрес скорее всего потребует больше памяти, чем адрес-число.

Так как все перечисленные требования трудно совместить в рамках какой-либо одной схемы адресации, то на практике обычно используется сразу несколько схем, так что компьютер одновременно имеет несколько адресов-имен. Каждый адрес используется в той ситуации, когда соответствующий вид адресации наиболее удобен. А чтобы не возникало путаницы и компьютер всегда однозначно определялся своим адресом, используются специальные вспомогательные протоколы, которые по адресу одного типа могут определить адреса других типов.

Наибольшее распространение получили три схемы адресации узлов.

· Аппаратные (hardware) адреса. Эти адреса предназначены для сети небольшого или среднего размера, поэтому они не имеют иерархической структуры. Типичным представителем адреса такого типа является адрес сетевого адаптера локальной сети. Такой адрес обычно используется только аппаратурой, поэтому его стараются сделать по возможности компактным и записывают в виде двоичного или шестнадцатеричного значения, например 0081005е24а8. При задании аппаратных адресов обычно не требуется выполнение ручной работы, так как они либо встраиваются в аппаратуру компанией-изготовителем, либо генерируются автоматически при каждом новом запуске оборудования, причем уникальность адреса в пределах сети обеспечивает оборудование. Помимо отсутствия иерархии, использование аппаратных адресов связано еще с одним недостатком – при замене аппаратуры, например, сетевого адаптера, изменяется и адрес компьютера. Более того, при установке нескольких сетевых адаптеров у компьютера появляется несколько адресов, что не очень удобно для пользователей сети.

· Символьные адреса или имена. Эти адреса предназначены для запоминания людьми и поэтому обычно несут смысловую нагрузку. Символьные адреса легко использовать как в небольших, так и крупных сетях. Для работы в больших сетях символьное имя может иметь сложную иерархическую структуру, например ftp-arch2.ucl.ac.uk. Этот адрес говорит о том, что данный компьютер поддерживает ftp-архив в сети одного из колледжей Лондонского университета (University College London – ucl) и эта сеть относится к академической ветви (ас) Internet Великобритании (United Kingdom – uk). При работе в пределах сети Лондонского университета такое длинное символьное имя явно избыточно и вместо него удобно пользоваться кратким символьным именем, на роль которого хорошо подходит самая младшая составляющего полного имени, то есть имя ftp-arch2.

· Числовые составные адреса. Символьные имена удобны для людей, но из-за переменного формата и потенциально большой длины их передача по сети не очень экономична. Поэтому во многих случаях для работы в больших сетях в качестве адресов узлов используют числовые составные адреса фиксированного и компактного форматов. Типичным представителями адресов этого типа являются IP- и IPX-адреса. В них поддерживается двухуровневая иерархия, адрес делится на старшую часть – номер сети и младшую – номер узла. Такое деление позволяет передавать сообщения между сетями только на основании номера сети, а номер узла используется только после доставки сообщения в нужную сеть; точно так же, как название улицы используется почтальоном только после того, как письмо доставлено в нужный город. В последнее время, чтобы сделать маршрутизацию в крупных сетях более эффективной, предлагаются более сложные варианты числовой адресации, в соответствии с которыми адрес имеет три и более составляющих. Такой подход, в частности, реализован в новой версии протокола IPv6, предназначенного для работы в сети Internet.

В современных сетях для адресации узлов применяются, как правило, одновременно все три приведенные выше схемы. Пользователи адресуют компьютеры символьными именами, которые автоматически заменяются в сообщениях, передаваемых по сети, на числовые номера. С помощью этих числовых номеров сообщения передаются из одной сети в другую, а после доставки сообщения в сеть назначения вместо числового номера используется аппаратный адрес компьютера. Сегодня такая схема характерна даже для небольших автономных сетей, где, казалось бы, она явно избыточна – это делается для того, чтобы при включении этой сети в большую сеть не нужно было менять состав операционной системы.

Проблема установления соответствия между адресами различных типов, которой занимается служба разрешения имен, может решаться как полностью централизованными, так и распределенными средствами. В случае централизованного подхода в сети выделяется один компьютер (сервер имен), в котором хранится таблица соответствия друг другу имен различных типов, например символьных имен и числовых номеров. Все остальные компьютеры обращаются к серверу имен, чтобы по символьному имени найти числовой номер компьютера, с которым необходимо обменяться данными.

При другом, распределенном подходе, каждый компьютер сам решает задачу установления соответствия между именами. Например, если пользователь указал для узла назначения числовой номер, то перед началом передачи данных компьютер-отправитель посылает всем компьютерам сети сообщение (такое сообщение называется широковещательным) с просьбой опознать это числовое имя. Все компьютеры, получив это сообщение, сравнивают заданный номер со своим собственным. Тот компьютер, у которого обнаружилось совпадение, посылает ответ, содержащий его аппаратный адрес, после чего становится возможным отправка сообщений по локальной сети.

Распределенный подход хорош тем, что не предполагает выделения специального компьютера, который к тому же часто требует ручного задания таблицы соответствия имен. Недостатком распределенного подхода является необходимость широковещательных сообщений – такие сообщения перегружают сеть, так как они требуют обязательной обработки всеми узлами, а не только узлом назначения. Поэтому распределенный подход используется только в небольших локальных сетях. В крупных сетях распространение широковещательных сообщений по всем ее сегментам становится практически нереальным, поэтому для них характерен централизованный подход. Наиболее известной службой централизованного разрешения имен является служба Domain Name System (DNS) сети Internet.1.4 Технологии, применяемые для построения локальных сетейСуществует большое количество технологий: Ethernet, FDDI, Token Ring, ATM, UltraNet и другие. Мы начнем рассмотрение с самой широко распространенной технологии:

Ethernet.

Эта технология была разработана в 1973 году исследовательским центром в Пало-Альто. Ethernet представляет архитектуру сетей с разделяемой средой и широковещательной передачей, т.е. сетевой пакет посылается сразу на все узлы сегмента сети. Поэтому для приема адаптер должен принимать все сигналы, а уже потом отбрасывать ненужные, если они предназначались не ему. Перед началом передачи данных адаптер прослушивает сеть. Если в данный момент сеть кем-то используется, то адаптер задерживает передачу и продолжает прослушивание. В Ethernet может произойти ситуация, когда два сетевых адаптера, обнаружив «тишину» в сети, начинают одновременно передавать данные. В этом случае происходит сбой, и адаптеры начинают передачу заново через небольшой случайный промежуток времени.

На сегодняшний день Ethernet обеспечивает три скорости передачи данных – 10 Мбит/c, 100 Мбит/с (Fast Ethernet) и 1000 Мбит/с (Gigabit Ethernet). Существует еще 1Base5 Ethernet (1 Мбит/с), но он практически не применяется.

FDDI

FDDI (Fiber Distributed Data Interface) – спецификация для сетевой архитектуры высокоскоростной передачи данных по оптоволоконным линиям.

• Скорость передачи – 100 Мбит/с.

• Топология – кольцо или гибридная (на основе звездообразных топологий).

• Метод доступа, как и у Token Ring (см. далее) – маркерный с возможностью циркулирования множества пакетов в кольце.

• Максимальное количество станций – 1000, максимальное расстояние – 45 км.

Высокая надежность, пропускная способность и допустимые расстояния, с одной стороны, и высокая стоимость оборудования, с другой, ограничивают область применения FDDI соединением фрагментов локальных сетей, построенных по более дешевым технологиям.

Технология, основанная на принципах FDDI, но с применением в качестве среды передачи медной витой пары, называется CDDI. Хотя стоимость построения сети CDDI ниже, чем FDDI, теряется очень существенное преимущество – большие допустимые расстояния.

Token Ring

Token Ring (маркерное кольцо) – архитектура сетей с кольцевой логической топологией и методом доступа с передачей маркера.

В 1970 году эта технология была разработана компанией IBM, а после стала основой стандарта IEEE 802.5. Когда используется этот стандарт, данные (логически) всегда передаются последовательно от станции к станции по кольцу, хотя физическая реализация этого стандарта не «кольцо», а «звезда».

При использовании Token Ring в сети постоянно циркулирует пакет (по кольцу), называемый маркером. При приеме пакета станция может удерживать его в течение некоторого времени или передать далее.

В центре «звезды» находится MAU – хаб с портами подключения каждого узла. Для подключения используются специальные разъемы, чтобы обеспечить замкнутость кольца Token Ring даже при отключении узла от сети.

• Среда передачи – экранированная или неэкранированная витая пара.

• Стандартная скорость передачи – 4 Мбит/с, хотя существуют реализации 16 Мбит/с.

Существует несколько вариантов разводки сетей на основе Token Ring. Облегченный вариант обеспечивает подключение до 96 станций к 12 хабам с максимальным удалением от хаба – 45 м. Стационарная разводка обеспечивает подключение до 260 станций и 33 хабов с максимальным расстоянием между устройствами до 100 м, но при использовании оптоволоконных кабелей расстояние увеличивается до 1 км.

Основное преимущество Token Ring – заведомо ограниченное время обслуживания узла (в отличие от Ethernet), обусловленное детерминированным методом доступа и возможностью управления приоритетом.

ATM

ATM (Asynchronous Transfer Mode) – технология, обеспечивающая передачу цифровых, голосовых и мультимедийных данных по одним и тем же линиям. Изначальная скорость передачи была 155 Мбит/с, потом 662 Мбит/с и до 2,488 Гбит/с. ATM используется как в локальных, так и в глобальных сетях.

В отличие от традиционных технологий, применяемых в локальных сетях, АТМ – технология с установлением соединения. То есть, перед сеансом передачи устанавливается виртуальный канал «отправитель–получатель», который не может использоваться другими станциями. В традиционных же технологиях соединение не устанавливается, а в среду передачи помещаются пакеты с указанным адресом. Несколько виртуальных каналов АТМ могут одновременно сосуществовать в одном физическом канале.

ATM имеет следующие особенности:

• Обеспечение параллельной передачи.

• Работа всегда на определенной скорости (фиксируется пропускная способность виртуального канала).

• Использование пакетов фиксированной длины (53 байта).

• Маршрутизация и коррекция ошибок на аппаратном уровне.

• Одновременная передача данных, видео и голоса с гарантированно заданным качеством.

В качестве недостатка можно указать очень высокую стоимость оборудования.

UltraNet

UltraNet была специально создана и используется при работе с суперкомпьютерами.

Технология представляет собой аппаратно-программный комплекс, способный обеспечить скорость обмена информацией между устройствами, подключенными к нему, до 1 Гбит/с и использует топологию «звезда» с концентратором в центральной точке сети.

UltraNet отличается достаточно сложной физической реализацией и высокой стоимостью оборудования. Элементами сети UltraNet являются сетевые процессоры и канальные адаптеры. Также в состав сети могут входить мосты и роутеры для соединения ее с сетями, построенными по другим технологиям (Ethernet, Token Ring).

В качестве среды передачи могут использоваться коаксиальный кабель и оптоволокно. Хосты, подключаемые к UltraNet, могут находиться друг от друга на расстоянии до 30 км. Возможны также соединения и на большие расстояния путем подключения через высокоскоростные каналы WAN.

Сетевые протоколы

Сетевой протокол – набор правил, позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть устройствами.

Протокол TCP/IP – это два протокола нижнего уровня, являющиеся основой связи в сети Интернет. Протокол TCP (Transmission Control Protocol) разбивает передаваемую информацию на порции и нумерует все порции. С помощью протокола IP (Internet Protocol) все части передаются получателю. Далее с помощью протокола TCP проверяется, все ли части получены. При получении всех порций TCP располагает их в нужном порядке и собирает в единое целое.

Наиболее известные протоколы, используемые в сети Интернет:

HTTP (Hyper Text Transfer Protocol) – это протокол передачи гипертекста. Протокол HTTP используется при пересылке Web-страниц с одного компьютера на другой.

FTP (File Transfer Protocol) – это протокол передачи файлов со специального файлового сервера на компьютер пользователя. FTP дает возможность абоненту обмениваться двоичными и текстовыми файлами с любым компьютером сети. Установив связь с удаленным компьютером, пользователь может скопировать файл с удаленного компьютера на свой или скопировать файл со своего компьютера на удаленный.

POP (Post Office Protocol) – это стандартный протокол почтового соединения. Серверы POP обрабатывают входящую почту, а протокол POP предназначен для обработки запросов на получение почты от клиентских почтовых программ.

SMTP (Simple Mail Transfer Protocol) – протокол, который задает набор правил для передачи почты. Сервер SMTP возвращает либо подтверждение о приеме, либо сообщение об ошибке, либо запрашивает дополнительную информацию.

TELNET – это протокол удаленного доступа. TELNET дает возможность абоненту работать на любой ЭВМ сети Интернет, как на своей собственной, то есть запускать программы, менять режим работы и т.д. На практике возможности лимитируются тем уровнем доступа, который задан администратором удаленной машины.

DTN – протокол дальней космической связи, предназначенный для обеспечения сверхдальней космической связи.1.5 Устройства для создания локальных сетейТак уж получилось, что сетевое оборудование всегда держалось особняком. Другие комплектующие (из числа тех, что не входят в обязательный набор системного блока) можно покупать по отдельности, без каких-то можно легко обойтись. Но с сетевыми устройствами – картина совершенно иная, необходимо приобретать все в совокупности.

Сетевая плата.

Сетевая плата, также известная как сетевая карта, сетевой адаптер NIC (англ. network interface controller) – периферийное устройство, позволяющее компьютеру взаимодействовать с другими устройствами сети.

По конструктивной реализации сетевые платы делятся на:

– внутренние – отдельные платы, вставляющиеся в PCI, ISA или PCI-E слот;

– внешние, подключающиеся через USB или PCMCIA интерфейс, преимущественно использовавшиеся в ноутбуках;

– встроенные в материнскую плату.

На 10-мегабитных сетевых платах для подключения к локальной сети используются 3 типа разъёмов:

– 8P8C для витой пары;

– BNC-коннектор для тонкого коаксиального кабеля;

– 15-контактный разъём трансивера для толстого коаксиального кабеля.

Эти разъёмы могут присутствовать в разных комбинациях, иногда даже все три сразу, но в любой данный момент работает только один из них.

На 100-мегабитных платах устанавливают только разъём для витой пары. Рядом с разъёмом для витой пары устанавливают один или несколько информационных светодиодов, сообщающих о наличии подключения и передаче информации.

Кабель.

Очевидно, чтобы соединять различные устройства в проводной сети, необходимы кабели. Естественно, не каждый кабель можно использовать для соединения сетевых устройств. Поэтому во всех сетевых стандартах определены необходимые условия и характеристики используемого кабеля, такие как полоса пропускания, волновое сопротивление (импеданс), удельное затухание сигнала, помехозащищенность и другие. Существуют два принципиально разных вида сетевых кабелей: медные и оптоволоконные. Кабели на основе медных проводов, в свою очередь, делятся на коаксиальные и некоаксиальные. Обычно используемая витая пара (RG-45) формально не относится к коаксиальным проводам, но многие характеристики присущие коаксиальным проводам, применимы и к ней.

Коаксиальный кабель представляет собой центральный проводник, окруженный слоем диэлектрика (изолятора) и экраном из металлической оплетки, выполняющим также роль второго контакта в кабеле. Для повышения помехоустойчивости иногда поверх металлической оплетки помещают тонкий слой алюминиевой фольги. В лучших коаксиальных кабелях используют для изготовления серебро и даже золото. В локальных сетях применяются кабели с сопротивлением 50 Ом (RG-11, RG-58) и 93 Ом (RG-62). Главный недостаток коаксиальных кабелей – их пропускная способность, которая не превышает 10 Мбит/с, что в современных сетях считается недостаточным.

Витая пара представляет собой несколько (обычно 8) пар скрученных проводников. Скручивание применяется для уменьшения помех как самой пары, так и внешних, влияющих на нее. У скрученной определенным образом пары появляется такая характеристика, как волновое сопротивление. Витая пара бывает нескольких типов: неэкранированная витая пара – UTP (Unscreened Twisted Pair), фольгированная – FTP (foiled), фольгированная экранированная – FBTP (foiled braided) и защищенная – STP (shielded). Защищенная пара отличается от остальных наличием индивидуального экрана для каждой пары. Витые пары делятся на категории по частотным свойствам. В зависимости от того, где прокладывается провод и каково его дальнейшее использование, следует выбирать одножильную или многожильную витую пару. Одножильная пара дешевле, но она наиболее хрупкая.

Оптоволоконный кабель состоит из одного или нескольких волокон, заключенных в оболочки, и бывает двух типов: одномодовый и многомодовый. Их различие в том, как свет распространяется в волокне – в одномодовом кабеле все лучи (посланные в один момент времени) проходят одинаковое расстояние и достигают приемника одновременно, а в многомодовом сигнал может «размазаться». Зато они намного дешевле одномодовых.

Плюсы оптоволоконного кабеля относительно медного – это нечувствительность первого к электромагнитным помехам, большая скорость передачи данных за счет гораздо большей полосы пропускания (оптические частоты гораздо выше, чем частоты электромагнитных волн в проводнике) и сложность в перехвате информации. Проще перехватить электромагнитное излучение, чем оптическое, хотя и оптика не является панацеей. Но с другой стороны, по этой же причине можно легко соединять и монтировать медные провода (если длины кабелей не близки к критическим), а для монтажа оптоволоконного кабеля необходимо специальное оборудование, так как необходимо точное совмещение осей светопроводящего материала – волокон и коннекторов.

Хаб.

Сеть Fast Ethernet, построенная по технологии «звезда», подразумевает не непосредственное подключение нескольких компьютеров друг к другу по «общей шине», как это было в «коаксиальных» сетях, а их подключение к общему распределительному устройству – концентратору.

Эти устройства бывают нескольких видов. Самые простые из них – хабы (hubs), которые способны только соединять в «пучок» компьютеры одного из сетевых сегментов, усиливая сигналы каждого из них и передавая их на все остальные подключенные к хабу станции. Хаб подходит для устройства небольших сетей, состоящих из нескольких компьютеров – или сегментов больших сетей.

Главная характеристика хаба – вид и количество портов. Самые дешевые модели снабжены 5 или 8 портами – и именно такие устройства стоит выбирать для создания небольшой сети в пределах одного этажа. Более мощные устройства поддерживают уже 16 и более портов, однако стоят они значительно дороже.

Большинство современных хабов выпускается для работы с сетью на витой паре. Помимо хабов существуют более сложные и интеллектуальные устройства свитчи (switch), или коммутаторы. В отличие от хабов, свитч способен не просто отправлять входящий сигнал на все порты сразу, но и самостоятельно сортировать сетевую информацию. В локальной сети свитч – это почтовое отделение: он определяет, какому именно компьютеру адресован тот или иной пакет и доставляет его точно по назначению.

Маршрутизатор (роутер)

Маршрутизатор – сетевое устройство, на основании информации о топологии сети и определённых правил принимающее решения о пересылке пакетов сетевого уровня между различными сегментами сети. Обычно маршрутизатор использует адрес получателя, указанный в пакетах данных, и определяет по таблице маршрутизации путь, по которому следует передать данные. Если в таблице маршрутизации для адреса нет описанного маршрута, пакет отбрасывается. [5].1.6 Безопасность проводных локальных сетейПереход от работы на персональных компьютерах к работе в сети усложняет защиту информации по следующим причинам:

– большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

– значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

– недостатки в аппаратном и программном обеспечении, которые зачастую обнаруживаются не на предпродажном этапе, называемом бета – тестированием, а в процессе эксплуатации. В том числе неидеальны встроенные средства защиты информации даже в таких известных и сетевых ОС, как Windows NT или NetWare.

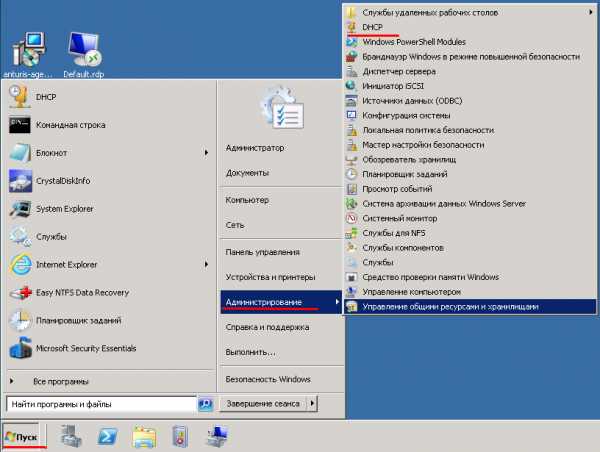

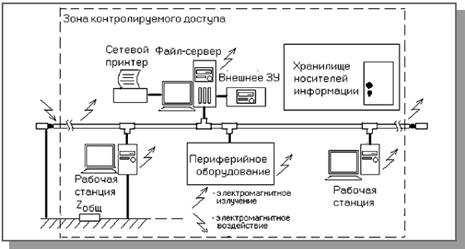

Остроту проблемы, связанной с большой протяженностью сети для одного из ее сегментов на коаксиальном кабеле, иллюстрирует Рисунок 2. В сети имеется много физических мест и каналов несанкционированного доступа к информации в сети. Каждое устройство в сети является потенциальным источником электромагнитного излучения (за исключением оптоволокна) из-за того, что соответствующие поля, особенно на высоких частотах, экранированы неидеально. Система заземления вместе с кабельной системой и сетью электропитания может служить каналом доступа к информации в сети, в том числе на участках, находящихся вне зоны контролируемого доступа и потому особенно уязвимых. Кроме электромагнитного излучения, потенциальную угрозу представляет бесконтактное электромагнитное воздействие на кабельную систему. Безусловно, в случае использования проводных соединений типа коаксиальных кабелей или витых пар возможно и непосредственное физическое подключение к кабельной системе. Если пароли для входа в сеть стали известны или подобраны, становится возможным несанкционированный вход в сеть с файл-сервера или с одной из рабочих станций. Наконец возможна утечка информации по каналам, находящимся вне сети:

– хранилище носителей информации,

– элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет так называемого микрофонного эффекта,

– телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи).

Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы. Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации, в последнее время получили широкое распространение, что связано с недостатками встроенной системы защиты.

Места и каналы возможного несанкционированного доступа к информации в компьютерной сетиСетевые атаки через Интернет могут быть классифицированы следующим образом:

– Сниффер пакетов (sniffer – в данном случае в смысле фильтрация) – прикладная программа, которая использует сетевую карту, работающую в режиме promiscuous (не делающий различия) mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки).

– IP-спуфинг (spoof – обман, мистификация) – происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя.

– Отказ в обслуживании (Denial of Service – DoS). Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

– Парольные атаки–попытка подбора пароля легального пользователя для входа в сеть.

– Атаки типа Man-in-the-Middle – непосредственный доступ к пакетам, передаваемым по сети.

– Атаки на уровне приложений.

– Сетевая разведка – сбор информации о сети с помощью общедоступных данных и приложений.

– Злоупотребление доверием внутри сети.

– Несанкционированный доступ, который не может считаться отдельным типом атаки, так как большинство сетевых атак проводятся ради получения несанкционированного доступа.

– Вирусы и приложения типа «троянский конь».2. Беспроводные локальные сети продолжение

coolreferat.com