Взлом WiFi пароля — расшифровка хендшейка. Расшифровка wifi

Что такое SSID сети Wi-Fi, и как его узнать?

Коротко – SSID сети Wi-Fi эквивалентен имени. Проверяя список беспроводных сетей, устройство показывает символьные обозначения. Название советуют скрывать в настройках роутера: соседские злоумышленники лишаются возможности взломать пароль, осуществив несанкционированное подключение. Интернет полон программного обеспечения, обещающего подобрать незнакомый ключ доступа. Избегайте качать опасный софт, появились вирусы, поедающие Linux, следовательно, телефон Android также подвергается угрозе.

Расшифровка термина

Википедия стыдливо упускает понятие. Обрывочные сведения позволяют уяснить следующее:

- Длина SSID – 32 байта.

- Имя характеризует обособленную сеть.

- Идентификатор обычно представлен буквами человеческого алфавита.

- Последовательность символов включает каждый циркулирующий внутри пакет.

Модемы игнорируют посылки других SSID, хотя прекрасно видят соседние сети. Здесь общедоступная информация обрывается. Добавим не очевидное следствие текущей реализации стандарта: каждая сеть обязана иметь уникальный SSID.

Нарушение правила лишает устройства возможности правильно идентифицировать точку доступа. Даже если администратором вручную установлены разные каналы маршрутизатора. Сегодняшний модем должен уметь сформировать оригинальную последовательность. Сетевое наименование содержит, помимо фирменной аббревиатуры, несколько цифр MAC-адреса, сильно понижая возможность конфликтов.

Значение аббревиатуры

SSID = Service Set Identifier

По-русски будет – идентификатор служебного набора оборудования (инфраструктуры). Понятие Service Set упущено русскоязычным доменом Википедии. Давайте рассмотрим вольный перевод трактовки «супостатов».

Пояснение! Супостатами жителям СССР представляли носителей любых прозападных идеологий. Разумеется, употребляемое здесь слово носит ироничный оттенок.

Согласно терминологии стандарта IEEE 802.11: Service Set – группа беспроводных устройств, характеризующихся идентичными сетевыми параметрами.

Сообразно выполняемым функциям создана иерархическая структура:

- Базовый набор оборудования – совокупность аппаратуры, использующая единые параметры физического канала: модуляция, частоты… Выделяют 2 вида:

- Организованные (с заданной ролью участников).

- Динамические (ad hoc).

- Наборы оборудования расширения – логические разделы реальной инфраструктуры. Примеры: VLAN, подсеть… Отдельные модели маршрутизаторов позволяют реализовать несколько логических сетей. Одно физическое оборудование образует 2-3 VLAN.

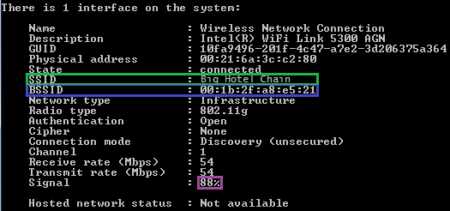

BSSID

Сообразно сказанному выше, базовые станции принято обозначать 48-битным идентификатором. Физически – BSSID повторяет MAC-адрес. Иногда (редко) параметр можно изменить. Встречаются технологии, где BSSID формируется согласно сложному закону из серийных номеров. Типичный MAC-адрес включает:

- 24 бита, выделенные производителю.

- 24 бита – серийный номер устройства.

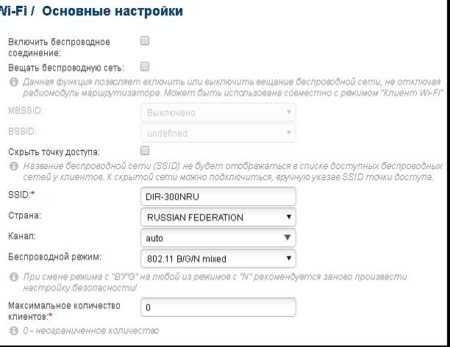

Скрытый SSID

Эксперты рекомендуют скрывать его. Тогда на компьютере соседей будет отсутствовать даже название. Сложнее извне определить имя, узнать пароль одновременно. Мера сильно повышает защищенность. Осуществляя подключение, наберите вручную идентификатор, введите ключ.

Скрытая точка невидима постороннему наблюдателю. Только знающий абонент способен подключиться.

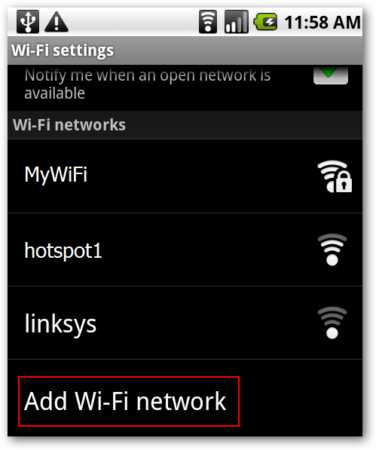

Узнать идентификатор

Название чужой сети даст админ. На телефоне, роутере буквенно-цифровую последовательность задает настройщик. Желательно выбрать уникальную комбинацию, избегая конфликтов. Чаще идентификатор содержит информацию, касающуюся организации, подразделения, номера дома. Настройщик пытается заложить нужную информацию, реже шифрованную, преимущественно понятную посторонним. Современный маршрутизатор умеет самостоятельно выбрать подходящий вариант. Проверьте:

- Откройте браузер.

- Наберите IP-адрес модема (указан на стикере корпуса), например, 192.168.0.1, 192.168.1.1.

- Ведите логин, пароль панели администратора.

- Откройте закладку Wi-Fi.

- Читайте.

Внимательно изучите стикер корпуса. Бумажка содержит перечень важной информации:

- Полное обозначение модели.

- Серийный номер.

- Версия прошивки.

- Добавочная версия устройства (Rev.).

- MAC.

- Логин, пароль панели администратора.

- SSID. Да, часто параметр указан этикеткой.

Значения возвращаются к исходным, указанным этикеткой, после аппаратного сброса кнопкой Reset.

Раздача интернета

Компьютеры могут раздавать интернет, используя беспроводной стандарт. Методика определения установленной комбинации определена операционной системой. На телефоне просто посетите Настройки. Для Windows:

- Win + i.

- Раздел Сеть и Интернет.

- Состояние → Настройка параметров адаптера.

- Среди наименований отыщите имя локальной точки доступа, используя два признака:

- Подключение локальное, Local Area Connection.

- Левее названия красуется зеленая шкала-ступеньки уровня сигнала.

Примечание! Настройка точки доступа будет рассмотрена отдельной статьей.

На скрине показан альтернативный способ входа в настройки, минуя значок Сеть (правый нижний угол экрана).

setinoid.ru

Взлом WiFi пароля расшифровка хендшейка

Расшифровка хендшейка — начало.

Расшифровка хендшейка — непростой процесс и читатель наверняка уже давно понял, что взлом WPA даже при наличии качественного хендшейка и прямых рук атакующего похож на рулетку. Все зависит от изначальной сложности пароля. Благоприятного исхода никто гарантировать не может, но статистика нас радует и говорит что как минимум 20% WPA-сетей успешно подвергаются взлому, так что отчаиваться не стоит, вперед!

Для начала надо подготовить словарь. WPA-словарь — это обычный текстовый файл, содержащий в каждой строчке один возможный вариант пароля. Учитывая требования к паролям стандарта WPA, возможные пароли должны иметь не менее 8 и не более 63 символов и могут состоять только из цифр, латинских букв верхнего и нижнего регистра и специальных знаков наподобие !@#$% и т.д. (кстати такой алфавит считается достаточно обширным). С нижней границей длины пароля все понятно, не менее 8 символов и точка.

Ну а с верхней не так все и просто. Взламывать пароль из 63 символов по словарю бесполезно, поэтому вполне разумно ограничиться максимальной длиной пароля в словаре 14-16 символов. Качественный словарь (для которого и дана оценка успешности исхода в 20%) весит более 2Гб и содержит порядка 250 млн возможных паролей с длиной в указанном диапазоне 8-16 символов. Что должно входить в эти комбинции возможных паролей что бы расшифровка хендшейка прошла без сучка и задоринки? Во-первых, однозначно, весь восьмизначный цифровой диапазон, на который по статистике приходится почти половина всех раскрываемых паролей. Ведь в 8 цифр прекрасно укладываются различные даты, например 05121988.

И еще немного о словорях…

Полный цифровой восьмизнак имеет 10^8 = 100 млн комбинаций что уже само по себе немало. Кроме того, в базовый словарь закера должны в обязательном порядке входить слова, наиболее часто используемые в качестве паролей, например internet, password, qwertyuiop, имена и др., а так же их мутации с популярными суффиксами-удлинителями паролей (единоличным лидером в этой области является конечно же суффикс 123). Т.е. если пароль diana слишком короток для соответствия стандарту WPA, находчивый юзер в большинстве случаев дополнит его до diana123, заодно увеличивая таким образом (на его опытный взгляд) секретность пароля. Таких популярных суффиксов также известно несколько десятков.

Если самостоятельно собирать словарь влом (а смысл? Все собрано до нас) можно погуглить по ключевым словам wpa wordlist и скачать готовый словарь. Не забывайем о таргетировании, ведь довольно наивно будет надеяться что расшифровка хендшейка процдет гладко если будем юзать китайский хендшейк по русскому словарю и наоборот. Можно еще поискать подходящий на просторах интернета, благо их ешь чем хочешь.

используем crunch для генерации различных комбинаций из базового набора

aircrack-ng

Подготовив какой-никакой качественный, на наш не очень опытный взгляд, словарь (например wordlist.txt) переходим к подбору пароля, то есть к расшифровке хендшейка. Запускаем aircrack-ng с дополнительными настройками:

root@bt:~# aircrack-ng -e <essid> -b <bssid> -w wordlist.txt testcap.cap

root@bt:~# aircrack-ng -e <essid> -b <bssid> -w wordlist.txt testcap.cap |

И вот результат наших трудов:

Наш пароль нашелся за 3 секунды, вот это да!!!

На скрине выше aircrack-ng нашел пароль (а это было слово dictionary) всего лишь за 3 секунды. Для этого он перебрал 3740 возможных паролей со скоростью 1039 паролей в секунду. Все бы ничего, но здесь внимательный читатель должен изрядно напрячься, ведь ранее мы говорили о словаре в 250 млн возможных паролей! И 250*10^6 делим на 1039 и получаем… ОГО порядка 240 тыс секунд, а это 66 часов… Почти трое суток! Именно столько времени потребуется вашему ноутбуку для обсчета базового 2Гб словаря (полностью, но ведь все помнят про «Закон подлости»). Такие невменяемые временные промежутки обуславливаются вялой скоростью выполнения расчетов, продиктованой высокой вычислительной сложностью заложенных в процедуру аутентификации WPA алгоритмов. Что уже говорить о больших словарях, например полный цифровой девятизнак содержит уже 900 млн комбинаций и потребует пару недель вычислений чтобы убедиться что (как минимум) пароль не найден)

Такая лузерская ситуация не могла не беспокоить пытливые умы наших соотечественников и вскоре выход был найден. Для потоковых вычислений были задействованы GPU, то есть видеокарты. GPU (Graphic Processing Unit) — сердце вашего 3D-ускорителя, имеет чип с сотнями (и даже тысячами) потоковых процессоров, позволяющий распределить многомилионные но простые операции хеширования паролей и тем самым на порядки ускорить процесс расшифровки. Чтобы не быть голословным скажу, что разогнаный ATI RADEON HD 5870 способен достичь скорости в 100.000 паролей в секунду! Ощутимая разница, не так ли?

расшифровка хендшейка средствами GPU

Конечно, подобные цифры свойственны только топовым адаптерам ATI RADEON (NVIDIA со своей технологией CUDA пока откровенно сливает ATI в плане скорости перебора WPA ввиду явных архитектурных преимуществ последних). Но за все приходится платить, хороший видеоакселлератор стоит дорого, И встречается как правило только у заядлых геймеров, или иначе — задротов.

В рамках статьи для новичков я не буду, пожалуй, углубляться в дебри настройки ATI SDK и pyrit под Linux, отмечу только что потрахаться придется долго и качественно. Да и обладателей топовых радеонов с нвидиями, не так уж и много, думаю они вполне самостоятельно разберутся. Ну или погуглят)

Как ни парадоксально, для подбора WPA-пароля с помощью GPU лучше всего подходит Windows, да да, именно он). Дело в том, что немалую роль в этом процессе играют драйвера видеоадаптеров, Windows-версиям которых разработчики уделяют куда больше внимания, чем драйверам под Linux. Ведь ориентируются они на потребности геймеров, много вы знаете любителей поиграться в комп с установленным линуксом? Подбор WPA-пароля под Windows умеют делать две программы — коммерческая Elcomsoft Wireless Security Auditor и консольная утилита hashcat-plus. Использование именно этих программ мы и рассмотрим далее, а заодно и сравним их характеристики, поговорим о плюсах и минусах обоих. Посмотрим с какой скоростью будет происходить расшифровка хендшейка в равных условиях, на одной системе для обоих программ.

Наличие последних рабочих драйвероввидеокарты в системе — обязательное условие. Как ставить дрова на видюху рассказывать не буду, раз вы сдесь то, уверен, вам это раз плюнуть.

Расшифровка хендшейка Elcomsoft Wireless Security Auditor

EWSA можно найти (и купить) на сайте разработчиков — www.elcomsoft.com, только учтите что пробная бесплатная версия по слухам не показывает найденный пароль. На просторах интернета можно найти ломаные варианты разного качества, только не забывайте об угрызения х совести которые вас будут мучать). Установка и настройка EWSA элементарна, можно сразу в меню выбрать русский язык, в настройках GPU убедитесь что ваши GPU видны программе и выбраны галочками (если GPU в списке не видны — у вас явно проблема с драйверами), а так же укажите программе пути к вашим словарям в настройках словарей.

Используем на всю потраченные деньги)

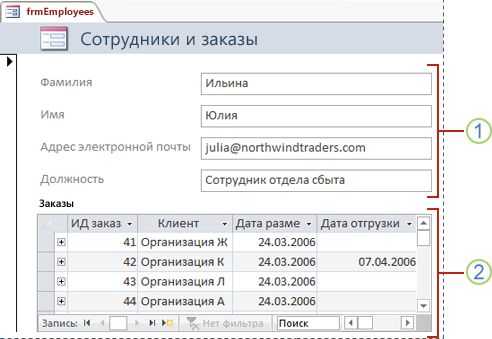

Жмем “Импорт данных -> Импортировать файл TCPDUMP” и выбираем *.cap-файл с хендшейком (программа их проверит и предложит отметить те, которые мы хотим атаковать), после чего можно смело жать “Запустить атаку -> Атака по словарю”:

Мде… Могло бы быть и пошустрее))

В данном тесте EWSA показала скорость всего лишь 135.000 паролей в секунду, хотя исходя из конфигурации железа я ожидал увидеть цифру около четырехсот тысяч.

Расшифровка хендшейка EWSA

Сравним работу EWSA с ее по-настоящему бесплатным конкурентом — hashcat-plus. Качаем полный набор hashcat-gui с сайта автора и извлекаем архив в удобное место, она портативная. Запускаем hashcat-gui32.exe или hashcat-gui64.exe в зависимости от разрядности Windows и отвечаем на первый же вопрос какой GPU будем использовать — NVidia (CUDA) или ATI RADEON (вариант CPU only нас, очевидно, не устроит).

Когда загрузится основное окно программы переходим на вкладку oclHashcat-plus (или cudaHashcat-plus в случае с NVidia). Здесь есть одна тонкость — hashcat не умеет парсить EAPOL-хендшейки, совсем не умеет и незнает что это такое. Он требует от вас выложить ему “на блюдечке” WPA-хеши в его собственном формате *.hccap. Преобразовать обычный *.cap в *.hccap можно с помощью патченой утилиты aircrack-ng! Разработчик hashcat сделал удобный онлайн-конвертер , просто загрузите туда ваш *.cap-файл с хендшейком и укажите ESSID, в случае если хендшейк в файле есть вам вернется уже готовый к атаке *.hccap. Ну а если нет то и суда нет).

Двигаемся далее — указываем программе наш *.hccap-файл в качестве Hash file для атаки, в окошко Word lists добавляем файлы словарей (стрелками можно выставить желаемый порядок их прохождения), выбираем WPA/WPA2 в качестве Hash type и жмем на Start.

Должно появиться консольное окно с запуском выбранной весии hashcat-plus и кучей параметров, и если все в порядке утилита приступит к работе. В процессе расчета можно выводить на экран текущий статус по нажатию клавиши ‘s’. Можно и приостанавливать процесс по нажатию ‘p’ или прервать по нажатию ‘q’. Если hashcat-plus вдруг найдет пароль она вас обязательно вам его покажет..

Готово!!!

Результат — 392.000 паролей в секунду! И это очень хорошо согласуется с теоретической предполагаемой скоростью, исходя из конфигурации системы и проведенных карандашем расчетов.Данный тест убедительно показывает, что hashcat-plus гораздо лучше масштабируем в случае использования нескольких GPU одновременно. Выбор за вами.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопастности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдушая статья: Взлом WiFi пароля — софт. Программа для взлома WiFi.

rightnotes.ru

Wifi шифрование — какое бывает и как выбрать / Заметки Сис.Админа

Доброго времени суток, дорогие друзья, знакомые и прочие личности. Сегодня поговорим про WiFi шифрование, что логично из заголовка.

Думаю, что многие из Вас пользуются такой штукой как роутеры, а значит, скорее всего, еще и Wi-Fi на них для Ваших ноутбуков, планшетов и прочих мобильных устройств.

Само собой, что этот самый вай-фай должен быть закрыт паролем, иначе вредные соседи будут безвозмездно пользоваться Вашим интернетом, а то и того хуже, - Вашим компьютером :)

Само собой, что помимо пароля есть еще и всякие разные типы шифрования этого самого пароля, точнее говоря, Вашего Wi-Fi протокола, чтобы им не просто не пользовались, но и не могли взломать.

В общем, сегодня хотелось бы немного поговорить с Вами о такой вещи как WiFi шифрование, а точнее этих самых WPE, WPA, WPA2, WPS и иже с ними.

Готовы? Давайте приступим.

WiFi шифрование - общая информация

Для начала сильно упрощенно поговорим о том как выглядит аутентификация с роутером (сервером), т.е как выглядит процесс шифрования и обмена данными. Вот такая вот у нас получается картинка:

Т.е, сначала, будучи клиентом мы говорим, что мы, - это мы, т.е знаем пароль (стрелочка зелененькая сверху). Сервер, тобишь допустим роутер, радуется и отдаёт нам случайную строку (она же является ключом с помощью которого мы шифруем данные), ну и далее происходит обмен данными, зашифрованными этим самым ключом.

Теперь же поговорим о типах шифрования, их уязвимостях и прочем прочем. Начнем по порядку, а именно с OPEN, т.е с отсутствия всякого шифра, а далее перейдем ко всему остальному.

к содержанию ↑Тип 1 - OPEN

Как Вы уже поняли (и я говорил только что), собственно, OPEN — это отсутствие всякой защиты, т.е. Wifi шифрование отсутствует как класс, и Вы и Ваш роутер абсолютно не занимаются защитой канала и передаваемых данных.

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу/роутеру сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде.

Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна, ибо фактически Ваш канал доступен всем и каждому.

к содержанию ↑Тип 2 - WEP (Wired Equivalent Privacy)

Один из самых первых типов Wifi шифрования это WEP. Вышел еще в конце 90-х и является, на данный момент, одним из самых слабых типов шифрования.

Во многих современных роутерах этот тип шифрования вовсе исключен из списка возможных для выбора:

Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля.

Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

Основная проблема WEP — в фундаментальной ошибке проектирования. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных.

Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

к содержанию ↑Тип 3 - WPA и WPA2 (Wi-Fi Protected Access)

Это одни из самых современных на данный момент типов такой штуки, как Wifi шифрование и новых пока, по сути, почти не придумали.

Собственно, поколение этих типов шифрования пришло на смену многострадальному WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP.

Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не сильно безопасен.

Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении.

Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS.

Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный алгоритм.

к содержанию ↑Тип 4 - WPS/QSS

Wifi шифрование WPS, он же QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты.Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите выключенным.

к содержанию ↑Послесловие

Выводы, собственно, можете сделать сами, а вообще, само собой разумеется, что стоит использовать как минимум WPA, а лучше WPA2.

В следующем материале по Wi-Fi мы поговорим о том как влияют различные типы шифрования на производительность канала и роутера, а так же рассмотрим некоторые другие нюансы.

Как и всегда, если есть какие-то вопросы, дополнения и всё такое прочее, то добро пожаловать в комментарии к теме про Wifi шифрование.

PS: За существование этого материала спасибо автору Хабра под ником ProgerXP. По сути вся текстовка взята из его материала, чтобы не изобретать велосипед своими словами.

sonikelf.ru

Ответы@Mail.Ru: что такое wifi

Wi-Fi (англ. Wireless Fidelity — «беспроводная точность» ) — торговая марка Wi-Fi Alliance для беспроводных сетей на базе стандарта IEEE 802.11.Любое оборудование, соответствующее стандарту IEEE 802.11, может быть протестировано в Wi-Fi Alliance и получить соответствующий сертификат и право нанесения логотипа Wi-Fi.

История

Wi-Fi был создан в 1991 году NCR Corporation/AT&T (впоследствии — Lucent Technologies и Agere Systems) в Ньивегейн, Нидерланды. Продукты, предназначавшиеся изначально для систем кассового обслуживания, были выведены на рынок под маркой WaveLAN и обеспечивали скорость передачи данных от 1 до 2 Мбит/с. Создатель Wi-Fi — Вик Хейз (Vic Hayes) находился в команде, участвовавшей в разработке таких стандартов, как IEEE 802.11b, IEEE 802.11a и IEEE 802.11g. В 2003 году Вик ушёл из Agere Systems. Agere Systems не смогла конкурировать на равных в тяжёлых рыночных условиях, несмотря на то, что её продукция занимала нишу дешёвых Wi-Fi решений. 802.11abg all-in-one чипсет от Agere (кодовое имя: WARP) плохо продавался, и Agere Systems решила уйти с рынка Wi-Fi в конце 2004 года.

Стандарт IEEE 802.11n был утверждён 11 сентября 2009 года. Его применение позволяет повысить скорость передачи данных практически вчетверо по сравнению с устройствами стандартов 802.11g (максимальная скорость которых равна 54 Мбит/с) , при условии использования в режиме 802.11n с другими устройствами 802.11n. Теоретически 802.11n способен обеспечить скорость передачи данных до 600 Мбит/с [1]. [править] Принцип работы

Обычно схема Wi-Fi сети содержит не менее одной точки доступа и не менее одного клиента. Также возможно подключение двух клиентов в режиме точка-точка, когда точка доступа не используется, а клиенты соединяются посредством сетевых адаптеров «напрямую» . Точка доступа передаёт свой идентификатор сети (SSID) с помощью специальных сигнальных пакетов на скорости 0,1 Мбит/с каждые 100 мс. Поэтому 0,1 Мбит/с — наименьшая скорость передачи данных для Wi-Fi. Зная SSID сети, клиент может выяснить, возможно ли подключение к данной точке доступа. При попадании в зону действия двух точек доступа с идентичными SSID приёмник может выбирать между ними на основании данных об уровне сигнала. Стандарт Wi-Fi даёт клиенту полную свободу при выборе критериев для соединения. Более подробно принцип работы описан в официальном тексте стандарта [2].

Преимущества Wi-Fi

Беспроводной Интернет на пляже Позволяет развернуть сеть без прокладки кабеля, что может уменьшить стоимость развёртывания и/или расширения сети. Места, где нельзя проложить кабель, например, вне помещений и в зданиях, имеющих историческую ценность, могут обслуживаться беспроводными сетями. Позволяет иметь доступ к сети мобильным устройствам. Wi-Fi устройства широко распространены на рынке. Гарантируется совместимость оборудования благодаря обязательной сертификации оборудования с логотипом Wi-Fi. Излучение от Wi-Fi устройств в момент передачи данных на два порядка (в 100 раз) меньше, чем у сотового телефона. [править] Недостатки Wi-Fi Частотный диапазон и эксплуатационные ограничения в различных странах неодинаковы. Во многих европейских странах разрешены два дополнительных канала, которые запрещены в США; В Японии есть ещё один канал в верхней части диапазона, а другие страны, например Испания, запрещают использование низкочастотных каналов. Более того, некоторые страны, например Россия, Белоруссия и Италия, требуют регистрации всех сетей Wi-Fi, работающих вне помещений, или требуют регистрации Wi-Fi-оператора [3]. В России точки беспроводного доступа, а также адаптеры Wi-Fi с ЭИИМ, превышающей 100 мВт (20 дБм) , подлежат обязательной регистрации. [4] Самый популярный стандарт шифрования WEP может быть относительно легко взломан [5] даже при правильной конфигурации (из-за слабой стойкости алгоритма).

otvet.mail.ru