Домашняя страничка Славика. Радиус сервер

Домашняя страничка Славика

Что такое RADIUS сервер

(IT инженерам не читать! А то уши в трубочку завернутся)

Насколько я понял, после бесконечных попыток пояснить мне, тупому Славику, любимыми: Гуглом и Яндексом, что ЭТО есть такое, я пришел к выводу, что RADIUS сервер (Remote Authentication in Dial-In User Service) - это есть программа работающая с некой базой данных пользователей, где, в этой базе, сидят такие данные, как логин, пароль, тариф и прочие атрибуты пользователя (абонента). Эта программа получает данные пользователя( логин и пароль) от от NAS (Network Access Server), коим могут быть такие вещи, как:

1. Точка Wi Fi доступа2. VPN сервер (в моем случае это был некий L2TP сервер)3. IP АТС4. ...и прочее железо, которое в дальнейшем так и будем называть - "железка".

и затем смотрит по своей базе, можно ли этому пользователю давать добро на подключение к "железке" (NAS-у), или нет.

Так как RADIUS сервер практически вряд ли сможет работать с БАЗОЙ пользователей сам по себе, то его еще называют буфером (интерфейсом) между некой Биллинговой программой и "железкой" (NAS-ом) провайдера. Хотя такая терминология больше путает, чем что-то разъясняет.

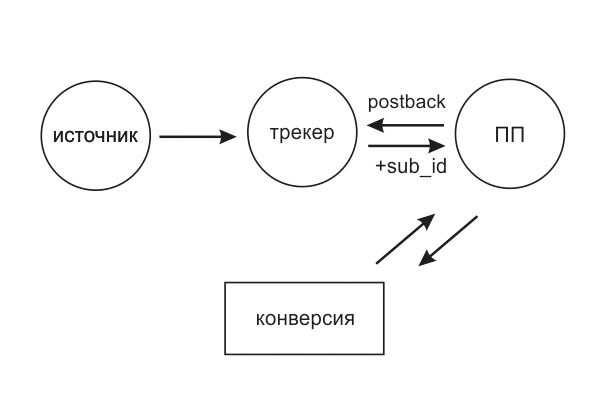

"Железки" (NAS-ы) провайдера, по сути своей, являются подчиненными, или "клиентами" RADIUS сервера. Они, по научному говоря, являются "сетевыми серверами доступа" - NAS (Network Access Server), которые передают через себя данные пользователя (абонента) - логин, пароль, объем трафика, время подключения RADIUS серверу, а RADIUS сервер смотрит в БАЗУ данных пользователей и уже затем решает, "перекрыть кислород" пользователю на основе этих полученных от "железок" данных, или нет. В моем личном случае в качестве NAS выступал отдельно взятый компьютер под Linux, на котором был запущен L2TP сервер (VPN сервер). Этот L2TP сервер переправлял данные пользователя, (его логин, пароль, количество трафика, время подключения), RADIUS серверу, а тот, посмотрев базе пользователей, может абонент работать в интернете дальше или нет, принимал свое решение. С соответствии с этим решением L2TP сервер, который организовывал клиенту VPN-подключение, либо отключал абонента, либо разрешал ему работать дальше. Так же можно и нужно представить себе для понимания такую, всегда неизменную, связку трех разных служб:1. VPN-сервер (PPTP, L2TP, PPP, IPIP, IPSec) он же NAS, или наша любая другая "железка" провайдера.2. RADIUS сервера (буфер, интерфейс между NAS-ом и Биллингом).3. Биллинг (от любой фирмы изготовителя).Далее все то же самое, только несколько иными словами...

Итак! Еще раз... Для чего же нужен RADIUS сервер и что это есть такое???RADIUS сервер используется ТОЛЬКО И В ОСНОВНОМ для того, чтобы работать с БАЗОЙ данных пользователей и их валидностю. То есть каждому пользователю из Биллинговой программы заранее прописываются те или иные привилегии по использованию той или иной "железки" провайдера. Логин, пароль, тариф, скорость, время, (когда можно, когда нельзя) и так далее. И затем, RADIUS сервер, на основе этих данных из базы данных, выносит свой приговор пользователю, посылая этот приговор "железке" провайдера (NAS-у). И "железка", в моем случае это отдельный комп с установленным на него L2TP сервером (VPN сервером) вырубает пользователя или разрешает ему работать дальше. Авторизует его или отказывает в авторизации. Если эти привилегии пользователя учитывать не нужно, и в мире давно наступил коммунизм, то RADIUS сервер можно смело засунуть в топку и забыть про него, как про страшный сон. Я это сказал к тому, что по своей сути, RADIUS сервер - это мешающее провайдеру и пользователю, устройство. Так же как и Биллинг. Вполне достаточно иметь только VPN-сервер (к примеру, L2TP сервер) со своей личной базой пользователей, где будут только логины и пароли пользователей. И все...

Важное замечание - для чего еще может быть полезен RADIUS сервер... Естественно, как очень важный момент, получается, что при использовании RADIUS сервера не нужно каждой "железке" (NAS-у) провайдера, хранить в себе личную базу пользователей, их пароли, атрибуты и прочее, а можно и нужно хранить эту базу пользователей только в одном месте, на RADIUS сервере. Там эту базу провайдер будет админить через Биллинговую программу и ВСЕ "железки" (NAS-ы) провайдера, сразу будут об этом узнавать. Хвала, RADIUS серверу, что не нужно будет бегать к каждой "железке" в отдельности!!! Хоть это и вполне возможно при наличии и у админа здорового тела, времени и желания заниматься такой фигней.

Дык, вот! Каждая "железка" (NAS) провайдера, с которой общается пользователь ОБЯЗАНА знать IP-адрес RADIUS сервера и имеет в себе соответствующее поле, куда этот адрес можно прописать. Выходит, что КАЖДАЯ такая "железка" (NAS) умеет общаться не только с пользователем-клиентом, но и с RADIUS сервером, куда она, эта "железка", как шпион, как "стукачка", по тихому, по подлому, передает данные о том, что творит пользователь с ней родной, с бедной "железкой". Как долго подключен к ней пользователь, какой трафик прогнал через нее и прочее. Ну, и как было сказано выше, эта подлая "железка", получив от пользователя его имя и пароль, сначала спросит разрешение на аутентификацию пользователя у своего "начальства", то есть у RADIUS сервера, и уже затем даст пользователю добро на подключение к себе, или пошлет куда подальше. Так же RADIUS сервер, на основе своей, постоянно изменяющейся базы данных, может запросто сказать своей подчиненной "железке", что мол все, баста, лимит трафика или времени, клиент исчерпал. Отключай его, на фиг! И "железка" (NAS), подчинившись приказу RADIUS сервера, безропотно выполнит этот приказ.

В инете, в многочисленных описаниях, очень часто звучит терминология подобного вида:"Клиент авторизуется на RADIUS сервере".И именно эта дебильная фраза сбивала с толку бедного тупого Славика и не давала ему понять сущности, что есть такое RADIUS сервер. На кол таких писателей, блин!!! Дык, вот, такая терминология в корне НЕВЕРНА!!! Клиент авторизуется ТОЛЬКО на "железке" (на VPN сервере, на NAS-е) провайдера. И именно к ней он и стучится с мольбой получить доступ в интернет. А вот сама подлая "железка" (NAS), вместо того, чтобы сразу подключить к себе пользователя, ломится к RADIUS серверу за разрешением и сообщает ему о том, что некий клиент к ней авторизуется. RADIUS сервер, с высоты свой НЕОПРАВДАННОЙ значимости, смотрит у себя по БАЗЕ, есть ли такой пользователь или нет, (что там записано за этим пользователем, какие грехи числятся), и говорит "железке" (NAS-у), что такой пользователь есть и ему можно дать добро или нужно послать на фиг. И затем уже "железка" (NAS) дает добро своему пользователю (или посылает его на фиг). Если RADIUS сервер не установлен и не существует в природе, то "железка"(NAS) сама в праве принять решение, авторизовать клиента или нет. То есть, в ней самой может существовать база пользователей для авторизации и она самостоятельно сможет решить, продолжать сессию пользователя или послать его... Посему правильно будет звучать такая фраза:"Клиент авторизуется на "железке" (на NAS-е) провайдера". Именно к "железке" провайдера обращается клиент. НАПРЯМУЮ!!! А дальше уже подлая "железка" решает, в зависимости, от того, что прописано в ее настройках, обращаться за разрешение к своему хозяину - RADIUS серверу, или нет. А бедный Славик всегда думал иначе. Думал, что обращение идет всегда и исключительно на RADIUS сервер и уже затем, он пропускает клиента дальше, к "железкам", к сервисам провайдера. И потому непонятны были всегда эти картинки с "прямоугольничками" на разных сайтах с мануалами, где RADIUS сервер всегда стоит в сторонке. Как бы самый последний крайний "прямоугольничек". Типа, - "я тут совсем не при делах и знать ничего не знаю". А оно вон, оказывается, как обстоят дела! Вон, оказывается, кто тут на самом деле Главный говнюк!

Немного практики для понимания... Чисто теоретически, допустим, имеем мы три компа: NAS, RADIUS сервер и Биллинг. База стоит на компе c RADIUS сервером. Комп с Биллингом включаем, подцепляемся к Базе, вносим туда новых пользователей, их тарифы и прочее. И вырубаем комп с Биллингом на фиг!!! Комп с RADIUS сервером будет замечательно работать и дальше. Будет работать основываясь на созданной с помощью Биллинга базе. Биллинг RADIUS серверу НЕ НУЖЕН!!! Биллинг нужен, лишь для того, чтобы потом, в дальнейшем, когда база пользователей уже заполнена, в реальном времени, начать уменьшать денежный баланс у абонентов. Но если этого делать не нужно и наступил коммунизм, то Биллинг можно запросто выключить. Повторюсь, RADIUS сервер начнет работать сам по себе, без Биллинга, основываясь лишь на ранее созданной БАЗЕ. Допустим, в базе данных сказано, что некий Вася Пупки, имеет право работать в интернете бесплатно, с нулевым балансом, но только в ночное время и только с определенной скоростью. Все! Начиная с этого момента, RADIUS сервер начнет работать сам по себе, разрешая Васе Пупки подключаться только ночью и только на определенной скорости. И эта запись в БАЗЕ есть неизменная и вечная запись для этого пользователя. Отсюда вопрос. Зачем нам в этом случае нужен комп с Биллингом? Все верно. Не нужен. Комп с Билллингом нужен лишь для того, чтобы что-то изменить в атрибутах и тарифе этого гипотетического Васи Пупкина. Только для этого.

Делаем выводы из всего выше сказанного:

RADIUS сервер (вместе с Биллингом) - ЭТО МЕРЗОКОЕ ЗЛО, которое не то, что помогает, оно жутко мешает!!!.. Тормозит работу, и клиента, и провайдера. И для самой телематики провайдера это ЗЛО на фиг не нужно!!! RADIUS сервер приходиться терпеть лишь потому, что пока еще не наступил коммунизм. И только поэтому!!! И если всякие там DHCP серверы, DNS серверы, WWW, FTP, WINS нужны и являются помощниками провайдера и клиента, то RADIUS сервер нужно в будущем гнать поганой метлой. Чтобы и духу его не было в телематике провайдера. И все бы так и было, но есть одно большое НО. Если вы внимательно читали этот опус, я обмолвился об одной вещи, но внимание на ней сильно не акцентировал. Дык вот, повторюсь еще раз про то, что я писал выше. Представим себе ситуацию, когда NAS-ов у провайдера очень много. И что нам делать в этом случае? На каждом NAS-е заводить свою личную базу пользователей с их логинам и паролями?! Нет, конечно! БАЗА должна быть одна. С ней должен работать наш RADIUS сервер, а все NAS-ы провайдера должны обращаться к этому RADIUS серверу. Только в этом случае, админу не придется бегать между разными "железками" (NAS-ами), чтобы подправлять там тариф, логин и пароль у одного и того же Васи Пупкина.

Аминь!

Подробно про это написано тут: http://ru.wikipedia.org/wiki/RADIUS

Ссылочка на халявный RADIUS сервер: http://ru.wikipedia.org/wiki/FreeRADIUS

Еще описание: http://www.softpiua.com/en/radius/86-what-is-radius.htmlи сам сервер: http://www.softpiua.com/en/products/softpi/softpi-radius.html

Отзыв об этой Эпопее можете оставить в моей Гостевой книге. :)

Или на форуме: http://ntelekom.sytes.net/forum/viewtopic.php?t=254

| Последнее обновление странички |

| Дата: 12 ноября 2013 г. |

| Время: 11:30 |

slaviksg.narod.ru

RADIUS сервер [АйТи бубен]

RADIUS (Remote Authentication in Dial-In User Service) — протокол для реализации протокола AAA (аутентификации (Authentication), авторизации (Authorization) и сбора сведений об использованных ресурсах (Accounting)), разработанный для передачи сведений между сервером и клиентским оборудованием. Используется, например, при аутентификации пользователей WI-FI, Что это такое VPN, в прошлом, dialup-подключений, и других подобных случаях. Описан в стандартах RFC 2865 и RFC 2866.

Протокол RADIUS согласно стандарту:

- Базируется на UDP протоколе. iptables -A INPUT -p udp -m multiport --dport 1812,1813 -j ACCEPT

Без состояний (stateless)

Предоставляет более 50 пар атрибут/значение с возможностью создавать специфичные для производителя пары

Существует несколько реализация RADIUS серверов, ниже некоторые из них

Web интрефейсы для управления пользователями FreeRADIUS

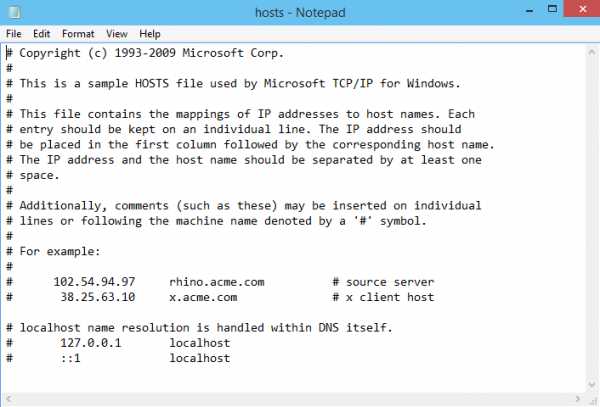

aptitude install freeradius freeradius-mysql cp -r /etc/freeradius /etc/freeradius.backupСоздадим базу данных radius, пользователя и таблицы

mysql -uroot -p mysql> create database radius; GRANT ALL PRIVILEGES ON radius.* TO 'radius'@'localhost' IDENTIFIED BY 'your_password'; mysql -uroot -p radius < /etc/freeradius/sql/mysql/schema.sql mysql -uroot -p radius < /etc/freeradius/sql/mysql/nas.sqlСоздадим тестового пользователя

INSERT INTO radcheck (UserName, Attribute, VALUE) VALUES ('myuser', 'Password', 'mypassword');Правим настройки MySQL для сервера radius в файле /etc/freeradius/sql.conf.

database = "mysql" login = "radius" password = "password" readclients = yesДалее в файле /etc/freeradius/sites-enabled/default и файле inner-tunnel указываем, что сервер radius должен подключаться к MYSQL.

# See "Authorization Queries" in sql.conf sql # See "Accounting queries" in sql.conf sql # See "Simultaneous Use Checking Queries" in sql.conf sql # See "Authentication Logging Queries" in sql.conf sqlв /etc/freeradius/radiusd.conf раскоментируем строку в секции modules, тем самым включая поддержку MYSQL в radius

$INCLUDE sql.confТестируем, что получилось

/etc/init.d/freeradius stop freeradius -X- Тест из консоли как для внешнего устройства radtest usertest testpw 192.168.10.10 0 423966 Sending Access-Request of id 94 to 192.168.10.10 port 1812 User-Name = "usertest" User-Password = "testpw" NAS-IP-Address = 127.0.1.1 NAS-Port = 0 Message-Authenticator = 0x00000000000000000000000000000000 rad_recv: Access-Accept packet from host 192.168.10.10 port 1812, id=94, length=20

загрузка...

radius.txt · Последние изменения: 2018/11/23 14:22 — darkfire

wiki.dieg.info

RADIUS | Роутеры

RADIUS (Remote Authentication in Dial-In User Service) — протокол AAA (authentication, authorization и accounting), разработанный для передачи сведений между программами-сервисами (NAS, Network Access Server) и системой биллинга. Для аутентификации и авторизации пользователей или организации их учета можно порекомендовать использовать RADIUS. Тем более, когда речь идет об обширных сетях, доступ к которым разрешен немалому числу людей.

Что следует в данном случае понимать под терминами «авторизация«, «аутентификация» и «аккаунтинг«?

- Аутентификация — процесс определения тождественности пользователя, в наиболее общем виде — посредством имени («логина») и пароля.

- Авторизация — определение сетевых сервисов, доступных конкретному пользователю, и сервисов, к которым доступ запрещен.

- Аккаунтинг — журналирование использования сетевых ресурсов и сервисов.

В общем случае алгоритм привязки RADIUS-сервера к беспроводной сети может быть таков:

- Сетевой администратор дает команду RADIUS-серверу завести новую учетную карточку пользователя с занесением в нее имени пользователя, под которым он будет проходить аутентификацию, и его пароля.

- Внесенный в базу RADIUS-сервера пользователь с помощью беспроводной связи подключается к точке доступа, чтобы проверить электронную почту.

- Точка доступа запрашивает у пользователя его имя и пароль.

- Точка доступа связывается с RADIUS-сервером и дает запрос на аутентификацию пользователя.

- RADIUS-сервер находит валидные имя пользователя и пароль, дает добро на новую сессию и заводит в журнале соответствующую запись о начале новой сессии.

- Точка доступа предоставляет пользователю возможность работать с теми сервисами, которые ему предписаны (это и есть авторизация).

- По окончании сессии, которая может быть прервана либо самим пользователем, либо RADIUS-сервером (например, истек «нарезанный» по регламенту промежуток времени работы), RADIUS-сервер делает в журнале запись об окончании сеанса.

Как видим, процедура достаточно строгая, но в тоже время логически верная — хотя и относится лишь к управлению доступом.

Основные составные части службы идентификации удаленных пользователей (Remote Authentication Dial-In User Service, RADIUS) описываются двумя RFC от IETF: RFC 2865 под названием Remote Authentication Dial-In User Service (RADIUS) в форме проекта стандарта и RFC 2866 под названием RADIUSAccounting в виде «информационного RFC». Изначально концепция RADIUS состояла в обеспечении удаленного доступа через коммутируемое телефонное соединение. Со временем выкристаллизовались и другие области применения этой технологии. К ним относятся серверы виртуальных частных сетей (Virtual Private Network, VPN) — они в большинстве своем поддерживают Rаdius, — а также точки доступа беспроводных локальных сетей (WirelessLAN, WLAN), и это далеко не все.

Концепция службы идентификации удаленных пользователей подразумевает, что клиент RADIUS — обычно сервер доступа, сервер VPN или точка доступа беспроводной локальной сети — отсылает серверу RADIUS параметры доступа пользователя (в англоязычной документации они часто называются Credentials, т. е. мандат, куда, к примеру, входят его настройки безопасности и права доступа), а также параметры соответствующего соединения. Для этого клиент использует специальный формат, так называемый RADIUS-Message (сообщение RADIUS). В ответ сервер начинает проверку, в ходе которой он аутентифицирует и авторизует запрос клиента RADIUS, а затем пересылает ему ответ — RADIUS-Message-response. После этого клиент передает на сервер RADIUS учетную информацию.

Еще одна особенность — поддержка агентов RADIUS. Эти системы предназначены исключительно для обеспечения обмена сообщениями RADIUS между клиентами, серверами и другими агентами. Отсюда можно сделать вывод, что сообщения никогда не передаются непосредственно от клиента к серверу.

Сами по себе сообщения RADIUS передаются в форме пакетов UDP. Причем информация об аутентификации направляется на порт UDP с номером 1812. Некоторые серверы доступа используют, однако, порты 1645 (для сообщений об аутентификации) или, соответственно, 1646 (для учета) — выбор должен определять своим решением администратор. В поле данных пакета UDP (так называемая полезная нагрузка) всегда помещается только одно сообщение RADIUS. В соответствии с RFC 2865 и RFC 2866 определены следующие типы сообщений.

Типы сообщений RADIUS

- Access-Request — «запрос доступа». Запрос клиента RADIUS, с которого начинается собственно аутентификация и авторизация попытки доступа в сеть;

- Access-Accept — «доступ разрешен». С помощью этого ответа на запрос доступа клиенту RADIUS сообщается, что попытка соединения была успешно аутентифицирована и авторизована;

- Access-Reject — «доступ не разрешен». Этот ответ сервера RADIUS означает, что попытка доступа к сети не удалась. Такое возможно в том случае, если пользовательских данных недостаточно для успешной аутентификации или доступ для пользователя не авторизован;

- Access-Challenge — «вызов запроса». Сервер RADIUS передает его в ответ на запрос доступа;

- Accounting-Request — «запрос учета», который клиент RADIUS отсылает для ввода учетной информации после получения разрешения на доступ;

- Accounting-Response — «ответ учета». Таким образом, сервер RADIUS реагирует на запрос учета и подтверждает факт обработки запроса учета.

Сообщение RADIUS всегда состоит из заголовка и атрибутов, каждый из которых содержит ту или иную информацию о попытке доступа: например, имя и пароль пользователя, запрашиваемые услуги и IP-адрес сервера доступа. Таким образом, главной задачей атрибутов RADIUS является транспортировка информации между клиентами, серверами и прочими агентами RADIUS. Атрибуты RADIUS определены в нескольких RFC, а именно: RFC 2865, RFC 2866, RFC 2867, RFC 2868, RFC 2869 и RFC 3162.

RADIUS может совместно работать с различными протоколами аутентификации. Наиболее часто используются протокол аутентификации пароля (Password Authentication Protocol, РАР), протокол аутентификации с предварительным согласованием (Challenge Handshake Authentication Protocol, CHAP), а также MS-CHAP (CHAP от Microsoft в первой версии или MS-CHAPv2 — во второй). Кроме того, возможно применение RADIUS вместе с PPP, протоколом передачи «точка-точка» (Point-to-PointProtocol). Результаты сеанса аутентификации между сервером доступа и действующим клиентом передаются на сервер RADIUS, который их потом удостоверяет.

Для защиты сообщений клиент и сервер RADIUS обладают «общим секретом» или, проще говоря, ключом. При этом речь, как правило, идет о цепочке символов, имеющейся как на серверах, так и на клиенте RADIUS.

routers.in.ua

RADIUS\ Server - это... Что такое RADIUS\ Server?

RADIUS-Server — RADIUS (Akronym für Remote Authentication Dial In User Service, sinngemäß: Authentifizierungsdienst für sich einwählende Benutzer) ist ein Client Server Protokoll, das zur Authentifizierung, Autorisierung und zum Accounting (Triple A System) von… … Deutsch Wikipedia

Radius-Server — RADIUS (Akronym für Remote Authentication Dial In User Service, sinngemäß: Authentifizierungsdienst für sich einwählende Benutzer) ist ein Client Server Protokoll, das zur Authentifizierung, Autorisierung und zum Accounting (Triple A System) von… … Deutsch Wikipedia

Radiator RADIUS server — Overview Radiator RADIUS Server is a product of Open System Consultants Pty Limited. It provides authentication, authorisation and accounting (AAA protocol) access to computer networks using the RADIUS protocol (Remote Authentication Dial In User … Wikipedia

RADIUS — (Akronym für Remote Authentication Dial In User Service, Authentifizierungsdienst für sich einwählende Benutzer) ist ein Client Server Protokoll, das zur Authentifizierung, Autorisierung und zum Accounting (Triple A System) von Benutzern bei… … Deutsch Wikipedia

RADIUS — contextRemote Authentication Dial In User Service (RADIUS) is a networking protocol that provides centralized access, authorization and accounting management for people or computers to connect and use a network service. When a person or device… … Wikipedia

RADIUS — Saltar a navegación, búsqueda RADIUS (acrónimo en inglés de Remote Authentication Dial In User Server). Es un protocolo de autenticación y autorización para aplicaciones de acceso a la red o movilidad IP. Utiliza el puerto 1813 UDP para… … Wikipedia Español

Radius (значения) — Radius: RADIUS (англ. Remote Authentication in Dial In User Service) протокол AAA (Authentication, Authorization и Accounting), разработанный для передачи сведений между центральной платформой AAA и оборудованием Dial Up доступа (NAS,… … Википедия

RADIUS — (acrónimo en inglés de Remote Access Dial In User Server). Es un protocolo de autentificación, autorización y accounting para aplicaciones de acceso a la red o movilidad IP. Cuando se realiza la conexión con un ISP mediante … Enciclopedia Universal

RADIUS — У этого термина существуют и другие значения, см. Radius (значения). RADIUS (англ. Remote Authentication in Dial In User Service) протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах,… … Википедия

Server-Software — Ein Server (engl.: to serve = bedienen) ist ein Programm, welches auf die Kontaktaufnahme eines Client Programms wartet und nach Kontaktaufnahme mit diesem Nachrichten austauscht. Die Kommunikation erfolgt dabei nach dem sogenannten Client Server … Deutsch Wikipedia

Server-Console — Ein Konsolenserver (Englisch: Console Server) ist eine Fernwartungskomponente und dient zum Management von Rechnernetzknoten, die eher im Rechenzentrum anzutreffen sind, wie (Unix )Server, Router, Switches, Firewalls, Telefonanlagen, USVs. Die… … Deutsch Wikipedia

gsm.academic.ru

Лекция 4 Сервер политики сети RADIUS-сервер, RADIUS-прокси и сервер политик защиты

Лекция 4 Сервер политики сети: RADIUS-сервер, RADIUS-прокси и сервер политик защиты

Лекция 4

Тема: Сервер политики сети: RADIUS-сервер, RADIUS-прокси и сервер политик защиты доступа к сети

Введение

Windows Server 2008 и Windows Server 2008 R2 —высокотехнологичные операционные системы Windows Server, разработанные, чтобы дать начало новому поколению сетей, приложений и веб-служб. С помощью этих операционных систем можно разрабатывать, доставлять и управлять гибким и всеобъемлющим взаимодействием с пользователями и приложениями, создавать сетевые инфраструктуры с высоким уровнем безопасности и увеличивать технологическую эффективность и организованность в своей организации.

Сервер сетевых политик

Сервер политики сети позволяет создавать и применять политики доступа к сети на уровне организации для обеспечения работоспособности клиентов, а также выполнения проверки подлинности и авторизации запросов на подключение. Кроме того, сервер политики сети можно использовать в качестве RADIUS-прокси для перенаправления запросов на подключение на сервер политики сети или другие RADIUS-серверы, настроенные в группах удаленных RADIUS-серверов.

Сервер политики сети позволяет централизованно настраивать политики проверки подлинности, авторизации и работоспособности клиента при предоставлении доступа к сети и управлять этими политиками с помощью следующих трех возможностей:

• RADIUS server. Сервер политики сети централизованно выполняет проверку подлинности, авторизацию и учет для беспроводных подключений, подключений по коммутаторам с проверкой подлинности, подключений удаленного доступа и подключений по виртуальной частной сети (VPN). При использовании сервера политики сети в качестве RADIUS-сервера, серверы доступа к сети, такие как точки беспроводного доступа и VPN-серверы, настраиваются как RADIUS-клиенты на сервере политики сети. Кроме того, настраиваются политики сети, используемые сервером политики сети для авторизации запросов на подключение. В дополнение к этому можно настроить RADIUS-учет, чтобы данные заносились сервером политики сети в файлы журнала, хранящиеся на локальном жестком диске или в базе данных Microsoft SQL Server.

• RADIUS proxy. Если сервер политики сети используется в качестве RADIUS-прокси, необходимо настроить политики запросов на подключение, которые определяют, какие запросы на подключение сервер политики сети будет перенаправлять на другие RADIUS-серверы, а также на какие конкретно RADIUS-серверы будут перенаправляться эти запросы. На сервере политики сети можно также настроить перенаправление учетных данных для их хранения на одном или нескольких компьютерах в группе удаленных RADIUS-серверов.

• Network Access Protection (NAP) policy server. Если сервер политики сети настроен в качестве сервера политик защиты доступа к сети, сервер политики сети оценивает состояния работоспособности, направляемые клиентскими компьютерами с поддержкой защиты доступа к сети, которые пытаются подключиться к сети. Сервер сетевых политик, на котором настроена защита доступа к сети, выступает в качестве RADIUS-сервера, выполняя проверку подлинности и авторизацию запросов на подключение. На сервере политики сети можно настроить политики и параметры защиты доступа к сети, в том числе устройства проверки работоспособности системы, политику работоспособности и группы серверов обновлений, которые обеспечивают обновление конфигурации клиентских компьютеров в соответствии с сетевой политикой организации.

На сервере политики сети можно настроить любое сочетание перечисленных выше возможностей. Например, сервер политики сети может выступать в качестве сервера политик защиты доступа к сети с использованием одного или нескольких методов применения, одновременно выполняя функции RADIUS-сервера для подключений удаленного доступа и функции RADIUS-прокси для перенаправления некоторых запросов на подключение группе удаленных RADIUS-серверов, что позволяет выполнять проверку подлинности и авторизацию в другом домене.

RADIUS-сервер и RADIUS-прокси

Сервер политики сети может использоваться в качестве RADIUS-сервера, RADIUS-прокси или обоих этих устройств одновременно.

RADIUS-сервер

Сервер политики сети Майкрософт реализован в соответствии со стандартом RADIUS, описанным в документах IETF RFC 2865 и RFC 2866. В качестве RADIUS-сервера сервер политики сети централизованно выполняет проверку подлинности, авторизацию и учет подключений для разных типов доступа к сети, включая беспроводной доступ, коммутирование с проверкой подлинности, удаленный доступ и доступ к VPN, а также подключения между маршрутизаторами.

Сервер политики сети позволяет использовать разнородный набор оборудования для беспроводного доступа, удаленного доступа, сетей VPN и коммутирования. Сервер политики сети можно использовать со службой маршрутизации и удаленного доступа, которая доступны в операционных системах Microsoft Windows 2000 Windows Server 2003, Standard Edition, Windows Server 2003, Enterprise Edition и Windows Server 2003, Datacenter Edition.

Если компьютер с сервером политики сети является членом домена Active Directory®, сервер политики сети использует эту службу каталогов в качестве базы данных учетных записей пользователей и является частью решения для единого входа. Тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен Active Directory.

Поставщики услуг Интернета и организации, которые обеспечивают доступ к сети, сталкиваются с более сложными задачами, связанными с необходимостью осуществлять управление любыми типами сетей из единой точки администрирования независимо от используемого оборудования доступа к сети. Стандарт RADIUS поддерживает такую функциональность как в однородных, так и в разнородных средах. Протокол RADIUS является клиент-серверным протоколом, который позволяет оборудованию доступа к сети (выступающему в качестве RADIUS-клиентов) направлять RADIUS-серверу запросы на проверку подлинности и учета.

RADIUS-сервер имеет доступ к сведениям учетной записи пользователя и может проверять учетные данные при проверке подлинности для предоставления доступа к сети. Если учетные данные пользователя являются подлинными, и попытка подключения прошла авторизацию, RADIUS-сервер авторизует доступ данного пользователя с учетом указанных условий и заносит сведения о подключении в журнал учета. Использование протокола RADIUS позволяет собирать и обслуживать данные о проверке подлинности, авторизации и учете в едином расположении вместо выполнения этой операции на каждом сервере доступа.

RADIUS-прокси

В качестве RADIUS-прокси сервер политики сети перенаправляет сообщения проверки подлинности и учета на другие RADIUS-серверы.

С помощью сервера политики сети организации могут передать инфраструктуру удаленного доступа на внешнее управление поставщику услуг, в то же время сохраняя контроль над проверкой подлинности, авторизацией и учетом пользователей.

Конфигурации сервера политики сети могут создаваться для следующих сценариев:

• Беспроводной доступ

• Подключение удаленного доступа или виртуальной частной сети в организации.

• Удаленный доступ или беспроводной доступ, обеспечиваемый внешней организацией

• Доступ к Интернету

• Доступ с проверкой подлинности к ресурсам внешней сети для деловых партнеров

Примеры конфигураций RADIUS-сервера и RADIUS-прокси

В следующих примерах конфигурации демонстрируется настройка сервера политики сети в качестве RADIUS-сервера и RADIUS-прокси.

NPS as a RADIUS server. В этом примере сервер политики сети настроен как RADIUS-сервер, единственной настроенной политикой является установленная по умолчанию политика запросов на подключение, а все запросы на подключение обрабатываются локальным сервером политики сети. Сервер политики сети может выполнять проверку подлинности и авторизацию пользователей, учетные записи которых находятся в домене данного сервера или в доверенных доменах.

NPS as a RADIUS proxy. В этом примере сервер политики сети настроен как RADIUS-прокси, который перенаправляет запросы на подключение в группы удаленных RADIUS-серверов в двух разных доменах без доверия. Установленная по умолчанию политика запросов на подключение удаляется, а вместо нее создаются две новые политики запросов на подключение, предусматривающие перенаправление запросов в каждый из двух доменов без доверия. В этом примере сервер политики сети не обрабатывает запросы на подключение на локальном сервере.

NPS as both RADIUS server and RADIUS proxy. В дополнение к установленной по умолчанию политике запросов на подключение, которая предусматривает локальную обработку запросов, создается новая политика запросов на подключение, предусматривающая их перенаправление на сервер политики сети или другой RADIUS-сервер, находящийся в домене без доверия. Вторая политика имеет имя Прокси. В данном примере политика "Прокси" отображается первой в упорядоченном списке политик. Если запрос на подключение соответствует политике "Прокси", данный запрос на подключение перенаправляется на RADIUS-сервер в группе удаленных RADIUS-серверов. Если запрос на подключение не соответствует политике "Прокси", но соответствует установленной по умолчанию политике запросов на подключение, сервер политики сети обрабатывает данный запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из этих политик, он отклоняется.

NPS as a RADIUS server with remote accounting servers. В этом примере локальный сервер политики сети не настроен на ведение учета, а установленная по умолчанию политика запросов на подключение изменена таким образом, чтобы RADIUS-сообщения учета перенаправлялись на сервер политики сети или иной RADIUS-сервер в группе удаленных RADIUS-серверов. Несмотря на то, что сообщения учета перенаправляются, сообщения проверки подлинности и авторизации не перенаправляются, а соответствующие функции для локального домена и всех доверенных доменов осуществляются локальным сервером политики сети.

NPS with remote RADIUS to Windows user mapping. В этом примере сервер политики сети выступает как в качестве RADIUS-сервера, так и в качестве RADIUS-прокси для каждого отдельного запроса на подключение, перенаправляя запрос на проверку подлинности на удаленный RADIUS-сервер и одновременно выполняя авторизацию с использованием локальной учетной записи пользователя Windows. Такая конфигурация реализуется путем установки атрибута Сопоставление удаленного сервера RADIUS пользователю Windows в качестве условия политики запросов на подключение. (Кроме того, на RADIUS-сервере необходимо создать локальную учетную запись пользователя с тем же именем, что и удаленная учетная запись, по которой будет выполняться проверка подлинности удаленным RADIUS-сервером.)

Сервер политики защиты доступа к сети

Компонент защиты доступа к сети включен в Windows Vista®, Windows® 7, Windows Server® 2008 и Windows Server® 2008 R2. Он помогает обеспечить защиту доступа к частным сетям, гарантируя соответствие параметров клиентских компьютеров действующим в сети организации политикам работоспособности при разрешении этим клиентам доступа к сетевым ресурсам. Кроме того, соответствие клиентского компьютера политике работоспособности, определяемой администратором, отслеживается компонентом защиты доступа к сети в период, когда этот компьютер подключен к сети. Благодаря возможности автоматического обновления защиты доступа к сети может выполняться автоматическое обновление несоответствующих компьютеров в соответствии с политикой работоспособности, что позволяет впоследствии предоставить им доступ к сети.

Системные администраторы определяют политики работоспособности сети и создают эти политики с использованием компонентов защиты доступа к сети, которые доступны на сервере политики сети или поставляются другими компаниями (в зависимости от реализации защиты доступа к сети).

Политики работоспособности могут иметь такие характеристики, как требования к программному обеспечению, требования к обновлениям системы безопасности и требования к параметрам конфигурации. Защита доступа к сети применяет политики работоспособности, проверяя и оценивая работоспособность клиентских компьютеров, ограничивая сетевой доступ для компьютеров, не соответствующих этим требованиям и исправляя это несоответствие с целью предоставления неограниченного доступа к сети.

studfiles.net