Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS. Radius server windows 2018 r2 настройка

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Если в организации имеется большое количество сетевых устройств, таких как маршрутизаторы, коммутаторы, сетевые принтеры, контроллеры управления ИБП и др., – рано или поздно может встать вопрос о централизации управления этими устройствами. Понятие централизации управления в данном контексте является очень широким и мы в данной заметке рассмотрим одну из его составляющих – централизация функций аутентификации/авторизации/контроля доступа к этим устройствам. Реализацию этих функций можно найти в программных и программно-аппаратных вариантах у разных производителей оборудования, но если речь идёт об унификации этих функций в парке устройств разных производителей, - на помощь нам приходит протокол RADIUS. Любой уважающий себя производитель сетевого оборудования имеет на сегодня для своих устройств поддержку этого протокола.

Рассмотрим на практике случай, когда в организации имеется некоторое количество источников бесперебойного питания (ИБП) фирмы APC с установленными в них контроллерами управления APC Web/SNMP Management card. Для сетевого доступа на каждый из таких контроллеров, как правило, используются встроенные в эти контроллеры учетные записи пользователей трёх категорий доступа:

- Полный административный доступ

- Доступ на чтение с функциями управления клиентами ИБП

- Доступ “только на чтение”

Встроенная в эти контроллеры поддержка протокола RADIUS позволит нам использовать вместо встроенной аутентификации аутентификацию на основе учетных записей Active Directory. Чтобы реализовать этот механизм поэтапно рассмотрим процесс установки/настройки сервера RADIUS на базе Windows Server 2008 R2 и последующей настройки ИБП.В качестве аппаратных исходных данных будут выступать ИБП APC с установленными контроллерами управления:

APC AP9619 Web/SNMP Management card Hardware Revision: A10 Application Module - sumx - v3.7.2 - 02/02/2010 APC OS (AOS) - aos - v3.7.3 - 02/02/2010

Этап #1. Установка и активация сервера RADIUS

Итак, поднимаем виртуальный сервер с Windows Server 2008 R2 SP1 на борту, устанавливаем на него все текущие обновления с WSUS. В нашем случае имя сервера будет KOM-AD01-NPS01.

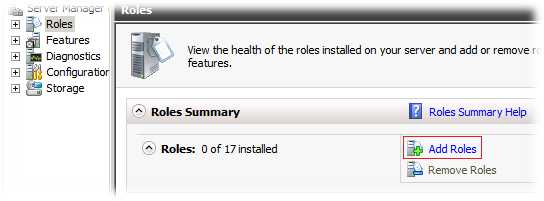

На этом сервере открываем оснастку Server Manager, переходим в раздел Roles и в секции Role Summary вызываем мастер добавления ролей - Add Roles

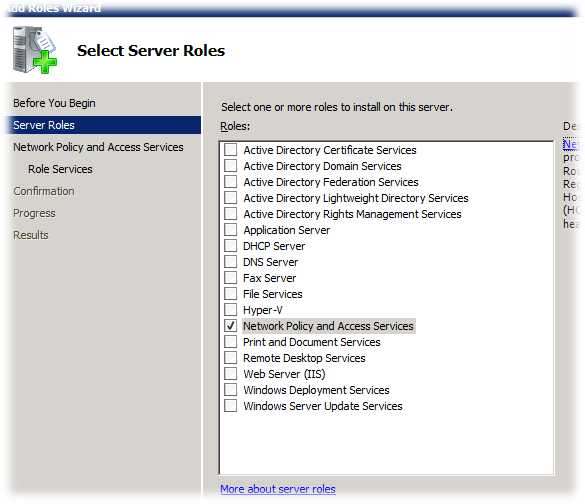

В открывшемся мастере на шаге выбора ролей отмечаем роль Network Policy and Access Services.

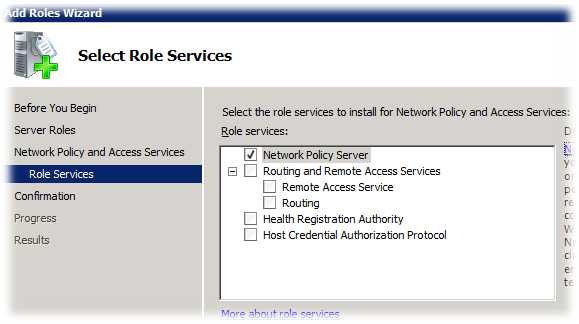

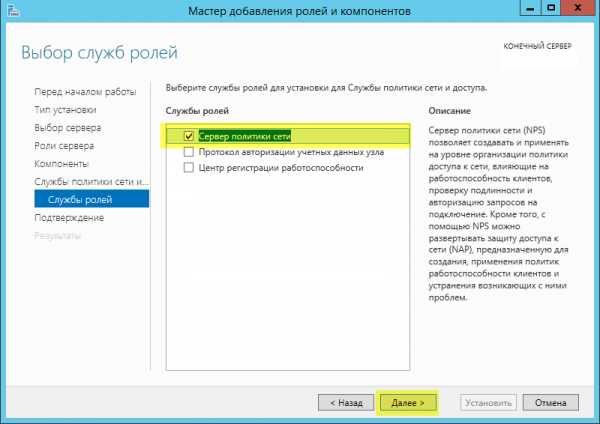

На шаге выбора служб роли в нашей ситуации достаточно будет выбрать только службу Network Policy Server.

После того как установка роли успешно завершена, открываем оснастку Network Policy Server (nps.msc) через Панель управления > Administrative Tools

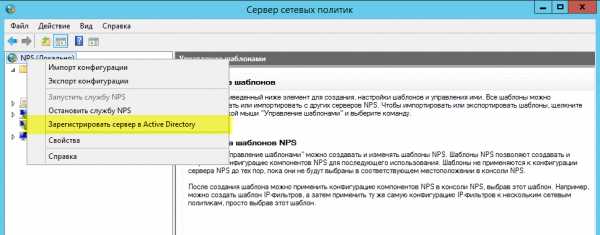

Для начала использования нужных нам функций сервера в доменной инфраструктуре необходимо провести его регистрацию в AD. Для этого в корне консоли правой кнопкой мыши откроем контекстное меню и выберем пункт меню Register server in Active Directory

При этом мы должны подтвердить наше намерение дать серверу полномочия в домене на чтение свойств учётных записей пользователей, касающихся удалённого доступа.

При этом мы должны подтвердить наше намерение дать серверу полномочия в домене на чтение свойств учётных записей пользователей, касающихся удалённого доступа.

Этап #2. Добавление клиентов на сервер RADIUS

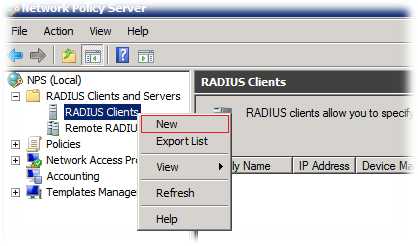

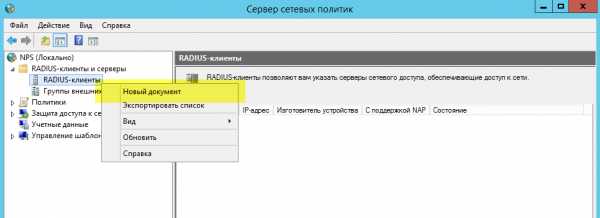

Теперь нам нужно внести на наш NPS сервер информацию о всех наших клиентах RADIUS. Для этого в дереве консоли NPS развернём раздел RADIUS Clients and Servers и на элементе RADIUS Clients откроем контекстное меню и выберем пункт New

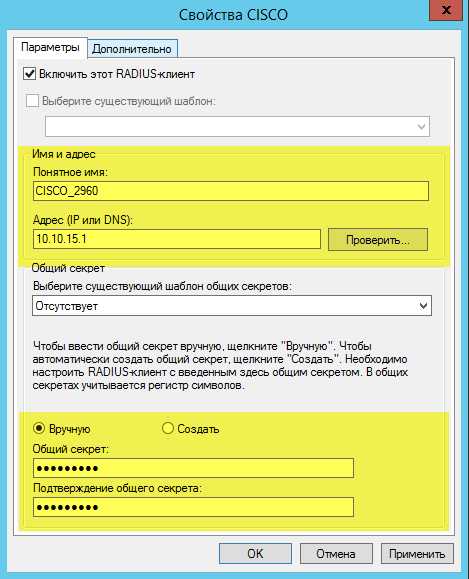

В открывшемся диалоговом окне заполним поля Friendly name и Client address (IP or DNS) указав имя которое мы зарегистрировали предварительно в DNS для контроллера управления одного конкретно взятого ИБП.

Значение поля “Friendly name” может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа - Remote Access Policy. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

В поля Shared Secret и Confirm shared secret введём пароль, который будет прописан в настройках UPS контроллера для подключения к серверу RADIUS.

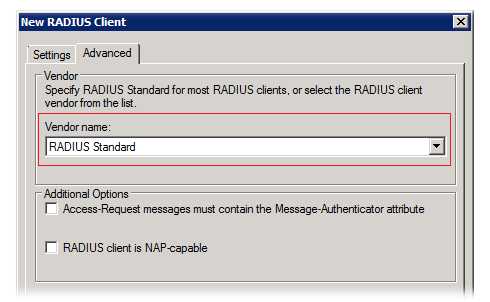

Переключимся на закладку Advanced и выберем в списке вендоров оборудования RADIUS Standard, так как APC не представлен в этом списке.

Этап #3. Создание групп доступа в домене

Для того чтобы в дальнейшем настроить политики доступа, которые будут опираться на доменную аутентификацию, нам нужно создать в домене соответствующие локальные группы безопасности, в которые буду включены пользователи, которым можно будет получать доступ к контроллерам управления ИБП.

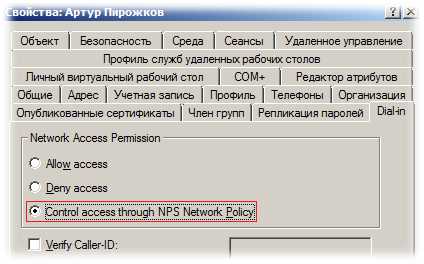

Так как контроллеры APC, как отмечалось ранее ранее, поддерживают три основные роли доступа, возможно будет удобно создать три соответствующие группы безопасности. При этом, стоит обратить внимание на то, что для пользователей, которые будут включаться в эти группы должно быть установлено разрешение в домене, дающее право удалённого доступа.

Этап #4. Создание политик доступа на сервере RADIUS

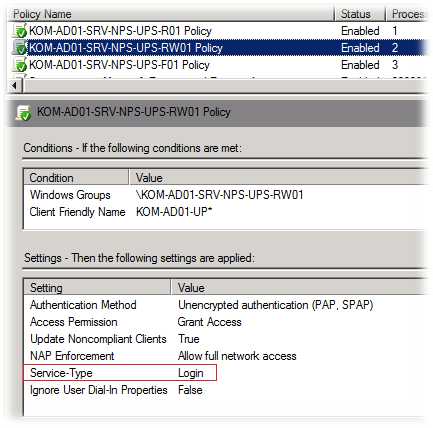

С помощью политик доступа мы произведём связку созданных ранее записей о клиентах RADIUS и доменных групп безопасности, определяющих уровень доступа к контроллерам ИБП. То есть в нашем случае будет создано три политики доступа.

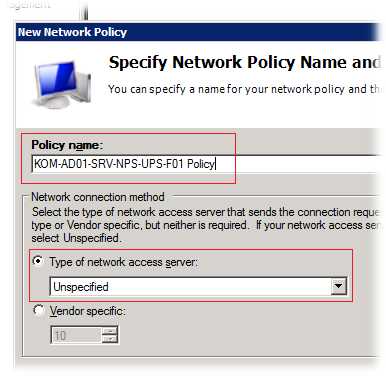

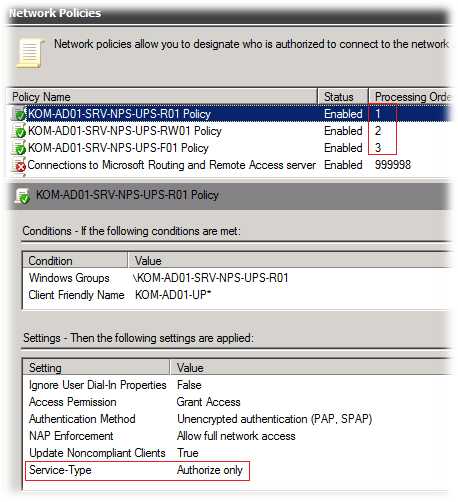

Итак, создадим первую политику, определяющую полный административный доступ к контроллеру ИБП. В дереве консоли NPS в разделе Policies > Network Policies откроем контекстное меню и выберем пункт New.

В открывшемся мастере создания политики введём название создаваемой политики (пусть например оно будет созвучно с группой доступа) и выберем тип соединения Unspecified

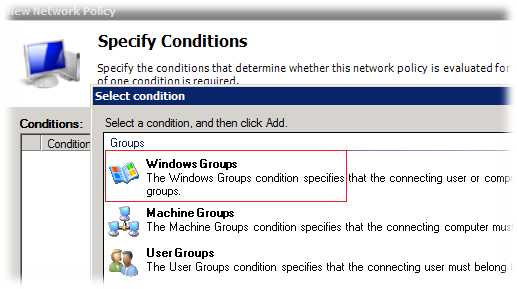

На следующем шаге Specify conditions нам нужно добавить условия при которых будет применяться данная политика RADIUS. Добавим два условия, – чтобы пользователь, проходящий авторизацию, входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя. Через кнопку Add добавим сначала условие выбрав тип Windows Group

В открывшемся окне добавления групп добавим сделанную ранее в домене группу безопасности которая будет служить для предоставления административного доступа. Здесь важно понимать, что использование встроенных групп безопасности таких как, например, Domain Admins не является хорошей практикой с точки зрения безопасности.

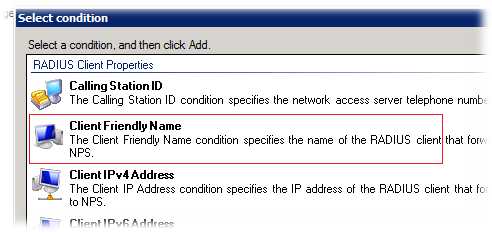

Затем добавим второе условие по свойству Client Friendly Name

В качестве значения можно использовать как конкретные “Friendly name” устройств так и их маску, например в нашем случае политика будет применяться ко всем клиентам RADIUS у которых в свойствах атрибута “Friendly name” указано значение начинающееся с “KOM-AD01-UP”

В итоге, в нашем случае, список условий будет выглядеть так:

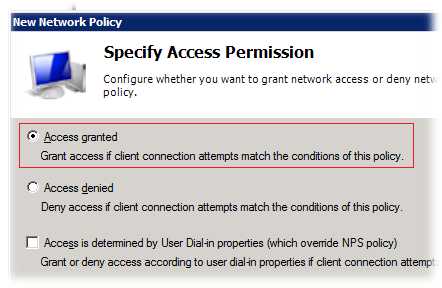

На следующем шаге Specify Access Permission укажем, что данная политика является политикой, разрешающей доступ - Access granted

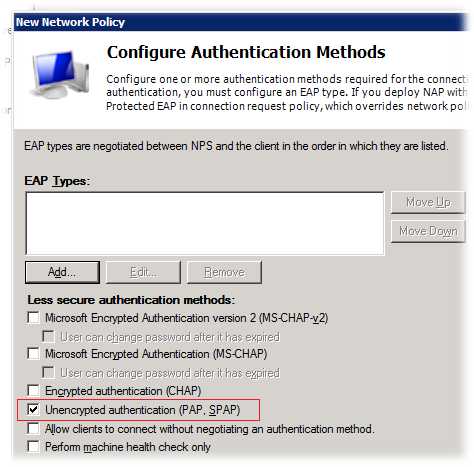

На следующем шаге Configure Authentication Methods отключим все методы аутентификации и включим метод Unencrypted authentication (PAP, SPAP), так как контроллеры ИБП APC в нашем случае поддерживают только этот метод.

При этом мы получим предупреждение о том, что выбранный метод является не безопасным и для того, чтобы оставить выбор в силе, нужно нажать - No.

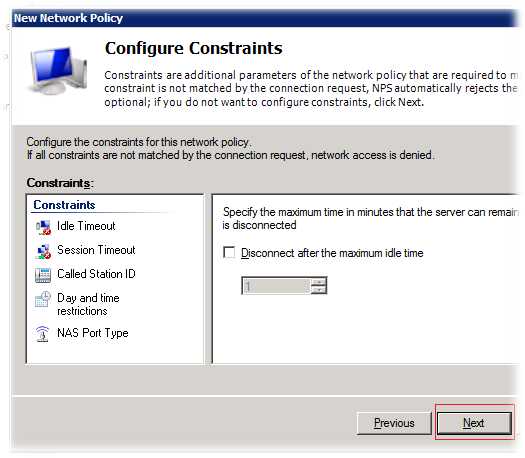

На следующем шаге настройки дополнительных ограничений Configure Constraints можно ничего не изменять

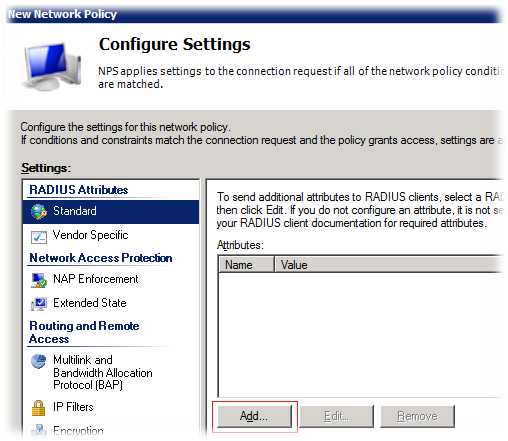

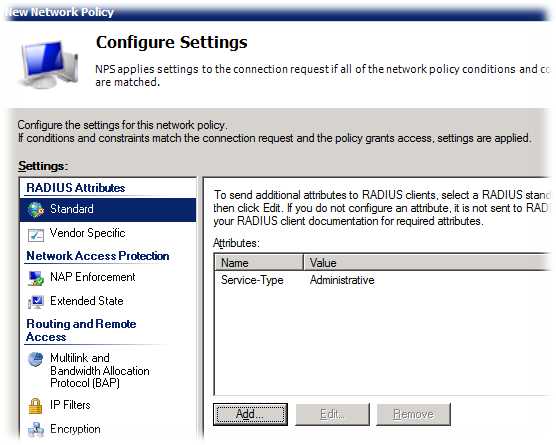

На шаге конфигурационных настроек Configure Settings в разделе настроек стандартных атрибутов RADIUS удалим имеющиеся по умолчанию там два атрибута и добавим новый по кнопке Add.

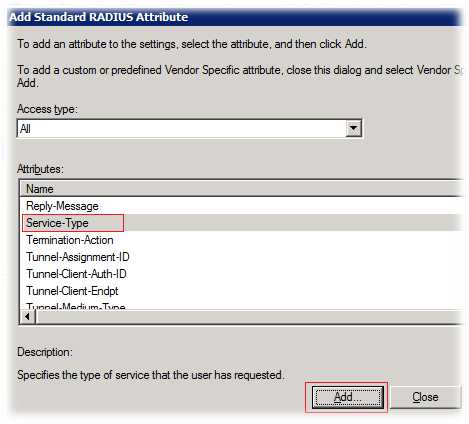

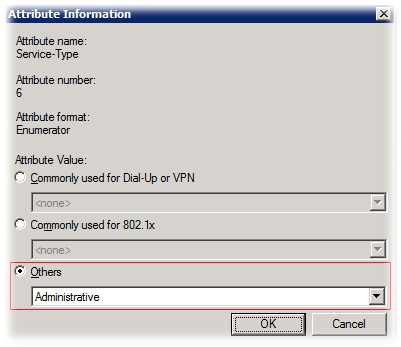

В открывшемся окне выбора стандартных атрибутов, выберем Service-Type и нажмём Add.

Переключатель значения атрибута Attribute value установим в положение Others и из выпадающего списка выберем значение Administrative

В итоге список стандартных атрибутов RADIUS в нашем случае будет иметь только одну позицию:

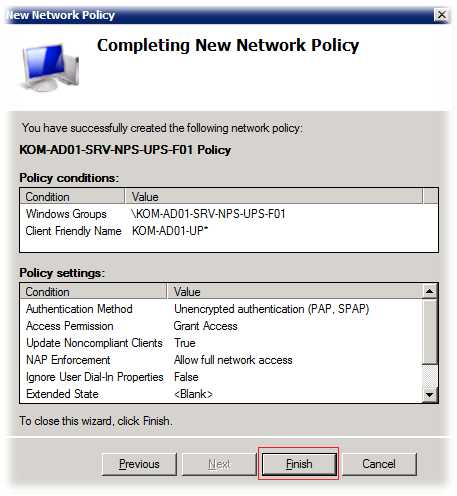

После этого перейдём на шаг завершения создания новой политики доступа, получив сводную информацию о заданных нами настройках.

По аналогии создаём вторую политику с доступом на чтение с функциями управления клиентами ИБП и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Login

Затем так же создаём третью политику с доступом “только на чтение” и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Authorize only

При создании и планировании политик обратите внимание на то что имеет значение их порядок. Политики обрабатываются сверху вниз, и когда получается что все условия в очередной политике соблюдены, их дальнейшая обработка прекращается. То есть с точки зрения безопасности и разруливания конфликтов между политиками правильней будет располагать политики в порядке возрастания административных полномочий.

Этап #5. Настройка контроллеров управления ИБП APC

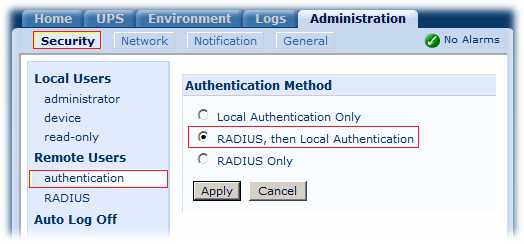

Подключаемся к контроллеру управления ИБП APC например через Web-интерфейс используя его встроенную учетную запись администратора, переходим на закладку Administration > Security > Remote Users Authentication и включаем опцию RADIUS, then Local Authentication

Включение этой опции позволит нам в качестве основного режима аутентификации использовать наш сервер RADIUS, а в случае его недоступности (например в случае остановки службы) будет активироваться режим локальной аутентификации.

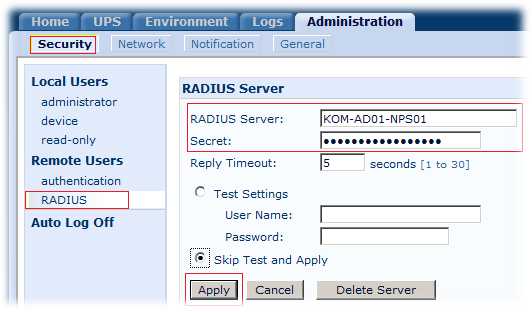

В настройках RADIUS указываем имя нашего сервера NPS и пароль, который мы использовали ранее в консоли NPS когда создавали запись об этом клиенте RADIUS.

При этом надо понимать, что если мы указываем имя а не IP-адрес сервера, в настройках контроллера должны быть прописаны работающие сервера DNS, чтобы контроллер мог корректно разрешать указанное нами имя сервера NPS в его IP-адрес. Так же при настройке интерфейсов управления контроллера ИБП важно включить функции шифрования трафика, например использовать HTTPS вместо HTTP или SSH вместо Telnet, так как при новых настройках в процессе аутентификации по сети на устройство будут передаваться учетные данные доменных пользователей.

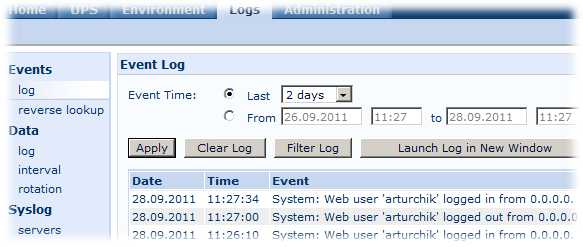

Итак, после сохранения настроек выполняем выход из сеанса администрирования контроллером ИБП и входим заново используя доменную учетную запись (без доменных префиксов)

Если мы всё сделали правильно, то успешно пройдём авторизацию на нашем RADUIS сервере и в соответствии с нашими политиками доступа NPS получим определённый набор полномочий на контроллере ИБП. На закладке Logs мы сможем увидеть информацию о наших сессиях входа/выхода.

Помимо этого на нашем NPS сервере RADIUS в системном журнале Security будут зарегистрированы события прохождения авторизации с соответствующими кодами, например:

Источники информации:

Поделиться ссылкой на эту запись:

Похожее

blog.it-kb.ru

Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Содержание статьи:

Рассмотрим настройку Radius аутентификации на Cisco устройствах, посредством службы Политики сети и доступа (Network Policy Server) на Windows Server 2012 R2.

Добавление роли, настройка Active Directory

Добавляем роль , переходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Выбираем роль (Службы политики сети и доступа):

Выбираем службу ролей (Сервер политики сети):

Для завершения установки роли, нажимаем Установить и дожидаемся установки компонента, после чего нажимаем Завершить.

В Active Directory необходимо создать группу безопасности (прим. NPS_Cisco) и включить в нее пользователей кому будет разрешена аутентификации на маршрутизаторах и коммутаторах Cisco.

Настройка Network Policy Server

Открываем оснастку Сервер политики сети (Network Policy Server).

Для полноценного использования функций NPS-сервера в домене, выполним регистрацию его в Active Directory. В оснастке на NPS (Локально), нажимаем правой кнопкой мыши и выбираем Зарегистрировать сервер в Active Directory (Register server in Active Directory):

Подтверждаем регистрацию сервера в Active Directory:

|  |

После регистрации NPS в Active Directory, добавим клиента RADIUS. На строке RADIUS-клиенты и серверы (RADIUS Clients and Servers) щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

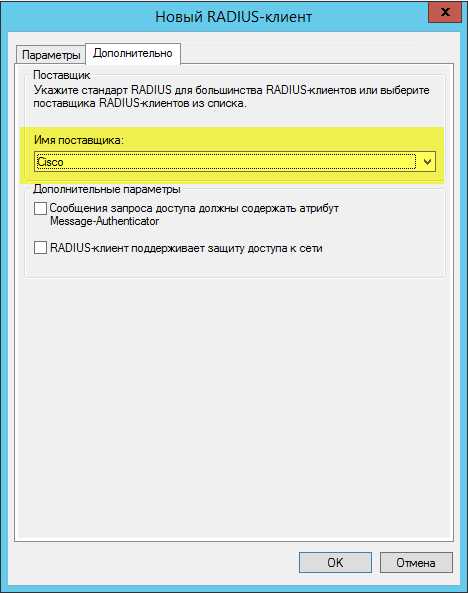

Во вкладке «Параметры» вводим Понятное имя (Friendly name), IP-адрес (Address) и Общий секрет (Shared Secret). Во вкладке «Дополнительно» указываем Имя поставщика (Vendor name) — Cisco

|  |

Значение в поле Понятное имя (Friendly name) может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

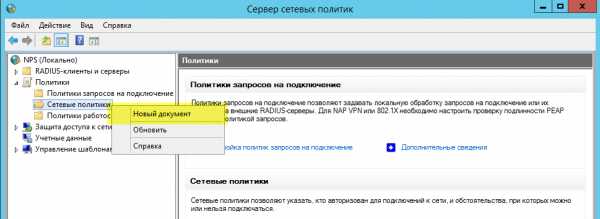

Раскрываем ветку Политики (Policies) — Сетевые политики (Network Policies) и щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

Задаем Имя политики (Policy name), Тип сервера доступа к сети (Type of network access server) оставляем без изменения:

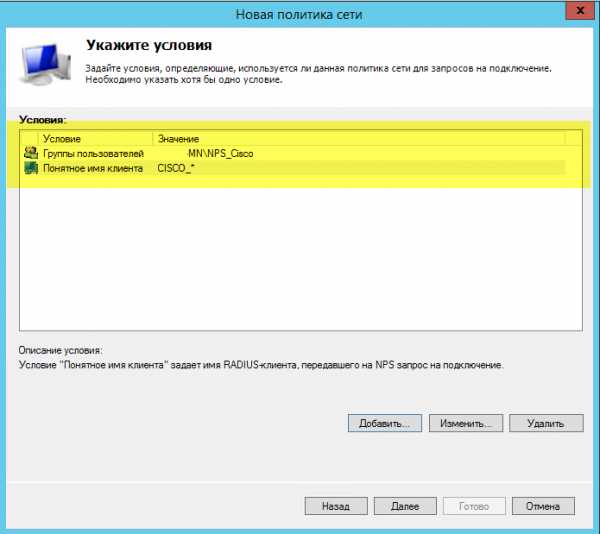

Задаем условия, которые должны соответствовать для успешной аутентификации. Создадим два условия:

- Группы пользователей (указываем ранее созданную в Active Directory группу безопастности)

- Понятное имя клиента (указываем дружественные имена, начинающиеся с префикса CISCO_)

Результат добавления условий:

Указываем разрешение доступа, оставляем значение Доступ разрешен (Access Granted).

Cisco поддерживает только методы Проверка открытым текстом (PAP, SPAP) (Unencrypted authentication (PAP, SPAP)). Снимите все флажки и отмечаем только Проверка открытым текстом (PAP, SPAP):

После настройки методов проверки подлинности вам будет предложено настроить Ограничения (Constraints), пропускаем этот раздел и переходим к следующему шагу.

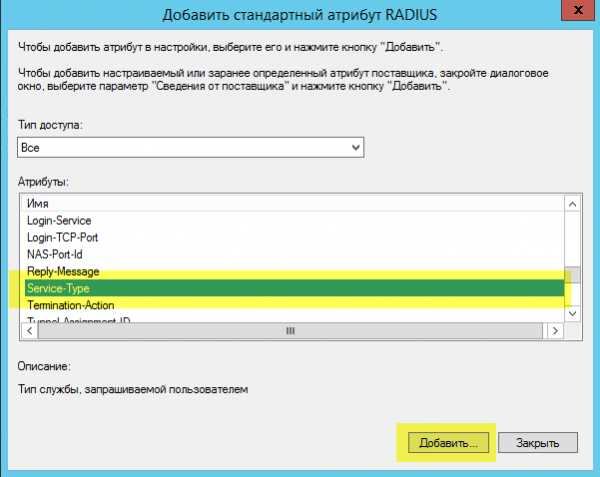

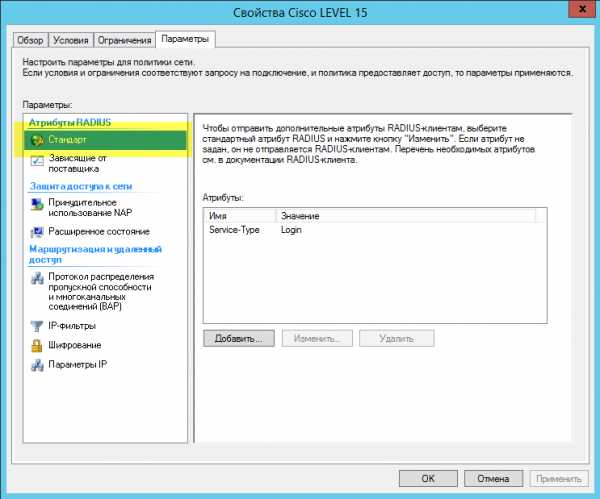

Настройка параметров (Configure Settings), переходим в Атрибуты RADIUS (RADIUS Attributes) — Стандарт (Standard). Удаляем имеющиеся там атрибуты и нажимаем Добавить… (Add…)

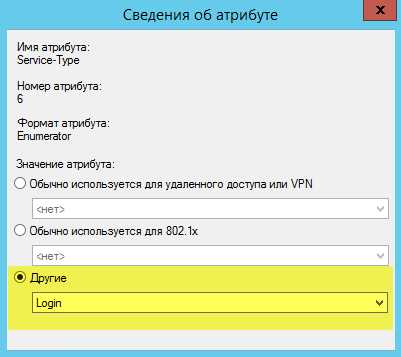

Тип доступа выбираем Service-Type, нажимаем Добавить, выставляем значение атрибута Login

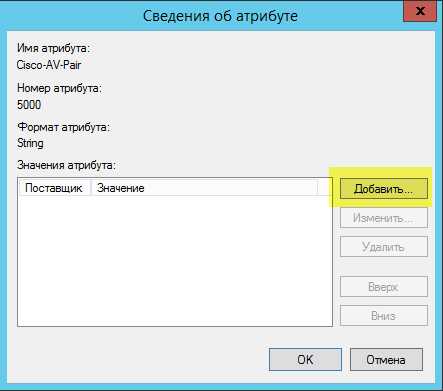

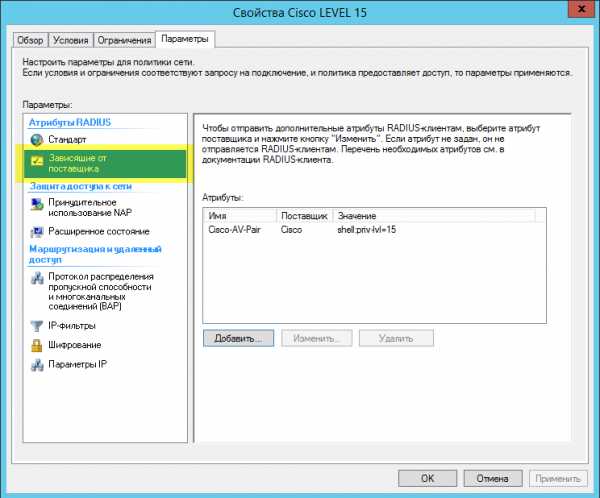

переходим в Атрибуты RADIUS (RADIUS Attributes) — Зависящие от поставщика (Vendor Specific), добавляем новый атрибут, и нажимаем Добавить… (Add…)

переходим в Атрибуты RADIUS (RADIUS Attributes) — Зависящие от поставщика (Vendor Specific), добавляем новый атрибут, и нажимаем Добавить… (Add…)

В пункте Поставщик (Vendor), указываем Cisco и нажимаем Добавить… (Add…). Будет предложено добавить сведения об атрибуте, нажимаем Добавить… (Add…) и устанавливаем значение атрибута:

shell: priv-lvl = 15

В итоге должно получится как изображено ниже. Нажимаем Далее (Next).

В итоге должно получится как изображено ниже. Нажимаем Далее (Next).

|  |

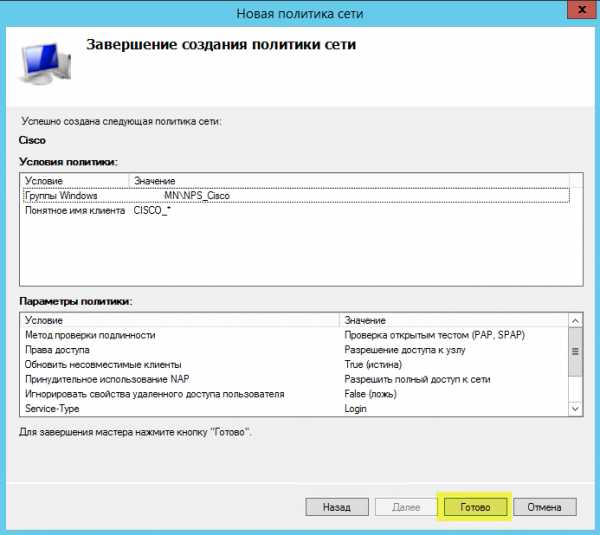

Представление сводки новой политики, которая была сформирована. Нажимаем Готово (Finish):

После создания политики, можно переходить к настройке маршрутизаторов и коммутаторов Cisco для аутентификации на сервере Radius NPS.

Настройка Cisco IOS AAA

Сперва настроим локальную учетную запись (прим. admin), на случай выхода из строя RADIUS-сервера, выполняем команды:

cisco>enable cisco#config terminal cisco(config)#username admin priv 15 secret Aa1234567

Выполняем последовательность действий по добавлению RADIUS-сервера:

- Включаем режим AAA

- Добавляем RADIUS-сервер

- Настраиваем профиль аутентификации (сперва RADIUS-сервер, если он не доступен, то тогда локальные учетные записи)

- Настраиваем профиль авторизации (сперва RADIUS-сервер, если он не доступен, то тогда локальные учетные записи)

- Включаем аутентификацию на интерфейсах

Пример настройки на Cisco 2911/K9 15.0(1r)M12

cisco(config)#aaa new-model cisco(config)#radius server NPS cisco(config-radius-server)#address ipv4 10.10.10.1 auth-port 1645 acct-port 1646 cisco(config-radius-server)#key CISCO cisco(config-radius-server)#exit cisco(config)#aaa group server radius NPS cisco(config-sg-radius)#server name NPS cisco(config-sg-radius)#exit cisco(config)#aaa authentication login NPS group NPS local cisco(config)#aaa authorization exec NPS group NPS local cisco(config)#aaa authorization console cisco(config)#line console 0 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config)#line vty 0 4 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input ssh cisco(config)#line vty 5 15 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input none

Пример настройки на Cisco WS-C3750V2-48TS 12.2(55)SE5

cisco(config)#aaa new-model cisco(config)#radius-server host 192.168.0.1 key Aa1234567 cisco(config)#aaa authentication login NPS group radius local cisco(config)#aaa authorization exec NPS group radius local cisco(config)#aaa authorization console cisco(config)#line console 0 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config)#line vty 0 4 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input ssh cisco(config)#line vty 5 15 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input none

Это минимальная настройка аутентификации/авторизации на маршрутизаторах/коммутаторов Cisco.

Понравилась или оказалась полезной статья, поблагодари автора

jakondo.ru

Настройка RADIUS средствами Microsoft Windows 2008 R2

В нашем офисе имеется сеть Wi-Fi. Доступ к ней был организован по примитивной и не безопасной схеме, к тому же, обеспечивал полное отсутствие прозрачности со стороны пользователей. Проще говоря, мы не знали, кто подключен к сети, а кто нет, т.к. для подключения к ней достаточно знать ключ доступа, который давно не менялся.Решением стало поднятие RADIUS сервера для нужд Wi-Fi.Подбор решений.

По скольку я не зацикливался на определенной ОС, то было решено сделать это там, где это можно сделать как можно более просто и быстро. При этом, функционал не должен пострадать. Первая рассмотренная мною софтина называлась winRADIUS. Очень проста в настройке, но она не давала мне всего того, что было нужно. Откровенно говоря, ничего особенно полезного для компании, где Wi-Fi пользуются порядка 50-80 человек, кроме фильтрации по MAC-адресам я не нашел. А ошибка, сообщавшая, что "Клиент не поддерживает аутентификацию по EAP-MD5" вызвала у меня серьезное недоумение, ведь на сайте разработчиков явно присутствовала информация о том, что все использующиеся в данный момент версии Windows, а также Linux и MacOS это поддерживают.Долго бороться с этой ошибкой я не стал, т.к. подобные вещи при наличии множества решений не впечатляют и не вызывают желания пользоваться продуктом, особенно учитывая функционал.Следующим был openradius. Очень интересный продукт. Удобный, качественный и прочее. Только одно Но!: настройка этого продукта меня немного покоробила. Трудностей мы не боимся, но не вижу смысла создавать сложности там, где все можно сделать проще, иначе говоря, "не множь сущностей сверх необходимого".В результате я остановился на встроенный в Windows Server 2008 R2 RADIUS-сервер.

Настройка.Как и любит винда - вагон и очень не маленькая тележка возможностей и прочего. Когда за 3 минуты я разобрался и потом еще за 5 настроил, мое внутреннее Я разделилось на две части. Не знаю, что чувствуют люди, больные раздвоением личности, но видимо что то подобное.Виндузятник во мне радовался совмещению возможностей и простоты работы. И что уж греха таить, относительной (относительно Windows Server 2008) безсбойности.Линуксойд во мне смотрел на виндузятника с сомнением и превосходством, мол это не путь истинного джедая и прочее. Но Бритва Оккама победила и Линуксойд был вынужден согласиться с очевидным.

Итак, переходим к сути.В первую очередь, заходим в Диспетчер сервера и добавляем новую роль Службы политики сети и доступа. После установки открываем одноименную роль в Диспетчере сервера и проходим NPS --> Клиенты и серверы RADIUS --> RADIUS клиенты. Там мы добавляем Wi-Fi точки доступа и прочие устройства, от которых мы будем принимать запросы на авторизацию. Не буду вдаваться в подробности настройки каждого пункта, т.к. это очень обширная тема.

Теперь переходим в Политики. Там нам нужны первые два пункта. Первый отвечает за то, кто сможет подключиться (устройство, пользователь и прочее). Второй отвечает за то, как этот кто то будет подключаться. Не забывайте в каждом пункте во вкладке Ограничения выбирать пункт Тип порта NAS и там выбирать Wirreles IEEE 802.11 в случае с Wi-Fi, т.к. это тип сервиса, который будет обслуживать данный сервер RADIUS.

Больше писать об этом не буду. Скажу только, что авторизацию пользователей можно проводить очень разными и порой даже очень неожиданными путями. С безопасностью тоже все хорошо на столько, на сколько может быть хорошо с безопасностью, протоколы для которой не являются открытыми и не известно, какие функции выполняют по мимо непосредственной. А все это работает на системе, которая изначально предназначалась для маленьких компаний и не имеет стабильности UNIX-подобных ОС. Но в противовес скажу, что на данный момент многие реализованные функции работают на "УРА!" и не вызывают нареканий, так что если Вам есть, чем себя занять на работе, по мимо бесконечного выпиливания мебели лобзиком (читай "пилить фряху/линукс"), а винда это тоже умеет и оно бесплатно (или компания купит), то Must Have.

P.S. Openradius я все таки сделал, связал с MySQL. Интересно получилось, но тратить на это 1-2 часа не вижу смысла. Сделал я это уже не на работе, а дома, когда было время. На работе эти пляски повторять не хочу. Но если кому то хочется именно так, а мануалы в инете не помогают, обращайтесь. Напишу сюда и про этот вариант.

P.P.S. Не забывайте, что подключающееся устройство (точка доступа, если Wi-Fi или роутер в случае с VPN) должны иметь встроенный RADIUS-клиент для работы с RADIUS-сервером. На Linux/FreeBSD все просто. поставил radius-client, настроил (10 минуты времени, если в первый раз и не знаешь английский, чтобы комменты в конфигах читать) и радуешься жизни. А вот с железными устройствами надо быть внимательней и смотреть характеристики.

Удачного дня :)

dojuk.livejournal.com

Radius на Windows server 2016. « Blog of Khlebalin Dmitriy

Radius на Windows server 2016.

Наконец «Долгая дорога в дюнах» закончилась, и мы пришли к корпоративному управляемому Wi-fi решению. В начале думали про решение Cisco или Aruba, но к сожалению текущий бюджет никак не располагает к решениям подобного плана. В итоге, в ходе долгих поисков истины и раздумий, решили остановиться на решении Ubnt (отдельно благодарю Александра за нужные советы). Конечно, это не одного поля ягоды с решением Cisco или Aruba, но в текущей ситуации, что есть, то есть.

Как говорил мой командир: «На пожаре и Х… водопровод» (да простят меня за мой русский).

Итак, решение выбрано, задача настроить корпоративный внутренний и гостевой сегменты Wi-fi с авторизацией на Radius сервере.

VPN сервер уже готов, осталось настроить RADIUS, сегодня как раз об этом. На первый взгляд, развернуть и настроить RADIUS сервер, не такая уж сложная задача, но немного загнались с сертификатом, пришлось «поплясать с бубном», ну об этом далее по порядку.

Для начала необходимо запросить сертификат с Центра сертификации, центр сертификации у нас уже есть, поэтому его установку в этом посте я пропущу.

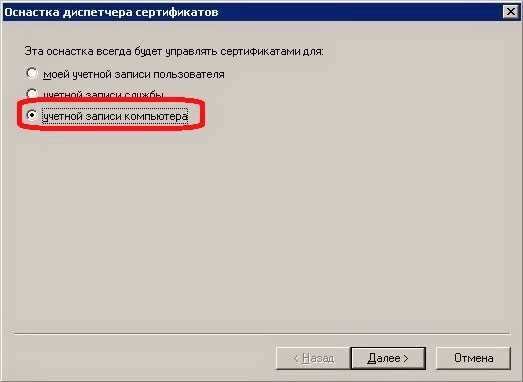

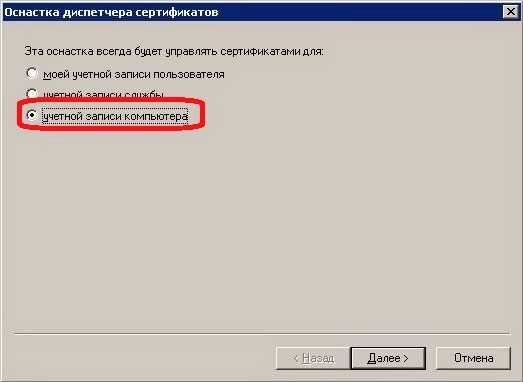

MMC-Файл-Добавить или удалить оснастку-Добавляем Сертификаты-Учетной записи компьютера-Локальным компьютером.

Находим наш центр сертификации

Запрашиваем сертификат (*.p12), сохраняем его на диск, далее устанавливаем его в Личные сертификаты на будущий радиус сервер

Далее добавляем роль самого RADIUS сервера

Далее за

khlebalin.wordpress.com

Настройка проверки подлинности Wi-Fi через RADIUS Server Windows 2008 R2. Часть 1.

RADIUS (Remote Authentication Dial In User Service, служба удалённой аутентификации дозванивающихся пользователей) — сетевой протокол, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта (Authentication, Authorization, and Accounting, AAA) пользователей, подключающихся к различным сетевым службам. Используется, например, при аутентификации пользователей WiFi, VPN, в прошлом, dialup-подключений, и других подобных случаях.

При подключении к точке доступа, у клиента запрашиваются учетные данные, затем они передаются на RADIUS Server. Он в свое время делает запрос в AD и, если данные верны, происходит аутентификация и авторизация пользователей.

Для начала нам необходимо получить сертификат из нашего СЦ (об это можно почитать в этой статье):

- На сервере с установленным СЦ нажимаем Пуск -> Выполнить. Вводим MMC и нажимаем Enter. Откроется пустое окно консоли MMC. Нажимаем Файл -> Добавить или удалить оснастку. Слева выбираем "Сертификаты" и нажимаем Добавить. Появится запрос, кем будет управляться оснастка сертификатов. Выбираем "Учетной записью компьютера" (Рис.1-2):

Рис.1.

Рис.1.  Рис.2.

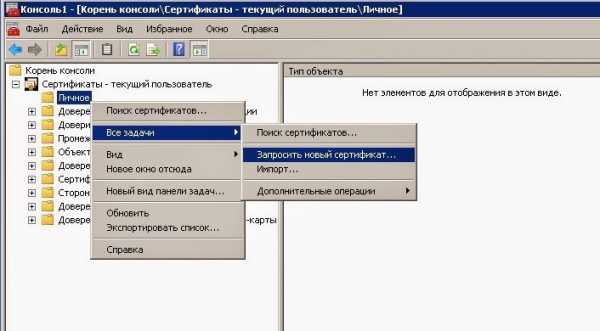

Рис.2. 2. Далее в консоли "Сертификаты - локальный пользователь" выбираем "Личные -> Все задачи -> Запросить новый сертификат" (Рис.3):

Рис.3.

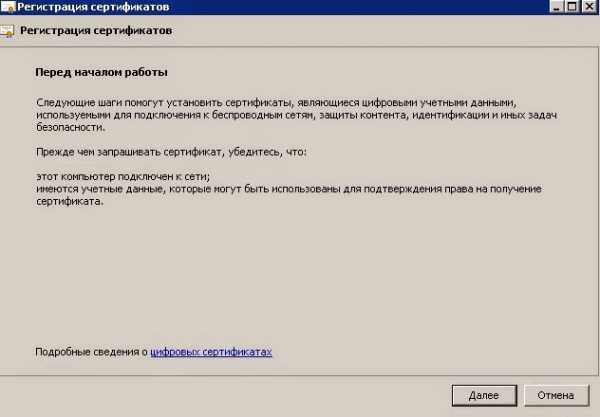

3. Откроется окно "Регистрация сертификатов", нажимаем Далее (Рис.3): Рис.3.

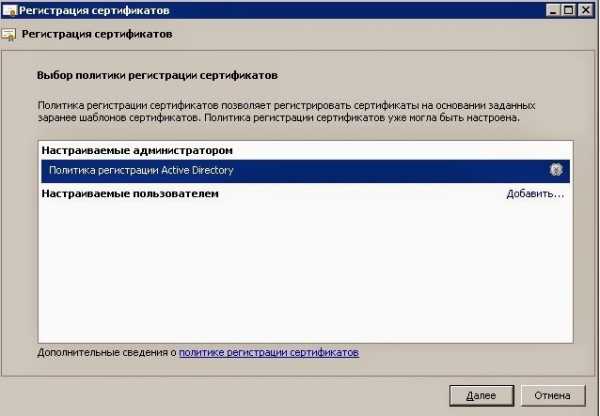

Рис.3.4. Выбираем "Политика регистрации Active Directory" и нажимаем Далее (Рис.4):

Рис.4.

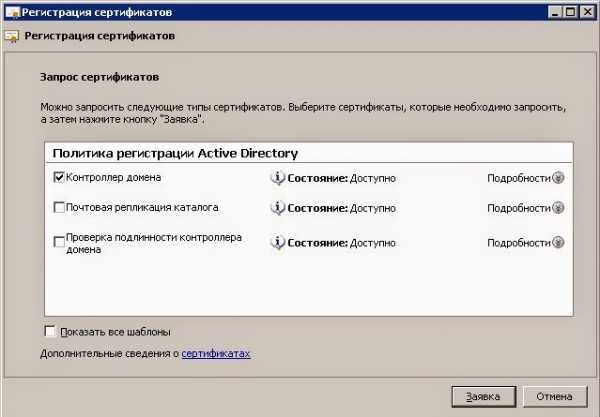

Рис.4.5. Ставим галку "Контроллер домена" и нажимаем Заявка (Рис.5):

Рис.5.

Рис.5.6. После успешного получения сертификата контроллера домена нажимаем Готово (Рис.6):

Рис.6.

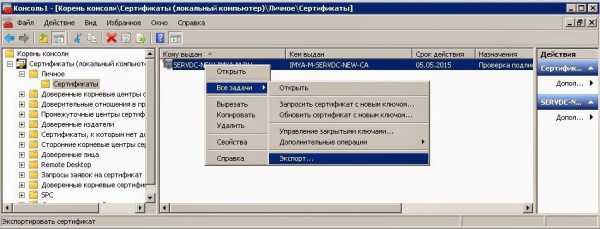

Рис.6.7. В консоли сертификатов видим, что в Личных появился сертификатах появился оный для контроллер домена (Рис.7):

Рис.7.8. В этом же окне мы можем экспортировать сертификат для дальнейшего развертывания на клиентские компьютеры (Рис.8):

Рис.8.

Рис.8.Во второй части данной статьи я расскажу, как настроить авторизацию пользователей Wi-Fi через наш RADIUS сервер.

Удачи!

sergeykovarsky.blogspot.com

Авторизация через RADIUS для MikroTik на Server 2016

В связи с новым местом работы, мой непосредственный начальник (Теперь работаю в местном провайдере) поставил вот такую вот задачу: проработать шаги, как настроить авторизацию через Radius сервис для всех Mikrotik, но с учетом что в роли Active Directory выступает система Windows Server 2016 Standard. Ранее я уже сталкивался с такой задачей когда работал в конторе где был руководителем IT-отдела. И текущее внедрении показало себя с лучшей стороны. Это удобно когда авторизацией на оборудовании Mikrotik я использую свою доменную учетную запись, по такому же принципу мог выдавать доступ только для «чтения» и для людей которые только приходят ко мне в отдел, а полный доступ я им по всем понятным причинам выдать увы не дам. Если до этого места работы сотрудник никогда не сталкивался с Mikrotik, пусть сперва посмотрит, а по всем вопросам обращается ко мне. Его задача сперва самостоятельно на тестовом поднять самые банальные вещи: настроить на первоначальное использование, сделать бекап, восстановить из бекапа, настроить Wi-Fi с разграничение доступа, объяснить как он это делал. И только тогда можно выдавать. Также пусть сперва пройдет испытательный срок.

За основу беру заметку:

Исходные данные:

- svr-ad1.polygon.local (Windows Server 2016 Standard) 10.9.9.2 (eth2)

Роли: AD, DHCP, DNS

- srv-gw.polygon.local (Mikrotik x86) 10.9.9.1 (eth2) + WAN (eth3)

На домен контроллере создаю две доменные группы:

- MikrotikRead — такие права только на чтение будет у тех кто пытается авторизоваться на Mikrotik (в ней учетная запись alektest1)

- MikrotikWrite — такие полные (чтение+запись) права будут у тех кто пытается авторизоваться на Mikrotik (в ней учетная запись alektest2)

Шаг №1: Я роль Network Policy Server (Службы политики сети и доступа) буду ставить на контроллер домена, т. к. у меня только один сервер и пока никакой инфраструктуры нет.

Win + X — Командная строка (администратор)

C:\Windows\system32>cd /d c:\Windows\System32\WindowsPowerShell\v1.0\

c:\Windows\System32\WindowsPowerShell\v1.0>powershell-Command Set-ExecutionPolicy RemoteSigned

c:\Windows\System32\WindowsPowerShell\v1.0>powershell

PS c:\Windows\System32\WindowsPowerShell\v1.0> Install-WindowsFeature NPAS -IncludeManagementTools

PS c:\Windows\System32\WindowsPowerShell\v1.0> exit

c:\Windows\System32\WindowsPowerShell\v1.0>exit

Шаг №2: Регистрирую текущий сервер NPS (Network Policy Server) в домене:

Win + X — Командная строка (администратор)

C:\Windows\System32>netsh ras add registeredserver

Регистрация успешно завершена:

RAS-сервер: SRV-AD1

Домен: polygon.local

Шаг №3: Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Win + X — Панель управления — Администрирование — Сервер политики сети (Network Policy Server) NPS (Локально) → Radius-клиенты и серверы и через правый клик мышью на RADIUS-клиенты вызываю меню «Новый документ», здесь создаю клиента:

вкладка «Настройки» окна «Новый RADIUS-клиент»

- «Включить этот RADIUS-клиент»: отмечаю галочкой

- Понятное имя: mikrotik

- Адрес (IP или DNS): 0.0.0.0/0

- Тип ключа: выбираю «Создать»

- Shared secret: либо указываю свой собственный ключ (к примеру в рамках этой заметки ключ будет: Aa1234567@!), либо нажимаю кнопку «Создать»

вкладка «Дополнительно» окна «Новый RADIUS-клиент»

- Имя поставщика: RADIUS Standard

а после нажимаю кнопку OK окна «Новый RADIUS-клиент»

Шаг №4: Создаю политику подключения (Политики — Политики запросов на подключение)

Win + X — Панель управления — Администрирование — Сервер политики сети — NPS (Локально) — Политики — и через правый клик мышью по «Политики запросов на подключение» вызываю меню «Новый документ»

- «Имя политики»: mikrotik

- «Тип сервера доступа к сети»: «Не указано»

и нажимаю «Далее», затем «Добавить» → «Ограничения по дням недели и времени суток» (отмечаю настройку «Разрешено»)

а после нажимаю кнопку OK и «Далее» окна «Новая политика запросов на подключение». Теперь нужно указать тип используемой аутентификации

«Проверка подлинности» отмечаю «Проверять подлинность запросов на этом сервере» и нажимаю кнопку «Далее», затем указываю метод:

- «Переопределить параметры проверки подлинности на уровне сети»: отмечаю галочкой

- «Шифрованная проверка подлинности (CHAP)»: отмечаю галочкой

- «Проверка открытым текстом (PAP, SPAP)»: отмечаю галочкой

- «Шифрованная проверка подлинности Майкрософт (MS-CHAP): отмечаю галочкой

а после нажимаю кнопку «Далее», «Нет», «Далее», «Готово».

Для справки:

- Шифрование PAP → это для SSH

- Шифрование CHAP → это для winbox

- Шифрование MS-CHAPv2 → это для Web

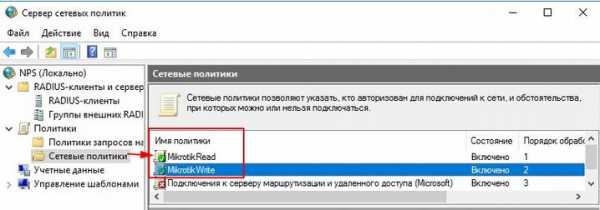

Шаг №5: Создаю сетевую политику (Политики — Сетевые политики)

Win + X — Панель управления — Администрирование — Сервер сетевых политик

NPS (Локально) — Политики — и через правый клик мышью по «Сетевые политики» вызываю меню «Новый документ»

- «Имя политики»: MikrotikRead

- «Тип сервера доступа к сети»: «Не указано»

и нажимаю «Далее», затем «Добавить» → выбираю «Группы Windows» и нажимаю «Добавить» → «Добавить группы» где поиск осуществляется в текущем домене, моя группа называется: MikrotikRead после нажимаю «Проверить имена» (должна стать подчеркнутой) затем OK окна «Выбор: Группа», OK окна «Группы Windows» и «Далее» окна мастера «Новая политика сети». А вот теперь следует определить какое правило будет попадать под выше указанные настройки, но раз я хочу через доменную учетную запись авторизоваться на Mikrotik то выбираю: «Доступ разрешен» и нажимаю кнопку «Далее». Но это еще не все, Способ аутентификации выбираем аналогичный прошлой политике.

- «Шифрованная проверка подлинности (CHAP)»: отмечаю галочкой

- «Проверка открытым текстом (PAP, SPAP)»: отмечаю галочкой

- «Шифрованная проверка подлинности Майкрософт (MS-CHAP)»: отмечаю галочкой

и нажимаю кнопку «Далее», «Нет»

Отличная новость что с настройками сервиса покончено, а может и нет, ведь сейчас шаг где можно указать период бездействия, дата и время доступа и т.д, но я как и автор на основе которого я формирую свое руководство пропускаю этот шаг и нажимаю «Далее»

Шаг №6: Далее необходимо выбрать что будет отправляться на сервер.

Я все еще в мастере «Новая политика сети» из параметра «Атрибуты RADIUS» Стандарт удаляю все дефолтные, а именно:

- Frame-Protocol: PPP

- Service-Type: Framed

после перехожу в элемент настройки «Зависящие от поставщика», т. к. по умолчанию Radius сервер не поддерживает оборудование Mikrotik, то мне на помощь придет мануал от Mikrotik с указанием какой параметр следует добавить для проверки:

Нажимаю «Добавить»

- «Поставщик»: выбираю «Пользовательский»

- «Атрибуты»: выбираю Vendor-Specific и нажимаю «Добавить» — «Добавить»

- «Ввести код поставщика»: ввожу 14988 (почему именно этот код смотрите статью в интернете wiki/Manual:RADIUS_Client)

Переключаюсь на «Да. Соответствует» и нажимаю «Настройка атрибута»

- Назначенные поставщиком номер атрибута: 3

- Формат атрибута: строковый

- Значение атрибута: MikrotikRead

и нажимаю «ОК», «ОК», «Далее», «Готово». После создаю еще одну сетевую политику, где указываю группу MikrotikWrite и значение атрибута MikrotikWrite

На заметку:

Чтобы учетная запись проверялась через NPS в AD у этого пользователя на вкладке Dial-in (Входящие звонки) в разделе Network Access Permission (Права доступа к сети) должен быть отмечен пункт Control access through NPS Network Policy (Управление доступом на основе политики сети NPS).

На заметку:

Для возможности авторизоваться через WinBox нужно включить обратимое шифрование в профиле пользователя.

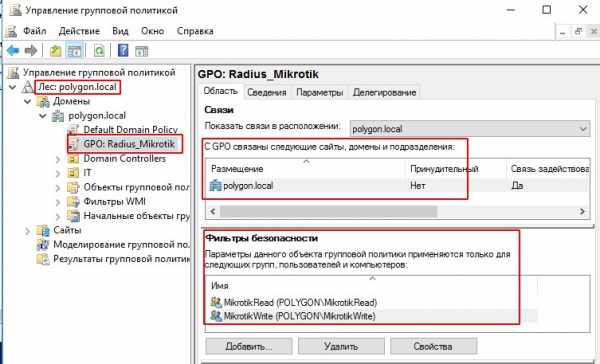

Но на этом еще не все, по умолчанию домене уровня Server 2016 обратимое шифрование для домена выключено. В этом случает я рекомендую создать групповую политику применительно к группам MikrotikRead & MikrotikWrite где обратимое шифрование будет включено:

- GPO (Управление групповой политикой): Radius_Mikrotik

После в политике GPO: Radius_Mikrotik следует перейти во вкладку «Делегирование» и добавить группу «Прошедшие проверку» с доступом на «Чтение»

C:\Users\ekzorchik>gpupdate /force

Выполняется обновление политики...

Обновление политики для компьютера успешно завершено.

Обновление политики пользователя завершено успешно.

Если команда выше не сработает, то нужно перезагрузить домен контроллер.

Открываю политику на редактирование:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики учетных записей — Политика паролей:

«Хранить пароли, используя обратимое шифрование» — «Включен»

На заметку: Если Radius сервис не работает то следует обратиться к логам на системе Windows Server 2016:

Win + X → «Панель управления» — «Администрирование» — «Просмотр событий» — «Журналы Windows» — «Безопасность»

Событие (Event ID: 6723): Не удается выполнить проверку подлинности пользователя с помощью протокола CHAP. Обратимо шифрованный пароль не существует для данной учетной записи.

И после проверять.

На заметку: Если Вы используете только один домен контроллер и к нему доступ имеете только Вы, то можно не создавать отдельную политику, а изменить настройки в GPO: Default Domain Policy, а включение обратимого шифрования регулировать уже в настройках учетных записей.

На заметку: Если все равно учетная запись при подключении к Mikrotik выдает что не может авторизоваться в этом случает нужно есть заново указать доменный пароль и после все сразу же заработает.

Шаг №7: Добавление сервера авторизации (Т.е. где находится сервис Radius) на MikroTik

Winbox — IP&DNS — user&pass

System — Identity и называем Mikrotik, как router

Создаю группы в Mikrotik:

System — Users — вкладка Groups — Add —

Name: MikrotikRead

Policy: отмечено все за исключением write, dude, ftp, policy

System — Users — вкладка Groups — Add —

Name: MikrotikWrite

Policy: везде стоят галочки

И нажимаю Apply — Ok

System — Users — вкладка Users, тут нажимаю на AAA и ставлю галочку в параметра USE Radius

Default Group: Read

и нажимаю Apply — OK

Затем перехожу в элемент меню Radius — Add — вкладка General (окна New Radius Server)

- Service: login

- Address: 10.9.9.2

- Secret: Aa1234567@!

На заметку: если используется Mikrotik поднятый на основе x68 Demo License то настроить Radius авторизацию нельзя, выдается сообщение «Couldn“t add New Radius Server — current license does not support radius»

Шаг №8: Проверяю

С рабочей станции под управлением Ubuntu Trusty Desktop amd64 (Gnome Classic), Ubuntu 18.04 Desktop, Windows 10 — все они не в домене.

Сперва под доменной учетной запись с логином alektest1 и как видно права у меня MikrotikRead — т. е. Только просмотр

После под доменной учетной записью с логином alektest2 и как видно права у меня MikrotikWrite — что соответствуют точно такими же как и у локальной группы full.

Все я самолично прошелся по всем шагам на этот раз настройки Radius сервиса в домене Windows Server 2016 Standard и сделал более грамотную универсальную настройку по сравнению с той что я делал на Windows Server 2012 R2 в прошлой заметке. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

www.ekzorchik.ru

Wi-Fi сеть c Radius сервером в домене Windows Server 2008

Задача настроить Wifi сеть с применением стандарта WPA2-EAP(Enterprise) и Radius сервером в домене в домене Windows Server 2008 R2 SP1.

В этом руководстве настраиваеться RADIUS функция сервера NPS. В частности, будет использовн протокол Extensible Authentication Protocol (EAP)'Protected EAP (PEAP). Такое использование проверки подлинности 802.1X требует сертификат безопасности на сервере, но не клиентах. Конечные пользователи входят, используя свои имена пользователей и пароли учетных записей, определенные в Active Directory на сервере Windows Server

Инфраструктура:

Есть устройство wi-fi router RTN56u Сервер 2008 R2 SP1 Роли: Ноутбук с Windows 7 SP1 2. Создаём Универсальную группу Беспроводные пользователи a. Создаём пользовательскую учетную запись WirelessUser b. Добавляем Wirelessuser в группу Беспроводные пользователи 3. Добавляем Роль «Службы политики сети и доступа» (Сервер политики сети ; службы маршрутизации и удаленного доступа) a. На странице Выбор служб ролей устанавливаем флажок «Сервер политики сети» и «Службы маршрутизации и удаленного доступа». Флажки «Служба удаленного доступа и Маршрутизация будут установлены автоматически» b. Нажимаем установить. 4. Далее конфигурируем «Сервер политики сети» , чтобы точка беспроводного доступа работала как клиент RADIUS. В командной строке вводим nps.msc и жмем Enter 5. В панели сведений, в области стандартная конфигурация выбираем сценарий «Настройки RADIUS-сервер для беспроводных или кабельных подключений 802.1x» a. На странице «Выберите тип подключений 802.1X» выбираем «Безопасные беспроводные подключения». Далее. b. На следующей странице добавляем RADIUS-клиент. Нажимаем добавить и вносим данные по нашей беспроводной точке доступа. Так же создаём общий секрет. Жмем ОК. Жмем Далее c. На странице «Настройка проверки подлинности» выбираем «Защищенные EAP» жмем настроить. В окне настроек выбираем ранее созданный нами сертификат подлинности. Жмем ОК. Жмем далее d. На следующем шаге указываем ранее созданную Группу безопасности «Беспроводные пользователи». Жмем Далее e. На следующей странице так же жмем далее. И в конце жмем готово 6. В оснастке nps.msc правой кнопкой щелкаем по объекту NPS в контекстом меню выбираем «Зарегистрировать сервер в Active Directory». 7. Пришло время настроить беспроводные контроллеры или точки доступа (APs). Вызовите веб-интерфейс путем ввода IP адреса точек доступа или контроллеров в браузер. Затем перейдём в параметры беспроводной сети. a. Выбираем WPA-Enterprise или WPA2-Enteprise. Для типа шифрования выберите TKIP, если используется WPA (TKIP if using WPA) или AES, если используется WPA2 (AES if using WPA2). b. Затем вводим IP адрес RADIUS сервера, которым должна быть только что настроенная машина Windows Server. Вводим общий секрет, созданный ранее для этого контроллера/AP. Сохраните параметры. c. В WAN интерфейс подключена сеть с RADIUS сервером. Интерфейс имеет статический адрес. Осталось только настроить wifi сеть и прописать проверочный сертификат на клиенте. Это можно сделать вручную либо через групповые политики. 99. Будем настраивать через групповые политики. Нас интересует следующая ветка: Конфигурация компьютера\политики\конфигурация Windows\параметры безопасности a. Открываем Политика беспроводной сети. Жмем правой кнопкой – создание новой политики Windows VIsta. На вкладке Общие Жмем -Добавить выбираем тип Инфраструктура. Вводим имя профиля , а так же имя SSID нашей сети. На вкладке Безопасность выбираем метод проверки подлинности Microsoft: Защищенные EAP. Затем жмем дополнительно и устанавливаем там флажок Включить единую регистрацию для сети. На вкладке Безопасность жмем Свойство и там настраиваем следующее. Ставим флажок – Проверять Сертификат сервера. Прописываем адрес сервера и указываем доверенные корневые сертификаты. На этом настройка политики беспроводной сети закончена. b. Открываем Политики открытого ключа и настраиваем следующие пункты. i. Клиент служб сертификатов- политика регистрации сертификатов. Включаем политику с параметрами по умолчанию. ii. Параметры служб сертификатов. Включаем политику с параметрами по умолчанию. iii. Клиент служб сертификации: автоматическая подача заявок. Включаем и проставляем два флажка. 110. Заходим в Роль Службы сертификации Active Directory – шаблоны сертификатов и ищем два шаблона Проверка подлинности контроллера домена и почтовая репликация каталогов. Заходим в свойства данных шаблонов и во вкладке Устаревшие шаблоны удаляем шаблон контроллер домена. 111. Теперь можно тестировать нашу сетку. Все готово!neverlinger.blogspot.com