Что такое проброс порта. Как пробросить порты на роутере. Проброс в

Проброс — Википедия

Материал из Википедии — свободной энциклопедии

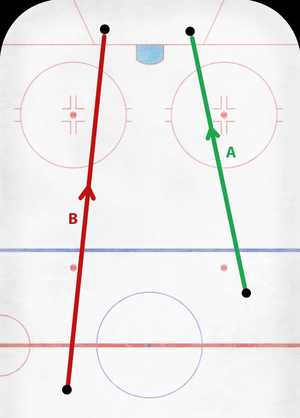

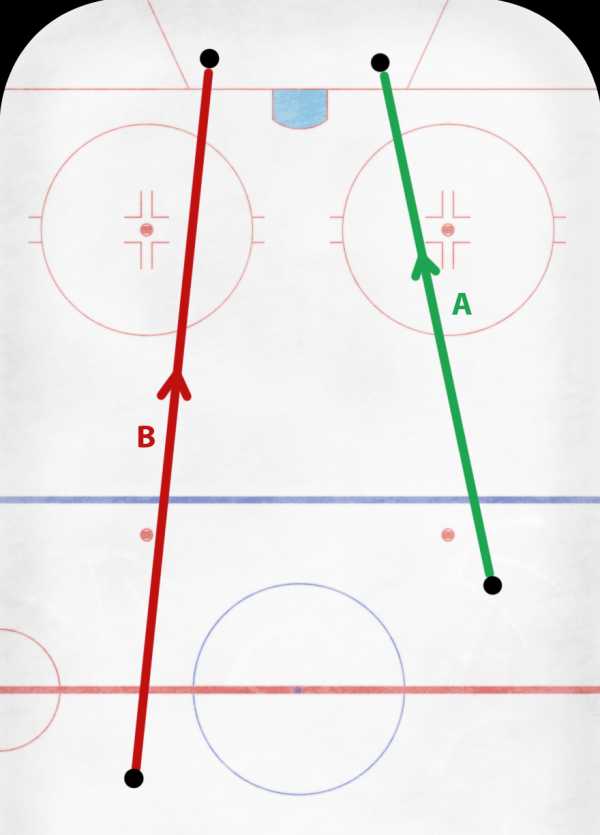

Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 21 октября 2016; проверки требуют 2 правки. Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 21 октября 2016; проверки требуют 2 правки. Рис. 1 «Проброс». Ситуация А — проброса нет, ситуация B — проброс

Рис. 1 «Проброс». Ситуация А — проброса нет, ситуация B — проброс В хоккее с шайбой, если игрок посылает шайбу вперёд со своей половины поля (до пересечения средней красной линии) и шайба пересекает линию чужих ворот, никого по пути не коснувшись, то линейный судья засчитывает пробро́с (англ. Icing)[1]. После проброса шайба вбрасывается в зоне защиты пробросившей команды. При этом пробросившая команда не имеет права сменить свой состав.

Данное нарушение проиллюстрировано на рис. 1.

В европейском и международном хоккее свисток арбитра, возвещающий о пробросе, звучит, как только шайба пересекает линию ворот.

С сезона 2013/2014 в НХЛ был введен гибридный проброс. В соответствии с гибридным пробросом лайнсмен останавливает игру, если шайба пересекла линию ворот, а игрок обороняющейся команды первым пересек воображаемую линию на уровне точек вбрасывания. Если же эту воображаемую линию первым пересекает игрок атакующей команды, то проброс не фиксируется и игра продолжается.

Проброс не фиксируется, если:

- пробросившая команда играла в меньшинстве в момент, когда игрок послал шайбу вперёд

- проброс произошел непосредственно после вбрасывания шайбы

- игрок противоположной команды (за исключением вратаря) имел возможность подобрать шайбу до пересечения ею линии ворот, но не сделал этого

- вратарь, находясь за пределами площади ворот, двигался по направлению к шайбе

- шайба залетает в ворота (в этом случае засчитывается гол)

ru.wikipedia.org

Правила в хоккее: проброс шайбы

Проброс в хоккее – одно из положений, при котором игра останавливается и возобновляется после вбрасывания. Сигнал о пробросе подаёт линейный судья, поднимая над головой полностью выпрямленную руку.

Проброс в хоккее – одно из положений, при котором игра останавливается и возобновляется после вбрасывания. Сигнал о пробросе подаёт линейный судья, поднимая над головой полностью выпрямленную руку.

В этой ситуации либо звучит свисток, или проброс не фиксируется и игра продолжается. Делается это для того, чтобы не разрушать игровые комбинации и не снижать темп игры. Таким способом сокращается количество ненужных остановок, игра становится более зрелищной и интересной. Знать игрокам и болельщикам, что означает проброс в хоккее, вовсе не обязательно, но подобные знания никому не помешают.

Когда считается проброс в хоккее:

- Когда шайба после взброса отбивается клюшкой или любой частью тела игрока (вратаря), направляется на половину площадки противника и пересекает линию ворот.

- Когда линейный судья считает, что игрок защищающейся команды по какой-либо причине не имеет возможности отыграть шайбу до того, как она пересечет линию ворот.

- Когда шайба после взброса пролетает мимо защищающегося игрока на расстоянии, большем, чем вытянутая в руке клюшка или когда шайба летит по воздуху.

- Когда вратарь находится за площадью ворот, а в момент броска из-за красной центральной линии возвращается обратно и даже не пытается принять шайбу.

- Когда шайба после взброса касается одной из линий, которые формируют площадь ворот, или проходит непосредственно через площадь ворот.

Для того, чтобы была зафиксирована ситуация проброса, игрок защищающейся команды должен завладеть шайбой раньше соперника, а линейный судья должен принять правильное решение.

Решение о пробросе судья принимает:

- По конькам, не позже того момента, когда игрок защищающейся команды достигнет условной линии между точками вбрасывания в конечной зоне.

- Когда игрок защищающейся и игрок нападающей команды достигают условной линии между точками вбрасывания в конечной зоне одновременно.

- По ситуации – когда ближе к шайбе находится игрок нападающей или игрок защищающейся команды (безопасное расстояние для принятия правильного решения составляет 10-12 м).

Судья должен знать не только то, что означает проброс в хоккее, но и то, в каких ситуациях он не фиксируется. Проброс в хоккее не наступает, когда шайба после взброса отбивается клюшкой или любой частью тела игрока (вратаря), направляется на половину площадки противника и пересекает линию ворот команды, играющей в большинстве. Шайба оказывается на половине соперника, когда она коснулась красной центральной линии.

athockey.ru

Проброс портов в Микротике — ликбез для начинающих / Хабр

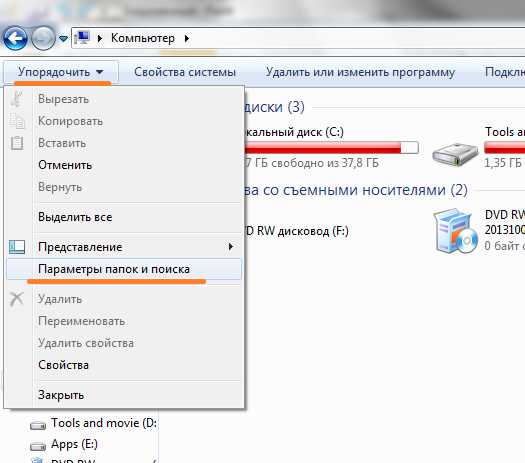

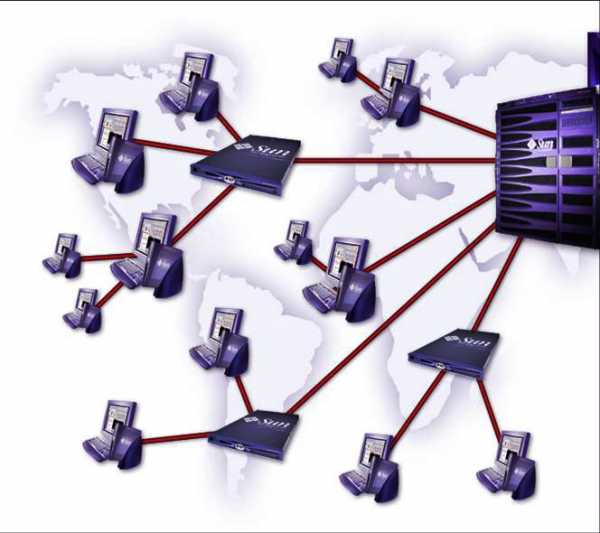

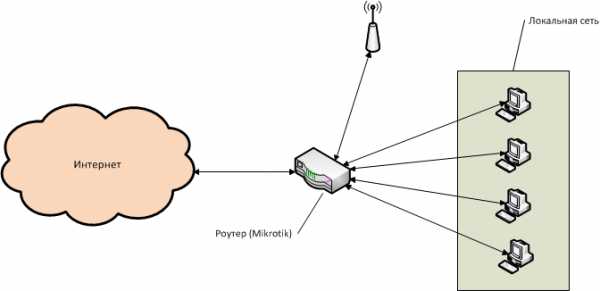

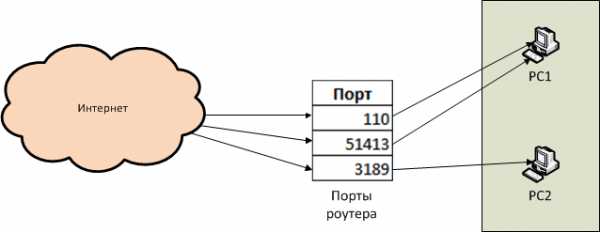

Находя в сети различные инструкции по работе с Mikrotik RouterOS, я обратил внимание, что большинство из них малоинформативны — в лучшем случае они представлены в виде скриншотов Winbox со скудными комментариями, в худшем — просто груда строк для командной строки, из которых что-либо понять вообще нет никакой возможности. Поэтому я решил написать небольшой набор инструкций, в которых буду объяснять, не только ЧТО нужно выполнить, но и ЗАЧЕМ и ПОЧЕМУ. Итак, начнём с самого простого и, в тоже время, нужного — проброс порта из внутренней сети «наружу».Любую сеть можно схематично представить вот в таком виде:

Посмотрим немного подробнее, на примере роутера Mikrotik RB951-2n. У него 5 портов, плюс модуль WiFi.

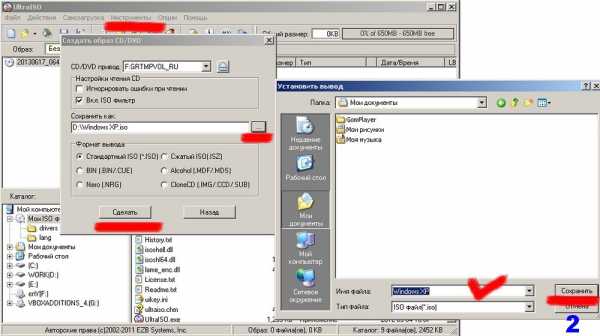

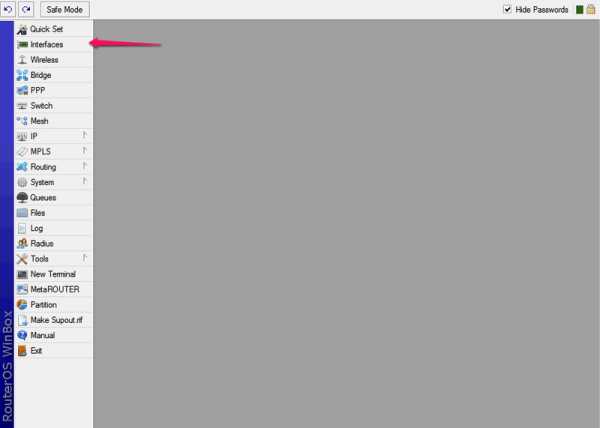

Подключаемся через web-интерфейс или Winbox'ом к роутеру(по умолчанию логин admin, без пароля), заходим в список интерфейсов, это второй пункт в меню, Interfaces.

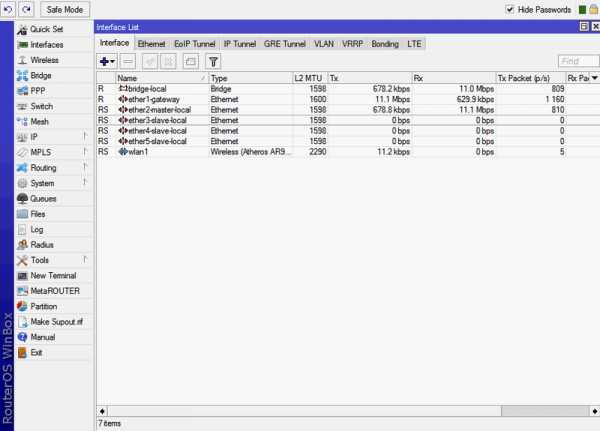

Тут мы видим все интерфейсы, доступные нашему роутеру(интерфейс — это, грубо говоря, канал связи роутера с другим компьютером/компьютерами)

Первым идёт bridge-local — «локальный мост». В данном случае он служит для установки моста между локальной сетью и беспроводными подключениями по WiFi (В Микротике для соединения вместе нескольких интерфейсов можно или объединить их в свитч, или соединить мостом(бриджем). У каждого из этих двух вариантов есть свои сильные и слабые стороны. Но это тема для отдельной статьи). Далее, ether1-gateway. Ether1 — это первый RJ45 разъём на лицевой панели роутера. По умолчанию считается, что в него воткнут кабель с интернетом, приходящий от провайдера. Поэтому он называется Gateway — «Ворота» (В принципе, это не обязательно должен быть первый порт, при желании можно назначить gateway'ем любой другой порт, и даже несколько портов одновременно, при наличии подключений от нескольких провайдеров). Затем идут 4 порта локальной сети. Они объединены в свитч, начиная со второго RJ45 разъёма, он называется ether2-master-local, остальные 3 — неполиткорректно называются slave-local. Тут логика простая: в параметрах портов 3, 4 и 5 прописано, что главным у них является порт №2 — соответственно, все четыре порта автоматически объединяются в виртуальный свитч. А этот виртуальный свитч внутренней сети объединен с беспроводной сетью посредством бриджа из первой строки.

Между внешним интернетом и внутренней сетью находится NAT — Network Address Translation, дословно «Трансляция сетевых адресов». Механизм, позволяющий компьютерам, находящимся в локальной сети, иметь внутренние адреса своей сети, и при этом нормально общаться со всеми другими компьютерами и серверами в интернете (при этом для внешнего сервера все компьютеры внутри сети представляются одним адресом — внешним адресом роутера). Вкратце, это работает таким образом: при обращении из внутренней сети куда-нибудь в интернет, роутер подменяет внутренний адрес компьютера своим адресом, принимает ответ от сервера в интернете, и переадресовывает на локальный адрес компьютера, сделавшего исходный запрос. Это называется Masquerade — «Маскарад»: данные от машины в локальной сети как-бы «надевают маску» и для внешнего сервера это выглядит так, будто они исходят от самого роутера. Точно так же, при подключении из внешней сети, нам нужно где-то задать правило, какой именно компьютер в локальной сети должен отвечать на попытки подключиться к какому-то порту на роутере. Поясню на примере:

Мы хотим, чтобы при подключении к нашей сети в лице роутера на порты 110 и 51413 — подключение переадресовывалось на компьютер PC1, а при подключении к порту 3189 — на машину PC2.

Для этого и нужен NAT.

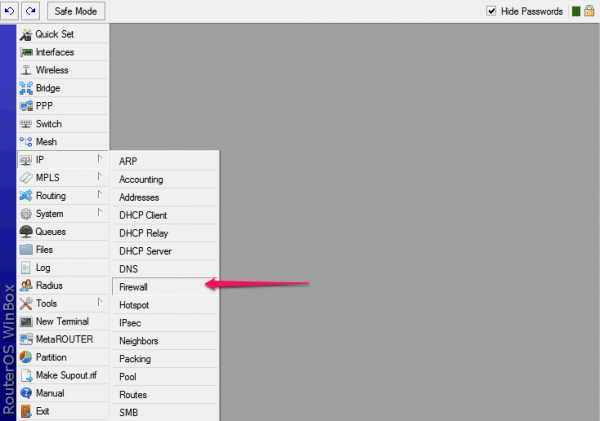

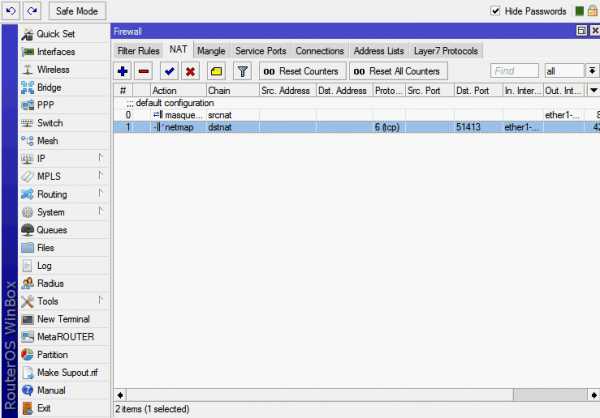

В Микротике управление NAT'ом находится в разделе IP->Firewall->NAT:

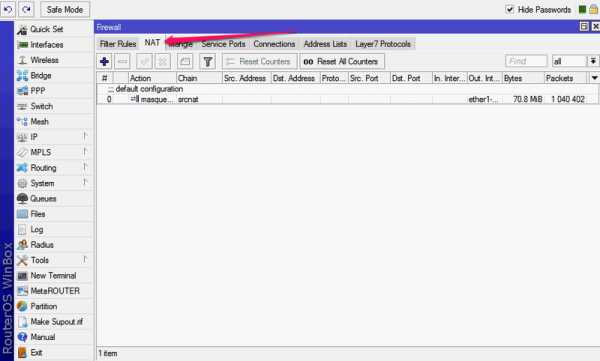

Тут мы видим, что одно правило уже есть. Оно автоматически создаётся конфигурацией по-умолчанию — это тот самый «Маскарад», он необходим для того, чтобы компьютеры во внутренней сети могли нормально обращаться к серверам в интернете. Нам же нужно ровно наоборот — добавить правило для подключения извне к одной из машин в локальной сети. Например, для эффективной работы торрент-клиента мы хотим сделать доступным порт 51413 на машине с именем nas. Нажимаем синий плюсик

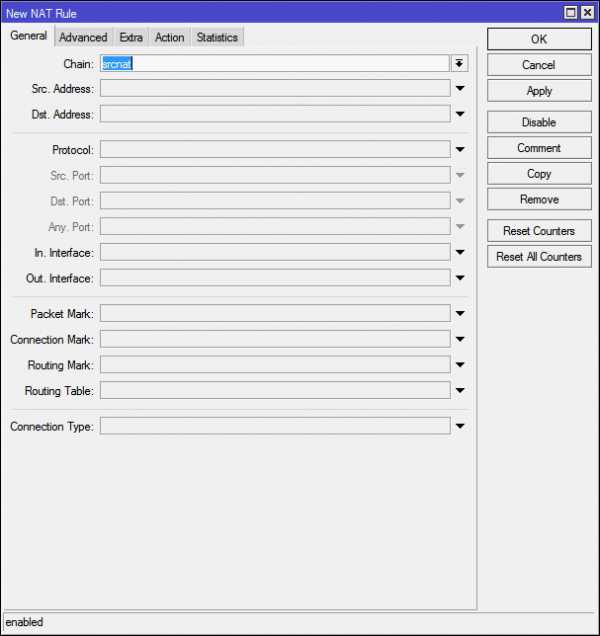

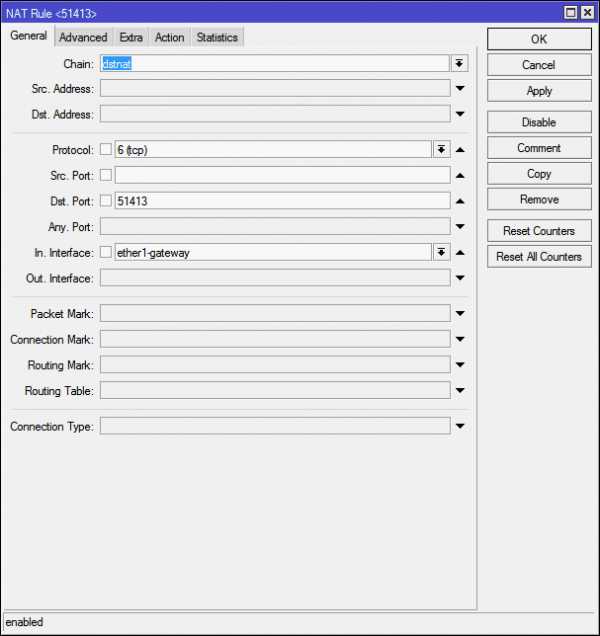

В появившемся окне нового правила нам нужно всего несколько опций

Вкладки Advanced (Продвинутый) и Extra (Дополнительный) содержат различные параметры тонкой настройки, нам они без надобности, идём сразу в Action (Действие)

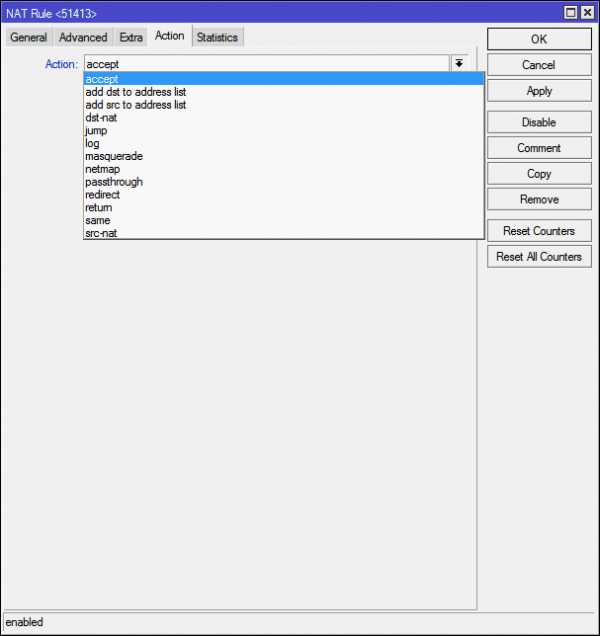

Тут из списка Action нужно выбрать конкретное действие, которое следует выполнить с подключением на указанный ранее порт. Выбрать есть из чего:accept — Просто принимает пакет;add-dst-to-address-list — Добавляет адрес назначения в указанный список адресов;add-src-to-address-list — Аналогично предыдущему, но для исходного адреса;dst-nat — Переадресовывает данные, пришедшие из внешней сети, во внутреннюю;jump — Позволяет применить для данных правила из другой цепочки. Например, для цепочки srcnat — применить правила цепочки dstnat;log — Просто добавляет информацию о пакете в лог роутера;masquerade — Тот самый «Маскарад»: подмена внутреннего адреса машины из локальной сети на адрес роутера;netmap — Отображение одного адреса на другой. Фактически, развитие dst-nat;passthrough — Пропуск текущего пункта правил и переход к следующему. Используется в основном для статистики;redirect — Перенаправляет данные на другой порт в пределах роутера;return — Возвращает управление обратно, если в эту цепочку выполнялся прыжок правилом jump;same — применяется в очень редких случаях, когда нужно применять одни и те-же правила для группы адресов;src-nat — Обратная dst-nat операция: перенаправление данных из внутренней сети во внешнюю.

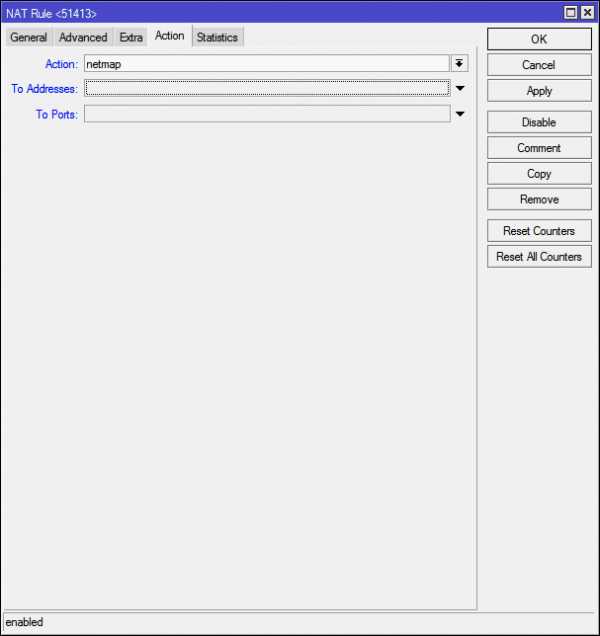

Для наших целей подходит dst-nat и netmap. Последнее является более новым и улучшенным вариантом первого, логично использовать его:

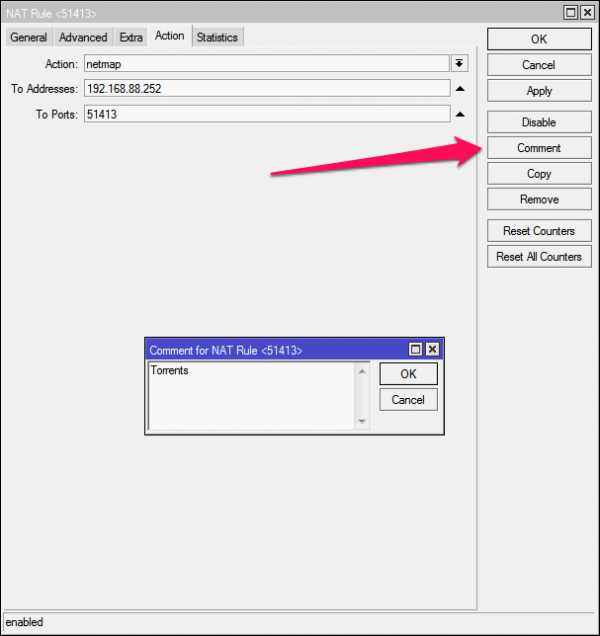

В поле To Addresses нужно указать адрес машины, на которую мы хотим переадресовать порт, в поле To Ports — соответственно, сам порт. Чтобы не заморачиваться, вместо адреса пишу имя комьютера, и указываю порт:

И нажимаю кнопку Apply, роутер сам находит адрес машины:

Напоследок имеет смысл нажать Comment и указать комментарий для правила, чтобы в дальнейшем не приходилось вспоминать, что это за правило и зачем

Всё, нажимаем OК в окошке ввода комментария и ОК в окне ввода правила:

Правило создано, всё работает.

Обратите внимание — дополнительно «открывать» порт не требуется!

Инструкция актуальна для версий прошивки 5 и 6. До версии 7 вряд-ли что-либо изменится.

habr.com

Проброс — Википедия (с комментариями)

Ты - не раб! Закрытый образовательный курс для детей элиты: "Истинное обустройство мира". http://noslave.org

Материал из Википедии — свободной энциклопедии

В хоккее с шайбой, если игрок посылает шайбу вперёд со своей половины поля (до пересечения средней красной линии) и шайба пересекает линию чужих ворот, никого по пути не коснувшись, то линейный судья засчитывает пробро́с (англ. Icing)[1]. После проброса шайба вбрасывается в зоне защиты пробросившей команды. При этом пробросившая команда не имеет права сменить свой состав.

В хоккее с шайбой, если игрок посылает шайбу вперёд со своей половины поля (до пересечения средней красной линии) и шайба пересекает линию чужих ворот, никого по пути не коснувшись, то линейный судья засчитывает пробро́с (англ. Icing)[1]. После проброса шайба вбрасывается в зоне защиты пробросившей команды. При этом пробросившая команда не имеет права сменить свой состав.

Данное нарушение проиллюстрировано на рис. 1.

В европейском и международном хоккее свисток арбитра, возвещающий о пробросе, звучит, как только шайба пересекает линию ворот.

С сезона 2013/2014 в НХЛ был введен гибридный проброс. В соответствии с гибридным пробросом лайнсмен останавливает игру, если шайба пересекла линию ворот, а игрок обороняющейся команды первым пересек воображаемую линию на уровне точек вбрасывания. Если же эту воображаемую линию первым пересекает игрок атакующей команды, то айсинг не фиксируется и игра продолжается.

Проброс не фиксируется, если:

- пробросившая команда играла в меньшинстве в момент, когда игрок послал шайбу вперёд

- проброс произошел непосредственно после вбрасывания шайбы

- игрок противоположной команды (за исключением вратаря) имел возможность подобрать шайбу до пересечения ею линии ворот, но не сделал этого

- вратарь, находясь за пределами площади ворот, двигался по направлению к шайбе

- шайба залетает в ворота (в этом случае засчитывается гол)

Напишите отзыв о статье "Проброс"

Примечания

Отрывок, характеризующий Проброс

Когда смотр кончился, офицеры, вновь пришедшие и Кутузовские, стали сходиться группами и начали разговоры о наградах, об австрийцах и их мундирах, об их фронте, о Бонапарте и о том, как ему плохо придется теперь, особенно когда подойдет еще корпус Эссена, и Пруссия примет нашу сторону. Но более всего во всех кружках говорили о государе Александре, передавали каждое его слово, движение и восторгались им. Все только одного желали: под предводительством государя скорее итти против неприятеля. Под командою самого государя нельзя было не победить кого бы то ни было, так думали после смотра Ростов и большинство офицеров. Все после смотра были уверены в победе больше, чем бы могли быть после двух выигранных сражений.На другой день после смотра Борис, одевшись в лучший мундир и напутствуемый пожеланиями успеха от своего товарища Берга, поехал в Ольмюц к Болконскому, желая воспользоваться его лаской и устроить себе наилучшее положение, в особенности положение адъютанта при важном лице, казавшееся ему особенно заманчивым в армии. «Хорошо Ростову, которому отец присылает по 10 ти тысяч, рассуждать о том, как он никому не хочет кланяться и ни к кому не пойдет в лакеи; но мне, ничего не имеющему, кроме своей головы, надо сделать свою карьеру и не упускать случаев, а пользоваться ими». В Ольмюце он не застал в этот день князя Андрея. Но вид Ольмюца, где стояла главная квартира, дипломатический корпус и жили оба императора с своими свитами – придворных, приближенных, только больше усилил его желание принадлежать к этому верховному миру. Он никого не знал, и, несмотря на его щегольской гвардейский мундир, все эти высшие люди, сновавшие по улицам, в щегольских экипажах, плюмажах, лентах и орденах, придворные и военные, казалось, стояли так неизмеримо выше его, гвардейского офицерика, что не только не хотели, но и не могли признать его существование. В помещении главнокомандующего Кутузова, где он спросил Болконского, все эти адъютанты и даже денщики смотрели на него так, как будто желали внушить ему, что таких, как он, офицеров очень много сюда шляется и что они все уже очень надоели. Несмотря на это, или скорее вследствие этого, на другой день, 15 числа, он после обеда опять поехал в Ольмюц и, войдя в дом, занимаемый Кутузовым, спросил Болконского. Князь Андрей был дома, и Бориса провели в большую залу, в которой, вероятно, прежде танцовали, а теперь стояли пять кроватей, разнородная мебель: стол, стулья и клавикорды. Один адъютант, ближе к двери, в персидском халате, сидел за столом и писал. Другой, красный, толстый Несвицкий, лежал на постели, подложив руки под голову, и смеялся с присевшим к нему офицером. Третий играл на клавикордах венский вальс, четвертый лежал на этих клавикордах и подпевал ему. Болконского не было. Никто из этих господ, заметив Бориса, не изменил своего положения. Тот, который писал, и к которому обратился Борис, досадливо обернулся и сказал ему, что Болконский дежурный, и чтобы он шел налево в дверь, в приемную, коли ему нужно видеть его. Борис поблагодарил и пошел в приемную. В приемной было человек десять офицеров и генералов.

wiki-org.ru

Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Необходимость проброса портов весьма часто встающая перед системным администратором задача. Обычно для этой цели используют службы маршрутизации и удаленного доступа (RRAS), но в ряде случаев использование данного инструмента избыточно. В тоже время немногие знают о такой службе как Portproxy, которая управляется из командной строки при помощи команд Netsh. Тем не менее данная служба позволяет справиться с поставленной задачей проще, быстрее и удобнее, чем инструменты графического интерфейса.

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Данный набор команд позволяет перенаправлять приходящие пакеты с IPv4 и IPv6 портов на любые IPv4 и IPv6 порты компьютера назначения в любых комбинациях. Единственное ограничение - portproxy может работать только с протоколом TCP, но в большинстве случаев этого достаточно.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

netsh interface portproxy add v4tov4 listenaddress=xxx.xxx.xxx.xxx listenport=nnn connectaddress=xxx.xxx.xxx.xxx connectport=nnnгде:

- listenaddress - локальный адрес на котором принимаются соединения

- listenport - локальный порт на котором принимаются соединения

- connectaddress - удаленный или локальный адрес на который перенаправляются соединения

- connectport - удаленный или локальный порт на который перенаправляются соединения

Для изменения уже существующего правила используется команда set v4tov4, которая имеет идентичный синтаксис, listenaddress и listenport - являются обязательными параметрами. Из необязательных параметров можно указывать только тот, который нужно изменить.

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

netsh interface portproxy delete v4tov4 listenaddress=xxx.xxx.xxx.xxx listenport=nnnДля просмотра существующих правил введите:

netsh interface portproxy show allВместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

Для сброса всех существующих правил используйте:

netsh interface portproxy resetЧтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

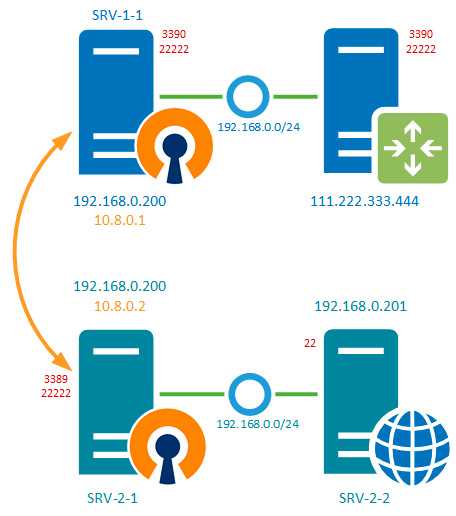

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

Между серверами был поднят VPN-туннель, и они видят друг друга по адресам VPN-сети (10.8.0.0), а дальше на выручку приходит portproxy. Так как порты 3389 и 22 соответствующие нужным службам уже использовались для целей администрирования первой компании, то мы выбрали для служб второй компании внешние порты 3390 и 22222, которые были проброшены с внешнего интерфейса роутера первой компании на сервер SRV-1-1 штатным образом.

Между серверами был поднят VPN-туннель, и они видят друг друга по адресам VPN-сети (10.8.0.0), а дальше на выручку приходит portproxy. Так как порты 3389 и 22 соответствующие нужным службам уже использовались для целей администрирования первой компании, то мы выбрали для служб второй компании внешние порты 3390 и 22222, которые были проброшены с внешнего интерфейса роутера первой компании на сервер SRV-1-1 штатным образом.

Теперь нам надо перенаправить все соединения на эти порты в сеть второй компании, но там нам доступен только SRV-2-1 по VPN-адресу, поэтому направим пакеты туда, для чего создадим два правила:

netsh interface portproxy add v4tov4 listenport=3390 listenaddress=192.168.0.200 connectport=3389 connectaddress=10.8.0.2netsh interface portproxy add v4tov4 listenport=22222 listenaddress=192.168.0.200 connectport=22222 connectaddress=10.8.0.2Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

netsh interface portproxy add v4tov4 listenport=22222 listenaddress=10.8.0.2 connectport=22 connectaddress=192.168.0.201Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Дополнительные материалы

- Команды Netsh для интерфейса Portproxy

interface31.ru

Как открыть порт 3389 в брандмауэре и выполнить проброс на маршрутизаторе?

Достаточно часто пользователям, использующим некоторые программные продукты или средства системы для доступа к собственным компьютерам или к другим возможностям установленного ПО извне посредством Интернета, приходится заниматься открытием (пробросом) специально предназначенных для этого портов. Одним из основных является порт 3389. Как открыть его, используя для этого несколько простейших методик, далее и посмотрим. Но для начала давайте выясним, для чего он вообще нужен.

Для чего используется порт 3389?

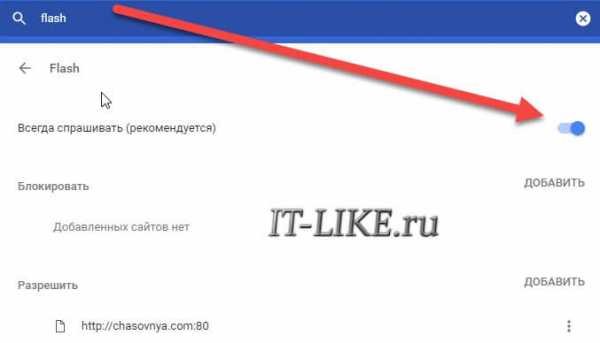

По умолчанию практически во всех модификациях Windows используемые и неиспользуемые для исходящих или входящих подключений порты активируются или блокируются непосредственно системой. Поэтому маловероятно, что в стандартных настройках порт 3389 закрыт.

По умолчанию система использует его для осуществления удаленного доступа (RDP), при котором порт освобождается автоматически. Другое дело, что он может быть перехвачен какой-то другой программой или деактивирован на маршрутизаторе, когда необходимо выполнить подключение к нескольким компьютерным терминалам одновременно. Таким образом и возникают вопросы по поводу того, как открыть порт 3389, если в стандартной настройке он оказывается заблокированным.

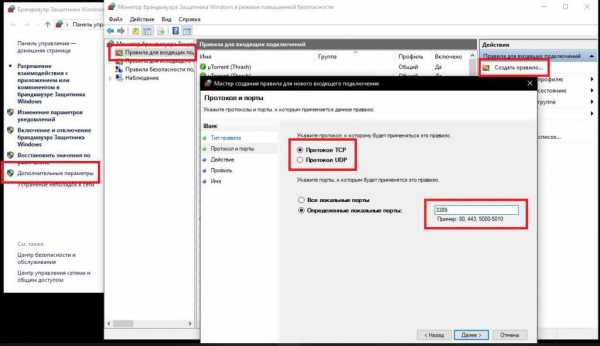

Открытие порта в брандмауэре

В качестве самого первого и наиболее простого решения можно предложить выполнить открытие порта непосредственно в настройках встроенного в Windows файрвола, именуемого брандмауэром. Предположим, что пользователю нужно выполнить активацию порта для того, чтобы к настраиваемому компьютеру можно было подключиться с другого ПК, ноутбука или мобильного устройства. Как открыть порт 3389?

Для этого вызовите раздел настройки брандмауэра, используя для этого меню «Выполнить» и команду firewall.cpl, после чего перейдите к дополнительным параметрам, слева в меню выберите пункт входящих подключений, а справа – пункт создания нового правила. В «Мастере» укажите, что правило создается для порта, в качестве типа протокола выставьте TCP и впишите в соответствующее поле номер порта (3389). Настройки типа сетей, в принципе, можно оставить без изменений, но все же рекомендуется снять флажок с пункта публичных сетей (это требуется для обеспечения более полной безопасности). По завершении всех действий порт будет открыт.

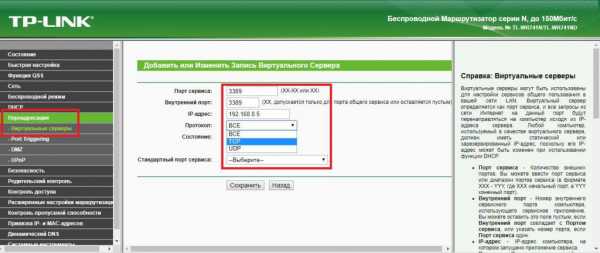

В некоторых случаях вышеописанных действий бывает недостаточно, поскольку для конкретных компьютерных терминалов, подключенных к маршрутизатору или находящихся в одной беспроводной сети один и тот же порт использоваться не может. Как открыть порт 3389 в такой ситуации? Для этого используется методика, называемая пробросом портов (от английского Port forwarding).

Через любой установленный веб-браузер войдите в настройки роутера, прописав в адресной строке значение, указанное на шильде, расположенном на обратной стороне устройства (обычно это 192.168.0.1 или с окончанием на 1.1), введите логин и пароль (обычно для обоих полей используется Admin), затем перейдите к разделу переадресации, в котором автоматически откроется вкладка виртуальных серверов, добавьте новое правило путем нажатия соответствующей кнопки, введите номер порта сервиса (или диапазон номеров) и внутренний порт (3389), укажите тип протокола и выберите все типы, если точно не знаете, что именно следует использовать. Из выпадающего списка выберите нужный сервис, хотя это и необязательно), после чего выставьте состояние порта на включенное. Сразу же обратите внимание, что в качестве IP-вводится статический адрес, который в обязательном порядке должен быть прописан в настройках протокола IPv4. В случае с динамическими адресами можно воспользоваться диапазоном адресов, найти который можно в разделе активации DHCP-сервера. Если подключение по каким-либо причинам все равно останется неактивным, пропишите аналогичные параметры в разделе Port Triggering (например, при использовании маршрутизаторов TP-Link), а затем сохраните изменения и выполните перезагрузку роутера.

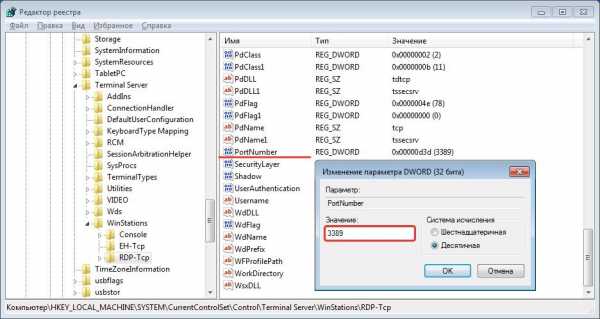

Что делать, если порт 3389 не прослушивается?

Если действия по открытию порта ни в одном из описанных случаев эффекта не дают, в параметрах маршрутизатора при наличии динамического адреса попробуйте выполнить привязку порта к компьютеру по MAC-адресу, узнать который труда не составит, если воспользоваться свойствами активного сетевого подключения. Также иногда помогает смена номера порта терминального сервера в реестре.

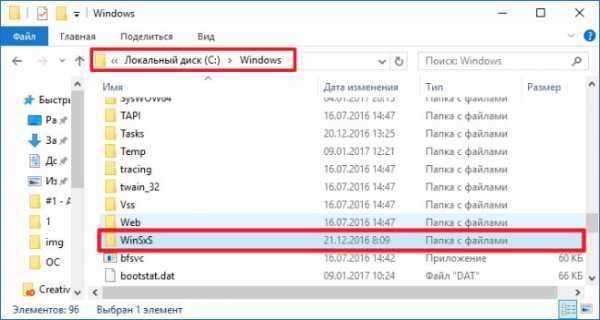

В редакторе (regedit) пройдите по ветке HKLM и найдите там раздел RDP-Tcp, а справа измените значение ключа PortNumber с установленного на 3389, после чего перезагрузите систему.

Если вы меняете порт 3389 на другой, потребуется перезапуск службы терминального сервера. Для этого в командной строке выполните две команды:

- net stop TermService;

- net start TermService.

fb.ru

Что такое проброс порта. Как пробросить порты на роутере

Что такое перенаправление порта

Перенаправление порта — это сопоставление определённого порта на внешнем интерфейсе роутера с определённым портом нужного устройства в локальной сети.

Перенаправление порта является одной из функций механизма NAT (трансляции сетевых адресов). Суть NAT заключается в использовании несколькими устройствами в локальной сети одного внешнего интерфейса. В домашних сетях внешний интерфейс — это WAN-порт роутера, а сетевые устройства — это компьютеры, планшеты и смартфоны. А суть перенаправления заключается в том, чтобы предоставить доступ к какому-то устройству в сети из Интернета, используя какой-либо открытый порт роутера.

Как сделать проброс порта на шлюзе (роутере, модеме)

Это то, что в народе называется «как открыть порт на роутере».

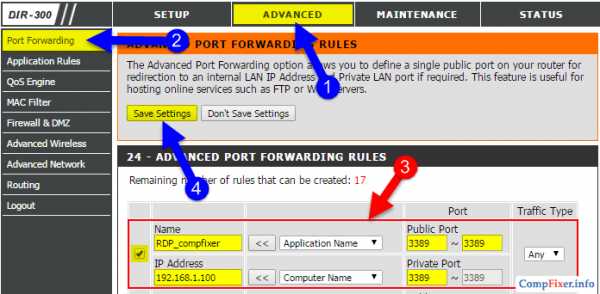

Допустим, есть задача предоставить доступ к удалённому рабочему столу компьютера, который подключён к Интернету через роутер. Для этого нужно создать правило перенаправления любого свободного порта WAN-интерфейса роутера на порт 3389 нужного компьютера. 3389 — это порт, который используется по умолчанию для приёма входящих подключений службы сервера удалённых рабочих столов. После создания такого правила и применения настроек на роутере запросы, поступившие на указанный внешний порт будут перенаправлены на 3389 нужного компьютера в сети.

Для этого на роутере необходимо зайти в настройки перенаправления портов и добавить правило.

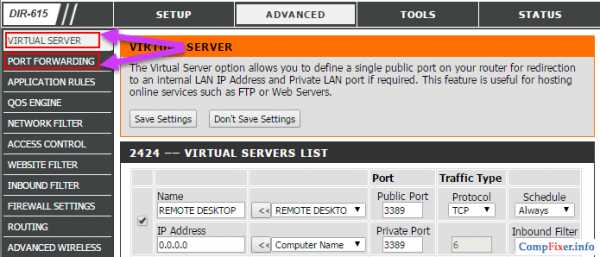

Пример настройки перенаправления порта на роутере D-Link.

1 Откройте раздел Advanced (Расширенные настройки).

2 Выберите настройку Port Forwarding (перенаправление портов).

3 Настройте правило перенаправления:

- Укажите любое удобное для вас имя правила;

- Укажите номер публичного порта (или диапазон). Публичный порт — это тот, который будет открыт на роутере для доступа из Интернета через WAN-интерфейс. Если нужно открыть только один порт, укажите один и тот же порт и в качестве начального в диапазоне, и в качестве конечного.В нашем случае нам нужно открыть порт 3389, поэтому мы два раза указали его в верхней строке настроек.

- Укажите IP-адрес компьютера (сервера) в локальной сети, на котором запущена служба, доступ к которой нужно предоставить. Рекомендуется зарезервировать IP-адрес для данного сервера в настройках DHCP-резервирования на роутере, чтобы он не поменялся в дальнейшем. Вместо этого также можно указать IP-адрес вручную в настройках сетевого адаптера на компьютере, проброс до которого вы будете делать на роутере.В нашем примере мы указываем внутренний серый IP-адрес 192.168.1.100, который принадлежит компьютеру с Windows Server 2008 с настроенным сервером удалённых рабочих столов.

- Укажите порт для приёма входящих подключений на компьютере в локальной сети.В нашем случае на сервере для службы Сервер удалённых рабочих столов используется порт по умолчанию 3389.

- Установите флажок слева для включения правила.

4 Нажмите Save Setting (Сохранить настройки)

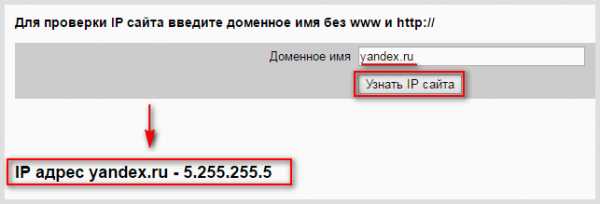

Проверка работы перенаправления порта

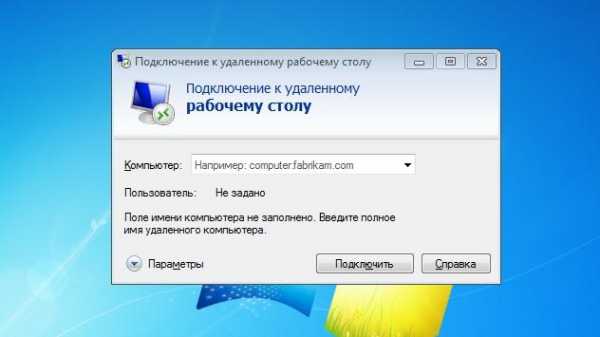

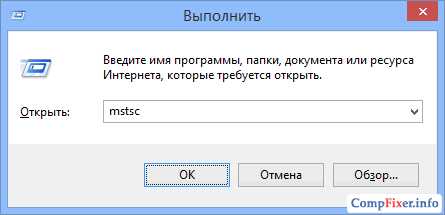

Для проверки работы перенаправления портов нужно подключиться к компьютеру, используя внешний IP-адрес или имя хоста.Нажмите win+r, введите mstsc и нажмите Enter:

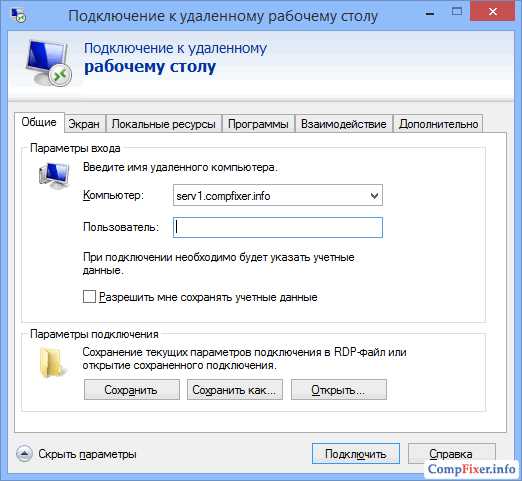

В поле Компьютер dведите внешний IP-адрес роутера (который присвоен провайдером WAN-интерфейсу) либо имя хоста.

Нажмите Подключить:

(Тем самым вы устанавливаете соединение с WAN-портом роутера на 3389. При этом на роутере срабатывает перенаправление порта согласно правилу на внутренний IP-адрес 192.168.1.100 и указанный порт 3389)

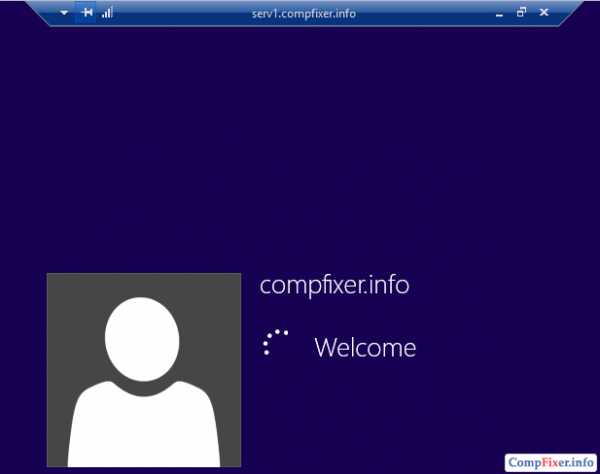

Если вы увидите подпись Настройка удалённого сеанса, значит перенаправление порта работает:

В итоге вы должны увидеть рабочий стол удалённого компьютера (сервера удалённых рабочих столов):

Примечание

В веб-интерфейсе маршрутизаторов вместо настройки Port Forwarding может присутствовать настройка Virtual Server. А иногда — и та, и другая.

Имейте в виду, что для публикации одного порта можно использовать как настройку Port Forwarding, так и Virtual Server. Разница в том, что настройка Виртуальный сервер позволяет переадресовывать (публиковать) только один порт на локальном компьютере, а с помощью настройки Перенаправление можно пробрасывать и отдельные порты, и диапазоны.

Рекомендуемые к прочтению статьи:

compfixer.info