Лекция 5. Принципы работы беспроводной локальной сети. Принцип работы локальной сети

Принципы работы сетевого оборудования

Структуризация как средство построения больших сетей

В сетях с небольшим (10-30) количеством компьютеров чаще всего используется одна из типовых топологий — общая шина, кольцо, звезда или полносвязная. Все перечисленные топологии обладают свойством однородности, то есть все компьютеры в такой сети имеют одинаковые права в отношении доступа к другим компьютерам (за исключением центрального компьютера при соединении звезда). Такая однородность структуры делает простой процедуру наращивания числа компьютеров, облегчает обслуживание и эксплуатацию сети.

Однако при построении больших сетей однородная структура связей превращается из преимущества в недостаток. В таких сетях использование типовых структур порождает различные ограничения, важнейшими из которых являются:

• ограничения на длину связи между узлами;

• ограничения на количество узлов в сети;

• ограничения на интенсивность трафика, порождаемого узлами сети.

Например, технология Ethernet на тонком коаксиальном кабеле позволяет использовать кабель длиной не более 185 метров, к которому можно подключить не более 30 компьютеров. Однако, если компьютеры интенсивно обмениваются информацией между собой, иногда приходится снижать число подключенных к кабелю компьютеров до 20, а то и до 10, чтобы каждому компьютеру доставалась приемлемая доля общей пропускной способности сети.

Для снятия этих ограничений используются специальные методы структуризации сети и специальное структурообразующее оборудование — повторители, концентраторы, мосты, коммутаторы, маршрутизаторы. Оборудование такого рода также называют коммуникационным, имея в виду, что с помощью него отдельные сегменты сети взаимодействуют между собой.

Физическая структуризация сети

Простейшее из коммуникационных устройств — повторитель (repeater) — используется для физического соединения различных сегментов кабеля локальной сети с целью увеличения общей длины сети. Повторитель передает сигналы, приходящие из одного сегмента сети, в другие ее сегменты (рис. 1.14). Повторитель позволяет преодолеть ограничения на длину линий связи за счет улучшения качества передаваемого сигнала — восстановления его мощности и амплитуды, улучшения фронтов и т. п.

Повторитель, который имеет несколько портов и соединяет несколько физических сегментов, часто называют концентратором (concentrator) или хабом. (hub). Эти названия (hub — основа, центр деятельности) отражают тот факт, что в данном устройстве сосредоточиваются все связи между сегментами сети.

Концентраторы характерны практически для всех базовых технологий локальных сетей — Ethernet, ArcNet, Token Ring, FDDI, Fast Ethernet, Gigabit Ethernet, lOOVG-AnyLAN.

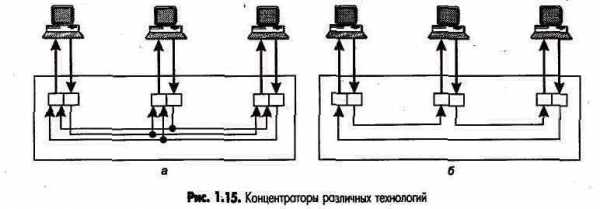

Нужно подчеркнуть, что в работе концентраторов любых технологий много общего — они повторяют сигналы, пришедшие с одного из своих портов, на других своих портах. Разница состоит в том, на каких именно портах повторяются входные сигналы. Так, концентратор Ethernet повторяет входные сигналы на всех своих портах, кроме того, с которого сигналы поступают (рис. 1.15, а). А концентратор Token Ring (рис. 1.15, б) повторяет входные сигналы, поступающие с некоторого порта, только на одном порту — на том, к которому подключен следующий в кольце компьютер.

ВНИМАНИЕ Концентратор всегда изменяет физическую топологию сети, но при этом оставляет без изменения ее логическую топологию.

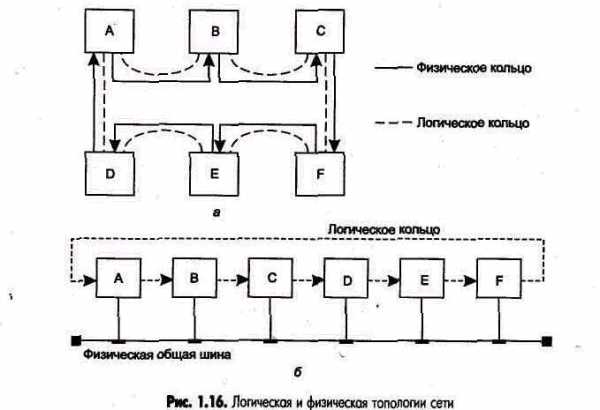

Напомним, что под физической топологией понимается конфигурация связей, образованных отдельными частями кабеля, а под логической — конфигурация информационных потоков между компьютерами сети. Во многих случаях физическая и логическая топологии сети совпадают. Например, сеть, представленная на рис 1.15(б)

имеет физическую топологию кольцо. Компьютеры этой сети получают доступ к кабелям кольца за счет передачи друг другу специального кадра — маркера, причем этот маркер также передается последовательно от компьютера к компьютеру в, том же порядке в котором компьютеры образуют физическое кольцо, то есть компьютер А передает маркер компьютеру В, компьютер В — компьютеру С и т. д.

Другим примером несовпадения физической и логической топологий сети является уже рассмотренная сеть на рис. 1.15, а. Концентратор Ethernet поддерживает в сети физическую топологию звезда. Однако логическая топология сети осталась без изменений — это общая шина. Так как концентратор повторяет данные, пришедшие с любого порта, на всех остальных портах, то они появляются одновременно на всех физических сегментах сети, как и в сети с физической общей шиной. Логика доступа к сети совершенно не меняется: все компоненты алгоритма случайного доступа — определение незанятости среды, захват среды, распознавание и отработка коллизий — остаются в силе.

Физическая структуризация сети с помощью концентраторов полезна не только для увеличения расстояния между узлами сети, но и для повышения ее надежности. Например, если какой-либо компьютер сети Ethernet физической общей шиной из-за сбоя начинает непрерывно передавать данные по общему кабелю, то вся сеть выходит из строя, и для решения этой проблемы остается только один выход — вручную отсоединить сетевой адаптер этого компьютера от кабеля. В сети Ethernet, построенной с использованием концентратора, эта проблема может быть решена автоматически — концентратор отключает свой порт, если обнаруживает, что присоединенный к нему узел слишком долго монопольно занимает сеть. Концентратор может блокировать некорректно работающий узел и в других случаях, выполняя роль некоторого управляющего узла.

Логическая структуризация сети

Физическая структуризация сети полезна во многих отношениях, однако, в ряде случаев, обычно относящихся к сетям большого и среднего размера, невозможно обойтись без логической структуризации сети. Наиболее важной проблемой, не решаемой путем физической структуризации, остается проблема перераспределения передаваемого трафика между различными физическими сегментами сети.

В большой сети естественным образом возникает неоднородность информационных потоков: сеть состоит из множества подсетей рабочих групп, отделов, филиалов предприятия и других административных образований. Очень часто наиболее интенсивный обмен данными наблюдается между компьютерами, принадлежащими к одной подсети, и только небольшая часть обращений происходит к ресурсам компьютеров, находящихся вне локальных рабочих групп. (До недавнего времени такое соотношение трафиков не подвергалось сомнению, и был даже сформулирован эмпирический закон «80/20», в соответствии с которым в каждой подсети 80 % трафика является внутренним и только 20 % — внешним.) Сейчас характер нагрузки сетей во многом изменился, широко внедряется технология intranet, на многих предприятиях имеются централизованные хранилища корпоративных данных, активно используемые всеми сотрудниками предприятия. Все это не могло не повлиять на распределение информационных потоков. И теперь не редки ситуации, когда интенсивность внешних обращений выше интенсивности обмена между «соседними» машинами. Но независимо от того, в какой пропорции распределяются внешний и внутренний трафик, для повышения эффективности работы сети неоднородность информационных потоков необходимо учитывать.

Сеть с типовой топологией (шина, кольцо, звезда), в которой все физические сегменты рассматриваются в качестве одной разделяемой среды, оказывается неадекватной структуре информационных потоков в большой сети. Например, в сети с общей шиной взаимодействие любой пары компьютеров занимает ее на все время обмена, поэтому при увеличении числа компьютеров в сети шина становится узким местом. Компьютеры одного отдела вынуждены ждать, когда окончит обмен пара компьютеров другого отдела, и это при том, что необходимость в связи между компьютерами двух разных отделов возникает гораздо реже и требует совсем небольшой пропускной способности.

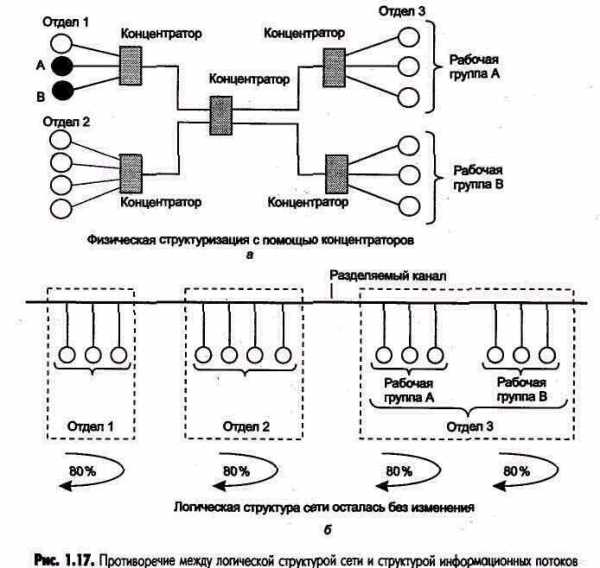

Этот случай иллюстрирует рис.1.17, а. Здесь показана сеть, построенная с использованием концентраторов. Пусть компьютер А, находящийся в одной подсети с компьютером В, посылает ему данные. Несмотря на разветвленную физическую структуру сети, концентраторы распространяют любой кадр по всем ее сегментам. Поэтому кадр, посылаемый компьютером А компьютеру В, хотя и не нужен компьютерам отделов 2 и 3, в соответствии с логикой работы концентраторов поступает на эти сегменты тоже. И до тех пор, пока компьютер. В не получит адресованный ему кадр, ни один из компьютеров этой сети не сможет передавать данные.

Такая ситуация возникает из-за того, что логическая структура данной сети осталась однородной — она никак не учитывает увеличение интенсивности трафика внутри отдела и предоставляет всем парам компьютеров равные возможности по обмену информацией (рис. 1.17, б)

Решение проблемы состоит в отказе от идеи единой однородной разделяемой среды. Например, в рассмотренном выше примере желательно было бы сделать так, чтобы кадры, которые передают компьютеры отдела 1, выходили бы за пределы этой части сети в том и только в том случае, если эти кадры направлены какому-либо компьютеру из других отделов. С другой стороны, в сеть каждого из отделов должны попадать те и только те кадры, которые адресованы узлам этой сети. При такой организации работы сети ее производительность существенно повыситься, так как компьютеры одного отдела не будут простаивать в то время, когда обмениваются данными компьютеры других отделов.

Нетрудно заметить, что в предложенном решении мы отказались от идеи общей разделяемой среды в пределах всей сети, хотя и оставили ее в пределах каждого отдела. Пропускная способность линий связи между отделами не должна совпадать с пропускной способностью среды внутри отделов. Если трафик между отделами составляет только 20% трафика внутри отдела (как уже отмечалось, эта величина может быть другой), то и пропускная способность линий связи и коммуникационного оборудования, соединяющего отделы, может быть значительно ниже внутреннего трафика сети отдела.

ВНИМАНИЕ Распространение трафика, предназначенного для компьютеров некоторого сегмента сети, только в пределах этого сегмента, называется локализацией трафика. Логическая структуризация сети — это процесс разбиения сети на сегменты с локализованным трафиком.

Для логической структуризации сети используются такие коммуникационные устройства, как мосты, коммутаторы, маршрутизаторы и шлюзы.

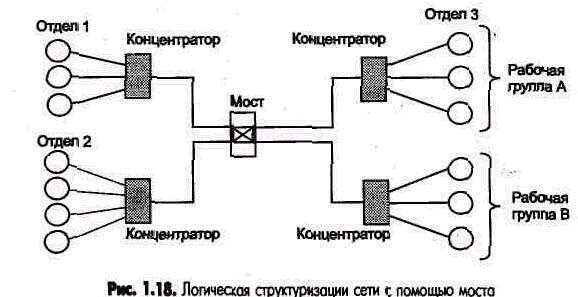

Мост (bridge) делит разделяемую среду передачи сети на части (часто называемые логическими сегментами), передавая информацию из одного сегмента в другой только в том случае, если такая передача действительно необходима, то есть если адрес компьютера назначения принадлежит другой подсети. Тем самым мост изолирует трафик одной подсети от трафика другой, повышая общую производительность передачи данных в сети. Локализация трафика не только экономит пропускную способность, но и уменьшает возможность несанкционированного доступа к данным, так как кадры не выходят за пределы своего сегмента и их сложнее перехватить злоумышленнику.

На рис. 1.18 показана сеть, которая была получена из сети с центральным концентратором (см. рис. 1.17) путем его замены на мост. Сети 1-го и 2-го отделов состоят из отдельных логических сегментов, а сеть отдела 3 — из двух логических сегментов. Каждый логический сегмент построен на базе концентратора и имеет простейшую физическую структуру, образованную отрезками кабеля, связывающими компьютеры с портами концентратора.

Мосты используют для локализации трафика аппаратные адреса компьютеров. Это затрудняет распознавание принадлежности того или иного компьютера к определенному логическому сегменту — сам адрес не содержит никакой информации по этому поводу. Поэтому мост достаточно упрощенно представляет деление сети на сегменты — он запоминает, через какой порт на него поступил кадр данных от каждого компьютера сети, и в дальнейшем передает кадры, предназначенные для этого компьютера, на этот порт. Точной топологии связей между логическими сегментами мост не знает. Из-за этого применение мостов приводит к значительным ограничениям на конфигурацию связей сети — сегменты должны быть соединены таким образом, чтобы в сети не образовывались замкнутые контуры.

Коммутатор (switch, switching hub) по принципу обработки кадров ничем не отличается от моста. Основное его отличие от моста состоит в том, что он является своего рода коммуникационным мультипроцессором, так как каждый его порт оснащен специализированным процессором, который обрабатывает кадры по алгоритму моста независимо от процессоров других портов. За счет этого общая производительность коммутатора обычно намного выше производительности традиционного моста, имеющего один процессорный блок. Можно сказать, что коммутаторы — это мосты нового поколения, которые обрабатывают кадры в параллельном режиме.

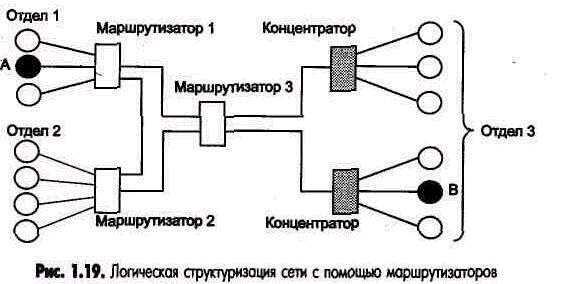

Ограничения, связанные с применением мостов и коммутаторов — по топологии связей, а также ряд других, — привели к тому, что в ряду коммуникационных устройств появился еще один тип оборудования — маршрутизатор (router). Маршрутизаторы более надежно и более эффективно, чем мосты, изолируют трафик отдельных частей сети друг от друга. Маршрутизаторы образуют логические сегменты посредством явной адресации, поскольку используют не плоские аппаратные, а составные числовые адреса. В этих адресах имеется поле номера сети, так что все компьютеры, у которых значение этого поля одинаково, принадлежат к одному сегменту, называемому в данном случае подсетью (subnet).

Кроме локализации трафика маршрутизаторы выполняют еще много других полезных функций. Так, маршрутизаторы могут работать в сети с замкнутыми контурами, при этом они осуществляют выбор наиболее рационального маршрута из нескольких возможных. Сеть, представленная на рис. 1.19, отличается от своей предшественницы (см. рис. 1.18) тем, что между подсетями отделов 1 и 2 проложена дополнительная связь, которая может использоваться как для повышения производительности сети, так и для повышения ее надежности.

Другой очень важной функцией маршрутизаторов является их способность связывать в единую сеть подсети, построенные с использованием разных сетевых технологий, например Ethernet и Х.25.

Кроме перечисленных устройств отдельные части сети может соединять шлюз (gateway). Обычно основной причиной, по которой в сети используют шлюз, является необходимость объединить сети с разными типами системного и прикладного программного обеспечения, а не желание локализовать трафик. Тем не менее шлюз обеспечивает и локализацию трафика в качестве некоторого побочного эффекта.

Крупные сети практически никогда не строятся без логической структуризации. Для отдельных сегментов и подсетей характерны типовые однородные топологии базовых технонологий, и для их объединения всегда используется оборудование, обеспечивающее локализацию трафика,- мосты, коммутаторы, маршрутизаторы и шлюзы.

Выводы

Задачи надежного обмена двоичными сигналами по линиям связи в локальных сетях решают сетевые адаптеры, а в глобальных сетях — аппаратура передачи данных. Это оборудование кодирует и декодирует информацию, синхронизирует передачу электромагнитных сигналов по линиям связи и проверяет правильность передачи.

Программные средства, реализующие простейшую схему удаленного доступа к файлам, включают классические элементы сетевой операционной системы: сервер, клиент и средства транспортировки сообщений по линии связи.

Важной характеристикой сети является топология — тип графа, вершинам которого соответствуют компьютеры сети (иногда и другое оборудование, например концентраторы), а ребрам — физические связи между ними. Конфигурация физических связей определяется электрическими соединениями компьютеров между собой и может отличаться от конфигурации логических связей между узлами сети. Логические связи представляют собой маршруты передачи данных между узлами сети.

Типовыми топологиями физических связей являются: полно связная, ячеистая, общая шина, кольцевая топология и топология типа звезда.

Для вычислительных сетей характерны как индивидуальные линии связи между компьютерами, так и разделяемые, когда одна линия связи попеременно используется несколькими компьютерами. В последнем случае возникают как чисто электрические проблемы обеспечения нужного качества сигналов при подключении к одному и тому же проводу нескольких приемников и передатчиков, так и логические проблемы разделения времени доступа к этим линиям.

Для адресации узлов сети используются три типа адресов: аппаратные адреса, символьные имена, числовые составные адреса. В современных сетях, как правило, одновременно применяются все эти три схемы адресации. Важной сетевой проблемой является задача установления соответствия между адресами различных типов. Эта проблема может решаться как полностью централизованными, так и распределенными средствами.

Для снятия ограничений на длину сети и количество ее узлов используется физическая структуризация сети с помощью повторителей и концентраторов.

Для повышения производительности и безопасности сети используется логическая структуризация сети, состоящая в разбиении сети на сегменты таким образом, что основная часть трафика компьютеров каждого сегмента не выходит за пределы этого сегмента. Средствами логической структуризации служат мосты, коммутаторы, маршрутизаторы и шлюзы.

studfiles.net

29. Классификация сетей. Структура и принципы работы локальных и глобальных сетей.

Компьютерная сеть (КС) являет собой систему распределенной обработки информации, которая составляет как минимум из двух компьютеров, взаимодействующих между собой с помощью специальных средств связи. Или другими словами сеть являет собой совокупность соединенных друг с другом ПК и других вычислительных устройств, таких как принтеры, факсимильные аппараты и модемы. Сеть дает возможность отдельным сотрудникам организации взаимодействовать друг с другом и обращаться к совместно используемым ресурсам; позволяет им получать доступ к данным, что сохраняется на персональных компьютерах в удаленных офисах, и устанавливать связь с поставщиками.

Для классификации компьютерных сетей используются разные признаки, выбор которых заключается в том, чтобы выделить из существующего многообразия такие, которые позволили бы обеспечить данной классификационной схеме такие обязательные качества: - возможность классификации всех, как существующих, так и перспективных, КС; - дифференциацию существенно разных сетей; - однозначность классификации любой компьютерной сети; - наглядность, простоту и практическую целесообразность классификационной схемы. Определенное несоответствие этих требований делает задание выбору рациональной схемы классификации КС достаточно сложной, такой, которая не нашла до этого времени однозначного решения. В основном КС классифицируют за признаками структурной и функциональной организации.

По назначению КС распределяются на:

1. вычислительные; 2. информационные; 3. смешанные (информационно-вычислительные).

Вычислительные сети предназначены главным образом для решения заданий пользователей с обменом данными между их абонентами. Информационные сети ориентированы в основном на предоставление информационных услуг пользователям. Смешанные сети совмещают функции первых двух.

По типа компьютеров, которые входят в состав КС, различают:

1. однородные компьютерные сети, которые состоят из программно общих ЭВМ; 2. неоднородные, в состав которых входят программно-несовместительные компьютеры.

Особенное значение занимает классификация по территориальному признаку, то есть по величине территории, что покрывает сеть. И для этого есть весомые причины, потому что отличия технологий локальных и глобальных сетей очень значительные, невзирая на их постоянное сближение. Классифицируя сети по территориальному признаку, различают:

1. локальные (LocalAreaNetworks– LAN) сети; 2. глобальные (WideAreaNetworks– WAN) сети; 3. городские (MetropolitanAreaNetworks– MAN) сети.

LAN– сосредоточены на территории не больше 1–2 км; построенные с использованием дорогих высококачественных линий связи, которые позволяют, применяя простые методы передачи данных, достигать высоких скоростей обмена данными порядка 100 Мбит/с, предоставленные услуги отличаются широкой разнообразностью и обычно предусматривают реализацию в режиме on-line. WAN– совмещают компьютеры, рассредоточенные на расстоянии сотен и тысяч километров. Часто используются уже существующие не очень качественные линии связи. Больше низкие, чем в локальных сетях, скорости передачи данных (десятки килобит в секунду) ограничивают набор предоставленных услуг передачей файлов, преимущественно не в оперативном, а в фоновом режиме, с использованием электронной почты. Для стойкой передачи дискретных данных применяются более сложные методы и оборудование, чем в локальных сетях. MAN– занимают промежуточное положение между локальными и глобальными сетями. При достаточно больших расстояниях между узлами (десятки километров) они имеют качественные линии связи и высоких скоростей обмена, иногда даже больше высокими, чем в классических локальных сетях. Как и в случае локальных сетей, при построении MANуже существующие линии связи не используются, а прокладываются заново. Также дополнительно выделяют: 4. кампусные сети (Campus Area Network – CAN), которые совмещают значительно удаленные друг от друга абонентские системы или локальные сети, но еще не требуют отдаленных коммуникаций через телефонные линии и модемы; 5. широкомасштабные сети (WideAreaNetwork – WAN), которые используют отдаленные мосты и маршрутизаторы с возможно невысокими скоростями передачи данных.

Отличительные признаки локальной сети:

1. высокая скорость передачи, большая пропускная способность; 2. низкий уровень ошибок передачи (или, что то же, высококачественные каналы связи). Допустимая вероятность ошибок передачи данных должна быть порядку 10-7 – 10-8; 3. эффективный, быстродействующий механизм управления обменом; 4. ограничено, точно определенное число компьютеров, которые подключаются к сети.

Глобальные сети отличаются от локальных тем, которые рассчитаны на неограниченное число абонентов и используют, как правило, не слишком качественные каналы связи и сравнительно низкую скорость передачи, а механизм управления обменом, у них в принципе не может быть гарантировано скорым. В глобальных сетях намного более важное не качество связи, а сам факт ее существования. Правда, в настоящий момент уже нельзя провести четкий и однозначный предел между локальными и глобальными сетями. Большинство локальных сетей имеют выход в глобальную сеть, но характер переданной информации, принципы организации обмена, режимы доступа, к ресурсам внутри локальной сети, как правило, сильно отличаются от тех, что принято в глобальной сети. И хотя все компьютеры локальной сети в данном случае включены также и в глобальную сеть, специфику локальной сети это не отменяет. Возможность выхода в глобальную сеть остается всего лишь одним из ресурсов, поделенные пользователями локальной сети. Следующей не менее распространенной классификацией есть классификация КС по типа топологии.

Понятие Интернет и протоколов.

Интернет – всемирная система объединенных компьютерных сетей, построенная на использовании протокола IP и маршрутизации пакетов данных. Часто упоминается как «Всемирная сеть» и «Глобальная сеть». К середине 2008 года число пользователей, регулярно использующих Интернет, составило около 1.5 млрд человек (около четверти населения Земли).

История. После запуска Советским Союзом искусственного спутника Земли в 1957 году Министерство обороны США посчитало, что на случай войны Америке нужна надежная система передачи информации. Агентство передовых оборонных исследовательских проектов США предложили для этого разработать компьютерную сеть. Разработка такой сети была поручена Калифорнийскому университету в Лос-Анджелесе, Стэндфордскому исследовательскому центру, Университету штата Юта и Университету штата Калифорния в Санта-Барбаре. Компьютерная сеть была названа ARPANET (Advanced Research Projects Agency Network - Новейшая Сеть Агентства Научно-исследовательских работ), и в 1969 году в рамках проекта сеть объединила четыре указанных научных учреждения. Все работы финансировались Министерством обороны США. Затем сеть ARPANET начала активно расти и развиваться, ее начали использовать ученые из разных областей науки.

29 октября 1969 года между двумя первыми узлами сети ARPANET, находящимся на расстоянии в 640 км – в Калифорнийском университете Лос-Анджелеса и в Стэндфордском исследовательском институте провели сеанс связи. Это дату можно считать днем рождения Интернета.

К 1971 году была разработана первая программа для отправки электронной почты по сети. Эта программа сразу стала очень популярна. В 1973 году к сети были подключены через трансатлантический телефонный кабель первые иностранные организации из Великобритании и Норвегии, сеть стала международной.

В 1970-х годах сеть в основном использовалась для пересылки электронной почты, тогда же появились первые списки почтовой рассылки, новостные группы и доски объявлений. Однако в то время сеть еще не могла легко взаимодействовать с другими сетями, построенными на других технических стандартах. К концу 1970-х годов начали бурно развиваться протоколы передачи данных, которые были стандартизированы в 1982-1983 годах. 1 января 1983 года есть ARPANET перешла с протокола NCP на TCP/IP, который успешно применяется до сих пор для объединения сетей. Именно в 1983 году термин «Интернет» закрепился за сетью ARPANET.

В 1984 году была разработана система доменных имен (Domain Name System, DNS). В 1988 году был разработан протокол Internet Relay Chat (IRC), благодаря чему в Интернете стало возможно общение в реальном времени. В 1989 году в Европе родилась концепция Всемирной паутины. В течение двух лет был разработан протокол HTTP, язык HTML. В 1990 было зафиксировано первое подключение к Интернету по телефонной линии.

В настоящее время подключиться к Интернет можно через спутники связи, радио-каналы, кабельное телевидение, телефон, сотовую связь, специальные оптико-волоконные линии или электропровода.

Интернет состоит из многих тысяч корпоративных, научных, правительственных и домашних компьютерных сетей. Объединение сетей разной архитектуры и топологии стало возможно благодаря протоколу IP (Internet Protocol) и принципу маршрутизации пакетов данных.

Протокол в данном случае – это, образно говоря, «язык», используемый компьютерами для обмена данными при работе в сети. Чтобы различные компьютеры сети могли взаимодействовать, они должны «разговаривать» на одном «языке», то есть использовать один и тот же протокол. Проще говоря, протокол – это правила передачи данных между узлами компьютерной сети. Систему протоколов Интернет называют «стеком протоколов TCP/IP»

Пример протокола, еще не стандартизированного, но уже очень популярного в Интернет:

BitTorrent. Этот протокол нужен для обмена файлами.

Стек протоколов TCP/IP включает в себя протоколы четырех уровней:

Прикладного (application)

Транспортного (transport)

Сетевого (internet)

Уровня доступа к среде (network access).

studfiles.net

Лекция 5. Принципы работы беспроводной локальной сети — Мегаобучалка

Множественный доступ с контролем несущей и предотвращением коллизий

Следует помнить, что метод разрешения конфликтов в среде подразумевает определение устройствами способа и времени доступа к среде в случае, если требуется пересылка трафика по сети. Сети WLAN IEEE 802.11 используют протокол MAC CSMA/CA. Хотя его название похоже на Ethernet CSMA/CD, его принцип действия совершенно иной.

Системы Wi-Fi работают в полудуплексном режиме и содержат общие конфигурации среды, следовательно, беспроводные клиенты могут передавать и принимать данные по одному радиоканалу. Из-за этого возникают проблемы, поскольку беспроводной клиент не получает данные в процессе отправки. Таким образом, обнаружение коллизий невозможно. Для решения этой проблемы Институтом инженеров по электротехнике и электронике (IEEE) был разработан дополнительный механизм предотвращения коллизий, известный как функция распределённой координации (DCF). С помощью DCF беспроводной клиент передает данные только по свободному каналу. Все операции передачи данных подтверждаются. Следовательно, если беспроводной клиент не принимает подтверждение, он предполагает наличие коллизии и повторяет попытку по истечении произвольного интервала ожидания.

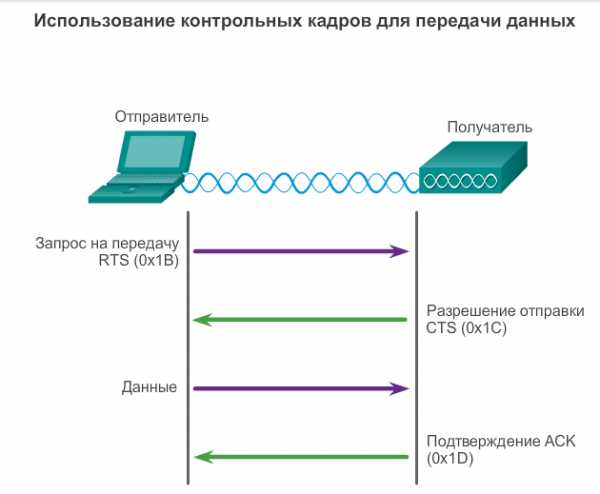

Беспроводные клиенты и точки доступа используют контрольные кадры RTS и CTS для упрощения фактической передачи данных.

Как показано на рис. 1, при отправке данных беспроводной клиент сначала сканирует среду, чтобы определить наличие активных операций передачи данных другими устройствами. Если такие операции не обнаружены, беспроводной клиент отправляет кадр RTS точке доступа. Этот кадр используется для отправки запроса выделенного доступа для носителя радиочастот на указанный период. Точка доступа принимает кадр и по возможности предоставляет беспроводному клиенту доступ к носителю радиочастот путем отправки кадра CTS такой же продолжительности. Все остальные беспроводные устройства, которые видят этот кадр CTS, освобождают среду для передачи данных с передающего узла.

Контрольный кадр CTS содержит данные о продолжительности, которые разрешено передавать передающему узлу. Остальные беспроводные клиенты задерживают передачу не менее, чем на заданный период.

Ассоциация беспроводных клиентов с точкой доступа

Чтобы беспроводные устройства могли осуществлять обмен данными по сети, для них требуется сначала выполнить ассоциацию с точкой доступа или беспроводным маршрутизатором. Важным этапом процесса 802.11 является обнаружение сети WLAN и последующее подключение к ней.

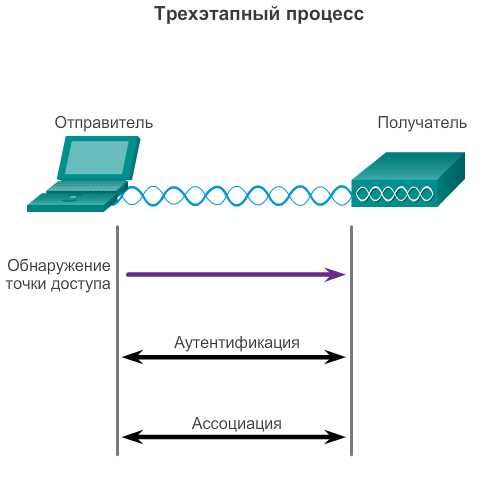

Кадры управления используются беспроводными устройствами для выполнения следующего процесса, состоящего из трех этапов.

· Обнаружение новой точки беспроводного доступа.

· Аутентификация на точке доступа.

· Ассоциация с точкой доступа.

Для выполнения ассоциации беспроводной клиент и точка доступа должны согласовать особые параметры. Чтобы разрешить согласование этих процессов, эти параметры необходимо настроить на точке доступа, а затем — на клиенте.

Параметры ассоциации

Общие настраиваемые параметры беспроводной сети:

· Идентификатор SSID— идентификатор SSID представляет собой уникальный идентификатор, который беспроводной клиент использует, чтобы различать беспроводные сети в одной зоне. Имя SSID отображается в списке доступных беспроводных сетей на клиенте. В зависимости от конфигурации сети идентификатор SSID может совместно использоваться несколькими точками доступа в сети. Обычно длина имени составляет от 2 до 32 символов.

· Пароль— обязательно предоставляется беспроводным клиентом для аутентификации на точке доступа. Иногда пароль называют ключом безопасности. Пароль позволяет предотвратить доступ к беспроводной сети для злоумышленников и других нежелательных пользователей.

· Сетевой режим (Network mode)— относится к стандартам сети WLAN 802.11a/b/g/n/ac/ad. Точки доступа и беспроводные маршрутизаторы могут работать в смешанном режиме, т. е. они могут одновременно использовать несколько стандартов.

· Режим безопасности (Security mode)— этот термин относится к настройкам параметров безопасности (WEP, WPA или WPA2). Следует всегда активировать самый высокий из доступных уровней безопасности.

· Настройки канала (Channel settings)— относится к частотным полосам, которые используются для передачи беспроводных данных. Беспроводные маршрутизаторы и точка доступа могут выбирать настройки канала. Также, в случае помех со стороны другой точки доступа или беспроводного устройства, эти настройки также можно задать вручную.

Обнаружение точек доступа

Беспроводные устройства должны выполнять обнаружение и подключение к точке доступа или беспроводному маршрутизатору. Беспроводные клиенты подключаются к точке доступа, используя для этого процесс сканирования (поиска). Этот процесс может выполняться в следующих режимах:

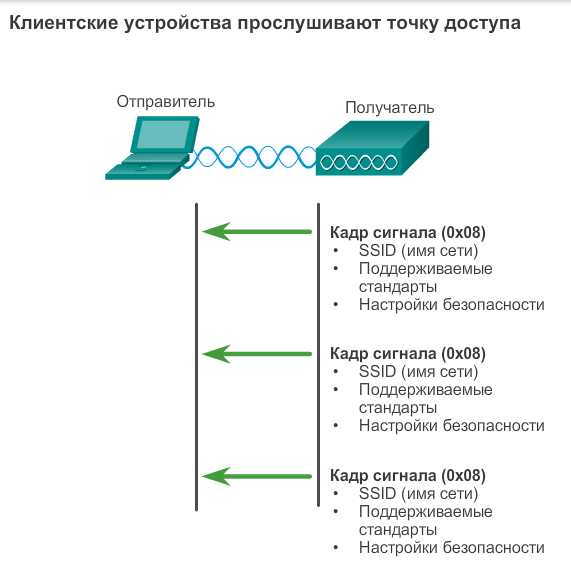

· Пассивный режим (Passive mode)— точка доступа открыто объявляет свою службу путем регулярной отправки кадров сигнала широковещательной рассылки, содержащих имя SSID, сведения о поддерживаемых стандартах и настройки безопасности. Основная задача сигнала — разрешить беспроводным клиентам получать данные о доступных сетях и точках доступа в данной зоне для выбора нужной сети и точки доступа.

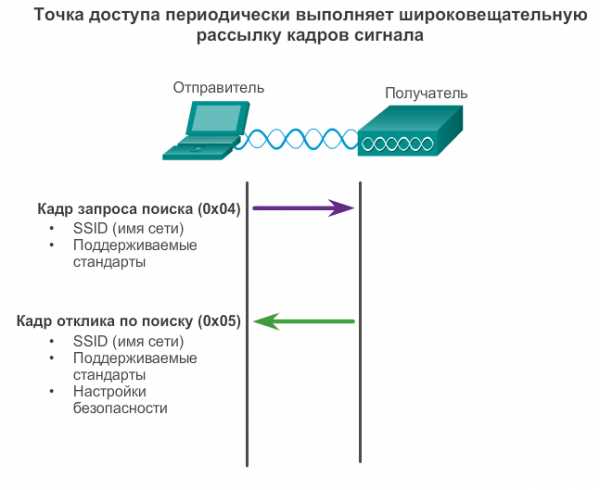

· Активный режим (Active mode)— беспроводные клиенты должны знать имя SSID. Беспроводной клиент инициирует процесс путем отправки по широковещательной рассылке кадра запроса поиска на несколько каналов. Запрос поиска содержит имя SSID и сведения о поддерживаемых стандартах. Активный режим может понадобиться в том случае, если для беспроводного маршрутизатора или точки доступа настроен запрет широковещательной рассылки кадров сигнала.

На рис. 1 показано, как пассивный режим работает с точкой доступа, периодически передающей кадр сигнала посредством широковещательной рассылки.

На рис. 2 показано, как активный режим работает с беспроводным клиентом, передающим запрос поиска конкретного SSID посредством широковещательной рассылки. Точка доступа с этим SSID отправляет в ответ кадр отклика по поиску.

Кроме того, для обнаружения ближайших сетей WLAN беспроводной клиент может отправить запрос поиска, не содержащий имя SSID. Точки доступа, настроенные для широковещательной рассылки кадров сигнала, отправляют беспроводному клиенту отклик, содержащий отклик по поиску и указание имени SSID. Точки доступа, где отключен компонент передачи SSID по широковещательной рассылке, не отправляют отклик.

Аутентификация

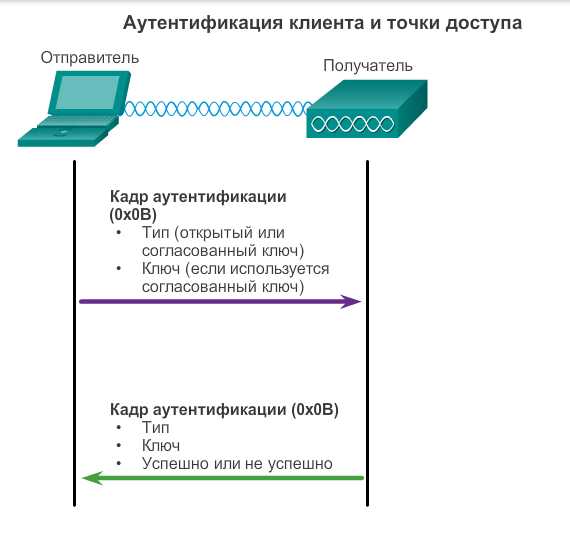

Стандарт 802.11 изначально разработан с учетом двух механизмов аутентификации:

· Открытая аутентификация— по сути аутентификация NULL, в рамках которой беспроводной клиент отправляет запрос аутентификации, и точка доступа отправляет в ответ подтверждение. Открытая аутентификация обеспечивает подключение к беспроводной сети для любого беспроводного устройства. Такой метод аутентификации следует использовать только в тех случаях, когда безопасность не имеет большого значения.

· Аутентификация согласованного ключа — эта технология подразумевает использование ключа, предварительно согласованного клиентом и точкой доступа.

На рис. 1 представлено краткое описание процедуры аутентификации.

Однако в большинстве систем, где используется согласованный ключ, обмен данными выполняется следующим образом.

1. Беспроводной клиент отправляет кадр аутентификации точке доступа.

2. Точка доступа отправляет в ответ контрольный текст.

3. Клиент выполняет шифрование сообщения, используя согласованный ключ, и отправляет зашифрованный текст обратно точке доступа.

4. После этого точка доступа выполняет расшифровку текста, используя свой согласованный ключ.

5. Если зашифрованный текст соответствует контрольному тексту, точка доступа выполняет аутентификацию клиента. Если сообщения не совпадают, беспроводной клиент не проходит аутентификацию и не получает беспроводного доступа.

После прохождения беспроводным клиентом аутентификации точка доступа переходит к этапу ассоциации. Как показано на рис. 2, на этапе ассоциации выполняется конечная настройка параметров и устанавливается канал передачи данных между беспроводным клиентом и точкой доступа.

На данном этапе:

· Беспроводной клиент пересылает кадр запроса ассоциации, который содержит его MAC-адрес.

· Точка доступа отправляет в ответ отклик по ассоциации, содержащий BSSID точки доступа, который является MAC-адресом точки доступа.

· Точка доступа сопоставляет логический порт, известный как идентификатор ассоциации (AID) с беспроводным клиентом. Идентификатор AID равнозначен порту коммутатора и позволяет коммутатору инфраструктуры отслеживать кадры, отправляемые беспроводному клиенту для пересылки.

После ассоциации беспроводного клиента с точкой доступа трафик может передаваться между ними.

megaobuchalka.ru

Принципы работы локальной сети.

Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть, сленг. локалка; англ. Local Area Network, LAN) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

Компьютеры могут соединяться между собой, используя различные среды доступа: медные проводники (витая пара), оптические проводники (оптические кабели) и через радиоканал (беспроводные технологии). Проводные, оптические связи устанавливаются через Ethernet, беспроводные — через Wi-Fi, Bluetooth, GPRS и прочие средства. Отдельная локальная вычислительная сеть может иметь связь с другими локальными сетями через шлюзы, а также быть частью глобальной вычислительной сети (например, Интернет) или иметь подключение к ней.

Чаще всего локальные сети построены на технологиях Ethernet или Wi-Fi. Следует отметить, что ранее использовались протоколы Frame Relay, Token ring, которые на сегодняшний день встречаются всё реже, их можно увидеть лишь в специализированных лабораториях, учебных заведениях и службах. Для построения простой локальной сети используются маршрутизаторы, коммутаторы, точки беспроводного доступа, беспроводные маршрутизаторы, модемы и сетевые адаптеры. Реже используются преобразователи (конвертеры) среды, усилители сигнала (повторители разного рода) и специальные антенны.

Маршрутизация в локальных сетях используется примитивная, если она вообще необходима. Чаще всего это статическая либо динамическая маршрутизация (основанная на протоколе RIP).

Иногда в локальной сети организуются рабочие группы — формальное объединение нескольких компьютеров в группу с единым названием.

Сетевой администратор — человек, ответственный за работу локальной сети или её части. В его обязанности входит обеспечение и контроль физической связи, настройка активного оборудования, настройка общего доступа и предопределённого круга программ, обеспечивающих стабильную работу сети.

1. Служба передачи файлов

Часто эту службу называют по имени используемого протокола: FTP (FileTransferProtocol — протокол передачи файлов). Со стороны Сети работу службы обеспечивают так называемые FTP-серверы, а со стороны пользователей — FTP-клиенты. Назначение FTP-сервера — хранение набора файлов самого разнообразного назначения (обычно в архивированном виде). Чаще всего это программные файлы: средства системного и прикладного программного обеспечения. Но в наборах могут храниться файлы и любых других форматов: графические, звуковые, документы MS Word, MS Excel и пр. Вся эта информация образует иерархическую структуру папок (каталогов и подкаталогов).

После соединения FTP-клиента с сервером на экране пользователя открывается файловый интерфейс хранилища папок и файлов на сервере (наподобие Проводника Windows). Далее работа происходит так же, как с файловой системой на ПК: папки и файлы можно просматривать, сортировать, копировать на свои диски. Клиент FTP входит в состав программы InternetExplorer и поэтому всегда имеется на ПК, работающем под управлением MS Windows.

Служба WorldWideWeb (сокращенно WWW, англ. Всемирная паутина) – это служба поиска и просмотра гипертекстовых документов. Эти документы называются Web-страницы, а совокупность близких по смыслу или тематике и хранящихся вместе Web-страниц называется – Web-сайт или Web-узел.

Web-страницы могут включать в себя текст, рисунки, анимацию, звук, видео, а также активные элементы – небольшие программы, оживляющие страницу, делающие ее интерактивной, то есть изменяющейся в зависимости от действий пользователя.

Главной и первоначальной идеей этой службы является идея гипертекста. Эту идею выдвинул Тим Бернерс Ли в 1989 году в качестве новой основы доступа к информации и он не ошибся, именно широкое использование гипертекстовой структуры послужило началом бурного развития данной службы и всего Internet в целом. Благодаря идее гипертекста и службе WWW в Internet стали участвовать не только профессионалы, но и огромное число обычных пользователей.

Идея гипертекста проста: гипертекст – это текст, содержащий ссылку на другой документ, который может быть как аналогичной Web-страницей, так и текстом, рисунком, звуком, видеозаписью и вообще файлом любого формата. Гипертекст представлен в виде гиперссылок, выделенных на странице обычно подчеркиванием, цветом, по которым достаточно щелкнуть мышью, и будет осуществлен переход к другой Web-странице или загружен нужный файл. Именно потому, что страницы с помощью гиперссылок переплетены между собой, эту службу называют «паутина».

Дата добавления: 2015-10-21; просмотров: 132 | Нарушение авторских прав

Читайте в этой же книге: Обработка данных средствами электронных таблиц MicrosoftExcel. | Построение графиков в Excel. | Создание таблицы на основе шаблона таблицы | Макросы и модули в Access. | MATHCAD. Ввод числовых и текстовых данных, 2-х и 3-х мерная графика. | Трехмерная | Символьные вычисления в MATHCAD. | Сеть Internet. История развития Internet. | Звезда (star) | Концентраторы |mybiblioteka.su - 2015-2018 год. (0.009 сек.)mybiblioteka.su

ПРИНЦИП РАБОТЫ ЛОКАЛЬНОЙ СЕТИ. Локальные вычислительные сети

Похожие главы из других работ:

Виртуальное построение рабочей лолкальной сети

3. Описание локальной сети

...

Виртуальное построение рабочей лолкальной сети

3.3 Схема локальной сети

Минимальная конфигурация компьютеров в сети CPU 1.4 GHz RAM 1024 MB HDD 50 Gb Video 512 MB LAN D-link DGE-528T 1port 1000BaseT, PCI OS Windows 98, 2000, XP Планировка Допустим расстояние между 5 и 6 домом 60 метров, в 5 доме расположим сервер и четвертый коммутатор...

Корпоративная локальная компьютерная сеть на предприятии по разработке программного обеспечения

1.2.3 Топология локальной вычислительной сети

Термин «топология сети» относится к пути, по которому данные перемещаются по сети. Важно отметить, что понятие топологии относится, прежде всего, к локальным сетям, в которых структуру связей можно легко проследить...

Настройка локальной сети и подключения к сети интернет для Windows XP и Windows 7

1.1 Настройка локальной сети для Windows XP

Первый этап настройки локальной сети не займет много времени. Щелкните правой кнопкой мыши на значке «Мой компьютер» и выберите команду «Свойства». Перейдите на вкладку «Имя компьютера» и щелкните на кнопке идентификация...

Настройка локальной сети и подключения к сети интернет для Windows XP и Windows 7

1.2 Настройка локальной сети для Windows 7

Для того чтобы создать простейшую сеть нужно соединить компьютеры кабелем с так называемой «зеркальной» разводкой кабеля типа «кроссовер». Обжать «кроссовер» - значит...

Перспективные беспроводные интерфейсы локальных сетей

1.3 Интерфейсы беспроводной локальной сети

В беспроводных сетях используются те же компоненты, что и в проводных сетях, однако беспроводные сети должны уметь преобразовывать информацию в форму, пригодную для передачи ее через воздушную среду (medium)...

Проект системы видеонаблюдения для малых предприятий на базе OOO "Лоцман-БТ"

1.2 Требования к локальной сети

На предприятии OOO «Лоцман-БТ» планируется установка системы видеонаблюдения, поэтому будет рассмотрена сеть, состоящая из камер видеонаблюдения, подключенных к двум компьютерам, в которых установлены платы видеозахвата...

Проектирование беспроводной локальной сети

2. Проектирование локальной сети

Любое проектирование, как известно, представляет собой сильно упрощенное моделирование еще не наступившей действительности. Именно поэтому предусмотреть все возможные факторы, учесть все потребности, которые могут возникнуть в будущем...

Проектирование локальной сети регистрационного отдела ГИБДД

2 Выбор структуры локальной сети

Под структурой сети понимается способ разделения сети на части (сегменты), а также способ соединения этих сегментов между собой. Сеть предприятия может включать в себя рабочие группы компьютеров, сети подразделений, опорные сети...

Проектирование локальной сети регистрационного отдела ГИБДД

5 Защита информации в локальной сети

Главной задачей защиты информации в локальной сети является обеспечение конфиденциальности, целостности и доступности информации. В этом случае угрозы нарушения этих свойств информации делятся на две группы. Первая - внешняя...

Проектирование локальной сети регистрационного отдела ГИБДД

6 Стоимостная оценка локальной сети

В завершении работы была произведена стоимостная оценка локальной сети. Она приведена в таблице 2...

Создание локальной сети

3. Создание локальной сети

1. Обнаружение параметров сети. 2. Выбираем параметры настроек. 3. Задание корня DNS-имени ZALMAN. local. 4. Настраиваем IP-адрес и адрес DNS-сервера. 5. Локальные службы. 6. Тестируем производительность с помощью "Системного монитора". 7...

Состав и характеристика сетевого оборудования

1. Состав локальной вычислительной сети

...

Состав и характеристика сетевого оборудования

1.1 Состав оборудования локальной сети

Фрагмент вычислительной сети (рис. 1) включает основные типы коммуникационного оборудования, применяемого сегодня для образования локальных сетей и соединения их через глобальные связи друг с другом...

Состав и характеристика сетевого оборудования

1.5 Физическая структуризация локальной сети

Повторители и концентраторы Для построения простейшей односегментной сети достаточно иметь сетевые адаптеры и кабель подходящего типа. Но даже в этом простом случае часто используются дополнительные устройства - повторители сигналов...

radio.bobrodobro.ru