Сервер сетевых политик. Настройка radius

Настройка radius на huawei

На днях столкнулся с задачей подружить коммутаторы huawei с freeradius серверами которые используется для централизованного хранения учетных записей. Попробуем разобраться как это сделать.

RADIUS (Remote Authentication Dial In User Service) - сетевой протокол описанный в стандартах RFC 2865 и RFC 2866, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта (Authentication, Authorization, Accounting) пользователей, подключающихся к различным сетевым службам.

В моем случае задача сводиться к настройке только аутентификации для доступа пользователей к оборудованию например через telnet или ssh.

Настройка аутентификации через RADIUS сервер на оборудование huawei

настройка будет проходить в несколько этапов:

1. Создадим шаблон с названием "rad-serv".

2. Зададим в шаблоне данные для доступа к нашим радиус серверам (shared-key, ip основного и резервного сервера, порт).

3. Добавим в секцию "ааа" аутентификацию через radius используя при этом настройки из шаблона "rad-serv".

Для удобства приведу готовый шаблон в виде команд для настройки основного и резервного radius серверов на оборудование huawei

sys radius-server template rad-serv radius-server shared-key cipher rad-sk radius-server authentication xx.xx.xx.xx 1812 radius-server authentication yy.yy.yy.yy 1812 radius-server retransmit 2 undo radius-server user-name domain-included quit aaa authentication-scheme default authentication-mode local radius domain default_admin radius-server rad-serv quit quit quit save yОписание входных параметров:

rad-sk - ваш shared-key для radius server.

rad-serv - название шаблона.

xx.xx.xx.xx - ip адрес основного radius сервера.

yy.yy.yy.yy - ip адрес резервного radius сервера.

Шаблон составлен таким образом, что достаточно подставить свои параметры и скопировав строки закинуть их на huawei через cli. В шаблоне добавлены команды sys, quit и save для перехода межу режимами конфигурирования и сохранения настроек.

Если у вас на оборудование huawei управление вынесено в отдельный VRF (например VRF_MGMT), то добавляем при указании ip адресов доступность через эту vpn:

Для просмотра настроек шаблона radius воспользуемся командой:

display current-configuration configuration radius # radius-server template rad-serv radius-server shared-key cipher %^%#01<S-G6DSliAlX'F|7/SRlmFkEy$(fR`.RM$6b!%^%# radius-server authentication xx.xx.xx.xx 1812 weight 80 radius-server authentication yy.yy.yy.yy 1812 weight 80 radius-server retransmit 2 undo radius-server user-name domain-includedДля просмотра настроек секции aaa воспользуемся командой:

display current-configuration configuration aaa # aaa authentication-scheme default authentication-mode local radius authorization-scheme default accounting-scheme default domain default domain default_admin radius-server rad-poptusНа этом настройка radius на оборудование huawei завершена, однако при заходе на железку под пользователем заведенным на radius сервере (в моем случае это freeradius) обнаружил, что нет прав на изменение настроек.

Давайте попробуем и в этом разобраться.

Настройка FreeRadius для работы с оборудованием huawei

Полную процедуру настройки freeradius в данной статье описывать не буду т.к. это большая тема для отдельного материала. Опишу лишь нюансы относящиеся к нашей теме. Вообщем начнем по порядку.

1.Надо закачать словарь для оборудования huawei на сервер с freeradius.

В моем случае все словари находятся в /usr/share/freeradius/dictionary.huawei

Путь к словарю задается в файле /etc/freeradius/dictionary

# The filename given here should be an absolute path. $INCLUDE /usr/share/freeradius/dictionaryВот пример содержания словаря.

############################################################ # Dictionary for Huawei. See also dictionary.h4c # $Id$ ############################################################ VENDOR Huawei 2011 BEGIN-VENDOR Huawei ... ATTRIBUTE Huawei-Connect-ID 26 integer ATTRIBUTE Huawei-PortalURL 27 string ATTRIBUTE Huawei-FTP-Directory 28 string ATTRIBUTE Huawei-Exec-Privilege 29 integer ATTRIBUTE Huawei-IP-Address 30 integer ...Нас интересует строчка отвечающая за передачу привилегий пользователя. Выглядит она вот так: Huawei-Exec-Privilege.

2.Теперь добавим в файл "/etc/freeradius/users" отвечающий за настройку пользователей radius, параметр "Huawei-Exec-Privilege = 15", где число 15 это максимальный уровень привилегий на оборудование huawei.

# USER FOR RADIUS usrrad MD5-Password :="aaa6dfk7y7dghh2937ef8605f4ef5" Service-Type = Administrative-User, Huawei-Exec-Privilege = 153. Перезапустим freeradius.

$ sudo service freeradius restartНа этом настройка freeradius завершена.

Однако есть один нюанс со словарем.

Если читать официальную документацию huawei то обнаруживаем запись строчку.

Huawei proprietary RADIUS attributes Attribute No. Attribute Name Attribute Type Description 26-29 HW-Exec-Privilege integer Management user (such as Telnet user) priority, ranging from 0 to 16. The value 16 indicates that the user does not have the administrator rightsПолучается что атрибуты в документации huawei (HW-Exec-Privilege) и атрибуты в скаченном словаре для freeradius (Huawei-Exec-Privilege) отличаются. Скорее всего у меня просто стоит старый словарь. Сам huawei не знает атрибута "Huawei-Exec-Privilege".

display radius-attribute name HW-Exec-Privilege Radius Attribute Type : 26-29HUAWEI Radius Attribute Name : HW-Exec-Privilege Radius Attribute Description : Telnet user's exec privilege (0~15). Supported Packets : Auth Accept display radius-attribute name Huawei-Exec-Privilege Info: This attribute does not support.На самом деле это совсем не мешает работе протокола radius т.к. протокол передает не "Attribute Name" а номер атрибута.

На этом все. Нам удалось прикрутить коммутаторы huawei к freeradius серверу. Комментируем, подписываемся ну и всем пока:)

admin-gu.ru

Настройка RADIUS-серверов

В этом разделе описывается процесс настройки RADIUS-сервера, на котором выполняется сервер политики сети, используемый Forefront TMG для проверки подлинности клиентов. Перед началом нужно ознакомиться с задачами безопасности, описанными в планировании проверки подлинности [TMG].

Настройка проверки подлинности RADIUS с сервером политики сети включает следующие этапы.

- Установка сервера политики сети. NPS установлен в качестве компонента Windows. Дополнительные сведения см. в статье Инфраструктура сервера политики сети (http://go.microsoft.com/fwlink/?LinkID=107958).

- Настройка Forefront TMG в качестве RADIUS-клиента в сервере политики сети.

- Настройка RADIUS-сервера в консоли управления Forefront TMG. Проверьте, что выбраны те же параметры, которые были указаны при настройке Forefront TMG как RADIUS-клиента. Обратите внимание, что указанные параметры сервера RADIUS применяются ко всем типам правил, использующим проверку подлинности RADIUS.

- При необходимости измените правило системной политики Forefront TMG. Это правило предполагает, что RADIUS-сервер находится в созданной по умолчанию внутренней сети и разрешает отправку протоколов RADIUS из сети локального узла (компьютера Forefront TMG) во внутреннюю сеть. Если сетевое расположение неверно или вместо всей внутренней сети нужно указать адрес сервера RADIUS, правило можно изменить. Правило включено по умолчанию.

Чтобы настроить Forefront TMG в качестве RADIUS-клиента на сервере политики сети, выполните следующие действия:

-

На компьютере с установленным сервером политики сети нажмите кнопку Пуск, выберите команду Выполнить, введите nps.msc и нажмите клавишу ВВОД. Оставьте консоль управления открытой для выполнения следующих задач настройки сервера политики сети.

-

В консоли управления сервера политики сети разверните узел Клиенты и серверы RADIUS, щелкните правой кнопкой мыши Клиенты RADIUS и выберите пункт Создать клиент RADIUS.

-

В диалоговом окне Новый клиент RADIUS в поле Понятное имя введите описание Forefront TMG. В поле Адрес (IP или DNS) введите IP-адрес Forefront TMG.

-

В поле Общий секрет введите общий секрет, созданный в разделе "Настройка VPN-подключений для использования карантина на основе NAP".

-

В поле Подтвердите общий секрет снова введите общий секрет.

-

Установите флажок RADIUS-клиент поддерживает NAP и нажмите кнопку ОК. См. следующий пример.

Чтобы настроить RADIUS-сервер в Forefront TMG, выполните следующие действия:

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана.

-

В области задач выберите Настроить доступ клиентов.

-

На вкладке Сети выберите сеть, где расположен RADIUS-сервер и нажмите кнопку Настроить.

-

На вкладке Веб-прокси выберите Проверка подлинности.

-

В разделе Метод отмените выбор всех других методов и выберите RADIUS.

-

Перейдите на вкладку Серверы RADIUS и нажмите кнопку Добавить.

-

В поле Имя сервера введите имя или IP-адрес RADIUS-сервера, который будет использоваться для проверки подлинности.

-

Нажмите кнопку Изменить, а затем в полях Новый секрет и Подтверждение введите общий секрет, который будет использоваться для взаимодействия между сервером Forefront TMG и RADIUS-сервером. Необходимо указать тот же самый секрет, который был введен при настройке Forefront TMG в качестве клиента на RADIUS-сервере.

-

В поле Порт для проверки подлинности укажите UDP-порт, используемый RADIUS-сервером для входящих запросов на проверку подлинности RADIUS. Заданное по умолчанию значение 1812 основано на RFC 2138.

-

В поле Время ожидания (с) укажите значение времени (в секундах), в течение которого Forefront TMG должен получить отклик от RADIUS-сервера, прежде чем подключиться к альтернативному серверу.

-

Нажмите кнопку ОК пять раз, чтобы закрыть все окна, а затем на панели Принять изменения нажмите кнопку Применить.

Изменение правила системной политики RADIUS

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана, а затем на панели Задачи выберите команду Изменить системную политику.

-

В разделе Службы проверки подлинности списка Группы настройки выберите вариант RADIUS.

-

Убедитесь, что на вкладке Общие установлен флажок Включить данную группу настройки.

-

На вкладкеКуда укажите другое расположение, выберите Внутренняя, а затем нажмите кнопку Удалить. Нажмите кнопку Добавить и укажите сетевой объект, представляющий RADIUS-сервер.

© Корпорация Майкрософт, 2009 Все права защищены.

certsrv.ru

Настройка RADIUS

Шлюз Microsoft Forefront Threat Management может использовать сервер RADIUS для проверки подлинности клиентов. В данном разделе представлено описание настройки сервера RADIUS, используемого Forefront TMG. В данных разделах описывается настройка IAS в качестве сервера RADIUS. Перед настройкой RADIUS необходимо обязательно ознакомиться с вопросами обеспечения безопасности в разделе Проверка подлинности RADIUS.

Настройка проверки подлинности RADIUS с IAS включает следующие этапы.

- Установка IAS. IAS установлен в качестве компонента Windows. Следует обратить внимание, что Windows Server 2008 использует сервер NPS в качестве сервера RADIUS. Дополнительные сведения см. в документе Инфраструктура сервера сетевых политик на веб-узле Microsoft TechNet.

- Настройка Forefront TMG в качестве клиента RADIUS на IAS.

- Настройте сервер RADIUS на консоли управления Forefront TMG. Проверьте, что выбраны те же параметры, которые были указаны при настройке Forefront TMG как клиента RADIUS. Обратите внимание, что указанные параметры сервера RADIUS применяются ко всем типам правил, использующим проверку подлинности RADIUS.

- При необходимости измените правило системной политики Forefront TMG. Это правило предполагает, что сервер RADIUS находится в созданной по умолчанию внутренней сети и разрешает отправку протоколов RADIUS из сети локального узла (компьютера Forefront TMG) во внутреннюю сеть. Если сетевое расположение неверно или вместо всей внутренней сети нужно указать адрес сервера RADIUS, правило можно изменить. Правило включено по умолчанию.

Настройка в качестве клиента RADIUS на IAS

-

На компьютере, где запущен IAS, нажмите кнопку Пуск, выберите Администрирование, а затем - Служба проверки подлинности в Интернете.

-

Если сервер RADIUS входит в домен, проверьте его регистрацию в Active Directory. Для этого правой клавишей мыши щелкните корневой узел Служба проверки подлинности в Интернете, а затем выберите команду Зарегистрировать сервер в Active Directory.

-

На консоли управления службы проверки подлинности в Интернете правой клавишей мыши щелкните папку Клиенты RADIUS, а затем выберите команду Новый клиент RADIUS.

-

На странице Имя и адрес в поле Понятное имя введите имя для сервера Forefront TMG. В поле Адрес клиента (IP или DNS) введите IP-адрес или заданный по умолчанию IP-адрес адаптера, через который Forefront TMG осуществляет доступ к контроллеру домена (обычно это внутренний адаптер). Использование IP-адреса вместо DNS-имени гарантирует, что IAS не потребуется разрешать имена клиентов при запуске.

-

Нажмите кнопку Далее.

-

На странице Дополнительные сведения в разделе Клиент-вендор убедитесь, что выбран вариант Стандартный RADIUS. В поле Общий секрет введите пароль и подтвердите его в поле Подтверждение. Обратите внимание, что на сервере Forefront TMG необходимо указать точно такой же общий секрет.

-

Можно установить флажок Запрос должен содержать атрибут проверки подлинности сообщения.

-

Нажмите кнопку Готово.

Настройка сервера RADIUS

-

На консоли управления Forefront TMG разверните узел Настройка, а затем щелкните Общие.

-

В области сведений выберите Определить серверы RADIUS.

-

На вкладке Серверы RADIUS нажмите кнопку Добавить.

-

В поле Имя сервера введите имя или IP-адрес сервера RADIUS, который будет использоваться для проверки подлинности.

-

Нажмите кнопку Изменить, а затем в полях Новый секрет и Подтверждение введите общий секрет, который будет использоваться для взаимодействия между сервером Forefront TMG и сервером RADIUS. Необходимо указать тот же самый секрет, который был введен при настройке Forefront TMG в качестве клиента на сервере RADIUS.

-

В поле Порт укажите UDP-порт, используемый сервером RADIUS для входящих запросов на проверку подлинности RADIUS. Заданное по умолчанию значение 1812 основано на RFC 2138.

-

В поле Время ожидания (с) укажите значение времени (в секундах), в течение которого Forefront TMG должен получить отклик от сервера RADIUS, прежде чем подключиться к альтернативному серверу.

Изменение правила системной политики RADIUS

-

На консоли управления Forefront TMG щелкните правой клавишей мыши узел Политика межсетевого экрана, а затем выберите команду Изменить системное правило.

-

В разделе Службы проверки подлинности списка Группы настройки выберите вариант RADIUS.

-

Убедитесь, что на вкладке Общие установлен флажок Включить.

-

На вкладкеКуда укажите другое расположение, выберите Внутренняя, а затем нажмите кнопку Удалить. Нажмите кнопку Добавить и укажите сетевой объект, представляющий сервер RADIUS.

certsrv.ru

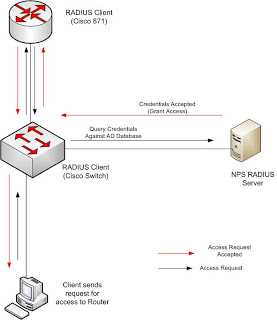

Аутентификация на Cisco используя RADIUS сервер на Linux

Есть у меня небольшая проблема, постоянно забываю свои логины-пароли. Всего так много, почта, логин на нескольких форумах, на рабочем ПК, на домашнем ноутбуке, на всяких железках, ПИН сим-карты, и т.д. Дабы как-то облегчить жизнь бедолагам вроде меня, добрые люди придумали сервер где могут хранится логины-пароли. Смысл такой: вы вводите логин-пароль на железке, железка авторизируется на севере, проверяет ваши данные, если они совпадают, то все чудесно. Таким образом, заведя одну запись на одном сервере, можно ее использовать на целом ряде устройств. Наибольшее распространение получили сервера RADUIS и TACACS+. Предлагаю установить это счастье на Debian Linux, настроить и связать с Cisco. Использовать будем RADIUS.

1. Установка. Пакет называется freeraduis

root@darkstar:~# apt-get install freeradius

тут будет длинный вывод, генерация ключа Диффи-Хелмана (не передвавать же пароли в открытом виде)

2. Настройка. Настроек великое множество и сосредоточены они в папке /etc/freeradius. Не будем сильно углубляться, а преступим к делу, отредактируем файл /etc/freeradius/clients.conf. В нем находятся данные для регистрации клиентов, которые будут соединяться и проверять данные авторизации. Добавляем параметры для нашего коммутатора

client 192.168.10.30 {

secret = cisco

}

Вместо адреса можно использовать доменное имя, далее введен пароль cisco для регистрации клиента с указанным адресом.

3. Настраиваем базу пользователей. Редактируем файл /etc/freeradius/users, там добавляем строки.

andrey Cleartext-Password := "$ecret"

Reply-Message = "Hello, andrey"

В этом случае моего пользователя andrey будет определять пароль $ecret, при этом клиенту будет передан параметр сообщения Reply-Message, оно будет отображаться при логине. Вообще, можно много разных параметров передавать, например:

“John Smith” Cleartext-Password := "callme"

Service-Type = Callback-Login-User,

Login-IP-Host = timeshare1,

Login-Service = PortMaster,

Callback-Number = "9,1-800-555-1212"

Этот файл достаточно хорошо документирован, так что рекомендую почитать перед сном.

4. Не забываем перезапустить сервер для примения настроек root@darkstar:~# /etc/init.d/freeradius restart[ ok ] Stopping FreeRADIUS daemon: freeradius.[ ok ] Starting FreeRADIUS daemon: freeradius. User Access Verification root@darkstar:~#5. Теперь нужно настроить клиента. Клиентом у нас будет коммутатор Cisco.

5.1. Включаем метод авторизации с поддержкой кучи разных фич

Catalyst(config)#aaa new-model

5.2. Определяем адрес сервера и ключ (тот пароль который мы задавали в файле /etc/freeradius/clients.conf)

Catalyst(config)#radius-server host 192.168.10.1 key cisco

5.3. Добавляем аутентификацию пользователя через radius сервер

Catalyst(config)#aaa authentication login default group radius

На этом настройка завершена. Подключаемся к нашему коммутатору

Username: andrey

Password:

Hello, andrey

Catalyst>

А вот и сообщение, которое указано у нас в настройках пользователя.

Послесловие.

Настроить через radius можно не только логин. Да и тема это достаточно обширная, целые книги издаются.

Catalyst(config)#aaa authentication ?

arap Set authentication lists for arap.

banner Message to use when starting login/authentication.

dot1x Set authentication lists for IEEE 802.1x.

enable Set authentication list for enable.

fail-message Message to use for failed login/authentication.

login Set authentication lists for logins.

nasi Set authentication lists for NASI.

password-prompt Text to use when prompting for a password

ppp Set authentication lists for ppp.

username-prompt Text to use when prompting for a username

Catalyst(config)#

abelorus.blogspot.com

Настройка проверки подлинности RADIUS для веб-запросов

Шлюз Microsoft Forefront Threat Management может использовать RADIUS-серверы для проверки подлинности запросов веб-прокси от внутренних клиентов, находящихся в сетях, защищенных Forefront TMG. В данном разделе рассматриваются шаги, которые необходимо выполнить для настройки проверки подлинности RADIUS в этом сценарии:

- установка RADIUS-сервера, настройка Forefront TMG в качестве клиента RADIUS, настройка параметров RADIUS-сервера в Forefront TMG. Инструкции по данному процессу см. в разделе Настройка RADIUS. Эти процедуры используют службу проверки подлинности в Интернете (IAS) в качестве RADIUS-сервера. Служба проверки подлинности в Интернете это реализация RADIUS-сервера, включенная в Windows Server 2003. Windows Server 2008 использует сервер политики сети (NPS). Дополнительные сведения см. в разделе Инфраструктура сервера политики сети на узле Microsoft TechNet.

- Настройте политику удаленного доступа к RADIUS-серверу на прием запросов на проверку подлинности Forefront TMG. При использовании проверки подлинности RADIUS для веб-прокси поддерживается только проверка подлинности PAP. Дополнительные сведения о типах политики удаленного доступа см. в разделе Выбор интерактивной справки Windows Server 2003.

- Примените политику удаленного доступа к определенной группе Active Directory (необязательно). При создании правила доступа с использованием проверки подлинности RADIUS правило может применяться к определенному пользователю или всем пользователям в пространстве имен RADIUS (если RADIUS-сервер относится к домену, это может быть любой пользователь, успешно прошедший проверку подлинности в Active Directory). Это является ограничением при применении правила к определенной группе. В качестве обходного пути можно создать группу Active Directory, а затем применить к группе политику удаленного доступа RADIUS.

- В сети, из которой принимаются запросы клиентов, настройте проверку подлинности RADIUS для запросов веб-прокси.

- Создайте набор пользователей RADIUS для использования в правиле доступа.

- Создайте правило доступа на основе проверки подлинности RADIUS.

В зависимости от операционной системы в службе проверки подлинности в Интернете имеется несколько политик удаленного доступа по умолчанию. Если служба проверки подлинности в Интернете выполняется на Windows Server 2003, нужно настроить политику Подключения к другим серверам доступа.

Чтобы настроить проверку подлинности PAP

-

В консоли Службы проверки подлинности выберите пункт Политики удаленного доступа, а затем в области сведений дважды щелкните пункт Подключения к другим серверам доступа.

-

На вкладке Параметры нажмите кнопку Изменить профиль.

-

На вкладке Проверка подлинности нажмите кнопку Незашифрованная проверка подлинности (PAP, SPAP). Затем нажмите кнопку ОК.

-

Нажмите кнопку ОК, чтобы закрыть диалоговое окно.

Чтобы создать группу пользователей для использования в политике удаленного доступа (необязательно)

-

Нажмите кнопку Пуск, выберите пункт Администрирование, а затем нажмите кнопку Пользователи и компьютеры Active Directory.

-

В дереве консоли разверните имя домена.

-

Щелкните правой кнопкой мыши Пользователи, нажмите кнопку Создать, а затем кнопку Группа.

-

Введите имя для новой группы. Например, WebProxy_Clients.

-

Выберите пункт Глобальный домен в меню Область действия группы, а затем пункт Безопасность в меню Тип группы.

-

В списке Пользователи для каждого пользователя, которого вы хотите добавить в группу, дважды щелкните имя пользователя для просмотра его свойств. Убедитесь, что на вкладке Удаленный доступ выбран пункт Управлять доступом с помощью политики удаленного доступа. Затем нажмите кнопку ОК.

Чтобы добавить группу пользователей в политику удаленного доступа (необязательно)

-

В консоли Службы проверки подлинности щелкните узел Политики удаленного доступа, а затем в области сведений дважды щелкните политику удаленного доступа Подключения к другим серверам доступа.

-

На вкладке Параметры выберите пункт Предоставить разрешение для удаленного доступа. Затем в меню Условия политики нажмите кнопку Добавить.

-

В списке Типы атрибута выберите пункт Windows-Groups. Нажмите кнопку Добавить.

-

В диалоговом окне Группы нажмите кнопку Добавить.

-

В диалоговом окне Выбор групп укажите группы, для которых доступ будет разрешен (в нашем примере это группа WebProxy_Clients. Нажмите кнопку ОК, чтобы закрыть диалоговое окно.

-

Нажмите кнопку ОК, чтобы закрыть диалоговое окно Группы, а затем кнопку ОК, чтобы закрыть свойства политики удаленного доступа.

Примечание. Также можно выбрать пункт Запретить удаленный доступ, чтобы запретить доступ для указанных групп Windows. Например, вы можете установить правило доступа Forefront TMG, чтобы разрешить доступ для всех пользователей в пространстве имен RADIUS, а затем установить политику удаленного доступа для исключения отдельных групп.

Перед настройкой RADIUS в качестве метода проверки подлинности убедитесь, что сеть включена для запросов веб-прокси. Указания см. в разделе «Настройка сети для запросов веб-прокси».

Чтобы настроить проверку подлинности RADIUS для запросов веб-прокси

-

На вкладке Веб-прокси свойств требуемой сети нажмите кнопку Проверка подлинности.

-

В списке методов проверки подлинности выберите RADIUS. Обратите внимание, что вы не можете использовать другой метод проверки подлинности вместе с RADIUS. Проверка подлинности на RADIUS-сервере происходит при помощи обычной проверки подлинности.

-

Нажмите кнопку Выбрать домен, чтобы указать домен, в котором RADIUS-сервер будет осуществлять проверку подлинности пользователей.

-

Нажмите кнопку RADIUS-серверы, чтобы просмотреть сведения о RADIUS-серверах. Если RADIUS-сервер не настроен, см. инструкции по настройке в разделе Настройка RADIUS.

Проверка подлинности RADIUS не распознает группы безопасности Windows. Создайте набор пользователей RADIUS для использования в правиле публикации.

Чтобы создать набор пользователей RADIUS

-

В диспетчере Forefront TMG выберите пункт Политика межсетевого экрана.

-

На вкладке Панель элементов нажмите кнопку Пользователи, а затем кнопку Создать.

-

На странице приветствия Мастера создания набора пользователей введите имя для новой группы. Например, RADIUS_Users.

-

На странице Пользователи нажмите кнопку Добавить, а затем кнопку RADIUS.

-

В диалоговом окне Добавление пользователей выберите пункт Все пользователи в пространстве имен. Чтобы указать отдельного пользователя, введите имя пользователя точно так, как его указывает пользователь при вводе своих учетных данных на странице проверки подлинности. Затем нажмите кнопку ОК.

-

На странице Пользователи нажмите кнопку Далее.

-

Затем нажмите кнопку Готово и завершите работу мастера.

Эта процедура разрешает доступ из внутренней сети по умолчанию в Интернет. При необходимости измените источники и места назначения.

Чтобы создать правило доступа, разрешающее исходящие веб-запросы

-

В диспетчере Forefront TMG щелкните правой кнопкой мыши пункт Политика межсетевого экрана, нажмите кнопку Создать, а затем кнопку Правило доступа.

-

На странице приветствия введите имя для нового правила. Например, WebProxy_RADIUS. Нажмите кнопку Далее.

-

На странице Действие правила нажмите кнопку Разрешить. Нажмите кнопку Далее.

-

На странице Протоколы выполните следующие действия:

- Чтобы указать только веб-трафик, не изменяйте параметр по умолчанию Выбранные протоколы, затем нажмите кнопку Добавить. В диалоговом окне Добавление протоколов разверните вкладку Интернет выберите пункт HTTP, а затем нажмите кнопку Добавить. При необходимости добавьте HTTPS и FTP. Нажмите кнопку Закрыть, чтобы закрыть диалоговое окно Добавление протоколов.

- Чтобы разрешить весь трафик, не изменяйте параметр по умолчанию Весь исходящий трафик.

- Нажмите кнопку Далее.

-

На странице Источники правил доступа нажмите кнопку Добавить.

-

В диалоговом окне Добавление сетевых сущностей разверните вкладку Сети, выберите значение Внутренняя и нажмите кнопку Добавить. Нажмите кнопку Закрыть, чтобы закрыть диалоговое окно, а затем нажмите кнопку Далее.

-

На странице Пункты назначения правил доступа нажмите кнопку Добавить.

-

В диалоговом окне Добавление сетевых сущностей разверните вкладку Сети, выберите значение Внешняя и нажмите кнопку Добавить. Нажмите кнопку Закрыть, чтобы закрыть диалоговое окно, а затем нажмите кнопку Далее.

-

На странице Наборы пользователей выберите пункт Все пользователи и нажмите кнопку Удалить.

-

Нажмите кнопку Добавить, затем в диалоговом окне Добавление пользователей выберите набор пользователей RADIUS. Нажмите кнопку Добавить, а затем кнопку Закрыть. Нажмите кнопку Далее.

-

Нажмите кнопку Готово и завершите работу мастера.

Это правило разрешает доступ для всех пользователей, прошедших проверку подлинности в домене, для которого RADIUS-сервер предоставляет проверку подлинности. Если на RADIUS-сервере создана политика удаленного доступа для определенной группы пользователей, доступ будет предоставляться только для этой группы.

certsrv.ru

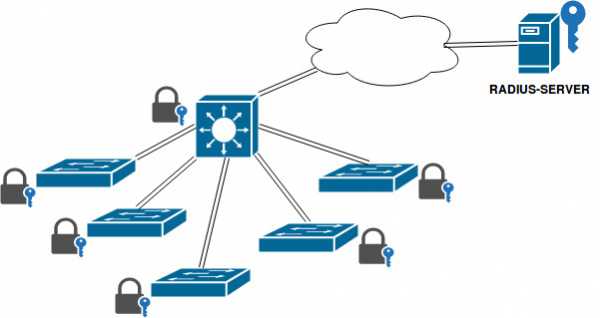

Настройка Radius AAA на коммутаторах SNR — Телекоммуникационное оборудование

С помощью протокола RADIUS можно организовать централизованную систему авторизации и аутентификации сотрудников, которым для проведения диагностики или конфигурирования оборудования необходим доступ на коммутаторы. Таким образом значительно упрощается сопровождение большого количества коммутаторов и постоянно обновляющегося списка пользователей.

Данный функционал поддерживается всеми управляемыми коммутаторами SNR.

Для начала необходимо настроить radius-сервер и включить aaa глобально:

radius-server authentication host {ip_addr} [key {key}]aaa enable

Затем настраиваем аутентификацию пользователей через radius, при доступе через консольный порт, через удаленный терминал, и через web:

authentication line console login radius localauthentication line vty login radius localauthentication line web login radius local

(важно добавить local после radius, иначе при недоступности RADIUS-сервера аутентификация будет невозможно даже при наличии локальных учетных записей)

Аутентификация включена, теперь когда вводится логин и пароль, для доступа на коммутатор, они отсылаются на RADIUS-сервер, который отвечает либо подтверждением доступа, либо запретом. Если radius сервер не отвечает, тогда используется следующий метод аутентификации (в нашей конфигурации локальный).

В такой конфигурации, после прохождения аутентификации, пользователь попадает на коммутатор в непривилегированном режим. Если мы хотим попадать сразу в режим enable, необходимо включить авторизацию, командой

authorization line vty exec radius local

А RADIUS-сервер настроить так, чтобы в ответе Access-accept, приходил аттрибут service-type со значением 6.

Так-же можно настроить проверку пароля enable через RADIUS. Это делается командой

authentication enable radius local

В этом случае, на RADIUS-сервере необходимо завести пользователя с логином $enab15$

Твитнуть

shop.nag.ru

Сервер сетевых политик

Сервер политики сети позволяет создавать и применять политики доступа к сети на уровне организации для обеспечения работоспособности клиентов, а также выполнения проверки подлинности и авторизации запросов на подключение. Кроме того, сервер политики сети можно использовать в качестве RADIUS-прокси для перенаправления запросов на подключение на сервер политики сети или другие RADIUS-серверы, настроенные в группах удаленных RADIUS-серверов.

Сервер политики сети позволяет централизованно настраивать политики проверки подлинности, авторизации и работоспособности клиента при предоставлении доступа к сети и управлять этими политиками с помощью следующих трех возможностей:

- RADIUS server. Сервер политики сети централизованно выполняет проверку подлинности, авторизацию и учет для беспроводных подключений, подключений по коммутаторам с проверкой подлинности, подключений удаленного доступа и подключений по виртуальной частной сети (VPN). При использовании сервера политики сети в качестве RADIUS-сервера, серверы доступа к сети, такие как точки беспроводного доступа и VPN-серверы, настраиваются как RADIUS-клиенты на сервере политики сети. Кроме того, настраиваются политики сети, используемые сервером политики сети для авторизации запросов на подключение. В дополнение к этому можно настроить RADIUS-учет, чтобы данные заносились сервером политики сети в файлы журнала, хранящиеся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. в разделе RADIUS-сервер.

- RADIUS proxy. Если сервер политики сети используется в качестве RADIUS-прокси, необходимо настроить политики запросов на подключение, которые определяют, какие запросы на подключение сервер политики сети будет перенаправлять на другие RADIUS-серверы, а также на какие конкретно RADIUS-серверы будут перенаправляться эти запросы. На сервере политики сети можно также настроить перенаправление учетных данных для их хранения на одном или нескольких компьютерах в группе удаленных RADIUS-серверов. Дополнительные сведения см. в разделе RADIUS-прокси.

- Network Access Protection (NAP) policy server. Если сервер политики сети настроен в качестве сервера политик защиты доступа к сети, сервер политики сети оценивает состояния работоспособности, направляемые клиентскими компьютерами с поддержкой защиты доступа к сети, которые пытаются подключиться к сети. Сервер сетевых политик, на котором настроена защита доступа к сети, выступает в качестве RADIUS-сервера, выполняя проверку подлинности и авторизацию запросов на подключение. На сервере политики сети можно настроить политики и параметры защиты доступа к сети, в том числе устройства проверки работоспособности системы, политику работоспособности и группы серверов обновлений, которые обеспечивают обновление конфигурации клиентских компьютеров в соответствии с сетевой политикой организации. Дополнительные сведения см. в разделе Защита доступа к сети в NPS.

На сервере политики сети можно настроить любое сочетание перечисленных выше возможностей. Например, сервер политики сети может выступать в качестве сервера политик защиты доступа к сети с использованием одного или нескольких методов применения, одновременно выполняя функции RADIUS-сервера для подключений удаленного доступа и функции RADIUS-прокси для перенаправления некоторых запросов на подключение группе удаленных RADIUS-серверов, что позволяет выполнять проверку подлинности и авторизацию в другом домене.

Настройка

Чтобы настроить сервер политики сети в качестве сервера политик защиты доступа к сети или RADIUS-сервера, можно воспользоваться стандартной или дополнительной настройкой в консоли сервера политики сети или в диспетчере сервера. Чтобы настроить NPS как RADIUS-прокси, необходимо выполнить расширенную настройку.

Стандартная настройка

Стандартная настройка предполагает настройку сервера политики сети с помощью мастеров для следующих сценариев работы:

- Сервер политики защиты доступа к сети

- RADIUS-сервер для подключений удаленного доступа или VPN

- RADIUS-сервер для беспроводных или кабельных подключений 802.1X

Чтобы настроить сервер политики сети с использованием мастера, откройте консоль сервера политики сети, выберите один из указанных выше сценариев, а затем щелкните ссылку, чтобы открыть окно соответствующего мастера.

Расширенная настройка

Если выбрана дополнительная настройка, сервер политики сети вручную настраивается на работу в качестве RADIUS-сервера, сервера политик защиты доступа к сети или RADIUS-прокси. Настройка политики и защиты доступа к сети осуществляется с помощью мастеров, которые открываются в дереве папок в консоли сервера политики сети, а не в разделе Приступая к работе области сведений консоли.

Чтобы настроить сервер политики сети с использованием дополнительной настройки, откройте консоль сервера политики сети, а затем нажмите стрелку рядом с полем Дополнительная настройка, чтобы развернуть этот раздел.

Доступны указанные ниже элементы расширенной настройки.

Настройка RADIUS-сервера

При настройке сервера политики сети в качестве RADIUS-сервера необходимо настроить RADIUS-клиенты, политику сети и RADIUS-учет.

В следующих разделах справки представлены сведения, необходимые для развертывания сервера политики сети в качестве RADIUS-сервера.

Настройка сервера политик защиты доступа к сети

Чтобы развернуть защиту доступа к сети, помимо настройки RADIUS-клиентов и политики сети необходимо настроить компоненты защиты доступа к сети.

В следующих разделах справки представлены сведения, необходимые для развертывания сервера политики сети в качестве сервера политик защиты доступа к сети.

Настройка RADIUS-прокси

При настройке сервера политики сети в качестве RADIUS-прокси необходимо настроить RADIUS-клиенты, группы удаленных RADIUS-серверов и политики запросов на подключение.

В следующих разделах справки представлены сведения, необходимые для развертывания сервера политики сети в качестве RADIUS-прокси.

Ведение журнала на сервере политики сети

Ведение журнала на сервере политики сети также называется RADIUS-учет. Следует настраивать параметры учета в соответствии с требованиями, обусловленными режимом использования сервера политики сети в качестве RADIUS-сервера, RADIUS-прокси, сервера политик защиты доступа к сети или в любом сочетании этих трех конфигураций.

Чтобы настроить ведение журнала на сервере политики сети, необходимо указать события для записи в журнал и просмотра с помощью средства просмотра событий, а также определить другие данные, которые должны заноситься в журнал. В дополнение к этому необходимо решить, следует ли записывать данные о проверке подлинности и учете пользователей в текстовые файлы журнала, хранящиеся на локальном компьютере, либо в базу данных SQL Server, расположенную на локальном компьютере либо на удаленном компьютере.

В следующих разделах справки представлены сведения, необходимые для развертывания RADIUS-учета.

winintro.ru