Настройка проверки подлинности RADIUS на сервере политики сети. Настройка radius сервера

Группы удаленных RADIUS-серверов | Microsoft Docs

- 10.04.2018

- Время чтения: 4 мин

In this article

Область применения: Windows Server (канал точками годовой), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

При настройке сервера политики сети (NPS) в качестве прокси-сервера службы проверки подлинности удаленного пользователя (RADIUS), сервер политики сети используется для пересылки запросов подключения на RADIUS-серверы, которые поддерживают обработку запросов на подключение, так как они могут выполнять проверку подлинности и авторизацию в домене, где расположена учетная запись пользователя или компьютера.When you configure Network Policy Server (NPS) as a Remote Authentication Dial-In User Service (RADIUS) proxy, you use NPS to forward connection requests to RADIUS servers that are capable of processing the connection requests because they can perform authentication and authorization in the domain where the user or computer account is located. Например если требуется переадресовывать запросы на подключение один или несколько серверов RADIUS в недоверенных доменах, можно настроить сервер политики сети как RADIUS-прокси для пересылки запросов на удаленных RADIUS-серверы в домене без доверия.For example, if you want to forward connection requests to one or more RADIUS servers in untrusted domains, you can configure NPS as a RADIUS proxy to forward the requests to the remote RADIUS servers in the untrusted domain.

Примечание

Удаленных групп серверов RADIUS, связанную с и независимо от группы Windows.Remote RADIUS server groups are unrelated to and separate from Windows groups.

Чтобы настроить сервер политики сети как RADIUS-прокси, необходимо создать политики запросов на подключение, который содержит все сведения, необходимые для сервера политики сети на пересылку сообщений и куда следует отправлять сообщения.To configure NPS as a RADIUS proxy, you must create a connection request policy that contains all of the information required for NPS to evaluate which messages to forward and where to send the messages.

При настройке группы внешних серверов RADIUS в сервере политики сети и настроить политики запросов на подключение с группой, назначение место для пересылки запросов подключения сервера политики сети.When you configure a remote RADIUS server group in NPS and you configure a connection request policy with the group, you are designating the location where NPS is to forward connection requests.

Настройка RADIUS-серверов для группыConfiguring RADIUS servers for a group

Группы внешних серверов RADIUS — это именованная группа, которая содержит один или несколько серверов RADIUS.A remote RADIUS server group is a named group that contains one or more RADIUS servers. Если настроить несколько серверов, можно указать параметры либо определить порядок, в котором серверы будут использоваться прокси-сервером или распространять потока RADIUS-сообщений по всем серверам в группу, чтобы предотвратить перегрузку одного или нескольких серверов с слишком много запросов на подключение балансировки нагрузки.If you configure more than one server, you can specify load balancing settings to either determine the order in which the servers are used by the proxy or to distribute the flow of RADIUS messages across all servers in the group to prevent overloading one or more servers with too many connection requests.

Каждый сервер в группу имеет следующие параметры.Each server in the group has the following settings.

Имя или адрес.Name or address. Каждый член группы должен иметь уникальное имя группы.Each group member must have a unique name within the group. Имя может быть IP-адрес или имя, которое может быть сопоставлено его IP-адрес.The name can be an IP address or a name that can be resolved to its IP address.

Проверка подлинности и учет.Authentication and accounting. Можно перенаправлять запросы проверки подлинности, учета запросов или оба для каждого удаленного члена группы серверов RADIUS.You can forward authentication requests, accounting requests, or both to each remote RADIUS server group member.

Балансировка нагрузки.Load balancing. Параметр приоритета используется для указания того, какие членом группы является основным сервером (приоритет имеет значение 1).A priority setting is used to indicate which member of the group is the primary server (the priority is set to 1). Для членов группы, имеющих одинаковый приоритет, параметр вес используется, чтобы определить частоту RADIUS сообщения отправляются на каждый сервер.For group members that have the same priority, a weight setting is used to calculate how often RADIUS messages are sent to each server. Дополнительные параметры позволяют настроить способ управления обнаруживает сервер политики сети, когда член группы сначала не и когда она становится доступной после было установлено не доступны.You can use additional settings to configure the way in which the NPS server detects when a group member first becomes unavailable and when it becomes available after it has been determined to be unavailable.

После настройки группы внешних RADIUS-серверов, можно указать группу, в проверке подлинности и параметры учета политики запросов на подключение.After you have configured a Remote RADIUS Server Group, you can specify the group in the authentication and accounting settings of a connection request policy. По этой причине вы можно настроить группы внешних серверов RADIUS.Because of this, you can configure a remote RADIUS server group first. Затем можно настроить политики запросов на подключение для использования вновь группы внешних RADIUS-серверов.Next, you can configure the connection request policy to use the newly configured remote RADIUS server group. Кроме того мастер создания политики запроса подключения можно использовать для создания группы внешних RADIUS-сервера при создании политики запросов на подключение.Alternatively, you can use the New Connection Request Policy Wizard to create a new remote RADIUS server group while you are creating the connection request policy.

Дополнительные сведения о сервере политики сети см. в разделе сервера политики сети (NPS).For more information about NPS, see Network Policy Server (NPS).

docs.microsoft.com

Настройка RADIUS-серверов

Настройка RADIUS-серверов

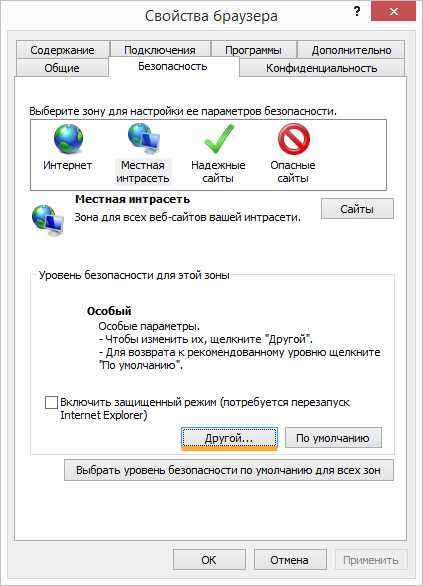

- В дереве консоли диспетчера ISA Server щелкните Общие.

- В области сведений выберите Определите серверы LDAP и RADIUS.

- На вкладке RADIUS-серверы нажмите кнопку Добавить.

- В поле Имя сервера введите имя RADIUS-сервера для применения в процессе проверки подлинности.

- Нажав кнопку Изменить, после чего в поле Новый секрет введите общий секрет, на основе которого будет проводиться безопасная передача данных между ISA Server и RADIUS-сервером. Для успешной организации передачи данных на ISA Server и на RADIUS-сервере необходимо указать один и тот же секрет.

- В поле Порт введите номер UDP-порта, через который RADIUS-сервер будет принимать входящие запросы на проверку подлинности RADIUS. По умолчанию в соответствии с RFC 2138 указан номер порта 1812. При работе со старыми RADIUS-серверами следует сменить номер порта на 1645.

- В поле Тайм-аут (сек) введите период времени (в секундах), на протяжении которого ISA Server должен пытаться получить ответ от текущего RADIUS-сервера, прежде чем обратиться к следующему подобному серверу в упорядоченном списке. Следует иметь в виду, что порядок обращения к серверам также можно изменить.

- Если с каждым сообщением RADIUS отсылается блок проверки подлинности на основе общего секрета, выберите Всегда используется удостоверение сообщения.

Примечания

- Чтобы открыть диспетчер ISA Server, щелкните Пуск, выберите Все программы, выберите Microsoft ISA Server и щелкните Диспетчер ISA Server.

- Для выпуска ISA Server 2006 Enterprise Edition. Раскройте Microsoft Internet Security and Acceleration Server 2006, раскройте Массивы, раскройте Имя_массива, раскройте Конфигурация и щелкните Общие.

- Для выпуска ISA Server 2006 Standard Edition. Раскройте Microsoft Internet Security and Acceleration Server 2006, раскройте Имя_сервера, раскройте Конфигурация и щелкните Общие.

Внимание!

- При настройке в ISA Server проверки подлинности RADIUS конфигурация RADIUS-серверов распространяется на все правила и сетевые объекты, предусматривающие проверку подлинности по этой технологии.

- Общие секреты помогают убедиться в том, что все сообщения RADIUS, за исключением запросов на доступ, отправляются устройством с поддержкой RADIUS, для которого установлен тот же общий секрет, что и для получателя таких сообщений.

- Обязательно смените на RADIUS-сервере установленный по умолчанию предварительный ключ.

- Настройте надежные общие секреты и часто меняйте их, чтобы предотвратить атаки перебором по словарю. Надежные общие секреты должны быть длиной не менее 22 символов и состоять из случайно подобранных букв, цифр и знаков препинания.

- При установленном параметре Всегда используется удостоверение сообщения убедитесь в том, что RADIUS-серверы способны принимать блоки проверки подлинности сообщений и настроены на их прием.

- При обмене с VPN-клиентами сообщения, передаваемые по протоколу расширенной проверки подлинности (EAP), всегда сопровождаются блоками проверки подлинности. При работе с клиентами веб-прокси применяется только протокол проверки подлинности паролей (PAP).

- Следует выбрать параметр Всегда используется удостоверение сообщения, если на RADIUS-сервере работает служба проверки подлинности в Интернете, а для RADIUS-клиента, настроенного для этого сервера, установлен параметр Запрос должен содержать атрибут "Идентификатор сообщения".

certsrv.ru

Настройка проверки подлинности RADIUS на сервере политики сети

Эта документация перемещена в архив и не поддерживается.

Опубликовано: Ноябрь 2009 г.

Обновлено: Февраль 2010 г.

Назначение: Forefront Threat Management Gateway (TMG)

В этом разделе описывается процесс настройки сервера RADIUS, на котором выполняется сервер политики сети (NPS), используемый Forefront TMG для проверки подлинности клиентов. Перед началом настройки необходимо ознакомиться с вопросами обеспечения безопасности, описанными в разделе Общие сведения о проверке подлинности в Forefront TMG.

Настройка проверки подлинности RADIUS с сервером политики сети включает следующие этапы.

- Установка сервера политики сети. NPS установлен в качестве компонента Windows. Дополнительные сведения см. в статье Инфраструктура сервера политики сети (возможно, на английском языке) (http://go.microsoft.com/fwlink/?LinkID=107958).

- Настройка Forefront TMG в качестве клиента RADIUS на сервере политики сети.

- Настройка сервера RADIUS в консоли управления Forefront TMG. При настройке необходимо выбирать те же параметры, которые были указаны при настройке Forefront TMG в качестве клиента RADIUS. Обратите внимание, что указанные параметры сервера RADIUS применяются ко всем типам правил, использующим проверку подлинности RADIUS.

- Изменение правила системной политики Forefront TMG при необходимости. Это правило предполагает, что сервер RADIUS находится в созданной по умолчанию внутренней сети и разрешает отправку протоколов RADIUS из сети локального узла (компьютера Forefront TMG) во внутреннюю сеть. Если сетевое расположение неверно или вместо всей внутренней сети нужно указать адрес сервера RADIUS, правило можно изменить. Правило включено по умолчанию.

-

На компьютере с установленным сервером политики сети нажмите кнопку Пуск, выберите команду Выполнить, введите nps.msc и нажмите клавишу ВВОД. Оставьте консоль управления открытой для выполнения следующих задач настройки сервера политики сети.

-

В консоли управления сервера политики сети разверните узел Клиенты и серверы RADIUS, щелкните правой кнопкой мыши Клиенты RADIUS и выберите пункт Создать клиент RADIUS.

-

В диалоговом окне Новый клиент RADIUS в поле Понятное имя введите описание Forefront TMG. В поле Адрес (IP или DNS) введите IP-адрес Forefront TMG.

-

В поле Общий секрет укажите общий секрет, созданный в процедуре, которая описана в разделе Настройка Forefront TMG в качестве клиента RADIUS.

-

В поле Подтвердите общий секрет снова введите общий секрет.

-

Установите флажок RADIUS-клиент поддерживает NAP и нажмите кнопку ОК.

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана.

-

В области Задачи щелкните Настроить клиентский доступ.

-

На вкладке Сети выберите сеть, где расположен RADIUS-сервер и нажмите кнопку Настроить.

-

На вкладке Веб-прокси выберите Проверка подлинности.

-

В разделе Метод отмените выбор всех других методов и выберите RADIUS.

-

Перейдите на вкладку Серверы RADIUS и нажмите кнопку Добавить.

-

В поле Имя сервера введите имя или IP-адрес RADIUS-сервера, который будет использоваться для проверки подлинности.

-

Нажмите кнопку Изменить, а затем в полях Новый секрет и Подтверждение введите общий секрет, который будет использоваться для взаимодействия между сервером Forefront TMG и RADIUS-сервером. Необходимо указать тот же самый секрет, который был указан при настройке Forefront TMG в качестве клиента на сервере RADIUS.

-

В поле Порт для проверки подлинности укажите UDP-порт, используемый RADIUS-сервером для входящих запросов на проверку подлинности RADIUS. Заданное по умолчанию значение 1812 основано на RFC 2138.

-

В поле Время ожидания (с) укажите значение времени (в секундах), в течение которого Forefront TMG должен получить отклик от сервера RADIUS, прежде чем подключиться к альтернативному серверу.

-

Нажмите кнопку ОК пять раз, чтобы закрыть все окна, а затем на панели Принять изменения нажмите кнопку Применить.

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана, а затем на панели Задачи выберите команду Изменить системную политику.

-

В разделе Службы проверки подлинности списка Группы настройки выберите вариант RADIUS.

-

Убедитесь, что на вкладке Общие установлен флажок Включить данную группу настройки.

-

На вкладкеКуда укажите другое расположение, выберите Внутренняя, а затем нажмите кнопку Удалить. Нажмите кнопку Добавить и укажите сетевой объект, представляющий RADIUS-сервер.

technet.microsoft.com

Инструкция Настройка Radius Сервера

Инструкция Настройка Radius Сервера Rating: 5,0/5 3994votes

RADIUS, My. SQL и парочка. На вопрос о том, Зачем, отвечу именно с этого я начал, когда захотел создать себе хотспот. Но пока что рассмотрим вопрос Как я это делал, и с какими трудностями при установке боролся. На сервере моем установлена Mandriva на данном этапе версии 2. RADIUS мне приспичило настроить именно с использованием базы данных My. SQL. Кстати, Apache, PHP5 и My. SQL у меня тоже уже давным давно были и установлены и настроены. Чтож, начинаем ставить RADIUS. Ставить будем не из исходников, которые при желании можно скачать с сайта Free. RADIUS, а из репозитория. Запускаем консоль от имени администратора root и вводим следующую команду urpmi freeradius freeradius mysql libfreeradius. Дожидаемся окончания успешной установки. Этим самым мы устанавливаем три пакета сам сервер Free. RADIUS, модуль поддержки My. SQL для Free. RADIUS, а также базовый набор библиотек. Просматривая список пакетов, которые можно установить из официальных репозиториев Mandriva, в имени которых присутствует слово RADIUS, я выбрал еще парочку кандидатов для установки. Все в той же консоли от имени root вводим следующую команду urpmi freeradius web libfreeradius devel. Что это было такое Пакет libfreeradius devel это набор дополнительных библиотек для разработчиков. Не уверен, что мне он так уж сильно будет нужен, но как говорится возьмем на всякий случай. А вот freeradius web это уже один из тех двух веб интерфейсов для управления RADIUS сервером, установку которых я и планирую описать тут. На самом деле программа называется Dialup Admin, при желании, почитать о ней можно тут, а скачать если кому то не нравится ставить из репозитория тут. Итак, пять пакетов мы скачали и установили. Не стоит даже и надеяться, что все это уже работает Пока что мы только готовим ту глыбу, из которой потом высечем нашу статую. И для этого нам понадобится еще кое что. Настройка IAS RADIUSсервер в Windows Server 2003 5 Дополнительная информация. В файле содержится описание клиента. Ставим dalo. RADIUS. Вопросов собственно, возникает два Почему, не доделав одно, мы перескакиваем на другое И что это вообще такое и зачем оно нам нужно Отвечу сначала на второй вопрос. Зачем второй, если один уже есть Честно говоря, поначалу у меня Dialup Admin попросту не запустился, и я быстренько нагуглил другой. А потом, когда запустил их оба, то решил тут описать все это сразу. А уж кому что больше нравится решайте сами. Кстати, dalo. RADIUS по сравнению с Dialup Admin более новый и более функционально насыщенный. Ну и справедливости ради должен отметить в конечном итоге, установив и попробовав оба эти веб интерфейса, я не нашел их достаточно удобными инструментами для управления хотспотом. Инструкция Настройка Radius Сервера' title='Инструкция Настройка Radius Сервера' />Установка и настройка Radius сервера на Ubuntu с веб. В данной статье будет рассмотрено как установить Radius сервер FreeRadius с веб. Здравствуйте воспроизводил данную инструкцию на Ubuntu Server. Как настроить ZyWALLUSG для авторизации клиентов через. На этом настройка RADIUSсервера завершена, нажмем кнопку OK и увидим. Но об этом ниже в Выводах. Дело в том, что установка Free. RADIUS с модулем поддержки My. SQL еще не означает автоматического создания требуемой базы данных. Как я и говорил, это только глыба, над которой нам еще предстоит поработать ручками Но возвращаясь к базе после установки 5 пакетов, описанных в первой части, у нас на компьютере только того и появляется, что всего лишь. В принципе, ничто не мешает сразу же взять этот скрипт и создать необходимую базу. И так и стоит поступить, только если Вы не планируете. Дело в том, что с ним также поставляется скрипт создания базы данных My. SQL для Free. RADIUS. Чтобы настроить сервер удаленного доступаTo configure the network access server. На основе NAS в параметры RADIUS,. Инструкция По Калибровке Весов Digi Sm 300. Для аутентификации, авторизации и учета статистики потребленных абонентами услуг аккаунтинга применяется RADIUSсервер. Инструкция по конфигурированию и резервированию сервера RADIUS система SoftWLC. Сетевые настройки. Сегодня я хочу рассказать об использовании стандарта 802. RADIUS сервера для настройки аутентификации клиентов по. Установка и настройка на дистрибутиве Mandriva сервера FreeRADIUS, хранящего свои записи в MySQL и управляемого. Инструкция Настройка Radius Сервера' title='Инструкция Настройка Radius Сервера' />Но, в отличие от скрипта, поставляемого с самим Free. RADIUS сервером, скрипт, идущий в комплекте с dalo. RADIUS, создает более объемную базу, добавляя в нее кроме базовых еще дополнительные таблицы и поля, требующиеся для его собственной работы. А с другой стороны, если изначально создать базу при помощи скрипта от Free. RADIUS, то впоследствии, при выполнении скрипта от dalo. RADIUS, первую базу придется снести. Так зачем дважды делать одно и то жеУговорил Так как в репозиториях Mandriva данной программы нет, идем на сайт dalo. RADIUS или же на страницу проекта на Source. Forge. net. В любом случае качаем архив с программой. Собственно, сама установка сводится к нескольким простым действиям Распаковать содержимое архива. Переходим в ту папку, куда сохранили скачанный архив с программой и выполняем команду tar zxvf имя. Во первых, результатом распаковки реального архива будет папка с именем наподобие такого daloradius 0. Лично я для удобства папку эту сразу же переименовал в просто daloradius. А во вторых, папка, в которой находятся документы веб сервера Apache в моем случае так настроено, называется varwwwhtml, и именно это и показано в приведенной ниже команде. А теперь вернемся к тому факту, что мы только что командой приведенной выше распаковали архив с программой. Находясь там же, выполняем следующую команду cp daloradius varwwwhtml RТеперь нужно назначить владельцем папки с программой того пользователя, от имени которого работает веб сервер. В моем случае, это пользователь apache из группы apache. Чтобы сменить владельца, выполняем команду chown apache apache varwwwhtmldaloradius RНу и напоследок, нужно изменить права доступа на файл конфигурации dalo. RADIUS. Для этого выполняем команду chmod 6. На этом предварительную установку dalo. RADIUS можно считать законченой. Подготавливаем My. SQL создаем базы. Ну вот и добрались мы до высечения нашей статуи Собственно, до настройки взаимодействия Free. RADIUS с базой данных My. SQL нужно эту самую базу создать. Как я писал уже выше, на данном этапе у нас есть только скрипты для ее создания. И из двух возможных претендентов лично я выбрал скрипт, поставлявшийся в комплекте с dalo. RADIUS. Вот его и будем сейчас юзать. В приведенном ниже примере я использую имя базы radius. Вам же я рекомендую выбрать свои значения и подставлять их в соответствующие команды. Предполагается, что мы по прежнему находимся в консоли от имени root а. Запускаем команду mysql uroot p. Если попросит, вводим пароль root а для My. SQL. После успешного ввода пароля мы попадаем в консоль My. SQL. На всякий случай напомню, что все команды в ней должны заканчиваться точкой с запятой. Создаем базу даных CREATE DATABASE radius. При необходимости скорректируйте путь. После того, как база создана мы получили ответ наподобие Query OK, ХХХ rows affected. В противном случае имя компьютера в приведенной команде нужно будет изменить. Теперь наша база готова, но. Если же планируется использовать Dialup Admin, то нам необходимо добавить в базу еще несколько таблиц. Необходимое примечание после установки пакета freeradius web файлы программы Dialup Admin на моем сервере расположились в папке varwwwfreeradius web, а документация к ней в папке usrsharedocfreeradius websql. В папке с документацией, в подпапке sqlmysql находятся четыре скрипта для создания недостающих для работы Dialup Admin дополнительных таблиц. Если Вы еще не вышли из консоли My. SQL, то просто вводим приведенные ниже четыре команды. Если же вышли, то сначала возвращаемся в консоль My. SQL командой mysql uroot p и выбираем базу командой use radius. А уже потом создаем 4 новые таблицы baduserssource usrsharedocfreeradius websqlmysqlbadusers. После того, как успешно созданы и эти 4 таблицы, можно выйти из консоли My. SQL командой exit. Но, в моем случае попытка создания данных 4 таблиц привела лишь к сообщениям об ошибках. При попытке его запуска My. SQL выдал два сообщения об ошибках ERROR 1. Invalid default value for. Пришлось редактировать вручную. Вот так скрипт выглядел изначально. Table structure for table badusers. CREATE TABLE badusers. DEFAULT 0 NOT NULL auto. Как мы видим, для исправления первой ошибки 1.

listred.netlify.com

Как настроить radius server - Мир компьютерных инноваций

Сегодня речь пойдет об установке и настройке VPN сервера на Windows server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего vpn используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для вас лучшем решением или можно обойтись и без vpn (например «Удаленный рабочий стол»). Но если у вас нет другого выхода, кроме как настраивать vpn, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать. Во-первых. на базе службы каталогов Active Directory Windows server 2008. Во-вторых. обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний ip адрес, я для тестов буду использовать просто другую локальную сеть. Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный)

10.10.10.3

255.255.255.0

Второй (как бы выход в инет т.е. этот интерфейс будет принимать входящие подключения)

192.168.1.1

255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

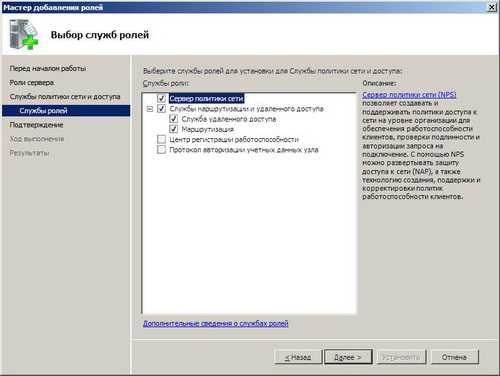

Установка ролей сервера

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «служба маршрутизации и удаленного доступа », а в качестве RADIUS сервера будет выступать «Сервер политики сети ». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа ». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

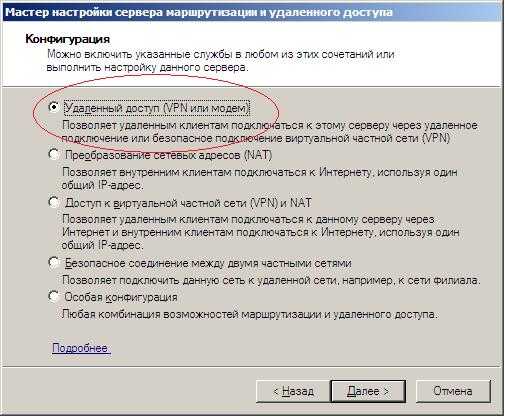

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа ». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт)

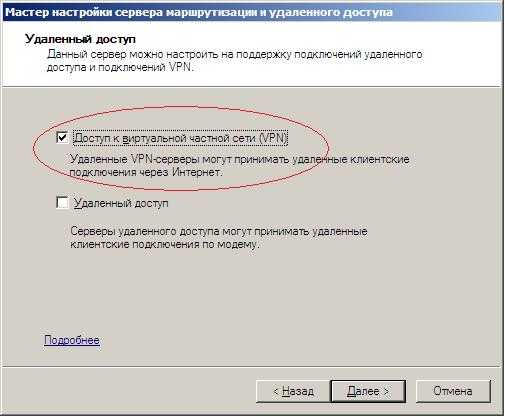

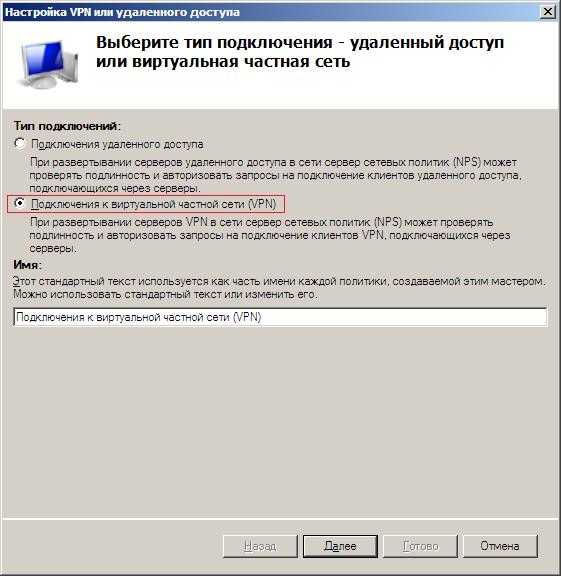

Далее выбираем «Доступ к виртуальной частной сети (VPN)»

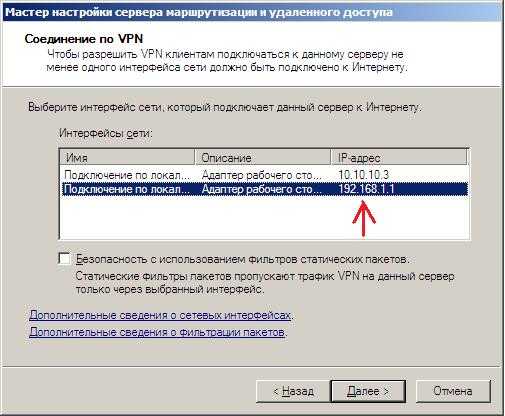

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

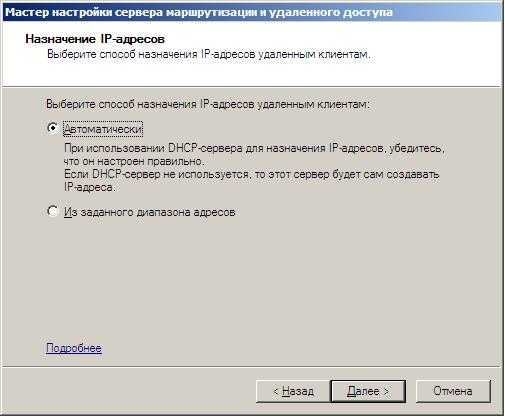

Далее выберете способ раздачи ip адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети ему необходимо присвоить соответствующий ip адрес. Существует два способа это сделать:

1) раздать через DHCP

2) задать вручную диапазон

Первый вариант можно использовать, когда у вас настроен DHCP сервер в вашей сети. Весь процесс выглядит так – если вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 ip адресов, поэтому не удивляйтесь, почему у вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет

еще 10 и так далее, т.е. занимает сразу по десять штук.

Если вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон ip адресов.

Примечание! Если вы решили задать вручную и при этом у вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, ip адреса которого не будут выдаваться, а здесь вы его укажите для выдачи.

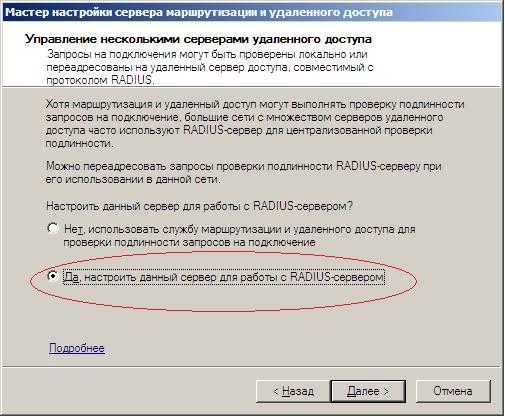

На следующем этапе вам предложат, как вы хотите выполнять проверку подлинности запросов на подключение. Здесь у вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

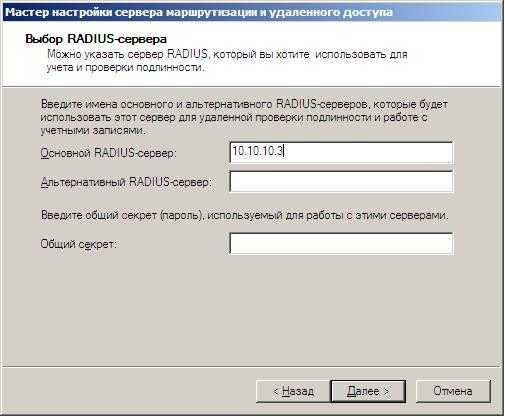

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным являемся мы сами то и пишем наш ip адрес: 10.10.10.3

Все жмите готово, у вас при этом настроится DHCP сервер для совместной работы с данной службой.

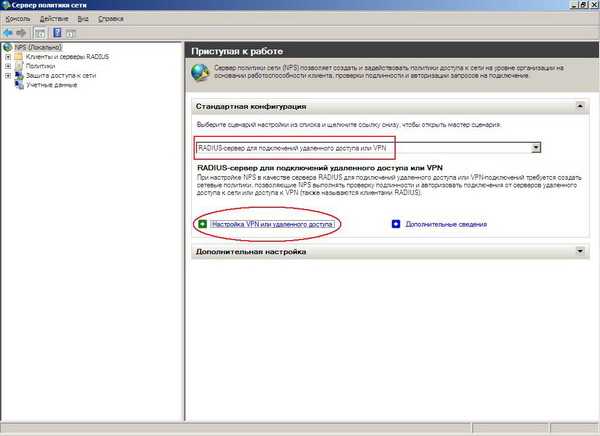

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить) . Затем можете запускать мастер настройки сервера.

Сначала выбираете тип подключения и можете задать имя ваших политик, я например не изменял, а оставил все по умолчанию.

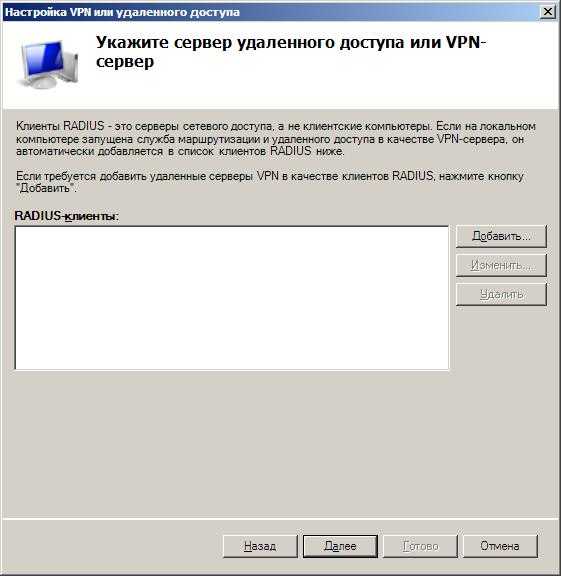

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере то здесь можно ничего не заполнять.

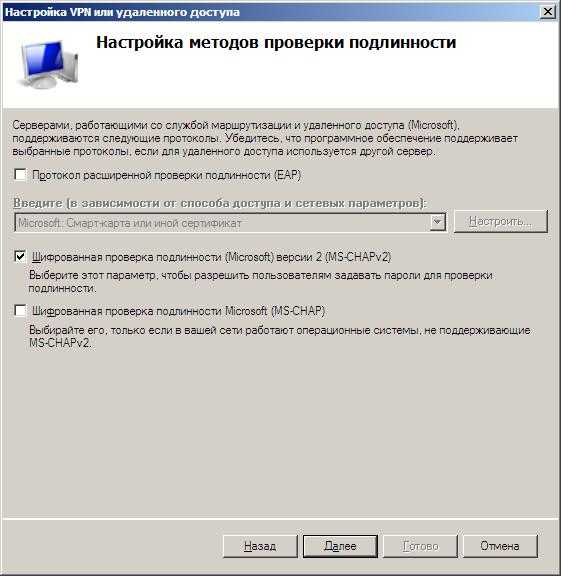

На следующем этапе у Вас спросят, какой метод проверки подлинности вы хотите использовать, выберите вариант MS-CHAPv2.

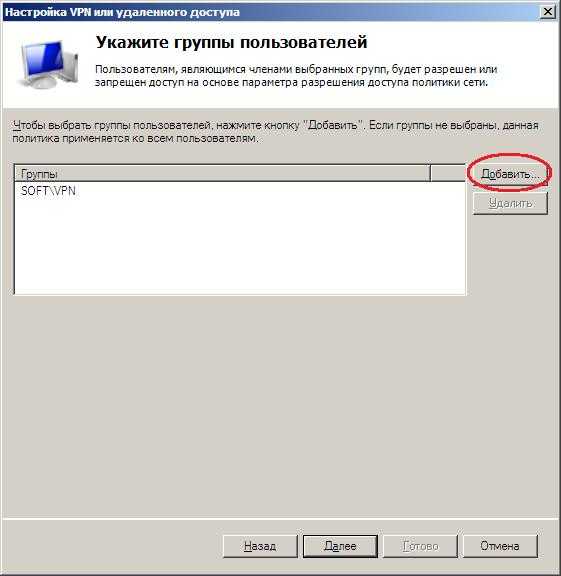

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Потом вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем готово.

Теперь можете раскрыть политики, выберете «Политики запросов на подключение » нажмите правой кнопку на созданную вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте то время как вам нужно, для нашей с вами тестовой задачи это с 20:00 по 21:00

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний ip адрес или dns имя)

Все на этом наша с вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Источник: info-comp.ru

Категория: Сервера

Похожие статьи:

Как настроить и использовать прокси-сервер

Как настроить модем Starnet 800 от ростелекома

Как настроить веб сервер на компьютере под управлением Windows

Как настроить IP-маршрутизацию в Windows 2008 Server

Как установить и настроить локальный сервер на своем ПК

mykomputers.ru

Настройка проверки подлинности RADIUS на сервере политики сети

Эта документация перемещена в архив и не поддерживается.

Опубликовано: Ноябрь 2009 г.

Обновлено: Февраль 2010 г.

Назначение: Forefront Threat Management Gateway (TMG)

В этом разделе описывается процесс настройки сервера RADIUS, на котором выполняется сервер политики сети (NPS), используемый Forefront TMG для проверки подлинности клиентов. Перед началом настройки необходимо ознакомиться с вопросами обеспечения безопасности, описанными в разделе Общие сведения о проверке подлинности в Forefront TMG.

Настройка проверки подлинности RADIUS с сервером политики сети включает следующие этапы.

- Установка сервера политики сети. NPS установлен в качестве компонента Windows. Дополнительные сведения см. в статье Инфраструктура сервера политики сети (возможно, на английском языке) (http://go.microsoft.com/fwlink/?LinkID=107958).

- Настройка Forefront TMG в качестве клиента RADIUS на сервере политики сети.

- Настройка сервера RADIUS в консоли управления Forefront TMG. При настройке необходимо выбирать те же параметры, которые были указаны при настройке Forefront TMG в качестве клиента RADIUS. Обратите внимание, что указанные параметры сервера RADIUS применяются ко всем типам правил, использующим проверку подлинности RADIUS.

- Изменение правила системной политики Forefront TMG при необходимости. Это правило предполагает, что сервер RADIUS находится в созданной по умолчанию внутренней сети и разрешает отправку протоколов RADIUS из сети локального узла (компьютера Forefront TMG) во внутреннюю сеть. Если сетевое расположение неверно или вместо всей внутренней сети нужно указать адрес сервера RADIUS, правило можно изменить. Правило включено по умолчанию.

-

На компьютере с установленным сервером политики сети нажмите кнопку Пуск, выберите команду Выполнить, введите nps.msc и нажмите клавишу ВВОД. Оставьте консоль управления открытой для выполнения следующих задач настройки сервера политики сети.

-

В консоли управления сервера политики сети разверните узел Клиенты и серверы RADIUS, щелкните правой кнопкой мыши Клиенты RADIUS и выберите пункт Создать клиент RADIUS.

-

В диалоговом окне Новый клиент RADIUS в поле Понятное имя введите описание Forefront TMG. В поле Адрес (IP или DNS) введите IP-адрес Forefront TMG.

-

В поле Общий секрет укажите общий секрет, созданный в процедуре, которая описана в разделе Настройка Forefront TMG в качестве клиента RADIUS.

-

В поле Подтвердите общий секрет снова введите общий секрет.

-

Установите флажок RADIUS-клиент поддерживает NAP и нажмите кнопку ОК.

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана.

-

В области Задачи щелкните Настроить клиентский доступ.

-

На вкладке Сети выберите сеть, где расположен RADIUS-сервер и нажмите кнопку Настроить.

-

На вкладке Веб-прокси выберите Проверка подлинности.

-

В разделе Метод отмените выбор всех других методов и выберите RADIUS.

-

Перейдите на вкладку Серверы RADIUS и нажмите кнопку Добавить.

-

В поле Имя сервера введите имя или IP-адрес RADIUS-сервера, который будет использоваться для проверки подлинности.

-

Нажмите кнопку Изменить, а затем в полях Новый секрет и Подтверждение введите общий секрет, который будет использоваться для взаимодействия между сервером Forefront TMG и RADIUS-сервером. Необходимо указать тот же самый секрет, который был указан при настройке Forefront TMG в качестве клиента на сервере RADIUS.

-

В поле Порт для проверки подлинности укажите UDP-порт, используемый RADIUS-сервером для входящих запросов на проверку подлинности RADIUS. Заданное по умолчанию значение 1812 основано на RFC 2138.

-

В поле Время ожидания (с) укажите значение времени (в секундах), в течение которого Forefront TMG должен получить отклик от сервера RADIUS, прежде чем подключиться к альтернативному серверу.

-

Нажмите кнопку ОК пять раз, чтобы закрыть все окна, а затем на панели Принять изменения нажмите кнопку Применить.

-

В дереве консоли управления Forefront TMG щелкните узел Политика межсетевого экрана, а затем на панели Задачи выберите команду Изменить системную политику.

-

В разделе Службы проверки подлинности списка Группы настройки выберите вариант RADIUS.

-

Убедитесь, что на вкладке Общие установлен флажок Включить данную группу настройки.

-

На вкладкеКуда укажите другое расположение, выберите Внутренняя, а затем нажмите кнопку Удалить. Нажмите кнопку Добавить и укажите сетевой объект, представляющий RADIUS-сервер.

msdn.microsoft.com

| Этот раздел справки содержит инструкции для пользователей, которые хотят настроить Windows 2000 Advanced Server или Windows Server 2003 для предоставления RADIUS аутентификации.Она включает в себя действия по настройке Internet Authentication Service (IAS), и для создания пользователей в Active Directory. Policy Manager была разработана для работы с RADIUS-сервер для аутентификации. МСФО реализует протокол RADIUS, и обеспечивает проверку подлинности пользователей, подключающихся к сети через Интернет, виртуальные частные сети (VPN), и удаленный доступ к технологии. Рекомендуется, чтобы вы сначала прочтите Policy Manager Настройка проверки подлинности Руководство для общих инструкций аутентификации до следующих шагов здесь. Windows 2000 Advanced Server и Windows Server 2003 пользователи должны следовать шаги в этом разделе, вместо Установка и настройка RADIUS-сервере в Аутентификация Руководство по конфигурации. Рекомендуемая последовательность для выполнения конфигурации, перечисленные ниже. После завершения этих инструкций, обратиться к разделам Настройка RADIUS в Policy Manager итестирование аутентификации в Аутентификация Руководство по конфигурации для инструкции по использованию Policy Manager для настройки параметров проверки подлинности на устройствах, и убедиться, что пользователи, созданные в Active Directory могут проходить проверку подлинности в сети.

Инструкция по:

Чтобы включить эту опцию глобально:

Указание RADIUS номера портовИспользуйте следующие шаги, чтобы указать RADIUS аутентификации и учета номера порта.

Добавление RADIUS клиентских устройствВыполните следующие шаги, чтобы добавить RADIUS клиентов (Policy Manager устройствами, а не конечных пользователей) на сервер.

Добавление новой политики удаленного доступаВыполните следующие шаги, чтобы добавить новые политики удаленного доступа. Политика удаленного доступа представляет собой набор действий, которые применяется для группы пользователей, которые отвечают определенным набором условий.

Регистрация МСФОВыполните следующие шаги для регистрации Internet Authentication Service в Active Directory, что позволяет IAS для проверки подлинности пользователей в Active Directory.

Остановка и перезапуск МСФОПосле завершения выше шаги для настройки Internet Authentication Service, вы должны остановить и перезапустить службу.

Создание пользователяСоздайте новый объект для каждого пользователя, который будет аутентификации.

Указание разрешений пользователяШаги для определения прав пользователей различаются в зависимости от того, используете вы Windows 2000 Advanced Server или Windows Server 2003.Windows 2000 Advanced Server Операции для указания разрешений пользователя зависит от вашего режима работы домена. Есть две области режимов работы в Active Directory: в смешанном режиме и в основном режиме. В смешанном режиме, пользователь разрешения, указанные в окне свойств пользователя. В основном режиме, пользователь разрешение указанных в политике удаленного доступа , настроенной в Internet Authentication Service. Для изменения режима функционирования домена, обратитесь к Microsoft Windows 2000 Advanced Server документации для руководства.

Windows Server 2003 Для Windows Server 2003, пользователь разрешение указанных в политике удаленного доступа , настроенной в Internet Authentication Service.

|

vmeregi.ucoz.com