Клиент сети Microsoft: использовать цифровую подпись (всегда). Клиент для сетей microsoft переустановить

Установка Клиента для сетей Microsoft

Программное обеспечение клиента необходимо для доступа к совместно используемым ресурсам сети. Если при установке Windows установить сетевую поддержку, то программа Install добавит в систему Клиента для сетей Microsoft (Client for Microsoft Networks) и соответствующие драйверы (если явно не запретить это делать).

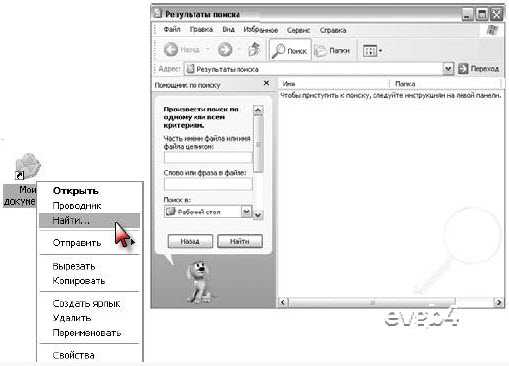

Если требуется установить сеть после установки Windows, то необходимо проделать следующее:Откройте меню Старт (Start), выберите команды Настройка (Settings), Панель управления (Control Panel).

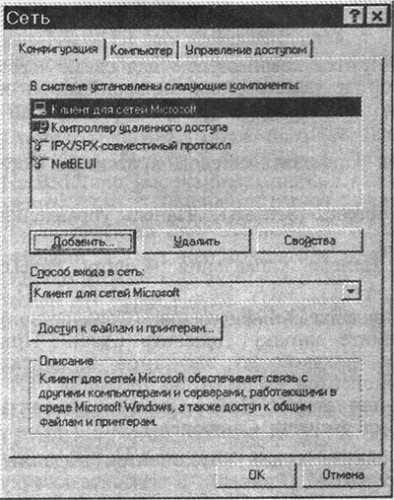

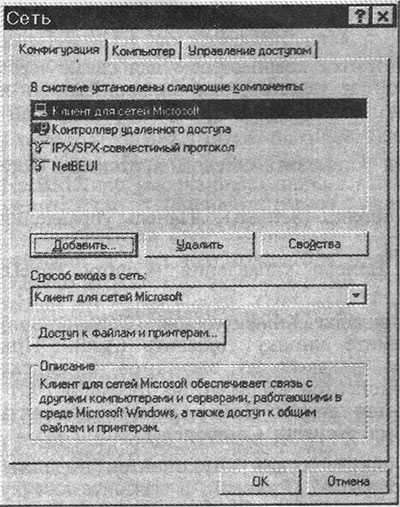

Дважды щелкните по значку «Сеть» (Network) на Панели управления (Control Panel). Откроется диалоговое окно Сеть (Network) .

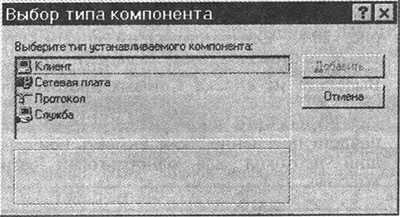

В списке типов компонентов выделите элемент «Клиент» (Client) и нажмите кнопку Добавить (Add). Откроется диалог Выбор клиента сети (Select Network Client).

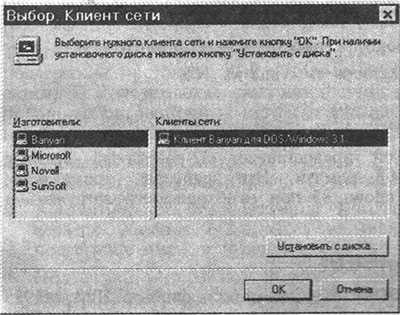

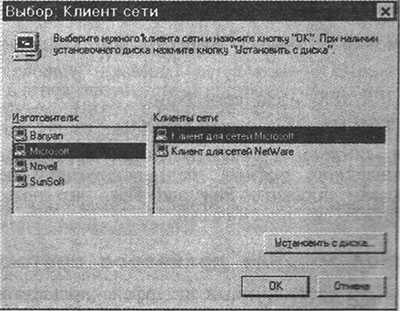

В списке «Изготовители» (Manufacturers) выделите Microsoft, а в списке «Клиенты сети» (Network Clients) выделите элемент «Клиент для сетей Microsoft» (Client for Microsoft Networks).

Нажмите кнопку OK. Windows может потребовать информацию о типе используемого сетевого адаптера. Выберите тип адаптера из предлагаемого списка или, если вы не знаете тип, нажмите кнопку ОК, тогда Windows будет использовать тот тип, который определит автоматически.

Примечание Если необходимо установить протоколы или службы, обратитесь к последующим параграфам и продолжите установку, не нажимая кнопку ОК на шаге 7.

По окончании установки Windows вернется в диалоговое окно Сеть (Network). Чтобы закрыть окно, нажмите кнопку ОК. Будет выведено сообщение Изменение параметров системы (System Changes) и предложено перезагрузить компьютер. Нажмите кнопку Да (Yes).

После перезагрузки компьютера поддержка сетей Microsoft будет добавлена.

Можно изменить параметры, установленные для сетевого клиента. Откройте вкладку Конфигурация в диалоговом окне Сеть (Network), выделите клиента в списке компонентов и нажмите кнопку Свойства (Properties). Изменив любые параметры в окне свойств, нажмите кнопку ОК. Затем закройте окно Сеть, снова нажав кнопку ОК.

kakzaprosto.ru

Установка сетевых клиентов и служб.

Количество просмотров публикации Установка сетевых клиентов и служб. - 889

Настройка сети.

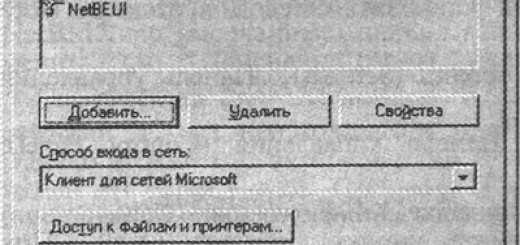

Следующий шаг установка и конфигурация необходимых сетевых протоколов. Дважды щелкните на пиктограмме "Сеть" в "Панели управления". В окне "Сеть" представлены установленные компоненты сетевого программного обеспечения. Сопоставьте сетевой карте протоколы, необходимые для работы нужных вам клиентов (по умолчанию в Windows в качестве сетевого протокола устанавливаются NETBEUI и NetWare IPX/SPX). Для этого крайне важно нажать кнопку "Добавить" на вкладке "Конфигурация".

В появившемся окне "Выбор типа компонента" нужно выбрать пункт "Протокол" и нажать кнопку "Добавить". Далее в окне "Выбор: Сетевой протокол" указывается, во-первых, фирма-изготовитель и, во-вторых, требующийся сетевой протокол, к примеру, фирма Microsoft, протокол IPX/SPX. После этого нужно вернуться в окно "Сеть", a IPX/SPX будет уже фигурировать как поддерживаемый протокол. Чтобы начать процесс настройки, либо дважды щелкните на элементе списка, либо выберите его и щелкните на кнопке "Свойства", после чего появится диалоговое окно "Свойства".

Находясь в диалоговом окне "Свойства: IPX/SPX-совместимый протокол", можно получить доступ к трем вкладкам: "Привязка" Дополнительно" и "NetBIOS".

Вкладка "Привязка". На этой вкладке перечислены компоненты сети, использующие протокол. В случае если вы установили другие протоколы, то в списке будут указаны еще и дополнительные элементы. Выберите из списка только те элементы, которые используют протокол IPX/SPX. Минимизация количества привязок для каждого протокола позволяет значительно повысить эффективность работы сетевого ПО.

Вкладка "NetBIOS" позволяет включить поддержку протокола NetBIOS протоколом IPX/SPX, что позволит запускать приложения, использующие протокол NetBIOS.

Дополнительные настройки, такие как тип пакета͵ сетевой адрес, максимальное число подключений и другие, определяются на вкладке ʼʼДополнительноʼʼ.

Для подключения рабочей станции к сети крайне важно установить соответствующие клиенты и службы. Так, к примеру, для организации одноранговой сети Windows крайне важно установить на каждой рабочей станции клиент для сетей Microsoft и службу доступа к файлам и принтерам для сетей Microsoft.

Для установки новых служб и клиентов крайне важно нажать кнопку ʼʼДобавитьʼʼ и воспользоваться знакомым уже окномʼʼВыбор типа компонентаʼʼ. Учитывая зависимость отвашего выбора появляется окно ʼʼВыбор: Клиент сетиʼʼ илиʼʼВыбор: Сетевая службаʼʼ.

Кнопка ʼʼДоступ к файлам и принтерамʼʼ предназначена для вызова окнаʼʼОрганизация доступа к файлам и принтерамʼʼ, с помощью которого указывается, можно ли делать общими (ᴛ.ᴇ. разделять между пользователями) ресурсы данного компьютера.

После установки клиенты и службы должны быть правильно настроены. Настройка клиента для сетей Microsoft производится с помощью окнаʼʼСвойства: Клиент для сетей Microsoft”. Устанавливаются параметры входа в сеть — вход с восстановлением подключений сетевых ресурсов или быстрый вход, когда ресурсы подключаются по мере крайне важно сти. При восстановлении подключений вход производится гораздо медленнее, особенно, в случае если какой-либо сетевой ресурс в данный момент не готов к подключению.

После установки клиентов выбирается способ входа в сеть: либо обычный вход в Windows, либо с использованием одного из клиентов.

В случае если установлен вход в сеть с помощью клиента для сетей Microsoft, нкрайне важно ввести имя пользователя, пароль, после чего нажать кнопку ʼʼОКʼʼ. При нажатии кнопкиʼʼОтменаʼʼ будет произведен обычный вход в Windows, но сетевые ресурсы при этом будут недоступны.

Во время работы с окномʼʼСетьʼʼ, если это еще не сделано, желательно установить на каждой рабочей станции в сети службы доступа к файлам и принтерам. Вместе с тем, воспользовавшись вкладкой ʼʼКомпьютерʼʼ, крайне важно присвоить каждому компьютеру уникальное сетевое имя, при этом имя рабочей группы должно быть одним и тем же. В простой одноранговой сети на базе Windows все это сразу же позволит разделять ресурсы других компьютеров, к примеру их диски и принтеры.

referatwork.ru

Клиент сети Microsoft: использовать цифровую подпись (всегда) (Windows)

- 04/01/2016

- Время чтения: 4 мин

В этой статье

Содержит описание рекомендаций, расположения, значений, управления политикой и вопросов безопасности для параметра политики безопасности Сетевой клиент (Майкрософт): использовать цифровую подпись (всегда).

Справка

Протокол SMB предоставляет основу для общего доступа к файлам и принтерам, а также других сетевых операций, таких как удаленное администрирование Windows. Для предотвращения атак типа "злоумышленник в середине", искажающих SMB-пакеты при передаче, протокол SMB поддерживает использование цифровой подписи для SMB-пакетов. Этот параметр политики определяет необходимость согласования использования подписи для SMB-пакетов перед выдачей разрешения на дальнейшую связь со службой сервера.

Внедрение цифровых подписей в сетях с высоким уровнем безопасности помогает предотвращать олицетворение клиентских компьютеров и серверов, также известное как «перехват сеанса». Но неправильное использование этих параметров политики — это распространенная ошибка, которая может привести к потере данных, проблемам с доступом к данным или безопасностью.

Если требуется подпись SMB на стороне сервера, клиентское устройство не сможет установить сеанс с этим сервером, если на последнем не включена подпись SMB на стороне клиента. По умолчанию подпись SMB на стороне клиента включена на рабочих станциях, серверах и контроллерах доменов. Аналогично, если требуется подпись SMB на стороне клиента, это клиентское устройство не сможет установить сеанс с серверами, на которых не включена подпись пакетов. По умолчанию подпись SMB на стороне сервера включена только на контроллерах доменов.

Если подпись SMB на стороне сервера включена, она будет согласовываться с клиентскими компьютерами, на которых включена подпись SMB.

Использование подписи SMB-пакетов может привести к сокращению производительности транзакций файловых служб до 15%.

Существует три других параметра политики, связанных с требованиями к подписи пакетов для коммуникаций по протоколу SMB:

Возможные значения

Рекомендации

Настройте следующие параметры политики безопасности, как указано ниже:

Либо вы можете включить все указанные параметры политики, что снизит производительность клиентских устройств и не позволит им взаимодействовать с устаревшими приложениями SMB и операционными системами.

Расположение

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также указаны на странице свойств политики.

Политика домена по умолчанию | Не определено |

Политика контроллера домена по умолчанию | Не определено |

Параметры автономного сервера по умолчанию | Отключено |

Действующие параметры контроллера домена по умолчанию | Отключено |

Действующие параметры рядового сервера по умолчанию | Отключено |

Действующие параметры клиентского компьютера по умолчанию | Отключено |

Управление политикой

В данном разделе описываются компоненты и средства, доступные для управления этой политикой.

Необходимость перезагрузки

Нет. Изменения этой политики вступают в силу без перезагрузки устройства после их локального сохранения или распространения через групповую политику.

Соображения безопасности

В этом разделе описывается, каким образом злоумышленник может воспользоваться компонентом или его конфигурацией, как применить меры противодействия и каковы возможные негативные последствия реализации этих мер.

Уязвимость

При перехвате сеанса используются средства, которые позволяют злоумышленникам, имеющим доступ к сети, в которой находится клиентское устройство или сервер, прерывать, завершать или красть запущенный сеанс. Злоумышленники могут перехватывать и изменять неподписанные SMB-пакеты, а затем изменять и переадресовывать трафик, чтобы сервер выполнял неприемлемые действия. Также злоумышленник может выдавать себя за сервер или клиентский компьютер после успешной проверки подлинности и получать несанкционированный доступ к данным.

SMB — это протокол общего доступа к ресурсам, поддерживаемый многими операционными системами Windows. Он лежит в основе NetBIOS и многих других протоколов. Подписи SMB проверяют подлинность пользователей и серверов, на которых размещены данные. Если одной из сторон не удается пройти проверку подлинности, передача данных не происходит.

Меры противодействия

Настройте параметры следующим образом:

Мы рекомендуем включить все указанные параметры в сетях с высоким уровнем безопасности. Однако это может снизить производительность клиентских устройств и помешать взаимодействию с устаревшими приложениями SMB и операционными системами.

Примечание

В качестве альтернативной меры противодействия для защиты всего сетевого трафика можно внедрить использование цифровых подписей с IPsec. Существуют аппаратные ускорители для шифрования и подписывания IPsec, с помощью которых можно максимально сократить снижение производительности серверных процессоров. Для подписи SMB таких ускорителей не предусмотрено.

Возможные последствия

Реализации протокола SMB общего доступа к файлам и принтерам поддерживают взаимную проверку подлинности. Это предотвращает атаки типа "перехват сеанса" и поддерживает проверку подлинности сообщений для предотвращения атак типа "злоумышленник в середине". Подпись SMB предоставляет такую проверку подлинности путем размещения цифровой подписи на каждом SMB-пакете, которую затем проверяют клиент и сервер.

Внедрение подписи SMB может снизить производительность, поскольку каждый пакет необходимо подписать и проверить. Если эти параметры включены на сервере, выполняющем несколько ролей, например на сервере малого бизнеса, который служит контроллером домена, файловым сервером, сервером печати и сервером приложений, производительность может быть существенно снижена. Кроме того, если настроить устройства так, чтобы игнорировать все неподписанные каналы SMB, устаревшие приложения и операционные системы не смогут к ним подключиться. Но если вы полностью отключите подписывание SMB-пакетов, компьютеры будут уязвимы к атакам типа "перехват сеанса".

Связанные разделы

Параметры безопасности

technet.microsoft.com

Клиент сети Microsoft использовать цифровую подпись (всегда) (Windows 10)

- 06/28/2018

- Время чтения: 3 мин

-

Соавторы

В этой статье

Область применения

- Windows 10.

- Windows Server

Описание рекомендаций, расположение, значения, групповыми политиками и соображения безопасности для Клиент сети Microsoft: использовать цифровую подпись (всегда) параметр политики безопасности для SMBv3 и протокола SMB версии 2.

Справочник

Протокол блока сообщений сервера (SMB) предоставляет основу для файлам, принтерам и многих других сетевых операций, таких как удаленное администрирование Windows. Для предотвращения атак в середине, изменяющих пакеты SMB в процессе передачи, протокол SMB поддерживает использование цифровой подписи SMB-пакетов.

Реализация цифровых подписей в сетях с высоким уровнем безопасности помогает предотвратить олицетворение клиентских компьютеров и серверов, которая называется «захвата сеанса». Но злоупотребления эти параметры политики — это распространенная ошибка, которая может вызвать ошибки доступа данных.

Начиная с помощью протокола SMB версии 2 клиенты и серверы, подписи можно быть требуется или не требуется. Если этот параметр политики включен, клиенты протокола SMB версии 2 будет подписывать все пакеты. Еще один параметр политики определяет, необходима ли подписи для связи с сервером SMBv3 и протокола SMB версии 2: сервер сети Microsoft: использовать цифровую подпись (всегда).

Существует согласования между SMB-клиент и сервер SMB решить подписи будет ли эффективно использоваться. В таблице ниже имеет эффективных поведение для SMBv3 и протокола SMB версии 2.

| Клиент — требуется | Вход | Вход |

| Клиент не требуется | Подпись 1 | Не подписан2 |

1 по умолчанию для контроллера домена трафика SMB 2 по умолчанию для всех других трафика SMB

Повышение производительности подписывания SMB протокола SMB версии 2. Дополнительные сведения см. в разделе потенциальное влияние.

Возможные значения

- Enabled

- Отключено

Рекомендации

Включение Клиент сети Microsoft: использовать цифровую подпись (всегда).

Местоположение

Параметры Policies\Security Settings\Local Settings\Security Configuration\Windows компьютера

Значения по умолчанию

В следующей таблице перечислены значения по умолчанию фактические и эффективные для этой политики. На странице свойств политики также указаны значения по умолчанию.

| Политика домена по умолчанию | Отключено |

| Политика контроллера домена по умолчанию | Отключено |

| Параметры по умолчанию автономного сервера | Отключено |

| Параметры по умолчанию эффективных контроллера домена | Отключено |

| Параметры эффективные по умолчанию члена сервера | Отключено |

| По умолчанию эффективных параметров клиентского компьютера | Отключено |

Средства управления политикой

В этом разделе описаны функции и инструменты, доступные для управления этой политики.

Необходимость перезапуска

Нет. Изменения этой политики, вступают в силу без устройства перезапуска после их локального сохранения или распространения через групповую политику.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Захват сеанса использует средства, позволяющие злоумышленникам, имеющие доступ к той же сети в качестве клиентского устройства или сервер, чтобы прервать, завершить или кражи сеанс в ходе выполнения. Злоумышленники потенциально перехватывать и изменить неподписанные пакеты SMB и затем можно изменить трафик и переслать сервера могут выполнять нежелательные действия. Кроме того злоумышленник выдав как сервер или клиентский компьютер допустимых проверки подлинности и получить несанкционированный доступ к данным.

SMB — это протокол совместного использования ресурсов, который поддерживается в большинстве операционных систем Windows. Он является основой многих современных функций, как локальных дисковых пространств, реплика хранилища и SMB Direct, а также множество устаревших протоколов и средства. Подписи SMB проверки подлинности пользователей и серверов, на которых размещены данные. Если любой из сторон не проходит процесс проверки подлинности, передача данных не выполняется.

Противодействие

Включение Клиент сети Microsoft: использовать цифровую подпись (всегда).

Примечание

Альтернативного способа, который может защитить весь сетевой трафик является реализация цифровые подписи, с помощью IPsec. Существуют аппаратные ускорители для шифрования IPsec и подписи, могут быть использованы для свести к минимуму влияние на производительность на процессорах серверов. Такие сочетания клавиш, доступные для подписи SMB.

Возможное влияние

Хранилище скорости влиять на производительность. Быстрее диска на исходном и конечном обеспечивает более высокую пропускную способность, которое заставляет дополнительные ресурсы ЦП подписи. Если вы используете сети Ethernet 1 ГБ или более низкой скорости хранилища с помощью современных ЦП, существует ограниченное снижение производительности. Если вы используете быстрее сети (например, 10 ГБ), может быть больше подписи влияние на производительность.

Еще по теме

docs.microsoft.com

Клиент сети SMBv1 Microsoft цифровой входа связи (с согласия сервера) (Windows 10)

- 06/19/2018

- Время чтения: 4 мин

-

Соавторы

В этой статье

Область применения

Эта статья относится о протоколе v1 блока сообщений сервера (SMB). SMBv1 не является безопасной и устарел в Windows. Начиная с Windows 10 Fall Creators Update и Windows Server версии 1709, SMBv1 не устанавливается по умолчанию.

Остальная часть в этом разделе описываются рекомендации, расположение, значений и соображения безопасности для Клиент сети Microsoft: использовать цифровую подпись (с согласия сервера) параметр политики безопасности только для SMBv1. Этот же параметр политики можно применять на компьютерах под управлением протокола SMB версии 2. Дополнительные сведения см. в разделе Клиент сети Microsoft: использовать цифровую подпись (с согласия сервера).

Справочник

Протокол блока сообщений сервера (SMB) предоставляет основу для Microsoft файлам, принтерам и многих других сетевых операций, таких как удаленное администрирование Windows. Для предотвращения атак в середине, изменяющих пакеты SMB в процессе передачи, протокол SMB поддерживает использование цифровой подписи SMB-пакетов. Этот параметр политики определяет, будет ли подписи SMB-пакетов должно быть согласовано перед дальнейшей разрешен обмен данными со службой сервера.

Реализация цифровых подписей в с высоким уровнем безопасности сети помогает предотвратить олицетворение клиентских компьютеров и серверов, которая называется «захвата сеанса». Но злоупотребления эти параметры политики является распространенной ошибкой, которая может привести к потере данных или проблем с доступом к данным или безопасности.

Если требуется подписывание SMB на стороне сервера, клиентский компьютер не сможет установить сеанс с этим сервером, если оно не имеет включено подписывание SMB со стороны клиента. По умолчанию клиентские подписывание SMB включено на рабочих станций, серверов и контроллеров домена. Аналогичным образом Если требуется подписывание SMB со стороны клиента, клиентское устройство не сможет установить сеанс с серверами, не имеющих подписывание пакета. По умолчанию подписывание SMB на стороне сервера включен только на контроллерах домена.

Если включено подписывание SMB на стороне сервера подписи SMB-пакетов будет согласовано с клиентских компьютеров, которые включены подписи SMB.

С помощью SMB подписывание пакетов может составить до 15 процентов замедление транзакций службы файлов.

Существует три параметра политики, относящиеся к подписи пакетов требования для связи блока сообщений сервера (SMB):

Возможные значения

- Enabled

- Отключено

- Не определен

Рекомендации

Настройте следующие параметры политики безопасности следующим образом:

Кроме того можно задать все эти параметры политики включен, но их включение может привести к снижению производительности на клиентских устройствах и предотвратить обмен данными с приложениями прежних версий SMB и операционных систем.

Местоположение

Параметры Policies\Security Settings\Local Settings\Security Configuration\Windows компьютера

Значения по умолчанию

В следующей таблице перечислены значения по умолчанию фактические и эффективные для этой политики. На странице свойств политики также указаны значения по умолчанию.

| Политика домена по умолчанию | Не определен |

| Политика контроллера домена по умолчанию | Не определен |

| Параметры по умолчанию автономного сервера | Включено |

| Параметры по умолчанию эффективных контроллера домена | Включено |

| Параметры эффективные по умолчанию члена сервера | Включено |

| По умолчанию эффективных параметров клиентского компьютера | Включено |

Средства управления политикой

В этом разделе описаны функции и инструменты, доступные для управления этой политики.

Необходимость перезапуска

Нет. Изменения этой политики, вступают в силу без устройства перезапуска после их локального сохранения или распространения через групповую политику.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Захват сеанса использует средства, позволяющие злоумышленникам, имеющие доступ к той же сети, как клиент или сервер, чтобы прервать, завершить или кражи сеанс в ходе выполнения. Злоумышленники потенциально перехватывать и изменить неподписанные пакеты блока сообщений сервера (SMB) и затем можно изменить трафик и переслать сервера могут выполнять нежелательные действия. Кроме того злоумышленник выдав допустимых проверки подлинности сервера или клиента устройством и получить несанкционированный доступ к данным.

SMB — это протокол совместного использования ресурсов, который поддерживается в большинстве операционных систем Windows. Он является основой NetBIOS и многих других протоколов. Подписи SMB проверки подлинности пользователей и серверов, на которых размещены данные. Если любой из сторон не проходит процесс проверки подлинности, передача данных не выполняется.

Противодействие

Настройте параметры следующим образом:

В средах с высоким уровнем безопасности рекомендуется настроить все эти параметры включена. Тем не менее, настройка может привести к снижению производительности на клиентских устройствах и предотвратить обмен данными с более ранних версий SMB приложений и операционных систем.

Примечание: Альтернативного способа, который может защитить весь сетевой трафик является реализация цифровые подписи, с помощью IPsec. Существуют аппаратные ускорители для шифрования IPsec и подписи, могут быть использованы для свести к минимуму влияние на производительность на процессорах серверов. Такие сочетания клавиш, доступные для подписи SMB.

Возможное влияние

Реализации файла SMB и общего доступа к печати протокола поддерживают взаимную проверку подлинности. Это предотвращает атаки сеансом и поддерживает проверку подлинности сообщений для предотвращения атак в середине. Подпись SMB предоставляет способ проверки подлинности, поместив цифровой подписи в каждый блок SMB, которая затем проверяется клиентом и сервером.

Реализация подписывание SMB могут отрицательно повлиять на производительность, так как каждый пакет должен быть подписан и проверены. Если эти параметры включены на сервере, который выполняет несколько ролей, таких как сервер малого бизнеса, служащий в качестве контроллера домена, файлового сервера, сервера печати и сервер приложений, производительность может значительно снижена. Кроме того, если вы настроите устройств, чтобы игнорировать все неподписанные по протоколу SMB, более старых операционных систем и приложений не удается подключиться. Тем не менее если вы полностью отключить все подписывание SMB, присоединяются к уязвимым к атакам захвата сеанса.

Еще по теме

docs.microsoft.com

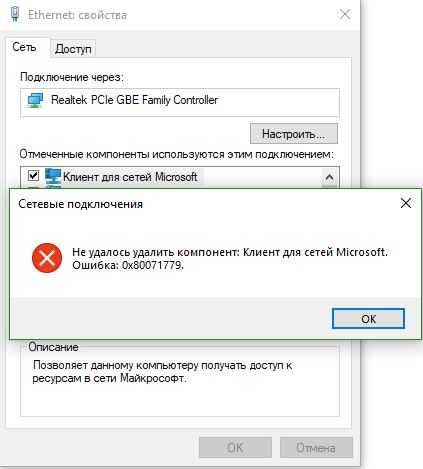

Исправить ошибку 0x80071779 в Windows 10

Ошибка 0x80071779 в Windows 10 обычно встречаются в версии 1803. Обновление Windows 10 апреля 2018 года содержит проблему в сетевых соединениях. Когда пользователи пытаются удалить клиент для сетей Microsoft в свойствах сетевого адаптера, они сталкиваются с кодом ошибки 0x80071779. Давайте разберем, как удалить протокол клиента для сетей Майкрософт.

Как исправить ошибку 0x80071779 компонента для сетей в Windows 10

Когда вы пытаетесь удалить клиент для сетей Microsoft через сетевые свойства, то вам выдаст ошибку 0x80071779. Давайте ниже разберем, как исправить её.

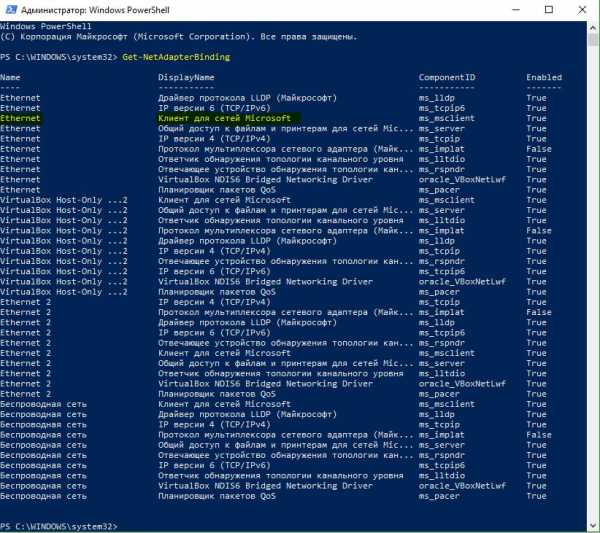

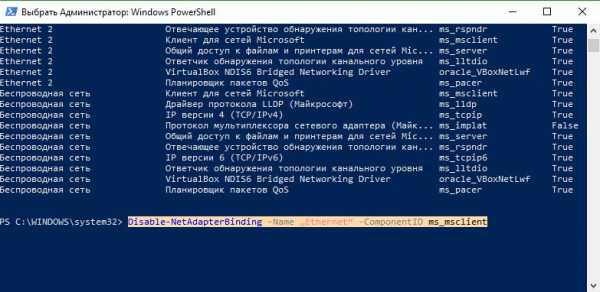

Для удаления протокола можно использовать PowerShell.

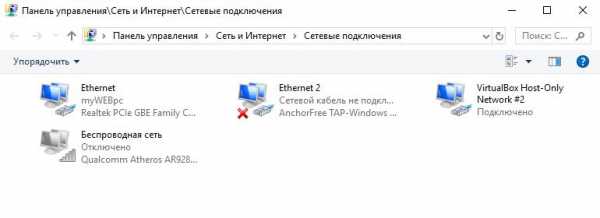

Шаг 1. Нажмите сочетание кнопок Win + X и выберите "Windows PowerShell (администратор)".

Шаг 2. Теперь введите ниже команду и нажмите Ввод.

Get-NetAdapterBinding

Шаг 3. Эта команда покажет Вам ваши сетевые адаптеры и клиент для сетей Microsoft (ms_msclient). У вас таже как и у меня могут быть куча подключений, запомните свое основное подключение или то в котором вы хотите удалить клиент для сетей Microsoft. В моем случае это Ethernet.

Шаг 4. Чтобы удалить сетевой протокол введите еще одну команду. Замените в команде Ethernet на свое, если у вас другой адаптер.

Disable-NetAdapterBinding -Name „Ethernet“ -ComponentID ms_msclient

mywebpc.ru

Удаление клиента для сетей Microsoft на контроллере домена windows 2003

Статьи

16.04.2011 — Удаление клиента для сетей Microsoft на контроллере домена windows 2003

Вы случайно удалили в свойствах сетевого окружения компонент «Клиент для сетей Microsoft» и тем более это случилось на контроллере домена. вы ушли в требуемую перезагрузку и после нее в домен нельзя зайти как и локально на pdc так пользователям домена на своих рабочих станциях.

Для того, чтобы восстановить работоспособность контролера домена надо выполнить следующие действия:

- Перегрузить компьютер и в момент начала загрузки операционной системы нажать на клавишу F8

- Выбрать режим восстановления для контролера домена и загрузится

- Авторизоваться под учетной записью администратора

- Открываете свойства сетевого окружения и выбираете адаптер на котором надо произвести дальнейшие манипуляции. Жмете на кнопку «установить» переходите в пункт «Клиент» и выбирайте Клиент для сетей Microsoft. Если в списке нет клиента, надо установить его с установочного диска и в качестве источника указать папку C:WINDOWS\INF. Интересует файл netmscli.inf

- После установки будет необходима перезагрузка. Если бы это был компьютер не контроллером домена, на этом все перипетии и были бы завершены. Но мы должны дальше бороться за восстановление работы AD.

На контроллере домена уже можно авторизоваться под доменной учетной записью. Но как правило это сопровождается замедлением работы при авторизации. Плюс к этой проблеме добавляется что оснастка управления Active directory остается не функциональной. Не удается обнаружить DC. Это произошло по той причине, что не все службы после переустановки «клиента для сетей Майкрософт» корректно запускаются. Самой главной службой является netlogon. Он перестает автоматически стартовать, хоть и в свойства службы и стоит запуск автоматически.

Исправляем это следующим образом:

- Запустите редактор реестра (Regedit32.exe)

- Найдите следующий раздел реестра:HKEY_LOCAL_MACHINE/System/CurrentControlSet/Services/Netlogon/

- В правой области окна редактора реестра дважды щелкните параметр DependOnService

- В диалоговом окне Редактирование мультистроки введите следующие записи на разных строках и нажмите кнопку OK:

- LanmanServer

- LanmanWorkstation

- Закройте редактор реестра и перезапустите компьютер.

После перезагрузки AD на DC заработает в нормальном режиме! но не стоит торопится с выводами о успешном решении. Посмотрите на события в системе. Можно увидеть такое сообщение

MS DTC не удалось правильно обработать событие повышения или понижения уровня контроллера домена. MS DTC продолжит работу и будет использовать текущие настройки безопасности

Это исправляется следующим образом:

Пуск->Администрирование->Службы компонентов. Выбираем «Службы компонентов» -> «Компьютеры», правой кнопкой вызываем «Свойства», переходим по вкладке «MS DTC» и ищем внизу слева кнопку «Настройки безопасности». В появившемся окне устанавливаем галочку чексбокса на «Доступ к сети DTC» и нажимаем ОК. Служба будет перезапущенна и ошибка исчезнет.

Самая главная мораль этой статьи на мой взгляд. На контроллере домена какие либо действия надо совершать с особой осторожностью. Читайте документацию, пользуйтесь гуглом прежде чем совершаете хоть какое то серьезное действие. Делайте резервное копирование. Это поможет избежать многих бед.

ksvtmb.ru