Как найти вирус самостоятельно. Как найти вирус

Как найти вирус на сайте

Абсолютно каждый специалист, который обслуживает сайт, так или иначе сталкивается с проблемой безопасности.

Сайт может попасть под санкции системы поиска или начать блокироваться антивирусом, а хостинг начнет отправлять сообщения о выявлении несущего вред кода, пользователи будут недовольны всплывающей, назойливой рекламой или редиректами на ненужные ресурсы.

Далее логичным будет определить откуда возникла проблема. Следует диагностировать сайт на проблему безопасности.

Правильный подход диагностики требует двух этапов:

1. Необходимо проверить файлы и базы данных на хостинге, важно определить отсутствие несущих вред скриптов и инжектов.

2. Далее следует проверить страницы сайта на вирусный код. Здесь можно найти скрытые редиректы и иные проблемы, которые не всегда выявишь при помощи статического сканирования файлов.

Бывают ситуации когда уже осуществлена проверка файлов на хостинге при помощи сканеров и почищен аккаунт хостинга, а поисковик по-прежнему “недоволен” вирусным кодом или на сайте все еще активен мобильный редирект. В таких ситуациях, лучшая помощь — веб-сканеры! Они динамически и статически анализируют страницы сайта на код, несущий вред.

Статический анализ страниц позволяет отыскать несущие вред вставки: спам, ссылки и т.д. Данные вставки обнаруживаются на основе базы сигнатур или определенного набора регулярных выражений. Обычно вредоносные коды известны веб-сканеру и их легко выявить. Но бывают ситуации, когда код, несущий вред, загружен с других сайтов. Сейчас появилось множество умных веб-сканеров, которые не только анализируют исходные коды страниц, но и совершают действия, эмалируя действия реальных пользователей. После действий, робот сканера проводит анализ изменений и копит данные для отчета. Страницы загружаются с разных браузеров, ускоряется внутренний таймер, отлавливаются редиректы и т.д. Хороший веб-сканер проверяет коды страниц, объекты вначале и в конце.

Из представленного ниже перечня примеров, вы можете выбрать для себя самый эффективный веб-сканер. Если ввести в поисковике запрос “проверить сайт на вирусы онлайн”, поисковик вряд ли выдаст вам что-то дельное. Появится множество “поделок”, выполняющих поверхностный статистический анализ страницы. Среди известных, распространенных сервисов, одни из самых эффективных представлены ниже:

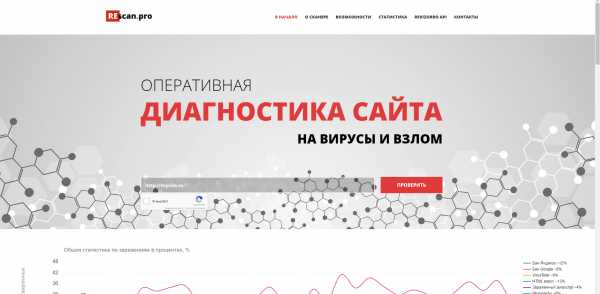

Веб-сканер Re Scan.pro

Проверяет внутренние ссылки и смежные страницы. Сайт является бесплатным, но имеет ограничения до трех проверок в сутки.

Веб-сканер Sacuri

Занимается поиском вирусного кода по сигнатурам, благодаря эвристике. Выявляет спам-рассылки, опасные скрипты.

Веб-сканер QUTTERA

Посредством бессигнатурного анализа бесплатный сервис ищет вредоносные коды на страницах сайта. Он способен проверять сразу несколько страниц.

Веб-сканер Virus Total

Он используется для диагностики, хотя и не в полной мере является веб-сканером.

Он используется для диагностики, хотя и не в полной мере является веб-сканером.

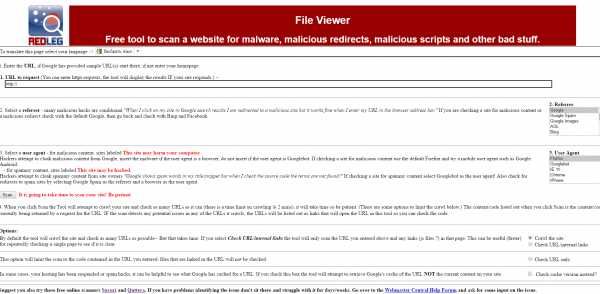

Redleg’s File Viewer

Интерфейс сайта нельзя назвать современным, но статический анализ он проводит превосходно. Лимитов на проверку не имеет.

otvechaem.com

Как найти вирус самостоятельно | DesignFire

Самостоятельный поиск вирусов подразумевает, что пользователь обладает достаточно хорошими знаниями процессов и ресурсов операционной системы, установленной на его компьютере. Обычно вирусы удается распознать сразу, но в некоторых случаях приходится потратить много сил и времени на изучение неизвестного процесса.

Не стоит забывать, что антивирусы не являются панацеей от вредоносных программ. В некоторых случаях компьютер заражается вирусами, которые были недавно выпущены на просторы Всемирной паутины. Если у вас именно эта ситуация, то вам крупно не повезло, так как антивирусные компании даже не подозревают о существовании подобного типа вируса.

Найти вирус с помощью антивирусных программ будет крайне сложно и это несмотря на то, что в некоторых случаях неизвестные вирусы идентифицируются. Как пользователь может обнаружить в своем компьютере вредоносную программу. Есть несколько советов, помогающих в достижении этой цели. Они будут приведены ниже.

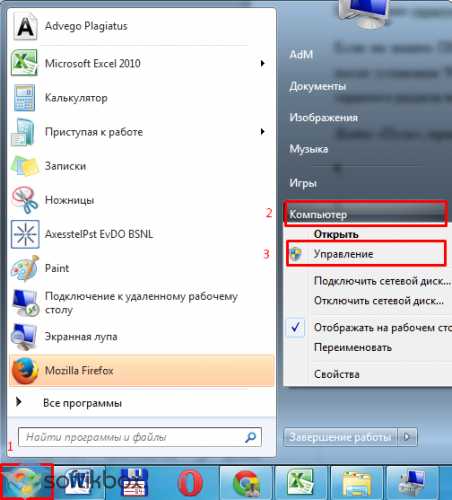

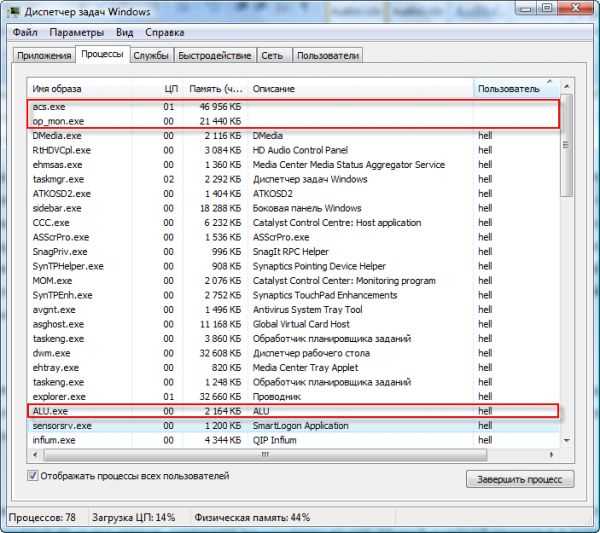

Воспользуйтесь “Диспетчером задач”

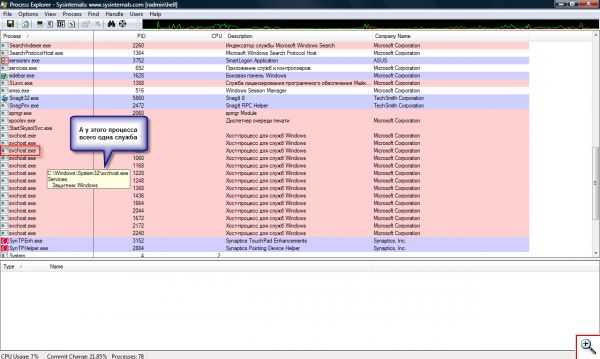

Диспетчер задач является самым простым инструментом для обнаружения вирусов. С его помощью вы сможете получить список процессов, которые в настоящий момент крутятся в памяти компьютера. Диспетчер задач является самым простым и примитивным инструментом для анализа процессов. Есть и более продвинутые версии, такие как ProcessExplorer или SystemExplorer. С помощью обыкновенного диспетчера задач вы сможете провести анализ процессов в полной мере. К более продвинутым версиям вы прибегнете только тогда, когда примитивный диспетчер будет заблокирован вирусами. Запускается стандартный диспетчер задач с помощью комбинации клавиш “Ctrl + Shift + Esc” или “Ctrl + Alt + Del”.

Особое внимание необходимо обратить на процессы, чьи имена сходны с именами главных системных процессов, но отличаются по одной-двум буквам.

Список главных системных процессов: csrss.exe; explorer.exe; lsass.exe;svchost.exe;system;wininit.exe; winlogon.exe; Так, например, CSRSS.EXE является оригинальным процессом, а CSRCS.EXE — подозрительной подделкой; SVCHOST.EXE — это системная программа, а SCVHOST.EXE — вероятный вирус.

designfire.ru

Как найти и проверить сайт на вирусы вредоносные коды

Как найти на сайте вредоносный код, плагины, логи и сервисы чтобы проверить сайт на вирусы.

Доброго времени суток! Сегодня решил написать статью на тему блогинга. Эта тематика меня не привлекает и обычно я пишу о другом, но здесь так получилось, что столкнулся, в июле этого года, с одной неприятной вещью на своем сайте и пришлось не мало повоевать прежде чем проблема решилась.

Ну а если появился опыт и некоторые знания, почему бы не поделиться с блогерами- коллегами, труд которых я уважаю и которые, я знаю бывают, на моем сайте. В общем пока в памяти живо...

Неприятная вещь с которой я столкнулся,- это вирус на сайте. Вредоносный код, который появлялся в некоторых файлах и ломал движок сайта на Вордпресс.

Проявлялось это тем, что возникала ошибка при одобрении комментариев, не работало меню вставки картинок и виджет.

В общем я уже сталкивался с подобным раньше, когда подключал на сайте какой нибудь плагин, который конфликтовал с шаблоном или другими плагинами и поэтому сначала подумал что дело в каком то новом плагине(в его обновлении) или рекламном коде. Короче в чем то новом, что я недавно сделал на сайте.

Не буду тянуть резину и рассказывать все подробности, в общем, в итоге все дело оказалось во вредоносном скрипте, который каким то образом проник на мой сайт. И это не мудрено, если учесть что я хоть и установил защиту, но не слишком обращал на все это внимание, - пользовался малозащищенным доступом к хостингу для подключения к сайту; сохранял пароль при входе в админку, не использовал другие, более совершенные, способы защиты.

И хоть я описал только самые важные моменты того, как искал- удалял вирус, что нашел интересного, чем пользовался и т.п.., статья получилась очень большой.

Начну наверно с того, что в кратце расскажу как я искал вредоносный код:

Сразу, как узнал что на сайте какой то вирус, сам просматривал различные файлы, и открывая очередной файл, нажимал Ctrl + F, и в маленьком, открывшемся окошке (справа, вверху) просто вставлял наиболее встречающиеся вредоносные команды-коды (о которых будет чуть ниже) и жал Enter.. Таким образом проверял основные файлы темы и движка Вордпресс.

окошке (справа, вверху) просто вставлял наиболее встречающиеся вредоносные команды-коды (о которых будет чуть ниже) и жал Enter.. Таким образом проверял основные файлы темы и движка Вордпресс.

Так вообще легко можно найти любой кусочек кода или слова в документе.

А если вы знаете что вирус появился не давно, то при проверке этим нудным способом, нужно проверять файлы, которые по "дате редактирования"(смотрите справа от файла), были изменены недавно.

Я покопался пару дней- не хрена не нашел, и сначала обратился с просьбой к Людмиле, автору шаблона моего сайта.

Кстати она делает красивые и что важно, оптимизированные и удобные в управлении шаблоны на различные темы. К тому же, встроенные в них скрипты- функции позволяют обходится без многих важных, но тяжелых плагинов, даже All In One SEO Pack не нужен.

Людмила полностью обновила Вордпресс, то есть не только движок(как это делаем мы с вами) а абсолютно все файлы и потом удалила с хостинга все прежние, старые. Вроде бы это сначала помогло, но уже вскоре сбои повторились. Обратился за помощью к фрилансеру на этом сервисе https://www.fl.ru/.

Написал, в мной созданном проекте, примерно следующее,- "На сайте есть вредоносный код, это подтвердилось и т.д... Если вы хорошо разбираетесь в программировании и имеете опыт в устранении подобных проблем, прошу вашей помощи". Предложение я получил в этот же день.

Переходим к вредоносному коду на сайте:

Для начала как проверить сайт на вирусы: Это можно сделать на сервисе http://2ip.ru/site-virus-scaner/.

Но учтите что этот сервис лишь может указать подозрение на вирус. То есть конкретно сказать и показать где и что, если вдруг действительно имеется вредоносный код на сайте, он вам не подскажет.

Он учитывает и указывает подозрения в тех случаях, где к примеру, есть рекламные коды с iframe-вставками. В общем может кричать и ложную тревогу, так что не кипишуйте увидев красную надпись. Главное что сервис укажет- относит ли Google и Yandex ваш сайт к безопасным. Этот сайт годится для быстрой проверки на вирус.

Более серьезный ресурс для проверки сайта на вредоносный код http://antivirus-alarm.ru/. Проверяет различные функции такие как вирус на сайте, вредоносные JavaScript, плавающие вредоносные фреймы, IE атак, укажет сомнительные ссылки и т.п. Для сканирования он использует антивирусные базы известных, мировых компаний, поэтому и полное сканирование сайта может длиться довольно долго.

Ещё на этом сервисе(внизу) есть раздел где можно посмотреть как выглядят различные виды обнаруживаемых вредоносных кодов.

Ну и если вдруг что, здесь же вы можете обратиться за лечением сайта, хотя и услуга там совсем не дешевая. Я бы конечно порекомендовал нанять опытного фрилансера программиста, что я и сделал.

Поиск ошибок и Логи на хостинге

Кстати, если вообще говорить об ошибках на сайте, то чтобы в будущем можно было быстро узнать о каких либо ошибках, которые вдруг появились в скриптах или вызваны конфликтом плагинов, ошибки в кодах и файлах,- обязательно подключите логи на своем хостинге.

Как правило, даже на мощных хостингах таких как http://www.timeweb.ru/ это функция не подключена. Вы сами должны написать в тех.поддержку вашего хостера, что бы подключили логи такие как error_log и access_log.

Эти файлы автоматически будут архивироваться на вашем хостинге рядом с корневой(главной) папкой(public.html). Вы их скачиваете себе на комп, открываете например в обычном Ворде и смотрите что находится в данном файле. Особенно это актуально для error_log.

Вы сами легко разберетесь что это за файлы и для чего, достаточно задать вопрос в тех поддержку хостинга, но если вкратце файл error_log - будет указывать,- есть ли вообще какие либо ошибки на сайте и в чем они выражаются, в каком файле происходит чего то не того.

access_log - покажет все возможные подключения к вашему серверу. Сами вы вряд ли станете в нем разбираться(там куча всего), я так точно забил, но фрилансеру, если будет нужно, показать можно.

В основном нужен access_log для обнаружения тех, кто использует URL картинок с вашего сайта и тем самым нагружает ваш сервер, хотя это можно легко предотвратить но об этом в другой статье.

А когда будете просматривать скачанный вами файл error_log(его вы легко проверите сами), и он окажется пуст, значит у вас все в порядке, ошибок нет.

И так, где и как проверить сайт на вирусы и на ошибки вы теперь знаете. А теперь о важных сервисах и плагинах по поиску и удалению вредоносного кода.

Сервис для постоянной проверки

Ну, а сейчас о хорошем сервисе, к которому я подключил свой сайт, и то же рекомендую сделать вам, лишним не будет.

Сервис http://www.siteguard.ru/. Что он дает? Во- первых он находит все подозрительные коды и показывает весь их внешний вид. В том числе безопасные скрипты, так что в этом он как и все. Хотя на мой взгляд и более избирательный.

Но главное его преимущество в том, что зарегистрировавшись и подключив сайт к этому сервису, он автоматически будет его сканировать в определенное время и в случае обнаружения любого нового кода, в том числе и безопасного. Будет высылать, на проверку, сообщение вам на емейл.

Это даст возможность, в случае чего нехорошего, быстрей среагировать и принять меры пока Яндекс торомозит(как иногда он любит делать) и первым не обнаружит вирус.

Ведь потом, помимо падения посещаемости, будет дополнительная морока с тем, чтобы поисковик восстановил доверие к сайту. То есть это даст вам некоторое преимущество во времени. Эта услуга на сервисе бесплатная, по крайней мере пока.

Ну, а если уж Яндекс обнаружил и повесил на ваш сайт клеймо, то все- кранты, сайт можно забыть..... Ахах, шучу конечно, надеюсь ваше сердце бьется..

Ничего страшного друзья, просто сразу после удаления вируса, обязательно идите на Яндекс Вебмастер и пишите в тех. поддержку письмо, а иначе так и будет сайт считаться опасным. То же самое и с Google. Статус здорового ему восстановят в течении ближайших 1-3 дней.

Теперь о плагинах для поиска вируса

К хорошим плагинам для поиска вредоносного кода на сайте смело можно отнести Exploit Scanner. И как написал в своей статье автор этого плагина, этот инструмент оказал мне неоценимую услугу, потому как вредоносный код, в моем случае, появлялся в разных местах сайта. Рекомендую почитать про этот плагин подробней по ссылке автора.

Например на моем сайте, вредный код явно полюбил файл functions.php так как после первого удаления, через время снова оказался на том же самом месте. Кроме того код был обнаружен плагином в файле index.html и в каком то файле с окончанием на "js".

Но к сожалению почему то не обнаружил кода в базе данных, хотя плагин специализируется на этом. Вообще, код там нашли вручную, в файле wp_wfHits.sql.

В этом файле содержалась куча информации о различных ссылках и много другой всевозможной инфы, это что то вроде кеша, памяти, которая собирала о сайте всЁ и вся. На вашем хостинге возможно вся эта информация хранится в файле под другим названием, но у меня в этом.

И вообще, на будущее, подобную информацию нужно удалять, то есть чистить базу данных MySQL не только спец. плагинами WP-Optimize и Optimize DB, но и вручную на хостинге перейдя в раздел Базы данных MySQL (иначе никак) Это важно чтобы не захламлять базу данных, ведь это влияет на скорость сайта, и тем самым на поведенческий фактор и посещаемость.

У меня например база данных сократилась с 63 Мб до 14Мб. Делать только это нужно аккуратно, предварительно сделав БЕКАП. Ну обо всем таком подробней как нибудь в другой раз или почитайте на блоге Александра Борисова в этой статье.

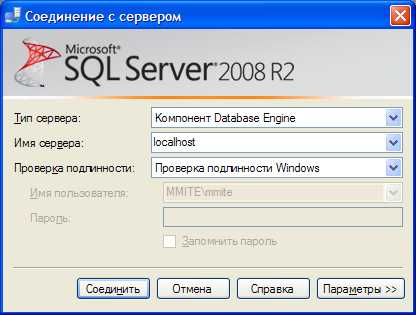

Только замечу ещё важную вещь,- если при входе в базу данных MySQL, вы забыли пароль и решили его сменить на новый(это легко сделать в данном разделе), то не забудьте зайти в главную папку public.html и найти в ней файл wp-config.php, а в нем найти вот это:

и вместо старого пароля (звездочки), вписать этот новый, иначе вместо сайта вы увидите надпись типа,- "Нет доступа к запрашиваемым базам данных", то есть ваш сайт испарится, ну не совсем конечно.

Что то я отвлекся. И так продолжаем, плагин Exploit Scanner, так же как и антивирусные сервисы, реагирует не только на вирус, но и на здоровые скрипты. Поэтому, где бы вы и чем не проверяли сайт, никогда не торопитесь что то удалять.

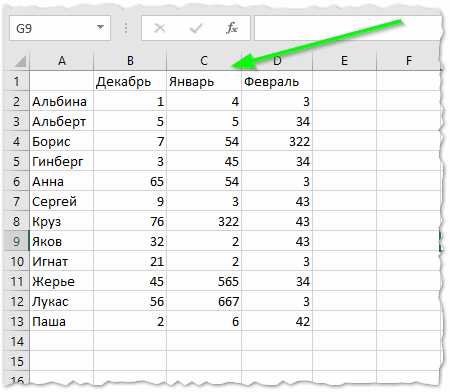

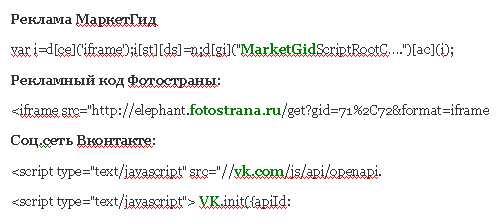

Нередко под подозрение попадают счетчики статистики, такие как Ливинтернет, Яндекс Метрика, Mail.ru и вот к примеру, какие кусочки показывающие суть, можно увидеть в таких скриптах(выделено зеленым):

Кроме этого, скрипты рекламы, кнопки и виджеты от соц. сетей:

А так же среди подозрительных могут оказаться коды самого шаблона.

Просматривая эти файлы находите в них знакомые вставки- названия, таким способом можно спокойно исключить 90% всех подозрений выданных плагином или сервисом. Ну, а в остальном придется поразбираться. И можно сравнивать старый файл из прошлого БЕКАПА, с новой его версией, в котором был найден этот код, и тем самым тоже понять, в нем ли находится угроза.

У меня же после того как вредоносный код был найден и удален из базы данных и ещё из какого то файла сайта, на этом все закончилось.

Я не буду демонстрировать вам найденный код, я оставил его на http://www.siteguard.ru/, и множества подобного вы можете посмотреть на сервисе выше.

Скажу только что он имел в себе такие вкрапления,- Evil и base64_decode в начале самого кода, потом шифрованная длинная абракадабра и iframe и echo внутри кода.

Наиболее часто встречаемыми вредоносными кодами считаются файлы с командами,- sscounter; Evil; base64_decode; iframe; explode.

Но вы должны учесть что к примеру такие части как base64_decode ; iframe; explode не так уж редко используются и в безопасном коде, например у меня сейчас один рекламный скрипт содержит в себе вставку iframe.

И когда присутствует в коде команда iframe, то как правило, если это вредоносный скрипт, где то рядом(внутри) есть ссылка на другой сайт, опять же если это не рекламный код. Ссылка может быть обычного и скрытого вида в виде абракадабры.

Теперь о Плагине ТАС. - плагин для обнаружения вирусов на сайте Theme Authenticity Checker (TAC) знаю о таком, но сам не воспользовался, точней сказать, установил уже после удаления вредоносного кода, когда сайт уже какое то время нормально проработал и ещё раз проверил сайт этим плагином.

Конкретней, он ищет несанкционированные(чужие) ссылки на сайте, встроенные вредоносным кодом и перенаправляющие на посторонний ресурс. После активации, его настройки ищите в разделе "Внешний вид".

Скачать плагин можно с официального сайта Вордпресс здесь или установить его через админку.

И ещё один плагин который может вам очень помочь в будущем belavir. Он определяет несанкционированные изменения в php файлах движка Вордпресс.

Принцип действия плагина,- он хеширует php-файлы и потом сравнивает текущие хеши с более ранними версиями и если обнаруживает несоответствия, отображает информацию в админке сайта. К примеру:

Если же, просмотрев показанный файл, понимаете что это вы его редактировали, тогда просто нажмите кнопку "сброс". В настройках плагин не нуждается, закачайте и активируйте.

Этот плагин поможет быстрей обнаружить внедренный вирус. Следует только учесть, что он как и все прежние плагины и сервисы, будет показывать все незнакомые, в том числе и здоровые коды. Здесь важно разобраться в самом начале, после установки, а потом будет проще. Если вдруг что то изменится, то выведет один код, да и вы уже будете знать меняли ли вы что нибудь, где нибудь или нет.

Сразу скажу, плагин конфликтует с другим классным плагином WP Security Scan, что это за плагин (в другой статье) в общем придется выбирать тот или этот.

И хочу добавить, что вы должны знать, нельзя ставить на сайт все плагины, которые, как вам кажется, нужные, они сильно нагружают сайт, что влияет на скорость., ставить нужно только самые необходимые.

Но плагины что я привел выше, кроме belavir, можно установить, а после проверки сайта, попросту отключать их из админки чтобы не создавать лишней нагрузки. То есть они будут оставаться на сайте, но будут отключены. Тоже касается и плагинов оптимизации базы данных(приведенных выше).

Вот страница автора плагина belavir, где вы можете его смело скачать(смотреть справа), сайт одобрен Вордпресс, но перед этим обязательно прочитайте статью на той же странице.

Ну и на этом пока все, а под конец напишу как можно удалить закодированную ссылку, которая может оказаться в новом шаблоне.

Удаление закодированной ссылки

Если удалить такую кодированную ссылку то можно поломать весь шаблон так как ссылка объединяет в себе определенные файлы и повлияет на функции темы.

Вот для вида начало и окончание подобной ссылки:

Кстати, если заметили в ней тоже скрывается команда base64_decode.

И так, для начала находим кодированную ссылку, обычна она длинная и чаще всего находится либо в footer.php либо functions.php.

И перед "<a href=" или "<?php"(может быть и такое начало), ставим к примеру такой знак "***" - это будет метка для нашей ссылки.

Далее заходим на свой сайт(на главную) и правой кнопкой мыши открываем всплывающее окошко, в нем выбираем- "исходный код страницы" либо "просмотр кода элемента" (в зависимости от браузера).

Нам предстанет весь код нашего сайта.

Теперь на клавиатуре жмем Ctrl+F и ищем маленькое окно внизу слева. Вводим в него наши *** и нам сразу покажет(желтым цветом) где находится этот символ вместе с нашей кодированной ссылкой.

После этого нужно скопировать все то, что находится от начала нашей метки и до самого низа кода. После чего возвращаемся к тому нашему файлу, в котором мы нашли эту ссылку и вместо неё вставляем тот кусок кода, который мы только что скопировали.

В этом копированном коде и будут находиться закодированные ссылки, только сейчас они стали нормального вида и их теперь не проблема безопасно удалить.

И напоследок:

- Не забывайте проверять свой ПК на вирусы. Трояны воруют пароли с компа, и при соединении с хостингом, - передают данные злоумышленникам.

- При соединении с вашим хостингом для закачки каких то файлов используйте не порт 21, а порт 22(есть при наличии SSH подключения на хостинге). Это специальное подключение для безопасного доступа.

Если такого доступа в ПУ на сервисе нет, обратитесь в тех .поддержку за информацией. Возможно такой доступ есть, но он включается только при более дорогом тарифном плане, что было в моем случае на моем хостинге. Ну если сайт уже не плохо раскручен, то я думаю нет смысла экономить на безопасности.

И при соединении к хостеру c клиента Fizila или любого другого, - не сохраняйте в них пароли.

- Хоть иногда меняйте пароль к Панели Управления сайта и базе данных. Сам пароль должен состоять не менее чем из 20 символов с разным регистром.

- Получив на почту непонятное сообщение со ссылкой, проверьте его антивирусом на наличие вредоносного кода и лучше не открывайте все, что только возможно.

- И конечно друзья, перед любыми работами с файлами сайта, и базой данных обязательно делайте бекап корневой папки и базы. И тогда творите что угодно, ломайте хоть ещё много много раз, все можно вернуть через панель хостинга или фтп клиент закачав на сервис резервную копию сайта. А редактировать файлы нужно в блокноте Notepad++ скачать с официального сайта можно здесь.

Ещё в скорости планирую написать статью как защитить сайт на Вордпресс, и думаю есть чем поделиться. Поэтому если желаете, можете подписаться на обновления

С уважением Андрей Русских

Уважаемые читатели, если статья вам была полезна, буду признателен если понажимаете кнопки (внизу)

Кроссворд для вас(нажмите чтобы начать, если не видно цифр- обновите страницу)

nachnivsesnachalo.ru

Как найти вирус в списке процессов Windows - Ячайник

Когда в системе что-то не так или просто хочется проконтролировать эффективность установленного на компьютере антивируса, мы обычно нажимаем три заветные клавиши Ctrl, Alt, Del и запускаем Диспетчер задач, надеясь обнаружить вирус в списке процессов. Но в нем мы видим лишь большое количество работающих на компьютере программ, каждая из которых представлена своим процессом. И где же тут скрывается вирус? Ответить на этот вопрос вам поможет наша сегодняшняя статья.

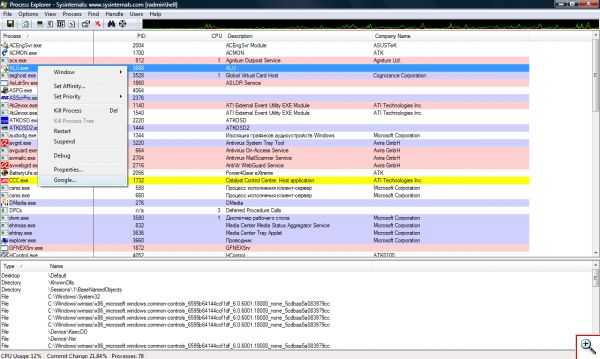

{mosloadposition debug} Для того чтобы определить, есть вирус в процессах или его там нет, нужно очень внимательно вглядеться в список процессов. В операционной системе Windows Vista в обязательном порядке нажмите кнопочку «Отображать процессы всех пользователей», иначе вы толком ничего и не увидите. Прежде всего, обратите внимание на описание процесса в столбике «Описание». Если описания нет или оно какое-то «корявенькое», это должно вас насторожить. Ведь разработчики программ имеют привычку подписывать свои творения на понятном русском или английском языках. Отметив взглядом процессы с подозрительным описанием, обращаем взор на следующий столбик – «Пользователь». Вирусы обычно запускаются от имени пользователя, реже в виде служб и от имени системы - SYSTEM, LOCAL SERVICE или NETWORK SERVICE.

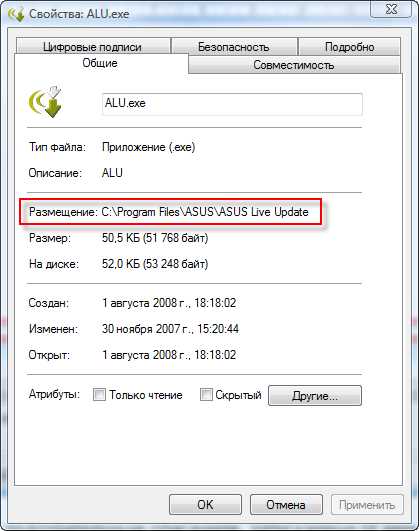

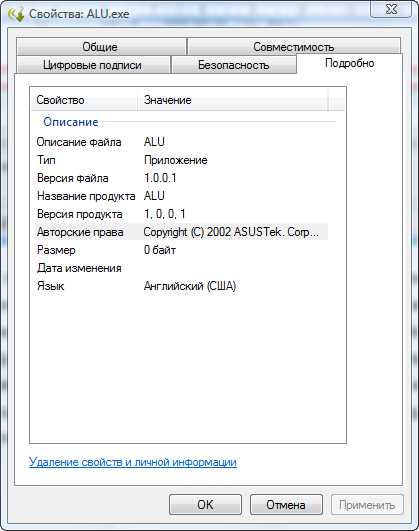

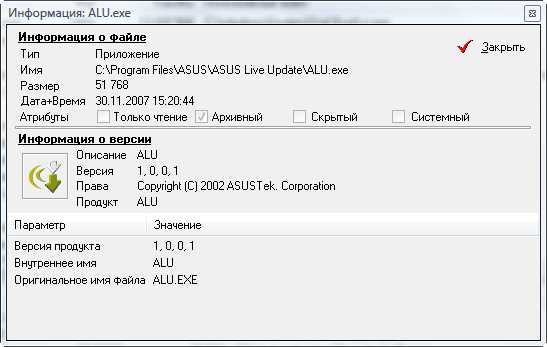

Итак, найдя процесс с подозрительным описанием, запускаемый от имени пользователя или непонятно от чьего имени, щелкните нему правой кнопкой мышки и в появившемся контекстном меню выберите пункт «Свойства». Откроется окошко со свойствами программы, которая запустила данный процесс. Особое внимание обратите на вкладку «Подробно», где указана информация о разработчике, версии файла и его описание, а также на пункт «Размещение» вкладки «Общие» - здесь указан путь к запущенной программе.

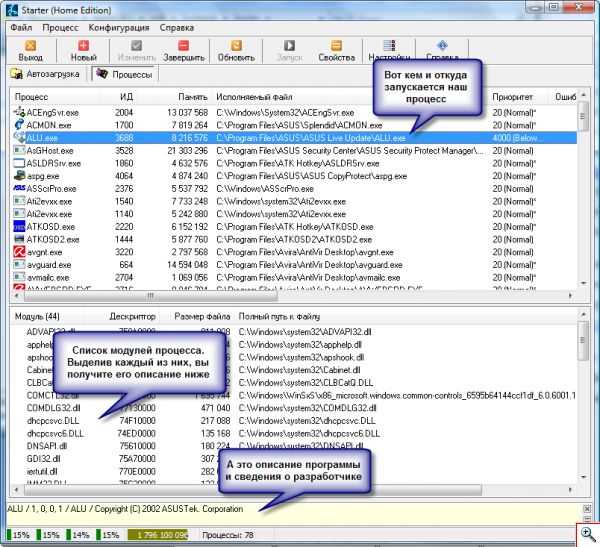

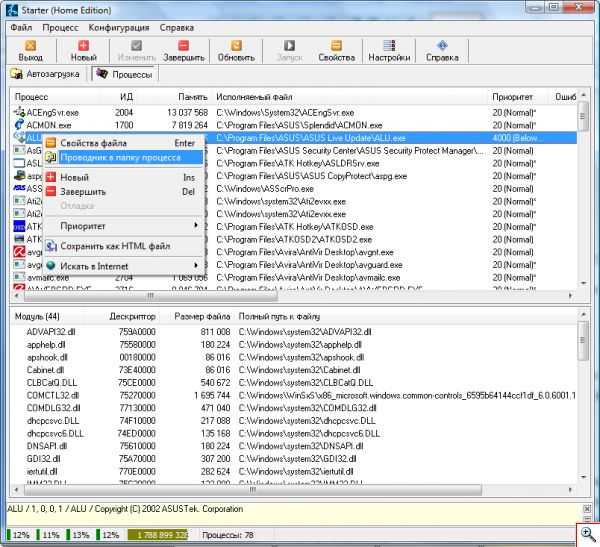

Если путь «Размещение» ведет в каталог Temp, Temporary Internet Files или еще в какое-либо подозрительное место (например, в папку некой программы каталога Program Files, но вы уверены, что такую программу вы не устанавливали), то, ВОЗМОЖНО, данный процесс принадлежит вирусу. Но все это лишь наши догадки, за подробной информацией, конечно же, лучше обратиться к интернету. Неплохие списки процессов есть на сайтах http://www.what-process.com, http://www.tasklist.org и http://www.processlist.com. Если после всех поисков ваши опасения на счет подозрительного процесса подтвердятся, можете радоваться – на вашем компьютере поселился вирус, троян или другой зловред, которого нужно срочно ликвидировать. Но окошко со свойствами запустившего процесс файла из Диспетчера задач может и не открыться. Поэтому помимо стандартных средств Windows нужно пользоваться различными полезными утилитами, способными выдать максимум информации о подозрительном процессе. Одну из таких программ – Starter – мы уже рассматривали. В Starter на вкладке «Процессы» представлена исчерпывающая информация о выделенном процессе: описание программы и имя файла, который запустил процесс, информация о разработчике, список модулей (программных компонентов), задействованных процессом.

Таким образом, нет нужды копаться в свойствах файла, запустившего процесс – всё и так, как на ладони. Тем не менее, это не мешает щелкнуть по подозрительному процессу правой кнопкой мышки и выбрать «Свойства», чтобы получить доскональные сведения о файле процесса в отдельном окошке.

Чтобы попасть в папку программы, который принадлежит процесс, щелкните по названию процесса правой кнопкой мыши и выберите «Проводник в папку процесса».

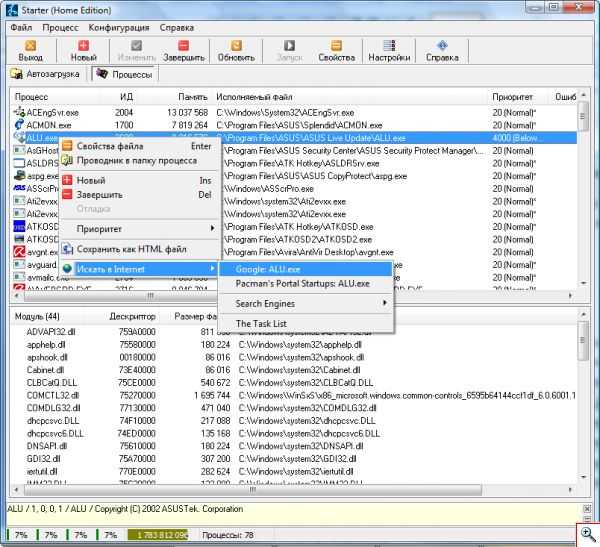

Но самая удобная опция в Starter – возможность начать поиск информации о процессе прямо из окна программы. Для этого щелкните правой кнопкой мышки по процессу и выберите «Искать в Интернет».

После того, как вы получите полную информацию о файле, запустившем процесс, его разработчике, назначении и мнение о процессе в сети интернет, сможете достаточно точно определить – вирус перед вами или мирная программа-трудяга. Здесь действует тот же принцип, что и в Диспетчере задач. Подозрительны те процессы и модули процессов, для которых не указан разработчик, в описании которых ничего нет либо написано что-то невнятное, процесс или задействованные им модули запускаются из подозрительной папки. Например, Temp, Temporary Internet Files или из папки в Program Files, но вы точно помните, что указанную там программу вы не устанавливали. И, наконец, если в интернете четко сказано, что данный процесс принадлежит вирусу, радуйтесь – зловреду не удалось спрятаться от вас!

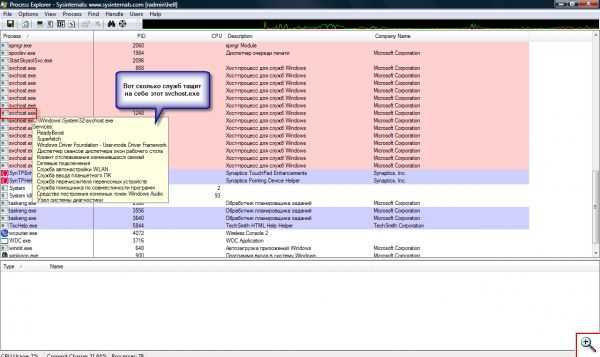

Одно из самых распространенных заблуждений начинающих чайников касается процесса svchost.exe. Пишется он именно так и никак иначе: svshost.exe, scvhost.exe, cvshost.exe и другие вариации на эту тему – вирусы, маскирующиеся под хороший процесс, который, кстати, принадлежит службам Windows. Точнее, один процесс svchost.exe может запускать сразу несколько системных служб. Поскольку служб у операционной системы много и все они нужны ей, процессов svchost.exe тоже много.

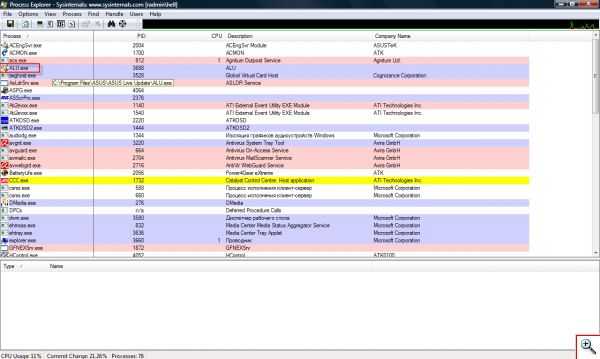

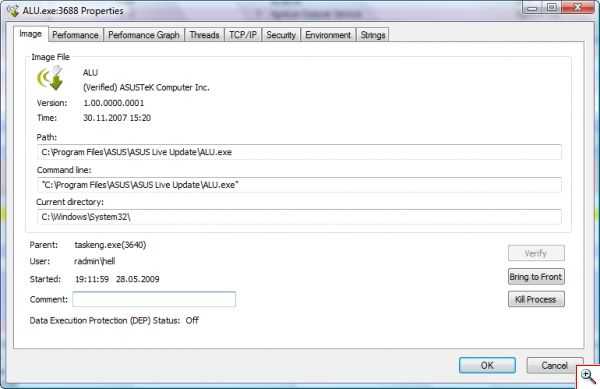

В Windows XP процессов svchost.exe должно быть не более шести. Пять процессов svchost.exe – нормально, а вот уже семь – стопроцентная гарантия, что на вашем компьютере поселился зловред. В Windows Vista процессов svchost.exe больше шести. У меня, к примеру, их четырнадцать. Но и системных служб в Windows Vista намного больше, чем в предыдущей версии этой ОС. Узнать, какие именно службы запускаются процессом svchost.exe, вам поможет другая полезная утилита – Process Explorer. Скачать последнюю версию Process Explorer вы можете с официального сайта Microsoft: http://technet.microsoft.com/ru-ru/sysinternals/bb896653.aspx Process Explorer выдаст вам описание процесса, запустившую его программу, наименование разработчика и множество полезной технической информации, понятной разве что программистам. Наведите мышку на имя интересующего вас процесса, и вы увидите путь к файлу, запустившему данный процесс.

А для svchost.exe Process Explorer покажет полный перечень служб, относящихся к выделенному процессу. Один процесс svchost.exe может запускать несколько служб или всего одну.

Чтобы увидеть свойства файла, запустившего процесс, щелкните по интересующему вас процессу правой кнопкой мышки и выберите «Properties» («Свойства»).

Для поиска информации о процессе в интернете при помощи поисковой системы Google, просто щелкните по названию процесса правой кнопкой мыши и выберите «Google».

Как и ранее, подозрения должны вызвать процессы без описания, без наименования разработчика, запускающиеся из временных папок (Temp, Temporary Internet Files) или из папки программы, которую вы не устанавливали, а также идентифицируемые в интернете как вирусы. И помните, для качественно работы программ Process Explorer и Starter в Windows Vista, их нужно запускать с административными правами: щелкните по исполняемому файлу программы правой кнопкой мышки и выберите «Запуск от имени администратора». Однако хочется вас разочаровать, только очень глупые вирусы выдают себя в списке процессов. Современные вирусописатели уже давно научились прятать свои творения не только от глаз пользователей, но и от антивирусных программ. Поэтому спасти вас в случае заражения качественно написанной вредоносной программой может лишь хороший антивирус со свежими базами (да и то не факт!), наличие резервной копии со всей вашей информацией и диск с дистрибутивом Windows для переустановки системы. Тем не менее, периодически заглядывать в список процессов все же стоит – мало ли какой scvhost или mouse.exe там притаился.

Специально для проекта Ячайник, Елена Карлтон

{mosloadposition cpanel}

{mosloadposition debug}

yachaynik.ru